- Обнаружение и предотвращения вторжений в информационную систему

- Обнаружение и предотвращение вторжений.docx

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

- Безопасность информации в компьютерных сетях (СПО 090205)

Обнаружение и предотвращения вторжений в информационную систему

По существу, процесс обнаружения вторжений является процессом оценки подозрительных действий, которые происходят в корпоративной сети. Иначе говоря, обнаружение вторжения — это процесс идентификации и реагирования на подозрительную деятельность, направленную на вычислительные или сетевые ресурсы.

1. Введение ……………………………………………………..3

2. Обнаружение и предотвращение вторжений……………..4

3. Предотвращение вторжений системного уровня………. 6

4. Варианты решения…………………………………………..7

5. Предотвращение вторжений сетевого уровня…..………..7

6. Варианты решения.………………………………………….9

7. Защита от DDoS атак……………………………………….10

8. Решение для операторов связи. ……………………….…11

9. Бизнес-преимущества внедряемого решения…….…..….11

10. Архитектура решения………………………………………12

11. Решение для предприятий…………………………………13

12. Решение для предприятий ………………………………. 14

13. Технические преимущества внедряемых решений…. …15

14. Варианты решения………………………………………….15

15. Заключение ……………………………………………..…. 16

16. Список литературы ………………………………………. 17

Работа состоит из 1 файл

Обнаружение и предотвращение вторжений.docx

Сетевые и информационные технологии меняются настолько быстро, что статичные защитные механизмы, к которым относятся системы разграничения доступа, МЭ, системы аутентификации во многих случаях не могут обеспечить эффективной защиты. Поэтому требуются динамические методы, позволяющие оперативно обнаруживать и предотвращать нарушения безопасности. Одной из технологий, позволяющей обнаруживать нарушения, которые не могут быть идентифицированы при помощи традиционных моделей контроля доступа, является технология обнаружения вторжений.

По существу, процесс обнаружения вторжений является процессом оценки подозрительных действий, которые происходят в корпоративной сети. Иначе говоря, обнаружение вторжения — это процесс идентификации и реагирования на подозрительную деятельность, направленную на вычислительные или сетевые ресурсы.

Обнаружение и предотвращение вторжений

Подсистема обнаружения и предотвращения вторжений включает в себя:

Предотвращение вторжений системного уровня

Cisco Security Agent

Check Point Endpoint Security

Symantec Endpoint Protection

Trend Micro OfficeScan Corporate Edition

IBM Proventia Server IPS

Kaspersky Total Security

Предотвращение вторжений сетевого уровня

Cisco IPS Sensor

Cisco IOS IPS

Модули Cicso IDS и IPS

Check Point IPS-1

Check Point Interspect

IBM Proventia Network IPS

Juniper Intrusion Prevention

McAfee IntruShield IPS

Peakflow SP

Cisco Guard

Cisco Traffic Anomaly Detector

Таблица 1. Подсистемы обнаружения и предотвращения вторжений

Обнаружение вторжений – это процесс мониторинга событий, происходящих в информационной системе и их анализа на наличие признаков, указывающих на попытки вторжения: нарушения конфиденциальности, целостности, доступности информации или нарушения политики информационной безопасности. Предотвращение вторжений — процесс блокировки выявленных вторжений.

Средства подсистемы обнаружения и предотвращения вторжений автоматизируют данные процессы и необходимы в организации любого уровня, чтобы предотвратить ущерб и потери, к которым могут привести вторжения.

По способу мониторинга средства подсистемы делятся на:

- средства предотвращения вторжений сетевого уровня (network-based IDS/IPS), которые осуществляют мониторинг сетевого трафика сегментов сети.

- средства предотвращения вторжений системного уровня (host-based IDS/IPS), которые выявляют события информационной безопасности и выполняют корректирующие действия в пределах защищаемого узла.

Выделяется несколько методов анализа событий:

- обнаружение злоупотреблений, при котором событие или множество событий проверяются на соответствие заранее определенному образцу (шаблону), который описывает известную атаку. Шаблон известной атаки называется сигнатурой.

- обнаружение аномалий, при котором определяются ненормальные (аномальные) события. Данный метод предполагает, что при попытке вторжении, полученные события отличаются от событий нормальной деятельности пользователей или взаимодействия узлов сети и могут, следовательно, быть определены. Сенсоры собирают данные о событиях, создают шаблоны нормальной деятельности и используют различные метрики для определения отклонения от нормального состояния.

В подсистеме выделяются средства защиты от DDoS атак, которые анализируют пограничный сетевой трафик методом обнаружения аномалий.

Решение по предотвращению вторжений состоит из сенсоров, одного или нескольких серверов управления, консоли оператора и администраторов. Иногда выделяется внешняя база данных для хранения информации о событиях информационной безопасности и их параметров.

Сервер управления получает информацию от сенсоров и управляет ими. Обычно на серверах осуществляется консолидация и корреляция событий. Для более глубокой обработки важных событий, средства предотвращения вторжений системного уровня интегрируются с подсистемой мониторинга и управления инцидентами.

Консоли представляют интерфейсы для операторов и администраторов подсистемы. Обычно это программное средство, устанавливаемое на рабочей станции.

Для организации централизованного администрирования, управления обновлениями сигнатур, управления конфигурациями применяется интеграция с подсистемой управления средствами защиты организации.

Необходимо учитывать, что только комплексное использование разных типов средств подсистемы позволяет достигнуть всестороннего и точного обнаружения и предотвращения вторжений.

Предотвращение вторжений системного уровня

Подсистема предотвращения вторжений системного уровня (host-based IDS/IPS) обеспечивает незамедлительное блокирование атак системного уровня и оповещение ответственных лиц. Агенты (сенсоры) обнаружения атак системного уровня собирают информацию, отражающую деятельность, которая происходит в отдельной операционной системе.

Преимуществами данной подсистемы является возможность контроля доступа к информационным объектам узла, проверка их целостности, регистрацию аномальной деятельности конкретного пользователя.

К недостаткам можно отнести не возможность обнаруживать комплексных аномальных событий, использование дополнительные ресурсы защищаемой системы, необходимость установки на все защищаемые узлы. Кроме того, уязвимости операционной системы могут нарушить целостность и работу сенсоров.

Check Point Endpoint Security

Symantec Endpoint Protection

Trend Micro OfficeScan Corporate Edition

IBM Proventia Server Intrusion Prevention System

Предотвращение вторжений сетевого уровня

Подсистема предотвращения вторжений сетевого уровня (network-based IPS или NIPS) обеспечивает немедленное блокирование сетевых атак и оповещение ответственных лиц. Преимуществом применения средств сетевого уровня является возможность защиты одним средством сразу нескольких узлов или сегментов сети.

Программные или программно-аппаратные сенсоры, устанавливаются в разрыв соединения или пассивно просматривают сетевой трафик определенных узлов или сегментов сети и анализируют сетевые, транспортные и прикладные протоколы взаимодействия.

Захваченный трафик сравнивается с набором определенных образцов (сигнатур) атак или нарушений правил политики безопасности. Если сигнатуры будут обнаружены в сетевом пакете, применяются меры противодействия.

В качестве мер противодействия, может выполняться:

- блокирование выбранных сетевых пакетов;

- изменение конфигурации средств других подсистем обеспечения информационной безопасности (например, межсетевого экрана) для более эффективного предотвращения вторжения;

- сохранения выбранных пакетов для последующего анализа;

- регистрация событий и оповещение ответственных лиц.

Дополнительной возможностью данных средств может являться сбор информации о защищаемых узлах. Для получения информации о защищенности и критичности узла или сегмента сети применяется интеграция с подсистемой контроля эффективности защиты информации.

Пример решения предотвращения вторжений сетевого уровня на основе продуктов Cisco Systems приведен на рисунке:

Рисунок 1. Пример решения предотвращения вторжений сетевого уровня на основе продуктов Cisco Systems

Безопасность информации в компьютерных сетях (СПО 090205)

Безопасность информации в компьютерных сетях (СПО 090205)

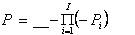

Показатель уязвимости ИС:

Безопасность информации в компьютерных сетях (СПО 090205)

IDS, противодействующие атаке, например, путем реконфигурации МЭ или генерации списков доступа маршрутизатора – ________ IDS.

Безопасность информации в компьютерных сетях (СПО 090205)

проверяет каждое обращение пользователя к программам или данным на предмет согласованности с набором действий, допустимых для пользователя

управляет, с помощью соответствующих средств, доступом к информации, так что только должным образом авторизованные лица или процессы, действующие от их имени, получают право читать, записывать, создавать и удалять информацию

система, использующая достаточные аппаратные и программные средства, чтобы обеспечить одновременную обработку информации разной степени секретности группой пользователей без нарушения прав доступа

Безопасность информации в компьютерных сетях (СПО 090205)

Безопасность информации в компьютерных сетях (СПО 090205)

тип атаки на веб-системы, заключающийся во внедрении в выдаваемую веб-системой страницу вредоносного кода, который будет выполнен на компьютере пользователя при открытии им этой страницы

вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей

технология, при которой создаются несколько защищенных областей в памяти компьютера, работающие независимо друг от друга

Безопасность информации в компьютерных сетях (СПО 090205)

Безопасность информации в компьютерных сетях (СПО 090205)

Безопасность информации в компьютерных сетях (СПО 090205)

распределённая система, предоставляющая доступ к связанным между собой документам, расположенным на различных компьютерах, подключённых к Интернету

коммуникационная система, принадлежащая и управляемая единой организацией в соответствии с правилами этой организации

Безопасность информации в компьютерных сетях (СПО 090205)

Программы, преднамеренно захватывающие значительную часть ресурсов компьютера, в результате чего другие программы не могут выполняться или выполняются крайне медленно – ______ программы.

Безопасность информации в компьютерных сетях (СПО 090205)

дополнение средств управления доступом, предохраняющее от случайного или преднамеренного извлечения конфиденциальной информации из «мусора»

метод разграничения доступа к объектам, основанный на учете личности субъекта или группы, в которую субъект входит

Безопасность информации в компьютерных сетях (СПО 090205)

дефект алгоритма, который намеренно встраивается в него разработчиком и позволяет получить тайный доступ к данным или удалённому управлению компьютером

разновидность вредоносной программы, проникающем в компьютер под видом легального программного обеспечения

Безопасность информации в компьютерных сетях (СПО 090205)

Сети передачи данных, в которых уровень управления сетью отделён от устройств передачи данных и реализуется программно, – __________-определяемые сети.

Безопасность информации в компьютерных сетях (СПО 090205)

Безопасность информации в компьютерных сетях (СПО 090205)

Схема подключения межсетевых экранов: с двумя сетевыми интерфейсами и выделении открытого сегмента внутренней сети

Схема подключения межсетевых экранов: два межсетевых экрана для защиты внутренней сети и ее открытого сегмента

более жесткий набор правил фильтрации для защиты внутренней сети по сравнению с ее открытым сегментом

Безопасность информации в компьютерных сетях (СПО 090205)

Процесс оценки подозрительных действий, которые происходят в компьютерной сети – процесс обнаружения ____.

Безопасность информации в компьютерных сетях (СПО 090205)

Прикладное программное обеспечение для просмотра веб-страниц, содержания веб-документов, компьютерных файлов и их каталогов, управления веб-приложениями – _______.

Безопасность информации в компьютерных сетях (СПО 090205)

Выпущенный удостоверяющим центром электронный или печатный документ, подтверждающий принадлежность владельцу открытого ключа или каких-либо атрибутов, – цифровой __________.

Безопасность информации в компьютерных сетях (СПО 090205)

Программа с потенциально опасными последствиями, выполняющая разрушение кода программы в памяти, сохранение фрагментов информации из оперативной памяти в некоторой области внешней памяти прямого доступа, – ________.

Безопасность информации в компьютерных сетях (СПО 090205)

пассивное воздействие — несанкционированное наблюдение злоумышленника за процессами, происходящими в системе

Безопасность информации в компьютерных сетях (СПО 090205)

Свободная реализация технологии виртуальной частной сети с открытым исходным кодом для создания зашифрованных каналов типа точка-точка, позволяющая устанавливать соединения между компьютерами, находящимися за сетевым экраном, без необходимости изменения их настроек – _______ (ответ дать латиницей).