- Пошаговая инструкция по пентесту

- 1. ОБНАРУЖЕНИЕ ХОСТА

- 2. СКАНИРОВАНИЕ ПОРТОВ

- 3. ЗАХВАТ БАННЕРА/ОТПЕЧАТОК ОПЕРАЦИОННОЙ СИСТЕМЫ (OS Fingerprinting)

- 4. ПОИСК УЯЗВИМОСТЕЙ

- 5. СОСТАВЛЕНИЕ СЕТЕВЫХ ДИАГРАММ

- 6. ИСПОЛЬЗУЙТЕ ПРОКСИ

- 7. ДОКУМЕНТИРУЙТЕ ВСЕ ВЫВОДЫ

- Важные инструменты, используемые для пентеста сети:

- Online инструменты для простейшего Pentest-а

Пошаговая инструкция по пентесту

Тестирование на проникновение выявляет уязвимости в сетевой инфраструктуре, открытые порты, а также неполадки в действующих системах и службах.

Пентестинг помогает IT-администратору закрывать неиспользуемые порты, отключать дополнительные службы, скрывать или настраивать баннеры, определять неисправности в системе и калибровать правила брандмауэра. Пентестер должен тестировать сеть всеми возможными способами, чтобы гарантировать отсутствие лазеек в системе безопасности. В этой статье мы расскажем, как проводить тестирование на проникновение в сеть, используя известные сетевые сканеры.

1. ОБНАРУЖЕНИЕ ХОСТА

Трассировка (Traceroute)

Инструмент диагностики сети отображает путь маршрута и задержку прохождения пакетов.

root@kali :~# traceroute google.com

Онлайн-инструменты для проверки трассировки

2. СКАНИРОВАНИЕ ПОРТОВ

Сканирование портов выполняется с помощью инструментов Nmap, Hping3, Netscan tools, Network monitor. Они помогают проверить сервер или хост в целевой сети на наличие открытых портов. Открытые порты — это ворота, через которые злоумышленники могут войти и установить бэкдор.

root@kali :~# nmap —open testdomain.com (сканировать все открытые порты);

root@kali :~# nmap -p 80 192.168.169.128 (сканировать конкретный порт);

root@kali :~# nmap -p 80-200 192.168.169.128 (сканировать диапазон портов);

root@kali :~# nmap -p «*» 192.168.169.128 (сканировать все порты).

Онлайн-инструменты для сканирования портов

3. ЗАХВАТ БАННЕРА/ОТПЕЧАТОК ОПЕРАЦИОННОЙ СИСТЕМЫ (OS Fingerprinting)

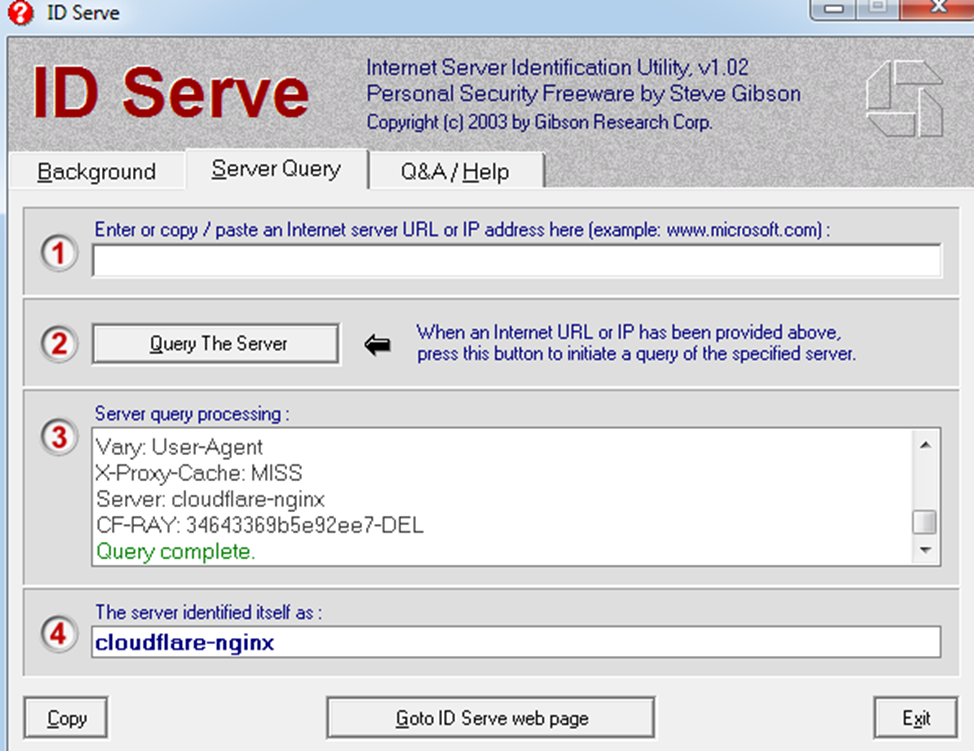

Выполнение захвата баннеров/снятие отпечатков ОС, таких как Telnet, IDServe, NMAP, определяет операционную систему целевого хоста.

После определения версии ОС, нужно найти уязвимости и использовать их. Попытайтесь получить контроль над системой.

root@kali :~# nmap -A 192.168.169.128;

root@kali :~# nmap -v -A 192.168.169.128 (сканирование с высоким уровнем детализации);

IDserve — еще один хороший инструмент для захвата баннеров.

4. ПОИСК УЯЗВИМОСТЕЙ

Сканировать сеть на наличие уязвимостей можно с помощью GIFLanguard, Nessus, Ratina CS, SAINT.

GIFLanguard – выступает в качестве консультанта по безопасности и предлагает услуги по управлению исправлениями, оценке уязвимостей и аудиту сети;

Nessus – сканер уязвимостей, который ищет ошибки в ПО и находит конкретный способ нарушить безопасность программного продукта. Он обладает следующими функциями:

- Сбор данных;

- Идентификация хоста;

- Сканирование портов;

- Выбор плагина;

- Отчетность.

5. СОСТАВЛЕНИЕ СЕТЕВЫХ ДИАГРАММ

Если вы нарисуете сетевую диаграмму организации, она поможет вам понять логический путь подключения к целевому хосту в сети. Сетевую диаграмму можно нарисовать с помощью LANmanager, LANstate, Friendly pinger, Network view.

6. ИСПОЛЬЗУЙТЕ ПРОКСИ

Прокси действуют как посредник между двумя сетевыми устройствами. Прокси может защитить локальную сеть от внешнего доступа. С помощью прокси-серверов мы можем анонимизировать просмотр веб-страниц и фильтровать нежелательное содержимое, например, рекламу и другой контент.

Чтобы избежать обнаружения, вам помогут инструменты Proxifier, SSL Proxy, Proxy Finder и т.д.

7. ДОКУМЕНТИРУЙТЕ ВСЕ ВЫВОДЫ

Последним и очень важным шагом является документирование всех результатов тестирования на проникновение. Этот документ поможет вам найти потенциальные уязвимости в вашей сети. Как только вы их определите, вы сможете соответствующим образом исправить их и настроить безопасную сеть.

Тестирование на проникновение помогает оценить вашу сеть до того, как она столкнется с реальными кибератаками, которые могут привести к серьезным финансовым потерям.

Важные инструменты, используемые для пентеста сети:

Kali Linux, Backtrack5 R3, Security Onion

Smartwhois, MxToolbox, CentralOps, dnsstuff, nslookup, DIG, netcraft

Angry IP scanner, Colasoft ping tool, nmap, Maltego, NetResident,LanSurveyor, OpManager

Nmap, Megaping, Hping3, Netscan tools pro, Advanced port scannerService Fingerprinting Xprobe, nmap, zenmap

Определение состояния целевой машины и системной информации

Superscan, Netbios enumerator, Snmpcheck, onesixtyone, Jxplorer, Hyena,DumpSec, WinFingerprint, Ps Tools, NsAuditor, Enum4Linux, nslookup, Netscan

Nessus, GFI Languard, Retina,SAINT, Nexpose

Ncrack, Cain & Abel, LC5, Ophcrack, pwdump7, fgdump, John The Ripper,Rainbow Crack

Wireshark, Ettercap, Capsa Network Analyzer

Это самый важный контрольный список, на котором вы должны сосредоточиться при тестировании сети на проникновение.

Что, если ваша защита — это главная СЛАБОСТЬ?

Подпишитесь на наш ТГ канал и будьте на шаг впереди хакеров.

Online инструменты для простейшего Pentest-а

Перед каждым системным администратором рано или поздно встает вопрос об эффективности имеющихся средств сетевой защиты. Как проверить, что межсетевой экран настроен достаточно безопасно? Нужен ли потоковый антивирус и отрабатывает ли IPS? Защищена ли почта? Как правило для решения таких вопросов предлагают провести тест на проникновение (Penetration Test). Однако это либо слишком дорого, либо слишком сложно (если выполнять самому), да и не всегда нужен такой глубокий анализ. К счастью существуют online ресурсы, которые позволяют провести базовые проверки ваших средств защиты (в основном проверка межсетевого экрана и средств антивирусной защиты). Это конечно не может заменить полноценный PenTest, однако дает представление о том, насколько защищена ваша сеть от самых простых и одновременно самых распространенных типов атак.

Если вас заинтересовала данная тема, то добро пожаловать под кат…

Check Point CheckMe – Мгновенная проверка безопасности

Начать обзор хотелось бы с инструмента, который делает комплексный анализ уровня защищенности вашего межсетевого экрана (будь то UTM или NGFW). Это Check Point CheckMe.

Данный сервис включает в себя серию тестов, которая проверяет ваш компьютер и сеть на уязвимость от вымогателей, фишинга, атак нулевого дня, бот сетей, инъекций кода, использования анонимайзеров и утечки данных.

- Пройдите по ссылке.

- Запустите сканирование в вашем браузере.

- Ваш браузер обменяется данными с сервисом CheckMe для анализа безопасности вашей сети (без какого-либо реального риска для вашей сети)

Нажав на кнопку «GET FULL REPORT» в нижней части, вы получите подробный отчет с результатами и руководством по исправлению на вашу электронную почту (будет отправлено от «CheckMe@checkpoint.com» с темой «CheckMe Report»)

Какие угрозы проверяются?

CheckMe имитирует различные сценарии, которые могли бы стать отправной точкой для следующих векторов атак:

- ПО для вымогательства – это вредоносное программное обеспечение, которое шифрует файлы пользователей и требует выкуп за их расшифровку.

- Кража личных данных/ Фишинговые атаки – похищение личной информации используя поддельные веб-сайты, которые выглядят как настоящие.

- Атаки нулевого дня — использует элемент неожиданности и использует дыру в программном обеспечении, которая неизвестна разработчику.

- Боты — выполняют злонамеренные атаки, которые позволяют злоумышленникам получить полный контроль над зараженным компьютером.

- Атака на браузер — внедрение вредоносного скрипта на веб-сайты, чтобы украсть cookies жертв с целью выдать себя за жертву.

- Анонимный веб серфинг — позволяет пользователям скрывать свою сетевую активность. Он может открывать бреши в сети организации.

- Утечка данных — передача секретной или конфиденциальной информации за пределы сети организации путем кражи или случайного воздействия.

1) Угроза — ПО для вымогательства

Этот тест загружает тестовый файл вирус (EICAR-Test-File) через вашу сеть.

2) Угроза — Кража личных данных/ Фишинговые атаки

Этот тест генерирует подключения к фишинговым и вредоносным сайтам через вашу сеть.

Успешная попытка подключения свидетельствует, что вы могли бы стать жертвой фишинговой атаки и ваша личная информация может быть украдена.

CheckMe имитирует этот тест путем загрузки файла favicon.ico из следующих сайтов:

3) Угроза — Атаки нулевого дня

Этот тест, загружает файлы в различных форматах, которые часто используются в атаках нулевого дня.

CheckMe имитирует этот тест, загружая следующие файлы:

4) Угроза — Атака на браузер

Этот тест проверяет, защиту вашей сети от Cross-Site Scripting (XSS), инъекций SQL и инъекций команд.

CheckMe имитирует этот тест путем подключения к следующим тестовым сайтам:

5) Угроза — Инфицирование ботом

Этот тест имитирует активность бота через известный протокол Command and Control.

CheckMe имитирует этот тест, разместив строку:

creditcard=1234&expyear=2017&ccv=123&pin=1234

на

www.cpcheckme.com/check/testsAssets/post.html

6) Угроза — Использование анонимайзеров

Этот тест проверяет возможность подключения к сайтам анонимайзерам через вашу сеть.

CheckMe имитирует подключения, пытаясь получить доступ к www.hidemyass.com

7) Угроза — Утечка конфиденциальных данных

Этот тест генерирует структурированный трафик, номера тестовых кредитных карт (через HTTP и HTTPS) на общедоступных сайтах через вашу сеть.

Все тесты безопасны и не представляют никакого риска для устройств пользователя и сети!

Администратор может увидеть предупреждения в системе безопасности, которые уведомляют о моделировании испытаний.

Также будет интересна проверка, которую предоставляет Fortinet. Тест не такой комплексный и в общем смысле проверяет различные способы доставки тестового вируса (eicar). Проверяется возможность скачивания файла eicar в открытом виде, в виде архивов различной степени вложенности (архив в архиве — до 10 степеней вложенности). Сами архивы нескольких видов: zip, rar, tar, cab, 7zip. Также есть запароленный архив. По результатам вы сможете увидеть с каким типом угроз ваши системы не справляются.

Eicar в архиве через HTTPS

Почти большинство антивирусных тестов используют файл Eicar. Поэтому можно не обращаться к сторонним сервисам (многие не доверяют тестам вендоров) и воспользоваться непосредственно сайтом eicar.org.

Здесь мы также можем скачать тестовый файлик и возможны следующие варианты:

Как видим, тут есть eicar файлик в открытом виде, в виде архива. Отличительная особенность — возможность скачать файл через https протокол. Т.е. если на вашем межсетевом экране (будь то Cisco, CheckPoint, Fortinet и любой другой) не настроена https инспекция, то файл будет скачан без особых проблем. Он наверняка будет заблокирован операционной системой (по крайней мере в Winodws 10), однако это уже серьезный “звоночек”, т.к. большинство современных ресурсов давно перешли на https, а это значит, что без https инспекции ваши средства защиты просто ничего не видят и будут пропускать вирусы как воду через решето.

Online песочницы (sandbox)

Не буду подробно рассматривать вопрос “Что такое песочница?”, тем более, что чуть позже мы посвятим этому небольшой цикл статей. Основная задача песочниц — запустить файл и посмотреть, что после этого будет. По результатам выдается вердикт о вредоносности этого файла. Песочницы помогают бороться с зловредами, которые обычные антивирусы никак не определяют. Есть несколько online сервисов, где вы можете проверить файлы в песочнице:

Здесь можно было бы привести десятки ссылок, т.к. почти каждый уважающий себя антивирус имеет online сканер. Однако почти все эти ссылки можно заменить одной — VirusTotal

Ресурс позволяет сканировать файлы и ссылки на предмет зараженности. При этом анализ производится с помощью множества антивирусов и можно видеть вердикт по каждому из них.

Очень интересен функционал проверки url. С помощью него вы сможете проверить эффективность вашего Proxy или средства защиты Web-трафика. Найдите вирусный сайт, проверьте его в virustotal, а затем посмотрите откроется ли он через ваш proxy.

Online Firewall и Port Scanners

Эти инструменты могут также пригодится при тесте своей сети:

EmailSecurityCheck

Данный ресурс позволит проверить защищенность вашего почтового сервера. Для этого будет отправлено несколько писем с тестовыми вирусными файлами, которые упакованы различными способами. Если любое из этих писем вы все же получили, то это повод задуматься над безопасностью вашего email-сервера.

Воспользовавшись приведенными сервисами можно сделать некоторые выводы относительно эффективности существующих средств защиты. Обратите внимание не только на эффективность защиты, но и на процесс обнаружения инцидентов. Вы должны быть максимально информированы о всех ИБ событиях. Достигается это либо с помощью встроенных средств (email alert, dashboard-ы устройств и т.д.) либо сторонних (SIEM или Log-managment системы).

Следующим логичным шагом будет проведение аудита сетевой безопасности. Это можно сделать как с помощью CheckPoint, так и с помощью Fortinet, причем бесплатно. Более подробно об этом можно почитать здесь и здесь. Мы уже частично описали архитектуру решений Check Point и в следующих постах опишем, как с его помощью сделать бесплатный аудит безопасности сети.

P.S. Если вы используете Check Point, но тест все равно не прошли, то здесь можно посмотреть, как усилить свою защиту, так сказать «закрутить гайки».