- #22 Kali Linux для продвинутого тестирования на проникновение. Использование прокси с анонимными сетями. Tor. ProxyChains.

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- ProxyChains-NG

- Описание ProxyChains-NG

- Анонимность в Kali Linux с помощью Tor и Proxychains

- Анонимность Kali Linux

- Анонимность с помощью Tor и Proxychains в Kali Linux

- Настройка ProxyChains в Kali Linux

- Использование Tor с Proxychains

#22 Kali Linux для продвинутого тестирования на проникновение. Использование прокси с анонимными сетями. Tor. ProxyChains.

В этом разделе мы рассмотрим два важных инструмента, используемых злоумышленниками для сохранения анонимности в сети. В этом разделе мы сосредоточимся на Tor и Privoxy. Tor (www.torproject.org ) — это реализация луковичного роутинга третьего поколения, с открытым исходным кодом, обеспечивающая свободный доступ к анонимной прокси-сети. Луковая маршрутизация позволяет достигать онлайн анонимности, за счет шифрования пользовательского трафика и его последующей передачи через серию луковых маршрутизаторов.

На каждом маршрутизаторе уровень шифрования удаляется для получения информации о маршрутизации, и сообщение затем передается следующему узлу. Его уподобляют процессу постепенного отшелушивания лука, отсюда и название. Он защищает от атак анализа трафика, защищая источник и назначение IP-трафика пользователя.

В этом примере Tor будет использоваться с Privoxy, некэширующим веб-прокси, которая находится в середине приложения, которое взаимодействует с Интернетом, и использует расширенную фильтрацию, для обеспечения конфиденциальности и удаления рекламы, вместе с любыми потенциально враждебными данными, отправляемыми тестеру.

Чтобы установить Tor, выполните следующие действия.

1. Выполните команды apt-get update и apt-get upgrade, а затем используйте следующую команду:

sudo apt install tor

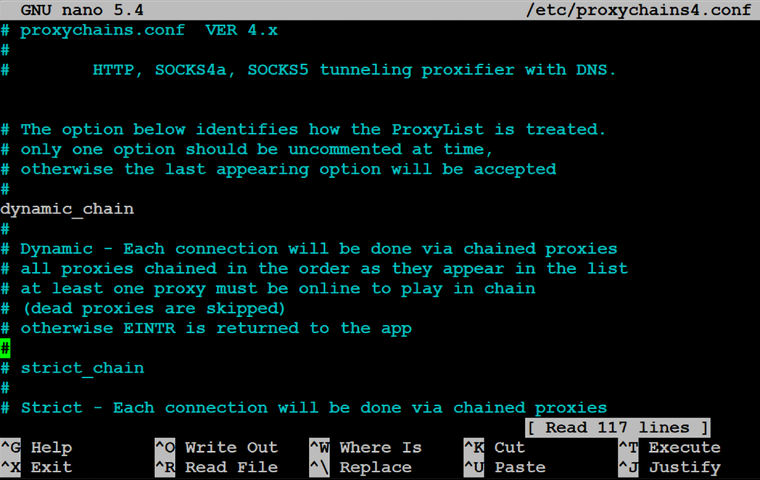

2. После установки Tor отредактируйте файл proxychains4.conf, расположенный в каталоге /etc. Этот файл диктует количество и порядок прокси, которые тестовая система будет использовать на пути к сети Тор. Прокси-серверы могут быть отключены или сильно загружены (вызывая медленные или латентные соединения); если это произойдет, в ProxyChain будет сбой из-за отсутствия ожидаемой ссылки. Поэтому отключите использование strict_chain, и включите dynamic_chain, что гарантирует, что соединение будет маршрутизироваться, как показано на рисунке ниже:

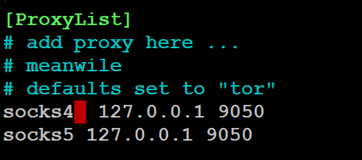

3. Отредактируйте раздел [ProxyList], чтобы убедиться, что прокси socks5 присутствует, как показано на рисунке ниже:

Открытые прокси можно легко найти в Интернете (например, https://www.proxynova.com/proxy-server-list/ ), и добавить в файл proxychains.conf. Тестировщики могут воспользоваться этим, чтобы еще больше скрыть свою личность. Например, если есть отчеты, что определенная страна или блок IP-адресов были ответственны за последние атаки. Ищите открытые прокси из этого места, и добавляйте их в свой список или в отдельный конфигурационный файл.

4. Чтобы запустить службу Tor из окна терминала, введите следующую команду:

# sudo service tor start

5. Убедитесь, что Tor запущен, используя следующую команду:

# sudo service tor status

Важно убедиться, что сеть Tor работает и предоставляет анонимное подключение.

6. Сначала подтвердите исходный IP-адрес. В терминале введите следующую команду:

Это запустит браузер Iceweasel, и откроет его на сайте, который предоставляет исходный IP-адрес, связанный с этой веб-страницей.

7. Запишите IP-адрес, а затем вызовите маршрутизацию Tor, используя следующую ProxyChains команду:

# proxychains firefox www.whatismyip.com

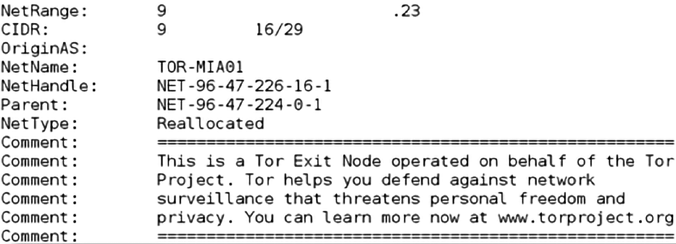

В данном конкретном случае IP-адрес был идентифицирован как xx.xx.xx.xx. Whois-поиск этого IP-адреса из окна терминала указывает, что передача сейчас выходит с выходного узла Tor, как показано на рисунке ниже:

Вы также можете убедиться, что Tor работает правильно, зайдя на https://check.torproject.org.

Хотя связь теперь защищена с помощью сети Tor, возможна утечка DNS, и это происходит, когда Ваша система делает DNS-запрос, чтобы предоставить Вашу личность интернет-провайдеру. Вы можете проверить наличие утечек DNS на сайте www.dnsleaktest.com.

Большинство командных строк можно запустить из консоли, используя прокси-цепочки для доступа к сети Tor.

При использовании Tor необходимо помнить о следующих моментах:

• Tor предоставляет услугу анонимизации, но не гарантирует конфиденциальность. Владельцы выходных узлов могут перехватывать трафик, и могут иметь доступ к учетным данным пользователя.

• Сообщается, что правоохранительные органы использовали уязвимости в пакете браузера Tor, для эксплуатации систем и получения информации о пользователях.

• ProxyChains не обрабатывает трафик протокола пользовательских дейтаграмм (UDP).

• Некоторые приложения и службы не могут работать в этой среде, в частности, Metasploit и Nmap могут сломаться. Скрытое SYN-сканирование Nmap выходит из ProxyChains, и вместо этого вызывается сканирование соединения; это может привести к утечке информации к цели.

• Некоторые браузерные приложения (Flash/ActiveX или HTML5) могут использоваться для получения вашего IP-адреса.

• Злоумышленники также могут использовать случайную цепочку. С этой опцией ProxyChains будет случайным образом выбирать IP-адреса из нашего списка (локальный Ethernet IP, например, 127.0.0.1, 192.168.x.x или 172.16.x.x), и использовать их для создания нашей ProxyChain. Это означает, что каждый раз, когда Вы используете ProxyChains, цепочка прокси будет выглядеть иначе, чем цель, что усложнит ее для отслеживания нашего трафика от его источника.

• Для этого аналогичным образом отредактируйте файл /etc/proxychains4.conf и закомментируйте его динамические цепочки и раскомментируйте random_chain, так как мы можем использовать только одну из всех вариантов за раз.

• Кроме того, злоумышленники могут раскомментировать строку с chain_len, которая затем определит количество IP-адресов в цепочке при создании случайной цепочки прокси.

Злоумышленники могут использовать эту технику для установления квалифицированной анонимности, а затем оставаться анонимно в сети.

На этом все. Всем хорошего дня!

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

ProxyChains-NG

Описание ProxyChains-NG

ProxyChains – это UNIX программа, которая подцепляет связанные с сетью libc функции в ДИНАМИЧЕСКИ СВЯЗЫВАЕМЫХ программах через предварительно загруженный DLL (dlsym(), LD_PRELOAD) и перенаправляет подключения через SOCKS4a/5 или HTTP прокси.

Она поддерживает только TCP (UDP/ICMP и т.д. отсутствует).

Поддерживаемые платформы: Linux, BSD, Mac.

Программа не всегда может работать так, как вы ожидаете, поэтому при любых серьёхных случаях использования всегда требуется проверять, что трафик действительно отправляется через прокси.

Не смотря на ограничения, эта программа обладает замечательными функциями:

- Она может смешивать различные типы прокси в одной цепи, например: ваш_хост socks5 http socks4 целевой_хост

- Поддерживаются различные опции построения цепи

- случайный порядок из списка (пользователь определяет длину цепи).

- точный порядок (по мере их появления в списке)

- динамический порядок (умное исключение из цепи мёртвых прокси)

- Вы можете использовать её с большинством программных TCP клиентов, возможно даже с сетевыми сканерами, если они используют функциональность стандарта libc. Сканеры, основанные на pcap, не работают.

- Вы можете использовать её с серверами вроде squid, sendmail или любыми другими.

- Преобразование DNS через прокси.

ProxyChains-NG – это продолжение больше не поддерживаемого проекта proxychains. В ней содержаться многочисленные исправления ошибок и некоторые улучшения. Рекомендуется использовать именно новую версию ProxyChains-NG, которая в некоторых системах заменила оригинальную proxychains (производные Arch Linux). Но в производных Debian ProxyChains-NG нужно устанавливать из исходного кода.

Автор: N3E7CR34TUR3, rofl0r и другие

Анонимность в Kali Linux с помощью Tor и Proxychains

В сегодняшней статье мы вернемся к вопросу анонимности в сети при использовании Kali Linux. Первое, что приходит на ум при фразе «Анонимность в Kali Linux» — это Tor или VPN. И одно и другое не может гарантировать 100% анонимности. Далее я покажу, как добиться идеальной анонимности работая в Kali Linux.

Я согласен, словосочетание «Идеальная анонимность», может вызвать сомнение, но метод о котором я расскажу можно с уверенностью назвать лучшим и почти идеальным.

Анонимность Kali Linux

Tor — хороший способ быть анонимным в сети, но многие крупные сайты и сервисы умеют определять использование и блокировать Tor. Хороший пример — Google.

Что касается VPN, то они могут хранить логи активности в своей базе данных. Многие из них, разумеется, доказывают обратное, но можем ли мы им доверять? Как показывает практика, не всегда и не всем.

Анонимность с помощью Tor и Proxychains в Kali Linux

Итак, в этой статье мы поговорим о простом, быстром и эффективном способе оставаться анонимным в Интернете. Используя данный способ, будет очень сложно деанонимизировать вас. И еще один большой ништяк — это более или менее белый IP, который не будут блокировать сайты (писали о блокировке Tor в другой статье).

Идея проста, но действенна. Мы собираемся использовать Tor и Proxychains (прокси цепочка) вместе. Сначала мы запускаем Tor, затем запускаем цепочку прокси Proxychains. При работе тандема Tor и ProxyChains сервисы не будут видеть IP-адрес Tor.

Настройка ProxyChains в Kali Linux

Proxychains установлен по умолчанию в Kali Linux, но если по какой-то причине его в вашем дистрибутиве нет, можно установить его с помощью команды:

После этого нужно настроить. Откроем файл конфигурации:

Приведенная выше команда откроет файл конфигурации proxychains, как мы видим на скрине:

Если мы прокрутим вниз до конца файла, то увидим список прокси.

Можно добавить сюда наши прокси-серверы. Сначала тип прокси, затем IP-адрес, затем порт. Мы также можем добавить имя пользователя и пароль прокси-сервера (при необходимости).

Здесь можно не только добавлять прокси, но и менять другие настройки, на пример, установить для них тай-маут.

Можно настроить различные типы прокси-цепочек, такие, как динамическая цепочка, случайная цепочка, строгая цепочка. Есть описание всех этих настроек.

Но простым языком мы можем объяснить их следующим образом. Предположим, у нас есть список прокси в файле конфигурации.

- Динамическая цепочка прокси — В этой цепочке список прокси-серверов будет поддерживать установленный нами порядок, но если один или несколько прокси-серверов не работают, он будет пропущен, а соединение будет восстановлено следующим в списка сервером.

- Строгая цепочка прокси — В этом типе цепочки будет соблюдаться порядок подключения. Здесь важно чтобы каждый прокси-сервер стабильно работал, иначе соединение будет потеряно.

- Случайная прокси-цепочка — Этот тип соединения использует случайные прокси из списка добавленных прокси-серверов.

Где взять бесплатные прокси? На специальных сайтах, которые предоставляют бесплатные или платные прокси. К примеру: HidemyName, Genode, Proxy-List и т. д. Даже бесплатный прокси от Google может сгодиться для нашей цели.

Можно выбрать прокси по стране, скорости, типу и анонимности. Чтобы добавить прокси в proxychains.conf, нужны данные о типе, IP и порт. Я добавил два прокси в файл конфигурации.

Я собираюсь использовать динамические цепочки прокси. Поэтому удаляем ‘#’ перед динамической цепочкой и помещаем ‘#’ перед строгой цепочкой, чтобы отключить ее:

Теперь мы можем сохранить и закрыть файл конфигурации прокси-цепочек, нажав «CTRL + X», затем «Y», затем «Enter».

Использование Tor с Proxychains

Далее устанавливаем службу Tor в Kali Linux: