Как подключить WiFi в публичном месте. Настройка HotSpot.

В современном мире становится все труднее найти публичное место, где не было бы отметки «WiFi» и хотя бы нескольких людей со смартфонами, которые ведут активную жизнь в сети Интернет. На то есть веские причины — глобализация объединяет людей в огромные социальные группы и, пока доступным способом общения внутри них является именно Интернет. Социальные сети — как общего назначения, так и тематические, уже много лет создают все условия для того, чтобы у пользователей возникало желание находиться в них чуть ли не круглосуточно, что в свою очередь позволяет превратить WiFi в серьезную приманку для посетителей любого заведения.

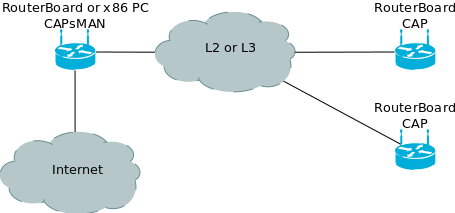

Да и дома у многих, особенно в частном секторе, возникает необходимость установки двух и более отдельных беспроводных точек доступа к сети Интернет. Технических способов реализации таких сетей существует великое множество, но если есть необходимость в централизованном управлении, то в ней обязательно должено быть задействовано устройство, которое берет на себя роль контролера. Если проанализировать рынок доступных, как по стоимости так и по наличию, решений на территории Украины, то становится понятно, что это нищу занимают два производители — Ubiquiti Networks с линейкой беспроводных точек доступа UniFi и MikroTik, который активно развивает соответствующую опцию в своих маршрутизаторах. При этом в продукции MikroTik есть два веских преимущества — контроллер точек доступа работает непосредственно на самих маршрутизаторах и не требует дополнительного программного обеспечения или оборудования и вторая — непосредственно на маршрутизаторах можно организовать полноценный HotSpot, что может быть интересно в публичных местах. К тому же, процесс настройки является совсем не сложным, что мы продемонстрируем ниже. Итак, для работы сети необходимо как минимум два устройства — маршрутизатор, который будет выполнять роль контролера и тот, который выступать точкой доступа. Причем, между собой они могут быть соединены не только непосредственно или быть в пределах одного сегмента IP-сети, но и через маршрутизируемые сети, в том числе через NAT:

Интересная особенность — трафик клиентов, подключенных к CAP (контролируемые точки доступа) при этом может маршрутизироваться как непосредственно этими точками, так и прозрачно пропускаться к контроллеру CAPsMAN для централизованной обработки. Это позволяет гибко подстраиваться под требования конкретных проектов. Для нашей сети используем вторую версию контроллера CAPsMAN, который становится доступным после установки на маршрутизатор пакета wireless-cm2. Хотя, пока он в стадии тестирования, но пригоден к

использованию. Его нужно установить как на контроллер, так и на отдаленные точки доступа. Скачать пакет можно с сайта MikroTik в разделе Downloads: http://www.mikrotik.com/download. Он расположен в архиве Выберите необходимую архитектуру, в зависимости от модели маршрутизатора и загружайте.

Настройка сети

Итак, перейдем к настройке. Прежде всего, необходимо обеспечить связь между контроллером CAPsMAN и всеми CAP по IP любым удобным для вас образом. Если с CAP можно успешно «пропинговать» CAPsMAN, значит переходим к дальнейшим шагам.

Первый из них — это настройка контроллера CAPsMAN. Даже минимальных будет достаточно для использования в домашних условиях. Сначала создадим виртуальный bridge-интерфейс, в который будут попадать клиенты:

/interface bridge

add name=bridge1-capsman Добавим на этот интерфейс IP-адрес:

/ip address

add address=192.168.150.1/23 interface=bridge1-capsman network=192.168.150.0 Также, создадим пул IP-адресов для клиентов и включаем DHCP-сервер:

/ip pool

add name=dhcp_pool1 ranges=192.168.150.2-192.168.151.254

/ip dhcp-server

add address-pool=dhcp_pool1 disabled=no interface=bridge1-capsman

lease-time=3h name=dhcp1

/ip dhcp-server network

add address=192.168.150.0/23 dns-server=8.8.8.8,8.8.4.4 gateway=192.168.150.1 Ну, и конечно же правило фаервола, которое будет транслировать трафик клиентов наружу:

/ip firewall nat

add action=masquerade chain=srcnat src-address=192.168.150.0/23 Осталось дело за малым — добавить конфигурацию, которую будут получать подключены CAP. Пусть это будет точка доступа SSID «ssid001», паролем «12345678» и заблокированной возможностью передачи данных от клиента к другого клиента или сети мимо контроллер CAPsMAN:

/caps-man configuration

add channel.band=2ghz-b/g/n country=ukraine datapath.bridge=bridge1-capsman

datapath.client-to-client-forwarding=no datapath.local-forwarding=no

mode=ap name=cfg1 security.authentication-types=wpa2-psk

security.encryption=aes-ccm security.group-encryption=aes-ccm

security.passphrase=12345678 ssid=ssid001

/caps-man manager

set enabled=yes

/caps-man provisioning

add action=create-dynamic-enabled master-configuration=cfg1 Вот, собственно, и все — теперь можно перейти к настройке точек доступа CAP. Это будет еще проще:

/interface wireless cap

set caps-man-addresses=192.168.149.1 enabled=yes interfaces=wlan1 Все! Если не ошиблись с IP-адресом, то wireless-интерфейс перейдет под управления контроллера и в статусе можно будет увидеть что-то такое:

/interface wireless print

Flags: X — disabled, R — running

0 X ;;; managed by CAPsMAN

;;; channel: 2412/20-Ce/gn(20dBm), SSID: ssid001, CAPsMAN forwarding Не стоит обращать внимания на флажок «X» у номера интерфейса — после успешного подключения к контроллеру — устройство больше его не контролирует. Реальные параметры указаны в следующей строке. Можем подключиться к сети. После этого увидим на CAPsMAN в таблицы регистрации устройство:

/caps-man registration-table print

| # | INTERFACE | SSID | MAC-ADDRESS | UPTIME | RX-SIGNAL |

| 0 | cap5 | ssid001 | 30:39:23:AB:4E:84 | 21m24s810ms | -46 |

Аналогично — одной командой — добавляются и другие маршрутизаторы, которые должны выступать в роли CAP. Главное — не забывать перед этим организовать L3-канал между ними и CAPsMAN. В этом месте сделаем важную ремарку относительно точек доступа. Часто возникает ситуация, когда нужно выбирать между одной точкой с радио интерфейсом, имеющей высокую мощность или хорошее усиления антенны и несколькими более «немыми и глухими». Этот момент является чрезвычайно важным, ведь при неверной аппаратном конфигурации точек доступа можно успешно испортить эффект от любых прогрессивных технологий, которые в них используются.

Правила при выборе оборудования

Так, для бюджетного сегмента оборудования существует два простых правила при выборе оборудования для публичной сети Wi-Fi, и позволят вам избежать большинства проблем:

1. Не перегружайте каждую отдельную точку доступа большим количеством одновременно подключенных пользователей.

2. Проектируйте покрытие так, чтобы пользователь не мог при передвижении оставаться подключенным к точке доступа с плохим уровнем сигнала. При нарушении одного из них с практически 100%-ной вероятностью можно утверждать, что сеть будет работать неудовлетворительно. Исходя из этого, и следует выбирать тип и количество оборудования.

Настройка HotSpot

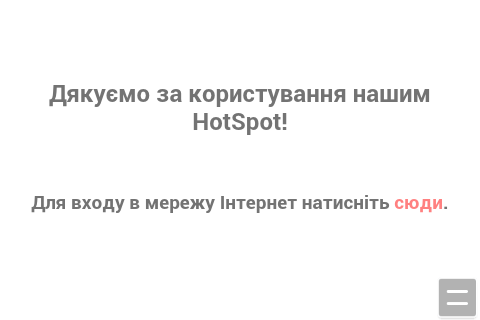

А теперь усложним задачу — пусть, перед тем, как разрешить пользователям пользоваться сетью Интернет, нам необходимо показать им какую-то информацию о нашем заведении, или рекламный ролик. Для этого в RouterOS есть прекрасное решение — HotSpot. Прежде всего, убедимся, что соответствующий пакет (hotspot) установленный на маршрутизаторе, который выступает в роли CAPsMAN. После его установки, в файловой системе маршрутизатора появляется новая папка hotspot, в которой содержатся html-файлы, которые будут демонстрироваться пользователям, в соответствии с ситуацией. Перепишем эту папку себе на компьютер и отредактируем, для начала два файлы: login.html — файл, который будет показываться пользователям при подключении к HotSpot, здесь можно разместить информацию о нашем заведении. alogin.html — файл, покажется после того как пользователь подтвердит свое желание воспользоваться доступом к сети через наш HotSpot. После редактирования переименуем папку, например, в hotspot-test и скопируем ее на маршрутизатор. Теперь можно настроить соответствующий функционал:

/ip hotspot user profile

add address-pool=dhcp_pool1 mac-cookie-timeout=1h name=uprof1

transparent-proxy=yes

/ip hotspot profile

add html-directory=hotspot-test login-by=http-chap,trial name=hsprof1

trial-uptime=1h/12h trial-user-profile=uprof1

/ip hotspot

add address-pool=dhcp_pool1 disabled=no idle-timeout=none

bridge1-capsman name=server1 profile=hsprof1 Теперь попробуем подключиться к ранее настроенным CAP и открыть любую страницу. И увидим нашу страницу:

Такая конфигурация позволит любому пользователю после просмотра начальной страницы пользоваться нашим HotSpot на протяжении одного часа, после чего доступ будет заблокирован на следующие 12 часов, для предотвращения злоупотреблением (указывается строкой trial-uptime = 1h/12h ). На самом деле, вариантов использования HotSpot есть множество — до печати имени пользователя и пароля для доступа к сети на, скажем, кассовом чеке. Все ограничивается, в основном, только фантазией. Обратите внимание — в приведенных примерах не используется шифрование трафика между CAP и CAPsMAN или их подлинности! И, если в домашних условиях этим можно пренебречь ради простоты обслуживания, то во всех других случаях и при отсутствии других средств защиты сети настойчиво рекомендуем использовать взаимную аутентификацию CAP и CAPsMAN с помощью сертификатов и шифровать трафик между ними с помощью IPSec или VPN-туннелей. Как видите, проектирование и настройка публичных беспроводным сетям состоит из абсолютно несложных шагов, которые реально осуществить самостоятельно. Однако, если эти сети является важным бизнес-инструментом для вас, тогда лучше, все же, обратиться к профессионалам, которые избавят вас от большого количества подводных камней, что убережет от финансовых потерь.