- Лучшие способы заблокировать и разблокировать учетную запись пользователя в Linux

- Блокировка и разблокировка учетных записей пользователей

- Блокировка паролей

- 1. команда usermod

- Разблокировать

- 2. команда passwd

- Разблокировать

- Под капотом

- Проверить статус

- Блокировка учетных записей

- 1. usermod

- 2. изменение

- Разблокировка

- Проверить статус

- Под капотом

- Смена оболочки

- 1. Изменение оболочки на nologin

- 2. Изменение оболочки на false

- Разворот

- Под капотом

- Вывод

- Объяснение различий прямого и обратного прокси

- Как безопасно удалить Ubuntu на ПК с двойной загрузкой Windows

- Как конвертировать MP4 в MP3 в Linux

- Secret Net LSP

- Рабочая станция заблокирована линукс

- 64.1.2. Настройка ограничения в консоли

Лучшие способы заблокировать и разблокировать учетную запись пользователя в Linux

Блокировка и разблокировка являются важными и одной из основных задач администрирования Linux. Хотя есть несколько способов добиться этого, мы покажем вам лучшие практики, а также расскажем, почему несколько способов, например, блокировка паролем не рекомендуется.

Т Системы на базе Linux были неотъемлемой частью системного управления, особенно большинства внутренних систем. Есть много инструментов, разработанных специально для этого, даже если мы просто посмотрим на ядро Linux + утилиты GNU.

Важной частью любого администратора является возможность управлять учетными записями пользователей. В этой статье мы собираемся продемонстрировать различные способы блокировки и разблокировки учетной записи пользователя в системе Linux. Это не зависит от дистрибутива.

Блокировка и разблокировка учетных записей пользователей

Блокировка паролей

Важно отметить, что первые два метода, которые включают блокировку пароля учетной записи пользователя, работают только в том случае, если для пользователя нет альтернативных способов входа в систему. Например, если у пользователя есть возможность войти в систему через SSH, блокировка паролей в этом случае будет бесполезна. Последние варианты показывают, как это исправить.

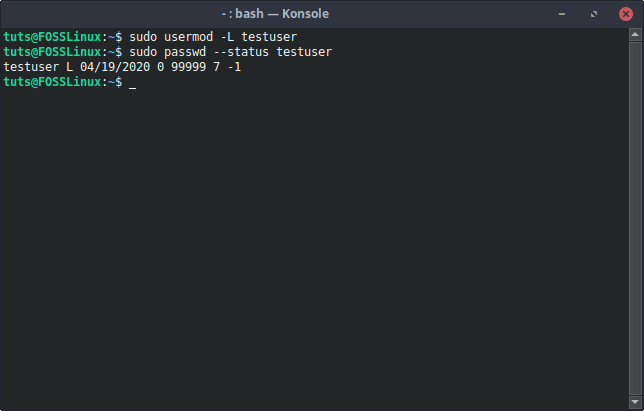

1. команда usermod

В usermod Команда представляет собой универсальное решение для изменения учетной записи пользователя и содержит возможность заблокировать пароль учетной записи пользователя. С простым -L флаг, usermod просто выполняет свою работу. Команда выглядит так:

sudo usermod -L [Имя пользователя]

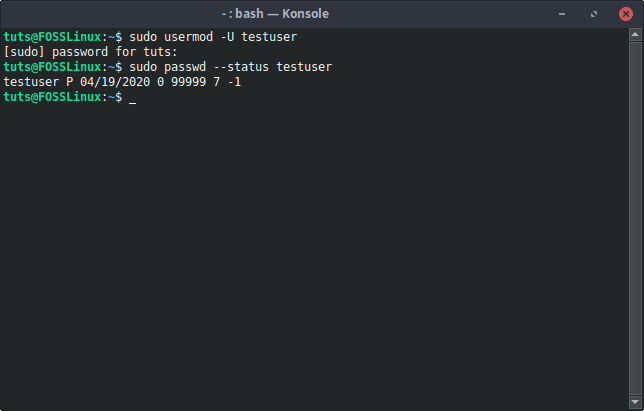

Разблокировать

Команда для разблокировки заблокированного таким образом пользователя использует флаг -U. Команда выглядит следующим образом:

sudo usermod -U [Имя пользователя]

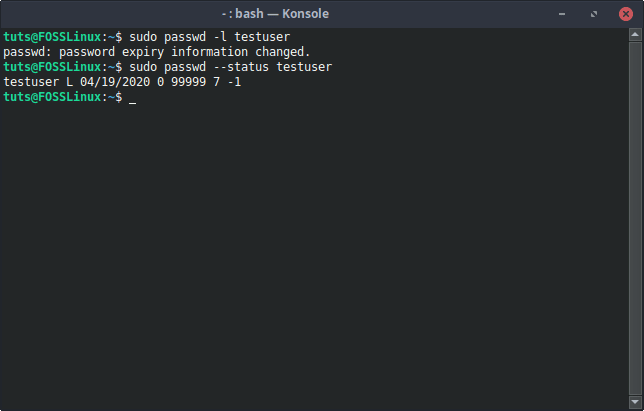

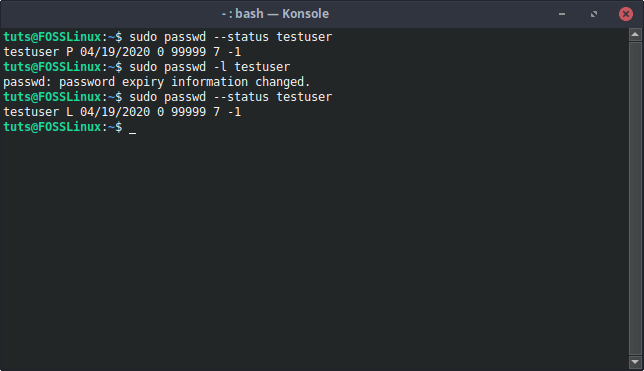

2. команда passwd

Другой вариант, когда дело доходит до управления паролями, — это пароль команда. Он также имеет возможность заблокировать пароль учетной записи.

sudo passwd -l [Имя пользователя]

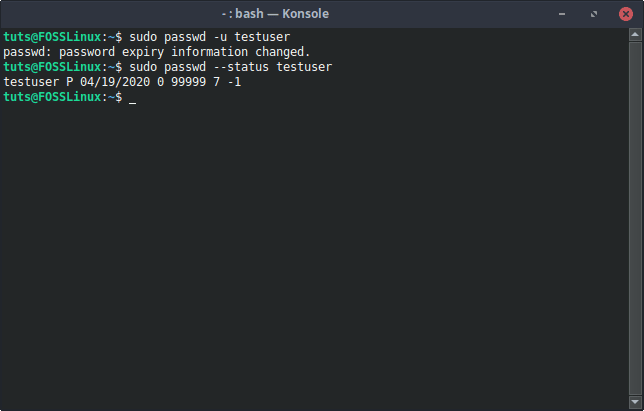

Разблокировать

Чтобы разблокировать пользователя, заблокированного -l флаг пароль, в -u (разблокировать) флаг необходимо использовать. Команда выглядит так:

sudo passwd -u [Имя пользователя]

Под капотом

Что происходит, когда вы запускаете любую из этих команд, можно увидеть в /etc/shadow файл. Этот файл содержит зашифрованную версию пароля вместе с именем пользователя. Если вы проверите до и после блокировки пароля пользователя, вы увидите восклицательный знак (!) Перед зашифрованным паролем, который означает, что пароль был заблокирован.

Конечно, вы также можете сделать это вручную, и это даст тот же эффект. Однако мы не рекомендуем это делать.

Проверить статус

Есть простая команда, чтобы проверить, заблокирована ли учетная запись или нет. Команда такая:

sudo passwd --status [Имя пользователя]

Если там есть «L ” присутствует в выводе после имени пользователя, это означает, что учетная запись пользователя заблокирована.

Блокировка учетных записей

Неоднократно упоминается даже в человек страница из пароль команда и usermod команда, блокировка пароля не является эффективным способом блокировки пользователя. Его можно обойти, если пользователь может использовать аутентификацию SSH для входа в систему. Чтобы исправить это, мы можем заблокировать саму учетную запись. Мы можем добиться этого, если истечем срок действия учетной записи пользователя.

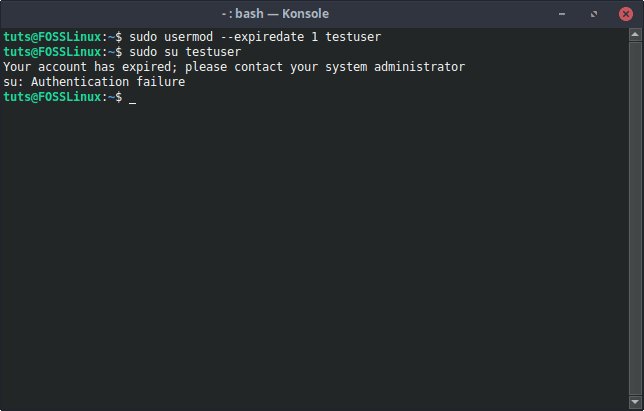

1. usermod

Нельзя отрицать тот факт, что usermod действительно в универсальном решении практически для всех необходимых конфигураций учетных записей. Мы могли заблокировать пароль через usermod, и мы также можем истечь срок действия учетной записи пользователя, чтобы дальнейшие входы в систему были невозможны.

sudo usermod --expiredate 1 [Имя пользователя]

Это немедленно отключает учетную запись пользователя.

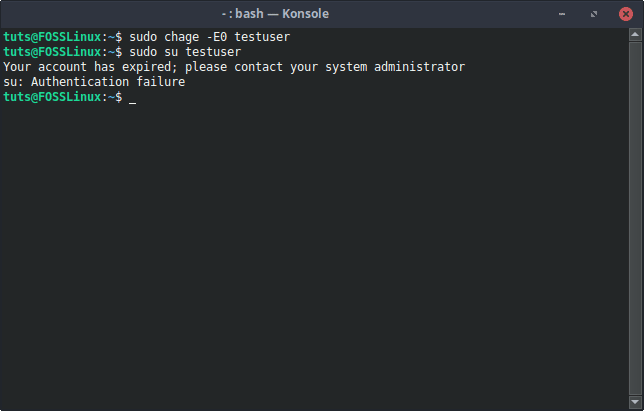

2. изменение

В изменение Команда используется для изменения информации об истечении срока действия учетной записи пользователя. Мы можем использовать -E флаг, чтобы установить дату истечения срока на 0, что отключает учетную запись пользователя.

sudo chage -E0 [Имя пользователя]

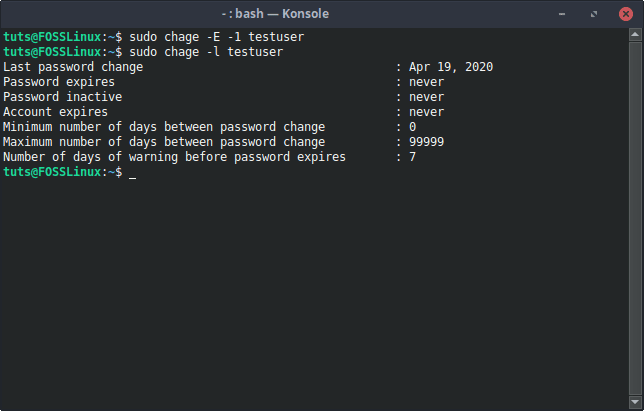

Разблокировка

Поскольку здесь мы закрываем учетную запись пользователя, очевидным противоядием от ситуации является изменение даты истечения срока действия учетной записи пользователя на что-то другое. Если вы хотите, чтобы срок действия учетной записи пользователя никогда не истекал, вы можете использовать эту команду для достижения этого:

sudo chage -E -1 [Имя пользователя]

В противном случае, если вы собираетесь установить конкретную дату, вы тоже можете это сделать:

sudo chage -E YYYY-MM-FF [Имя пользователя]

Проверить статус

У нас заканчивается срок действия учетной записи, и эту информацию можно легко проверить с помощью команды chage еще раз. Команда для проверки информации:

sudo chage -l [Имя пользователя]

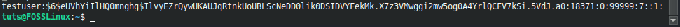

Под капотом

Подобно блокировке пароля учетной записи пользователя, /etc/shadow файл изменяется по истечении срока действия учетной записи пользователя. Перед последним двоеточием записи пользователя будет «1» вместо того, чтобы быть пустым. Этот пробел указывает на истечение срока действия учетной записи.

После истечения срока действия учетной записи:

Опять же, вы можете сделать это вручную, но мы не рекомендуем этого делать.

Смена оболочки

Когда пользователь входит в систему, он / она использует так называемую оболочку входа в систему. Возможно, вы не видели это много раз, но если вы осмелитесь, попробуйте эту комбинацию: CTRL + ALT + F1, и вы получите текстовый интерфейс, в котором вам будет предложено ввести логин и пароль, прежде чем вы сможете использовать какие-либо команды. Это называется оболочкой входа в систему.

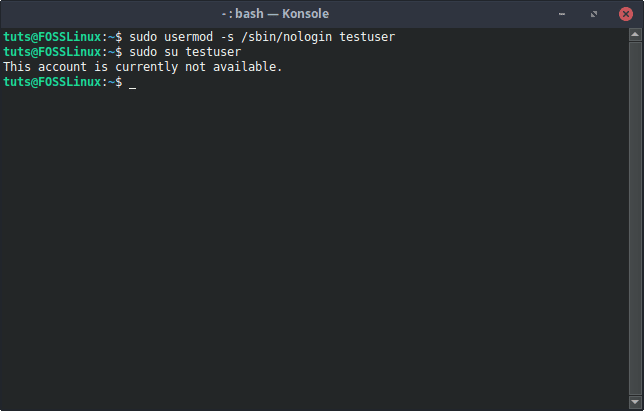

1. Изменение оболочки на nologin

Естественно, один из способов заблокировать пользователя — это вообще запретить ему входить в систему. Таким образом, оболочку этого пользователя можно изменить на нологин оболочку с помощью этой команды:

sudo usermod -s / sbin / nologin [Имя пользователя]

Это отображает вежливое сообщение, указывающее, что пользователю не разрешено входить в систему.

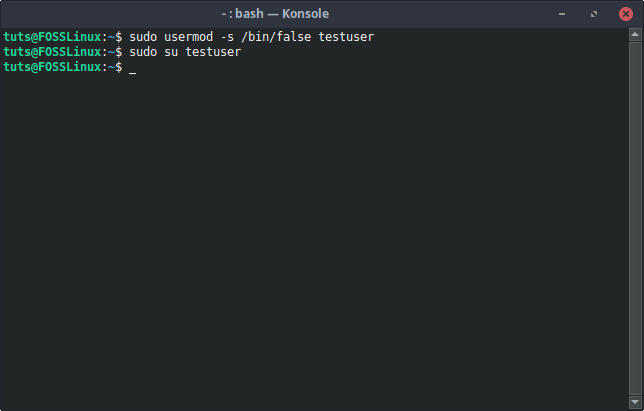

2. Изменение оболочки на false

Также есть возможность изменить оболочку на ложный, что в отличие от нологин (который отображает сообщение), просто выполняет повторный выход пользователя из системы всякий раз, когда пользователь пытается войти в систему. Это немного экстремально, но тоже полезно.

sudo usermod -s / bin / false [Имя пользователя]

Разворот

Это можно изменить, вернув оболочку к оболочке пользователя по умолчанию. Вы можете узнать, что такое оболочка по умолчанию, сравнив оболочки других пользователей системы в /etc/passwd файл. Как правило, в большинстве систем Linux это оболочка Bash. Итак, чтобы установить это:

sudo usermod -s / bin / bash [Имя пользователя]

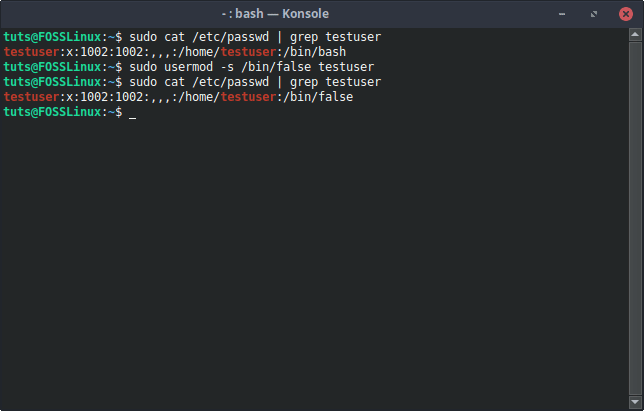

Под капотом

Здесь вы тоже заметите разницу. Если вы прочитали файл /etc/passwd, вы сможете увидеть оболочки, используемые пользователями. Теперь, если вы видите, что оболочка используется заинтересованным пользователем, она, вероятно, будет /bin/bash по умолчанию. При изменении оболочки изменяется содержимое файла.

Вы можете напрямую изменить содержимое /etc/passwd чтобы изменить оболочку для достижения тех же результатов, что и приведенные выше команды. Однако есть риск, и мы не рекомендуем его.

Вывод

Одно простое действие по блокировке учетной записи пользователя демонстрирует, насколько хороши системы Linux для административных задач. Существует множество вариантов для достижения любого заданного результата, и такая гибкость всегда ценится. Если у вас есть какие-либо вопросы, не стесняйтесь использовать раздел комментариев.

Объяснение различий прямого и обратного прокси

пРокси размещаются между различными соединениями в сети. Из-за различий в размерах различных подключений существуют разные типы прокси. Хотя некоторые прокси-серверы указывают на прямую связь между прокси-сервером и клиентом, некоторые сообщают ва.

Как безопасно удалить Ubuntu на ПК с двойной загрузкой Windows

пРаньше мы писали о Как выполнить двойную загрузку Windows и Ubuntu на том же ПК. Мы также пошли дальше и посмотрели на Как выполнить двойную загрузку двух дистрибутивов Linux, таких как Fedora и Ubuntu. В этом посте мы рассмотрим что-то примерно .

Как конвертировать MP4 в MP3 в Linux

MФормат видеофайлов PEG-4, широко известный как MP4, является одним из наиболее распространенных медиаформатов, используемых для видеофайлов. Это универсальное расширение для видео, которое поддерживает аудио, изображения и субтитры в одном файле.

Secret Net LSP

Если после удаления Secret Net LSP компьютер остался заблокированным, для его разблокировки войдите в систему под учетной записью с правами root и выполните следующие действия:

удалите файл /etc/bashrc.d/00Lock.sh удалите файл /etc/profile.d/00Lock.sh удалите содержимое файла /etc/nologin и перезагрузите компьютер.

Если при изменений системных файлов LSP блокирует компьютер и восстанавливает эти файлы при старте системы, необходимо сделать изменения и переинициализаровать БД контроля целостности, после того как при тесте система не выдает ошибкой, нужно разблокировать рабочую станцию командами в начале страницы:

/opt/secretnet/sbin/snfc -i # Переинициализация БД контроля целостности. Используется после внесения изменений в системные файлы Secret Net LSP /opt/secretnet/sbin/snfc -t # Полная проверка целостности компонентов Secret Net LSP и сервисов

Когда вы первый раз заходите с помощью соцсетей, мы получаем публичную информацию из вашей учетной записи, предоставляемой провайдером услуги соцсети в рамках ваших настроек конфиденциальности. Мы также автоматически получаем ваш e-mail адрес для создания вашей учетной записи на нашем веб сайте. Когда она будет создана, вы будете авторизованы под этой учетной записью.

Когда вы первый раз заходите с помощью соцсетей, мы получаем публичную информацию из вашей учетной записи, предоставляемой провайдером услуги соцсети в рамках ваших настроек конфиденциальности. Мы также автоматически получаем ваш e-mail адрес для создания вашей учетной записи на нашем веб сайте. Когда она будет создана, вы будете авторизованы под этой учетной записью.

Спасибо, добрый человек! Передаю привет поддержке производителя данного ПО

Рабочая станция заблокирована линукс

Для включения запрета бита исполнения необходимо в Центре управления системой перейти в раздел Система → Блокировка терминала .

# apt-get install alterator-secsetup Для включения модуля необходимо установить отметку в поле Возможность блокировки включена . Для каждого отдельного пользователя системы можно заблокировать любые необходимые TTY, для этого в окне в окне Список пользователей необходимо выбрать пользователя, в окне Список TTY отметить консоли, которые должны быть заблокированы для данного пользователя, перенести их в окно Заблокированные TTY и нажать кнопку Применить :

64.1.2. Настройка ограничения в консоли

Чтобы ограничить консольный доступ для пользователей/групп с помощью модуля pam_access.so необходимо внести изменения в файл /etc/security/access.conf .

Чтобы ограничить доступ для всех пользователей, кроме пользователя root, следует внести следующие изменения:

# vim /etc/security/access.conf -:ALL EXCEPT root: tty2 tty3 tty4 tty5 tty6 localhost # vim /etc/security/access.conf -:user: tty2 tty3 tty4 tty5 tty6 LOCAL # vim /etc/security/access.conf -:group:tty1 tty2 tty3 tty4 tty5 tty6 LOCAL Далее необходимо сконфигурировать стек PAM для использования модуля pam_access.so для ограничения доступа на основе ограничений, определенных в файле /etc/security/access.conf . Для этого дописать в файл /etc/pam.d/system-auth-local-only строку account required pam_access.so после строки account required pam_tcb.so:

auth required pam_tcb.so shadow fork nullok account required pam_tcb.so shadow fork account required pam_access.so password required pam_passwdqc.so config=/etc/passwdqc.conf password required pam_tcb.so use_authtok shadow fork nullok write_to=tcb session required pam_tcb.so