Настройка проверки подлинности Wi-Fi в Windows Server 2008 (часть 1)

Единственной проблемой режима Enterprise является сложность настройки требуемого Remote Authentication Dial In User Service (RADIUS) сервера и настройки клиентских компьютеров. Требуется больше времени (и больше денег, если у вас еще нет Windows Server) для настройки RADIUS сервера и точек доступа беспроводной сети (APs). Плюс с Windows не просто подключаться по таким сетям ‘ вам, возможно, потребуется нанять дополнительных сотрудников службы поддержки.

Как вы уже, вероятно, догадались, Windows Server включает функцию RADIUS сервера для выполнения 802.1X проверки подлинности. В этом случае вам не придется покупать отдельный RADIUS сервер, или учиться работать с таким продуктом с открытым исходным кодом, как FreeRADIUS. Функция RADIUS в сервере Windows Server уже обсуждалась на этом сайте для Windows Server 2000 и 2003. Но в этой статье мы рассмотрим использование Windows Server 2008.

Начиная с Windows Vista и Windows Server 2008, компания Microsoft представила новый компонент под названием сервер сетевой политики (Network Policy Server — NPS). Реализация этого сервера Network Access Protection (NAP) позволит вам внедрять политики здоровья клиентов для следующих компонентов и настроек:

- Internet Protocol security (IPsec)-protected подключения

- Подключения с проверкой подлинности 802.1X

- VPN подключения

- Dynamic Host Configuration Protocol (DHCP) настройки

- Terminal Services Gateway (TS Gateway) подключения

NPS также заменяет и включает службу Internet Authenticate Service (IAS), представлявшуюся в предыдущих версиях Windows Server. Если вам интересны общие параметры NPS в Windows Server 2008, обратитесь к моей предыдущей статье на этом сайте.

Моменты и требования, которые нужно учесть перед реализацией

В этом руководстве мы лишь настраиваем RADIUS функцию сервера NPS. В частности, мы будем использовать протокол Extensible Authentication Protocol (EAP)’Protected EAP (PEAP). Такое использование проверки подлинности 802.1X требует сертификат безопасности на сервере, но не клиентах. Конечные пользователи входят, используя свои имена пользователей и пароли учетных записей, определенные в Active Directory на сервере Windows Server.

Следует учитывать, что на каждом контроллере или точке доступа беспроводной сети должен быть настроен статический IP адрес. Позже вы создадите запись в Windows Server для каждой AP с ее IP адресом и общим секретом.

Обязательно выполните первичную настройку Windows Server 2008. Установите часовой пояс, подключитесь к сети со статическим IP адресом, определите имя сервера Windows Server, включите автоматические обновления, и установите доступные обновления.

У вас также должен быть настроен домен Active Directory Domain. Убедитесь, что роль сервера Active Directory Domain Services включена и настроена с помощью утилиты dcpromo.exe.

Установка роли службы сертификатов

Чтобы использовать PEAP протокол, необходимо установить роль службы сертификатов (Certificate Services). Она позволяет создавать центры сертификации (Certificate Authority — CA) для создания и подписания сертификата, требуемого для определенного сервера. Это необходимо для того, чтобы клиенты могли проверять сервер, прежде чем отправлять на него свои учетные данные входа.

В окне Initial Configuration Tasks пролистайте вниз и выберите Добавить роли (Add roles). Если вы закрыли или свернули это окно, нажмите меню Пуск > Диспетчер сервера, Роли, и нажмите Добавление ролей.

Выберите Active Directory Certificate Services (рисунок 1), и нажмите Далее.

Рисунок 1: Выберите установку роли Active Directory Certificate Services

Нажмите Далее на информационном окне. Затем выберите роли Центр сертификации (Certification Authority) и Регистрация сертификатов через интернет (Certificate Authority Web Enrollment). В окне (рисунок 2) нажмите Добавить необходимые службы ролей (Add Required Role Services). Затем нажмите Далее для продолжения.

Рисунок 2: Продолжаем добавлением требуемых служб роли

Выберите тип Enterprise (рисунок 3), и нажмите Далее.

Рисунок 3: Выбор режима Enterprise

Для типа ЦС выберите Корневой ЦС (Root CA) (рисунок 4), и нажмите Далее.

Рисунок 4: Выбор корневого ЦС

Для опции установки закрытого ключа (Set Up Private Key) выберите Создать новый закрытый ключ (Create a new private key) (рисунок 5), и нажмите Далее.

Рисунок 5: Выбор создания нового закрытого ключа.

Примите умолчания для криптографии ЦС (рисунок 6), и нажмите Далее.

Рисунок 6: Принимаем умолчания

При желании можно изменить параметры ЦС (рисунок 7, например), и нажать Далее. Из соображений безопасности не следует использовать FQDN имя в качестве общего имени. Чтобы было легче отличить этот сертификат от других, можно в конце его имени добавить ‘CA.

Срок действия можно продлевать более чем на пять лет (например, на 20 лет, как на рисунке 8), поэтому вам не придется обновлять или снова выдавать сертификат. Нажмите Далее для продолжения.

Рисунок 8: Продление срока действия

Примите умолчания для расположения базы данных сертификатов (рисунок 9), нажав Далее.

Рисунок 9: Принимаем место по умолчанию

Просматриваем ознакомление с IIS и нажимаем Далее.

При желании изменяем устанавливаемые роли и нажимаем Далее.

Просматриваем параметры и нажимаем Установить.

Запрос сертификатов

После установки и запуска ЦС можно получить сертификат, необходимый для PEAP для проверки подлинности сервера. Сначала нужно создать консоль управления Microsoft Management Console (MMC): нажимаем Пуск, вводим MMC и жмем Enter.

В окне MMC нажимаем Файл>Добавить или удалить оснастку.

Выбираем Сертификаты (рисунок 10), и нажимаем Добавить.

Рисунок 10: Выбор добавления оснастки сертификатов

Выбираем Учетная запись компьютера и нажимаем Далее.

Выбираем Локальный компьютер, нажимаем Завершить, и OK.

Подсказка: можно сохранить эту консоль MMC на свой рабочий стол, чтобы ее можно было проще найти: нажмите Файл>Сохранить.

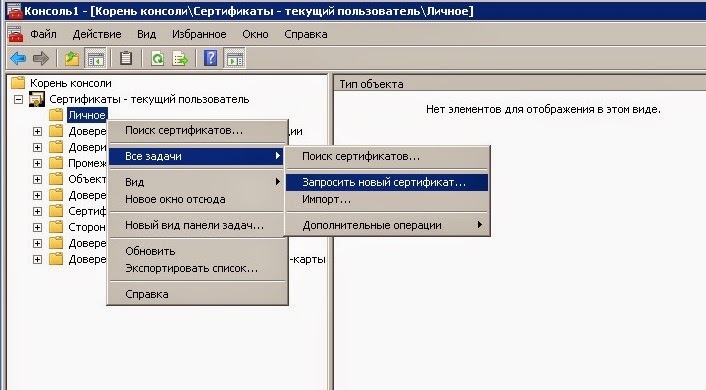

Разверните Сертификаты (Учетная запись локального компьютера), разверните Личные, нажмите правой клавишей Сертификаты и выберите Все задачи>Запросить новый сертификат (рисунок 11).

Рисунок 11: Запрос нового сертификата

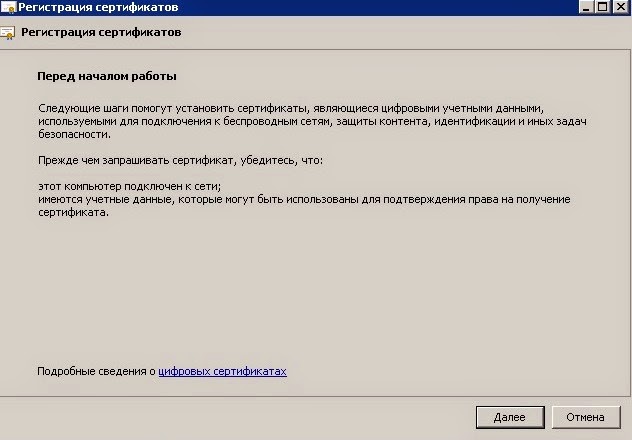

В информационном окне нажмите Далее для продолжения.

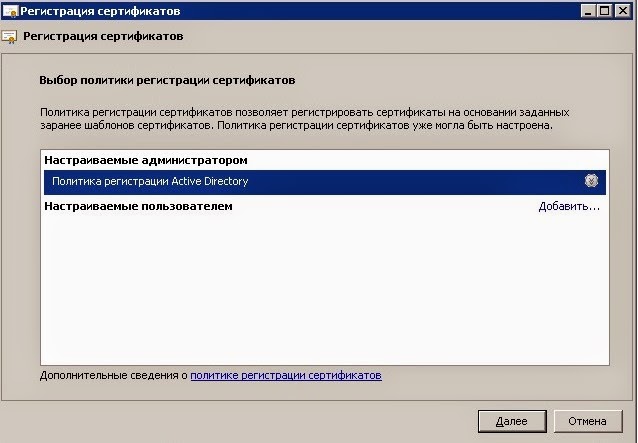

Выберите Контроллер домена и нажмите Зарегистрировать. После успешного выполнения этой операции нажмите Завершить.

Заключение

В этой статье мы рассмотрели, как Enterprise режим защищенного доступа Wi-Fi Protected Access совместно с 802.1X проверкой подлинности обеспечивает отличный уровень безопасности. После выполнения первичной конфигурации сервера Windows Server 2008 и настройки Active Directory, мы установили службы сертификатов для создания центра сертификации. Затем мы сгенерировали сертификат.

Оставайтесь на связи ‘ в следующей части мы продолжим установку ролей Network Policy и Access Services, настройку беспроводных контроллеров или APs, а также настройку клиентских компьютеров. И, наконец, мы сможем подключиться!

Записки IT специалиста

RADIUS (Remote Authentication Dial In User Service, служба удалённой аутентификации дозванивающихся пользователей) — сетевой протокол, предназначенный для обеспечения централизованной аутентификации, авторизации и учёта (Authentication, Authorization, and Accounting, AAA) пользователей, подключающихся к различным сетевым службам. Используется, например, при аутентификации пользователей WiFi, VPN, в прошлом, dialup-подключений, и других подобных случаях.

При подключении к точке доступа, у клиента запрашиваются учетные данные, затем они передаются на RADIUS Server. Он в свое время делает запрос в AD и, если данные верны, происходит аутентификация и авторизация пользователей.

Для начала нам необходимо получить сертификат из нашего СЦ (об это можно почитать в этой статье):

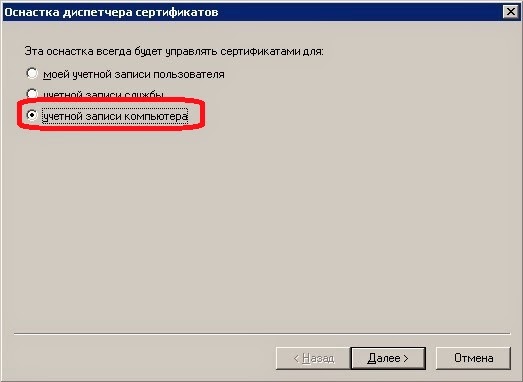

- На сервере с установленным СЦ нажимаем Пуск -> Выполнить. Вводим MMC и нажимаем Enter. Откроется пустое окно консоли MMC. Нажимаем Файл -> Добавить или удалить оснастку. Слева выбираем «Сертификаты» и нажимаем Добавить. Появится запрос, кем будет управляться оснастка сертификатов. Выбираем «Учетной записью компьютера» (Рис.1-2):

2. Далее в консоли «Сертификаты — локальный пользователь» выбираем «Личные -> Все задачи -> Запросить новый сертификат» (Рис.3):

3. Откроется окно «Регистрация сертификатов», нажимаем Далее (Рис.3):

4. Выбираем «Политика регистрации Active Directory» и нажимаем Далее (Рис.4):

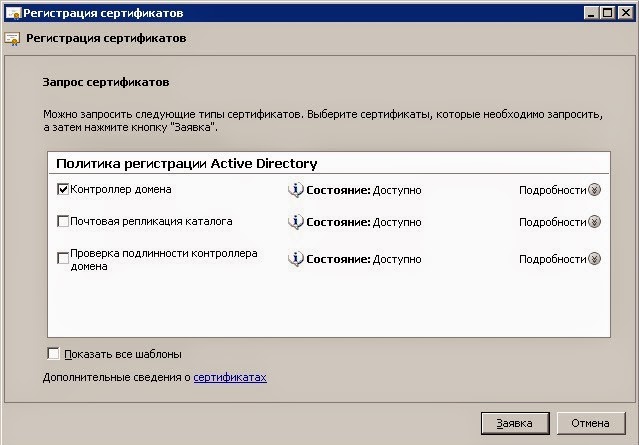

5. Ставим галку «Контроллер домена» и нажимаем Заявка (Рис.5):

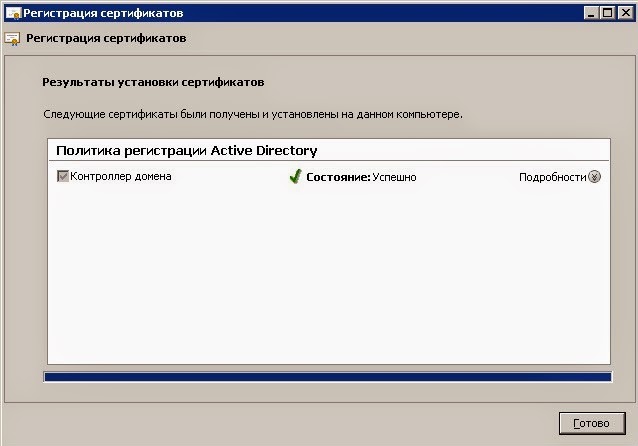

6. После успешного получения сертификата контроллера домена нажимаем Готово (Рис.6):

7. В консоли сертификатов видим, что в Личных появился сертификатах появился оный для контроллер домена (Рис.7):

8. В этом же окне мы можем экспортировать сертификат для дальнейшего развертывания на клиентские компьютеры (Рис.8):

Во второй части данной статьи я расскажу, как настроить авторизацию пользователей Wi-Fi через наш RADIUS сервер.