Безопасная домашняя сеть: создаём изолированный сегмент для гостей

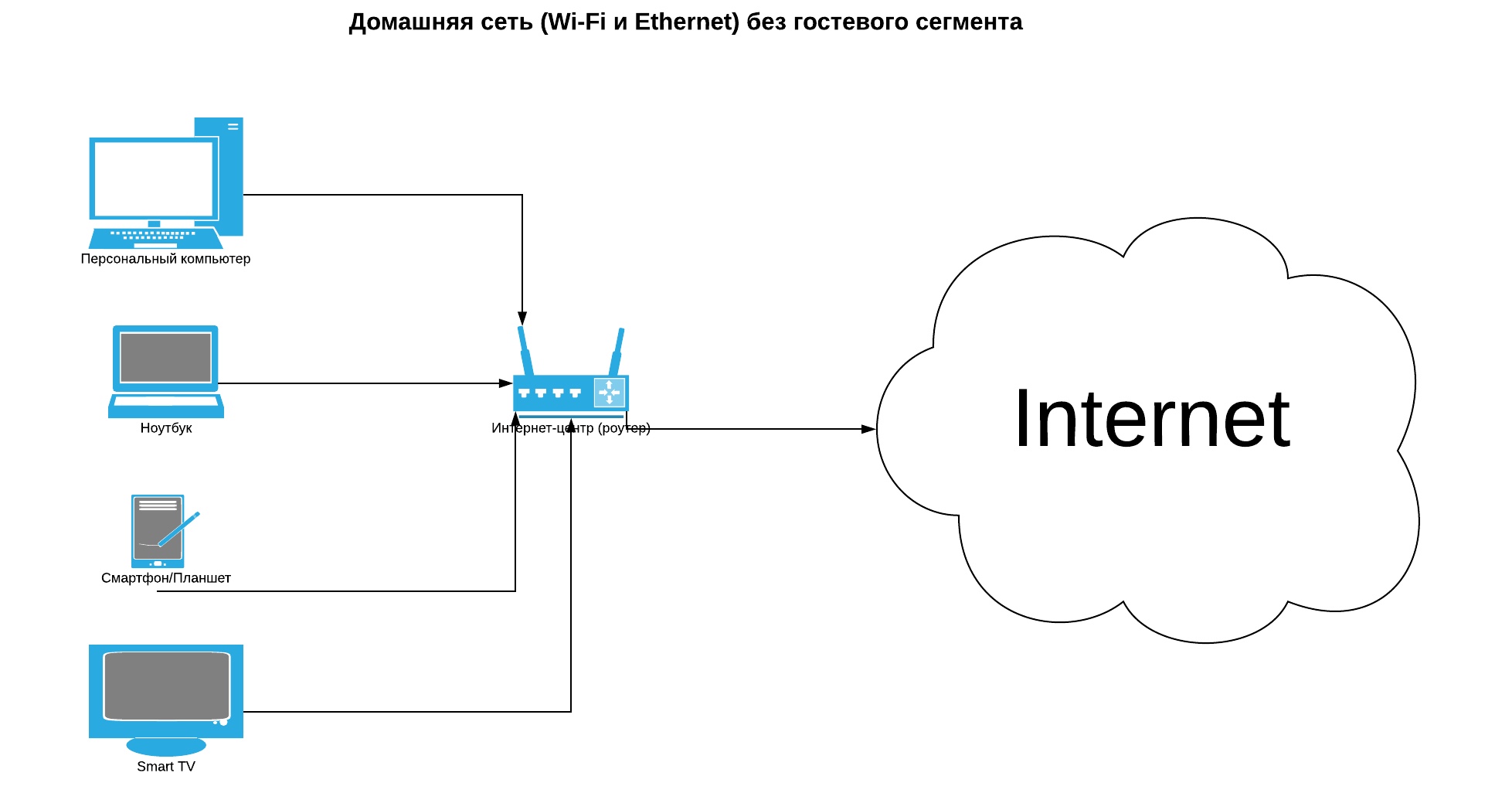

Сегодня практически в каждой квартире есть домашняя сеть, к которой подключаются стационарные компьютеры, ноутбуки, хранилища данных (NAS), медиаплееры, умные телевизоры, а также смартфоны, планшеты и другие носимые устройства. Используются либо проводные (Ethernet), либо беспроводные (Wi-Fi) соединения и протоколы TCP/IP. С развитием технологий Интернета вещей в Сеть вышла бытовая техника — холодильники, кофеварки, кондиционеры и даже электроустановочное оборудование. Благодаря решениям «Умный дом» мы можем управлять яркостью освещения, дистанционно настраивать микроклимат в помещениях, включать и выключать различные приборы — это здорово облегчает жизнь, но может создать владельцу продвинутых решений нешуточные проблемы.

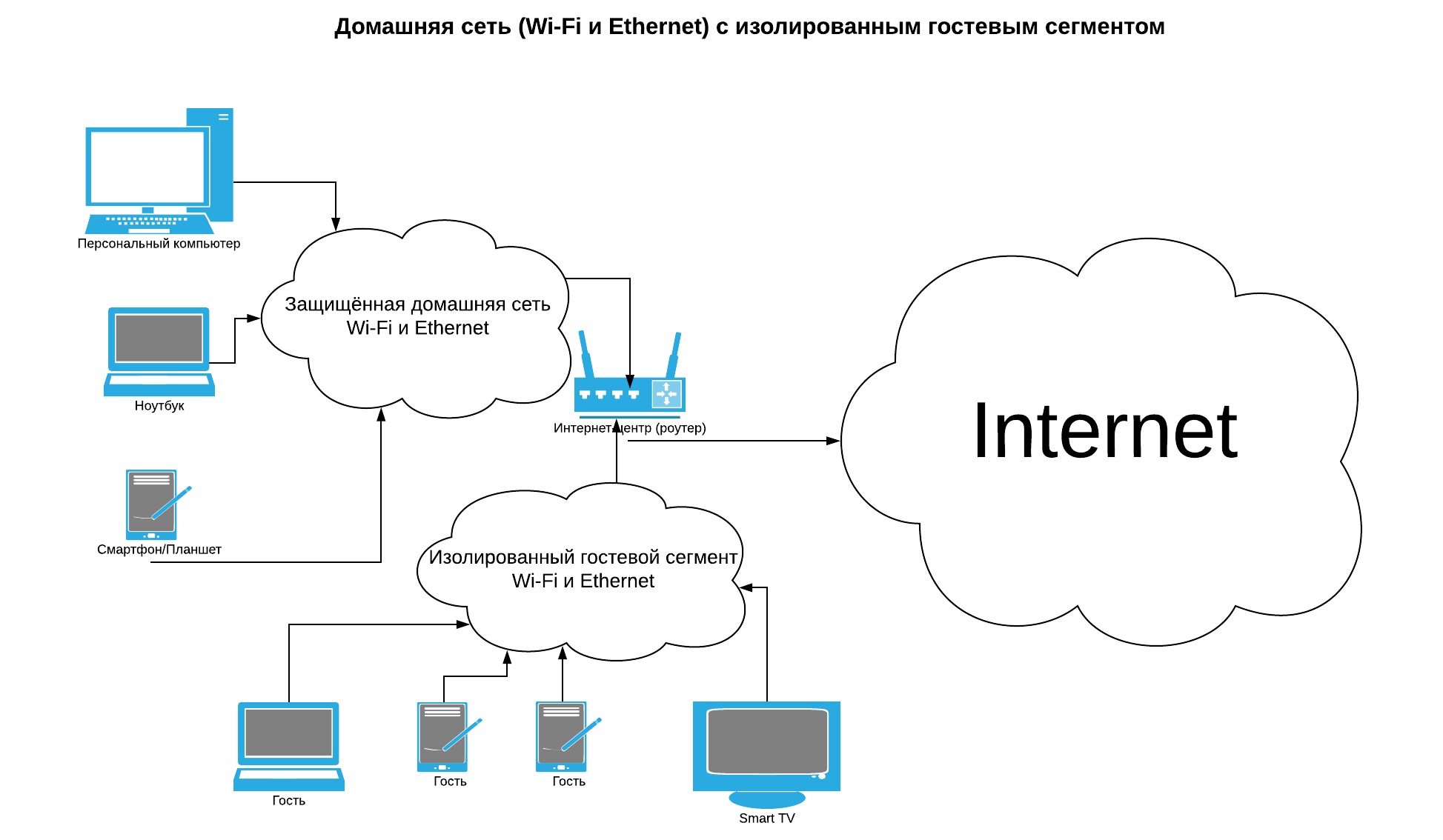

К сожалению, разработчики подобных устройств пока недостаточно заботятся о безопасности своих продуктов, и количество найденных в них уязвимостей растёт как грибы после дождя. Нередки случаи, когда после выхода на рынок устройство перестаёт поддерживаться — в нашем телевизоре, к примеру, установлена прошивка 2016 года, основанная на Android 4, и производитель не собирается её обновлять. Добавляют проблем и гости: отказывать им в доступе к Wi-Fi неудобно, но и пускать в свою уютную сеть кого попало тоже не хотелось бы. Кто знает, какие вирусы могут поселиться в чужих мобильных телефонах? Всё это приводит нас к необходимости разделить домашнюю сеть на несколько изолированных сегментов. Попробуем разобраться, как это сделать, что называется, малой кровью и с наименьшими финансовыми издержками.

Изолируем сети Wi-Fi

В корпоративных сетях проблема решается просто — там есть управляемые коммутаторы с поддержкой виртуальных локальных сетей (VLAN), разнообразные маршрутизаторы, межсетевые экраны и точки беспроводного доступа — соорудить нужное количество изолированных сегментов можно за пару часов. С помощью устройства Traffic Inspector Next Generation (TING), например, задача решается буквально в несколько кликов. Достаточно подключить коммутатор гостевого сегмента сети в отдельный порт Ethernet и создать правила firewall. Для дома такой вариант не годится из-за высокой стоимости оборудования — чаще всего сетью у нас управляет одно устройство, объединяющее функции маршрутизатора, коммутатора, беспроводной точки доступа и бог знает чего ещё.

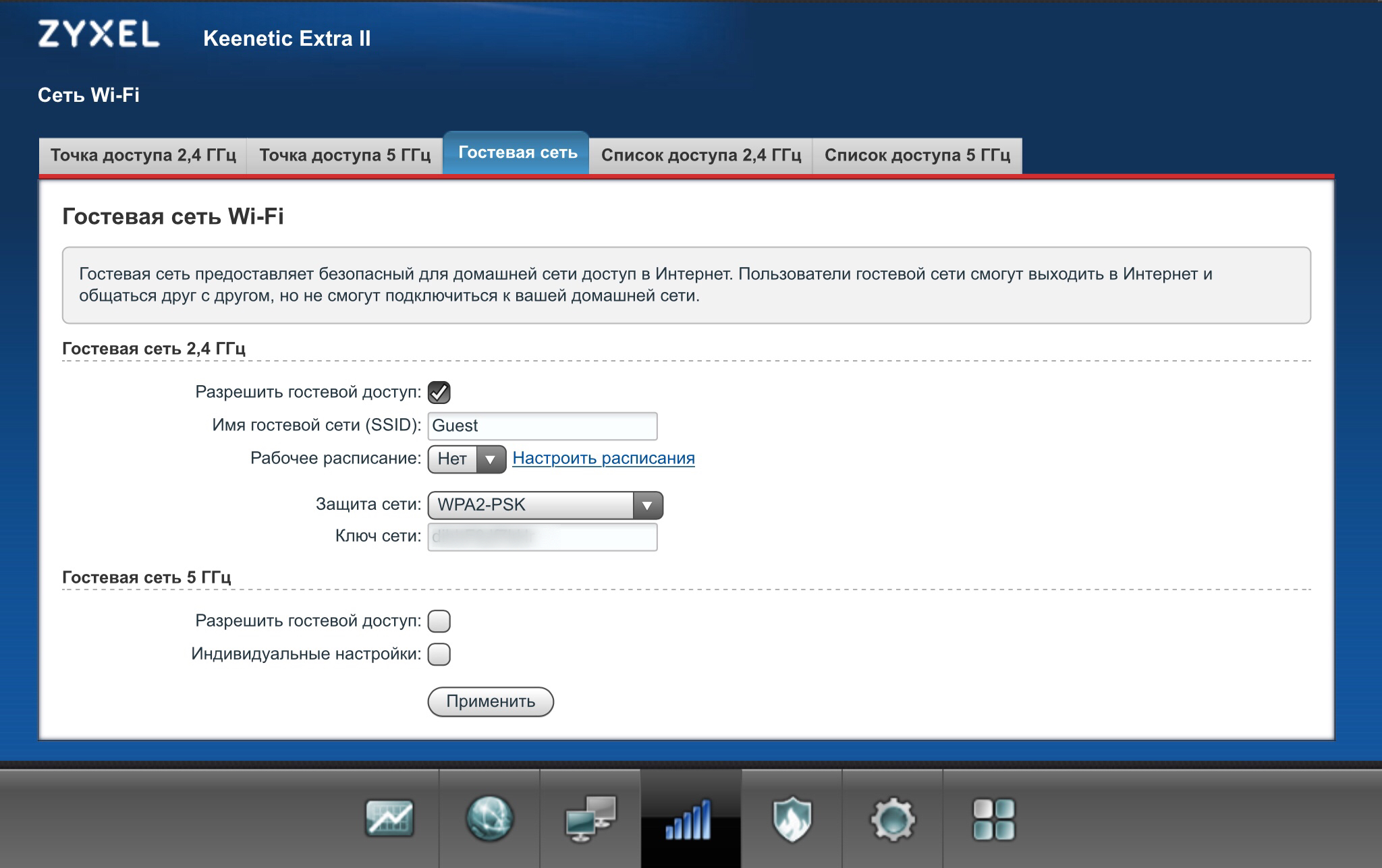

К счастью, современные бытовые роутеры (хотя их правильнее называть интернет-центрами) тоже стали очень умными и почти во всех из них, кроме разве что совсем уж бюджетных, присутствует возможность создать изолированную гостевую сеть Wi-Fi. Надёжность этой самой изоляции — вопрос для отдельной статьи, сегодня мы не будем исследовать прошивки бытовых устройств разных производителей. В качестве примера возьмём ZyXEL Keenetic Extra II. Сейчас эта линейка стала называться просто Keenetic, но в наши руки попал аппарат, выпущенный ещё под маркой ZyXEL.

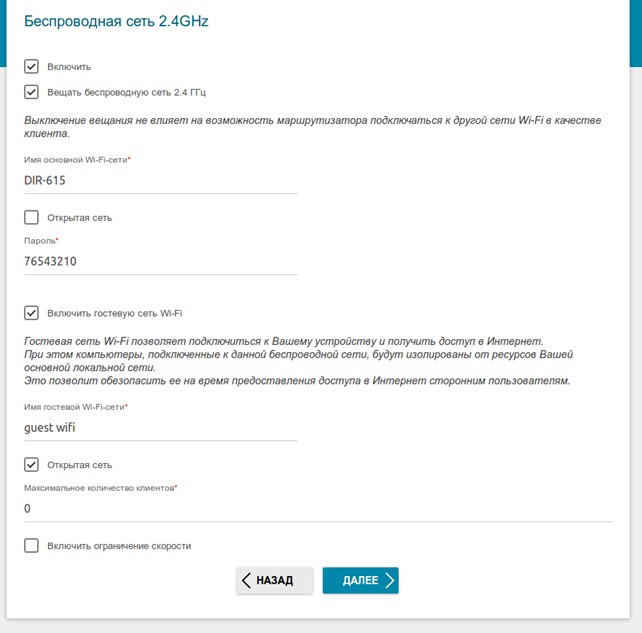

Настройка через веб-интерфейс не вызовет затруднений даже у начинающих — несколько кликов, и у нас появилась отдельная беспроводная сеть со своим SSID, защитой WPA2 и паролем для доступа. В неё можно пускать гостей, а также включать телевизоры и плееры с давно не обновлявшейся прошивкой или других клиентов, которым вы не особенно доверяете. В большинстве устройств прочих производителей эта функция, повторимся, тоже присутствует и включается аналогично. Вот так, например, задача решается в прошивках роутеров D-Link с помощью мастера настройки.

Скриншот с сайта производителя

Добавить гостевую сеть можно, когда устройство уже настроено и работает.

Скриншот с сайта производителя

Скриншот с сайта производителя

Как видите, всё достаточно просто, далее мы перейдём к обсуждению более тонких материй.

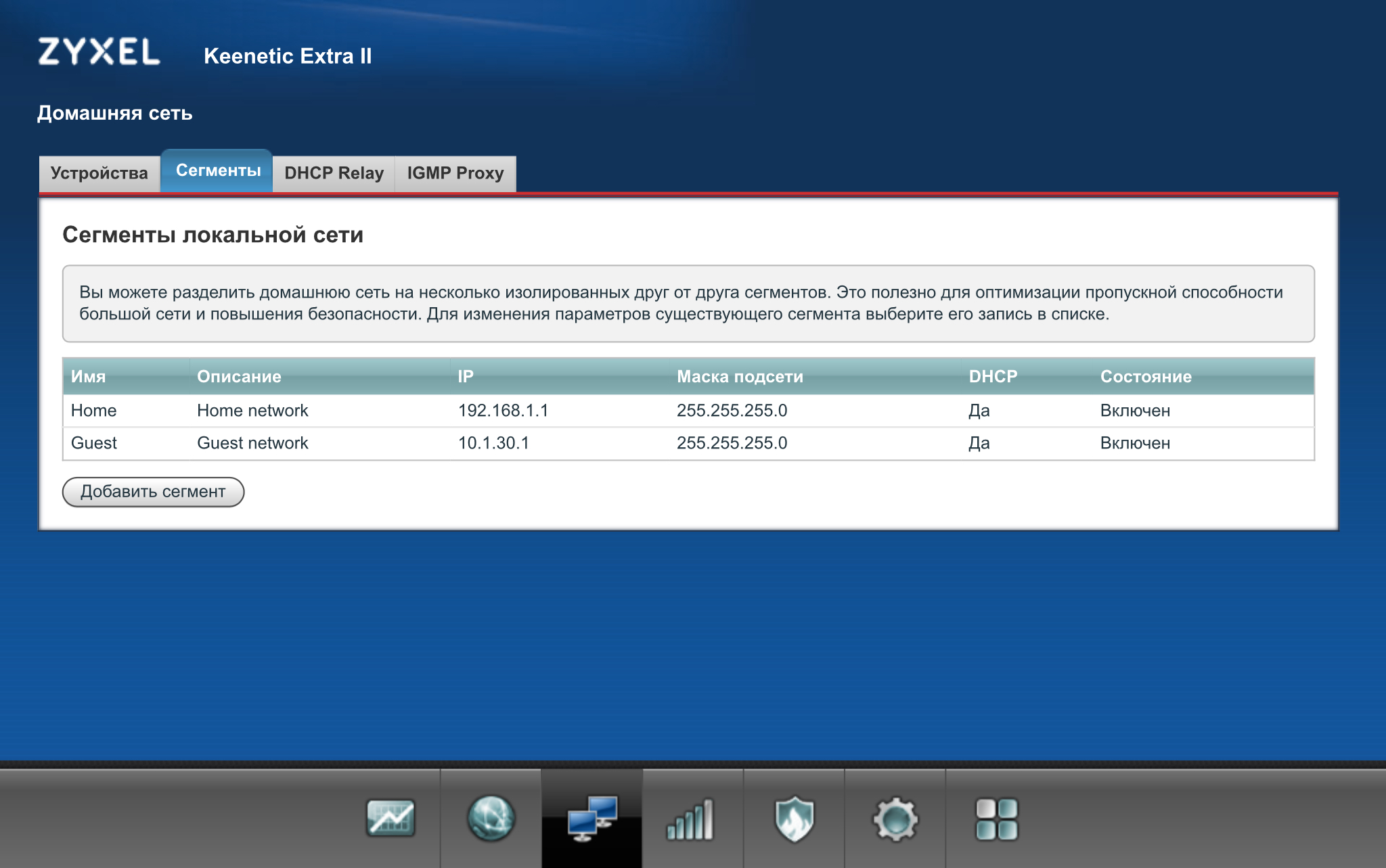

Изолируем сети Ethernet

Помимо подключающихся к беспроводной сети клиентов нам могут попасться устройства с проводным интерфейсом. Знатоки скажут, что для создания изолированных сегментов Ethernet используются так называемые VLAN — виртуальные локальные сети. Некоторые бытовые роутеры поддерживают эту функциональность, но здесь задача усложняется. Хотелось бы не просто сделать отдельный сегмент, нам нужно объединить порты для проводного подключения с беспроводной гостевой сетью на одном роутере. Это по зубам далеко не всякому бытовому устройству: поверхностный анализ показывает, что кроме интернет-центров Keenetic добавлять порты Ethernet в единый с сетью Wi-Fi гостевой сегмент умеют ещё модели линейки MikroTik, но процесс их настройки уже не столь очевиден. Если говорить о сравнимых по цене бытовых роутерах, решить задачу за пару кликов в веб-интерфейсе может только Keenetic.

Как видите, подопытный легко справился с проблемой, и здесь стоит обратить внимание на ещё одну интересную функцию — вы также можете изолировать беспроводных клиентов гостевой сети друг от друга. Это очень полезно: заражённый зловредом смартфон вашего приятеля выйдет в Интернет, но атаковать другие устройства даже в гостевой сети он не сможет. Если в вашем роутере есть подобная функция, стоит обязательно включить её, хотя это ограничит возможности взаимодействия клиентов — скажем, подружить телевизор с медиаплеером через Wi-Fi уже не получится, придётся использовать проводное соединение. На этом этапе наша домашняя сеть выглядит более защищённой.

Что в итоге?

Количество угроз безопасности год от года растёт, а производители умных устройств далеко не всегда уделяют достаточно внимания своевременному выпуску обновлений. В такой ситуации у нас есть только один выход — дифференциация клиентов домашней сети и создание для них изолированных сегментов. Для этого не нужно покупать оборудование за десятки тысяч рублей, с задачей вполне может справиться относительно недорогой бытовой интернет-центр. Здесь хотелось бы предостеречь читателей от покупки устройств бюджетных брендов. Железо сейчас почти у всех производителей более или менее одинаковое, а вот качество встроенного софта очень разное. Как и длительность цикла поддержки выпущенных моделей. Даже с достаточно простой задачей объединения в изолированном сегменте проводной и беспроводной сети справится далеко не каждый бытовой роутер, а у вас могут возникнуть и более сложные. Иногда требуется настройка дополнительных сегментов или DNS-фильтрация для доступа только к безопасным хостам, в больших помещениях приходится подключать клиентов Wi-Fi к гостевой сети через внешние точки доступа и т.д. и т.п. Помимо вопросов безопасности есть и другие проблемы: в публичных сетях нужно обеспечить регистрацию клиентов в соответствии с требованиями Федерального закона № 97 «Об информации, информационных технологиях и о защите информации». Недорогие устройства способны решать такие задачи, но далеко не все — функциональные возможности встроенного софта у них, повторимся, очень разные.

Как отделить офисную wi-fi сеть от сети для посетителей

Очень частой задачей является необходимость разграничить две Wi-Fi сети: офисную и сеть посетителей. Это актуально для магазинов, гостиниц, кафе, спортивных заведений и различных фирм. Суть одна и та же: нужно предоставить выход в интернет сотрудникам и клиентам, но так, чтобы гости не имели никакого доступа к корпоративной (внутренней) компьютерной сети.

В данной статье мы рассмотрим простейшую бюджетную схему организации такой сети. Так сказать, чтобы было дёшево и сердито. Итак, нам потребуется два wi-fi роутера. Подойдут самые бюджетные модели D-Link, TP-Link, ZyXEL и любые другие. Роутеры могут быть разных моделей и даже вовсе разных производителей.

Роутер №1. Первый роутер подключаем к кабелю провайдера через WAN-порт и настраиваем его. Включаем на нём DHCP-сервер, задаем имя для Wi-Fi (например, Pizza-Cafe) и задаём для неё ключ безопасности. Этой беспроводной сетью будут пользоваться посетители, они же — гости. Посему, можете распечатать лист с именем и ключём безопасности этого хотспота и повесить в холле.

Роутер №2. Второй роутер будет служить для корпоративной wi-fi сети. Он будет подключен своим портом WAN в LAN-порт первого роутера. Таким образом, интернет будет поступать на первый роутер и передаваться на второй. На втором роутере нам также нужно выбрать имя wi-fi (например, foodservice-work ) и задать для неё ключ безопасности. Этот ключ необходимо хранить в секрете и выдавать только сотрудникам предприятия, т.к. в эту подсеть будут подключены корпоративные компьютеры, серверы и принтеры. Мы рекомендуем скрыть вещание SSID для нее (соответствующая настройка в роутере называется disable SSID broadcast).

Схема должна выглядеть так, как показано на рисунке:

При таком варианте, сеть от второго роутера будет иметь доступ к интернету и, если потребуется, к сети первого роутера. А сеть первого роутера будет иметь доступ только к интернету.

Пример рекомендуемых настроек:

Настройки роутера №1:

WAN-port: согласно указаниям настройки интернет провайдера

LAN port:

IP 192.168.1.1

mask 255.255.255.0

DHCP server: enabled

Настройки роутера №2:

LAN port:

IP 192.168.2.1

mask 255.255.255.0

DHCP server: enabled