- Настройка Mikrotik контроллера CAPsMAN для бесшовного Wifi роуминга на примере RouterBOARD 2011UiAS-2HnD-IN

- Активируем функцию контроллера wifi на Mikrotik RouterBOARD 2011UiAS-2HnD-IN

- Настраиваем CAPsMAN на wifi контроллере Mikrotik RouterBOARD 2011UiAS-2HnD-IN

- Подключаем управляемые wifi точки доступа

- Помогла статья? Подписывайся на telegram канал автора

- Как настроить гостевую Wi-Fi сеть на Mikrotik RB2011UiAS-2HnD-IN

- Создание профиля безопасности Wi-Fi

- Создание виртуальной Wi-Fi сети

- Создание Bridge для гостевой сети

- Создание адресного пространства

- Создание нового DHCP сервера для гостевой сети

- Запрет доступа к локальной сети из гостевой

- Ограничение скорости для гостевой сети

Настройка Mikrotik контроллера CAPsMAN для бесшовного Wifi роуминга на примере RouterBOARD 2011UiAS-2HnD-IN

Начиная с версии 6.11 в Router OS появился функционал по управлению точками доступа. Теперь нет необходимости настраивать по отдельности каждую точку, достаточно настроить контроллер и подключать к нему управляемые точки доступа. В результате очень быстро и просто мы имеем бесшовный wifi роуминг на множество точек, позволяющих покрыть единой сетью wifi практически любой по площади объект.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курcе по администрированию MikroTik. Автор курcа, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Данная статья устарела. Есть свежий материал на тему настройки capsman v2 в mikrotik. Там более подробное описание и полезные примеры. Рассмотрены нововведения v2 и отличие от предыдущей версии.

Для примера возьмем трехэтажный коттедж с подвалом и расположим на каждом этаже по точке, решив таким образом проблему единой wifi сети в коттедже. В моем распоряжении оказались 4 новых точки доступа RouterBOARD 2011UiAS-2HnD-IN, с ними я и буду работать.

Активируем функцию контроллера wifi на Mikrotik RouterBOARD 2011UiAS-2HnD-IN

Начнем настройку точек доступа. Первым делом после запуска роутера я удаляю конфигурацию по-умолчанию, сбрасываю настройки в дефолтные и объединяю все порты + wifi в bridge1. Подробнее о начальной настройке микротиков я рассказал отдельно, рекомендую ознакомиться.

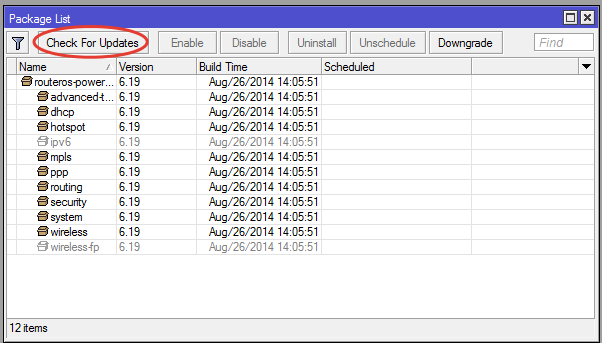

Для активации функции контроллера необходимо установить обновление системы до последней, либо до любой, от 6.11 и выше. Чтобы обновить систему идем в раздел System — Packages и жмем Check For Updates. Роутер должен иметь доступ в интернет для обновления.

Видим доступные обновления и нажимаем Download & Upgrade. Роутер скачает прошивку, обновит ее и перезагрузится.

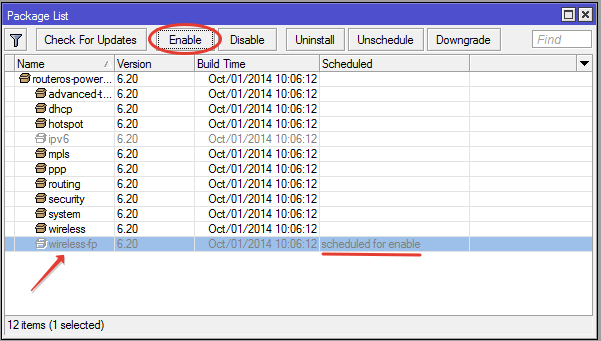

Теперь надо активировать пакет, содержащий необходимый нам функционал. По-умолчанию он отключен. Для включения идем опять в System — Packages и выбираем пакет wireless-fp, нажимаем enable. Пакет помечается как активный, но включится только после перезагрузки роутера.

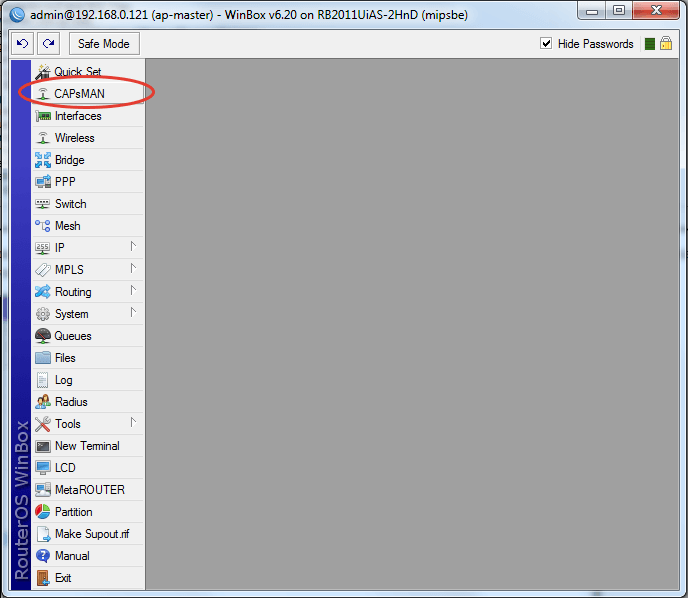

Перезагружаем роутер. Пакет wireless-fp активируется, а wireless деактивируется. Теперь у нас появляется новый пункт настроек CAPsMAN:

В этом разделе осуществляются все настройки управляемых точек доступа. Принцип действия следующий. Вы создаете необходимые конфигурации wifi для точек доступа, потом в настройках беспроводных интерфейсов точек указываете, что настройки хранятся на контроллере. После подключения к контроллеру, точки получают ту или иную конфигурацию, при этом управление настроек с самих устройств становится невозможным. Конфигурации для разных точек могут быть разные.

Мы рассмотрим самый простой вариант: один контроллер и управляемые им точки доступа с единой конфигурацией. Настроив одну точку и сохранив ее конфигурацию, можно распространить настройку на сколь угодно много точек. Все они, по мере подключения, будут подключаться к контроллеру и применять необходимые настройки wifi.

Я расположил Mikrotik, который будет выполнять роль контроллера на одном этаже здания, управляемые точки установил на остальных. Задача получить полное покрытие всех этажей единой сетью wifi. При этом, находясь на одном из этажей, есть прием сигнала с обоих точек, с той которая на этом же этаже уверенный мощный сигнал, с другого этажа очень слабый, на грани возможности использования. Подключенные к сети устройства должны автоматически переключаться на ту точку доступа, у которой увереннее сигнал. Забегая вперед скажу, что так и будет. Настроив все должным образом я получал переключение к разным точкам при перемещении с этажа на этаж. Итак, приступим к настройке.

Настраиваем CAPsMAN на wifi контроллере Mikrotik RouterBOARD 2011UiAS-2HnD-IN

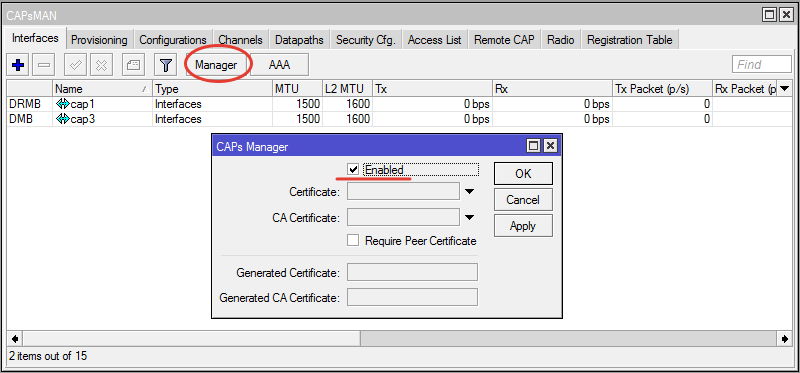

Для удобства, я назвал контроллер ap-master, а управляемые точки ap-1, ap-2, ap-3. Первым делом включаем на контроллере непосредственно функционал контроллера. Для этого заходим в CAPsMAN, нажимаем на Manager и ставим галочку Enable. Остальные пункты не трогаем.

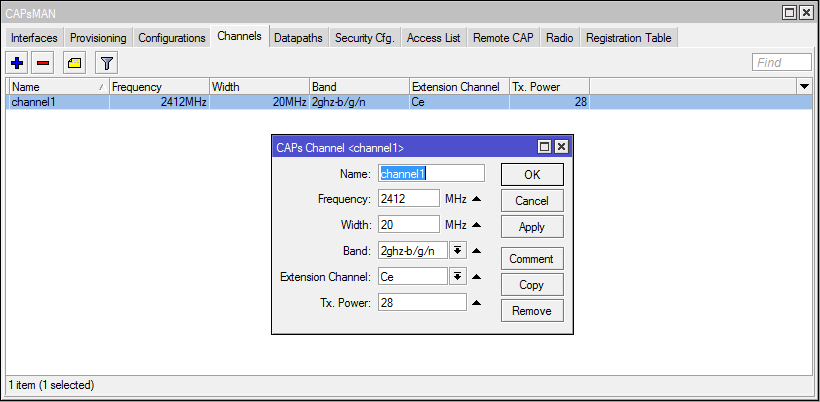

Теперь здесь же открываем закладку Channels и создаем настройки канала:

Потом в Datapaths и создаем настройки:

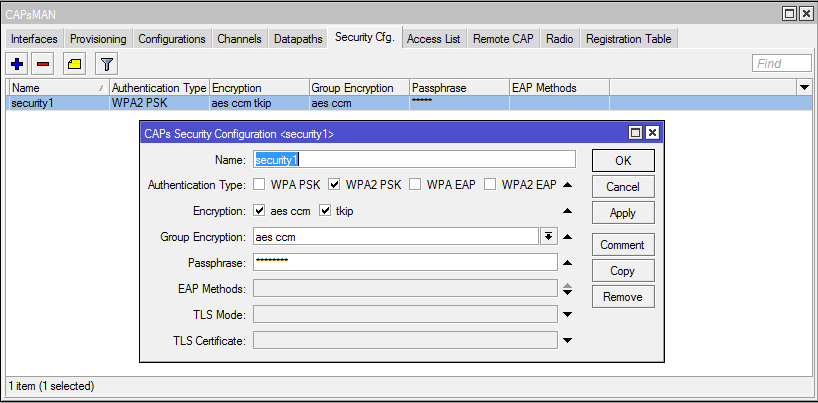

Далее создаем настройки Security Cfg.:

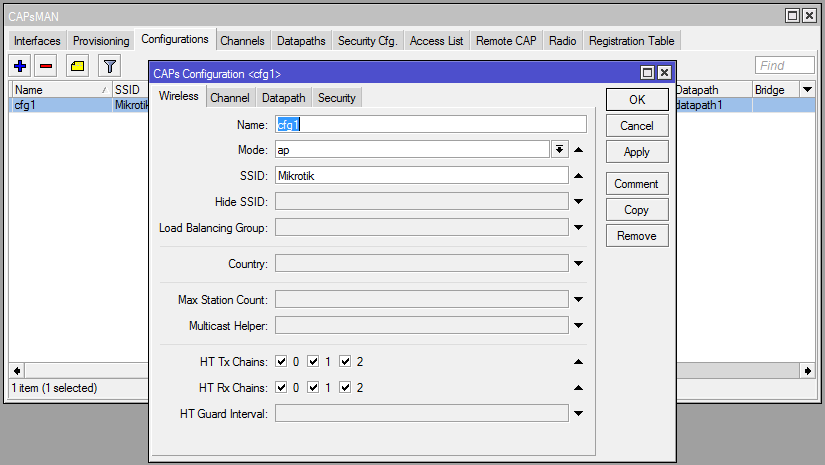

Мы задали основные настройки. Теперь объединим их все в единую конфигурацию. Делается это в закладке Configurations. Создаем там новую конфигурацию. Указываем SSID нашей wifi сети. Для активации обоих антенн роутера отмечаем галками пункты HT Tx Chains и HT Rx Chains. На остальных трех вкладках указываем созданные нами ранее конфигурации. Остальные поля не трогаем, они будут заполнены автоматически на основе настроек.

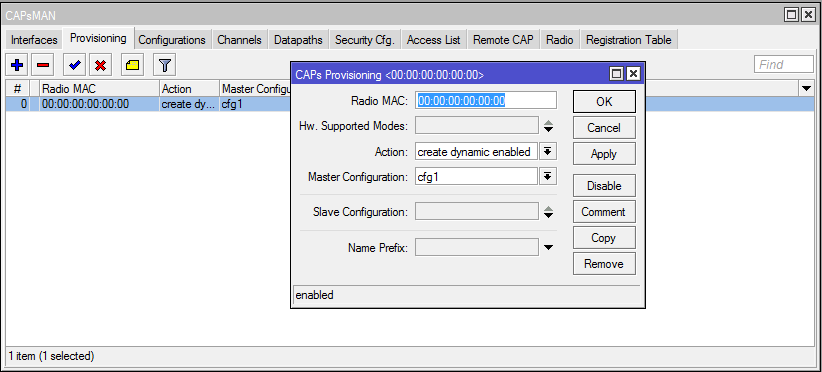

После создания конфигурации, создаем правило ее распространения. У нас случай самый простой, единая конфигурация для всех точек. Идем во вкладку Provisioning и создаем правило. Поле Radio MAC оставляем по-умолчанию, в Action выбираем create dynamic enabled, в Master Configuration выбираем ранее созданную конфигурацию.

Подключаем управляемые wifi точки доступа

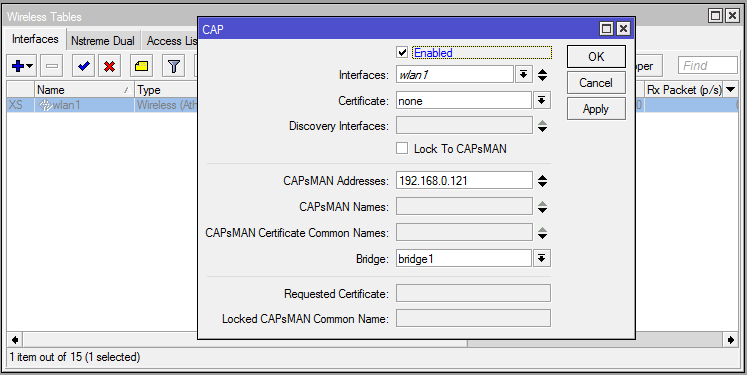

С настройками закончили. Теперь надо подключить точки доступа. ap-master выступает в качестве контроллера сети и одновременно с этим является управляемой точкой. Указываем его wifi интерфейсу брать настройки с контроллера. Для этого идем в раздел Wireless, нажимаем CAP, ставим галочку Enabled. В поле CAPsMAN Addresses вводим IP адрес контроллера, то есть адрес этой же точки. Обращаю внимание на то, что при подключении других точек, не являющихся одновременно контроллером, эти настройки будут немного другими. Указываем в поле Bridge Остальные поля не трогаем. Жмем ОК.

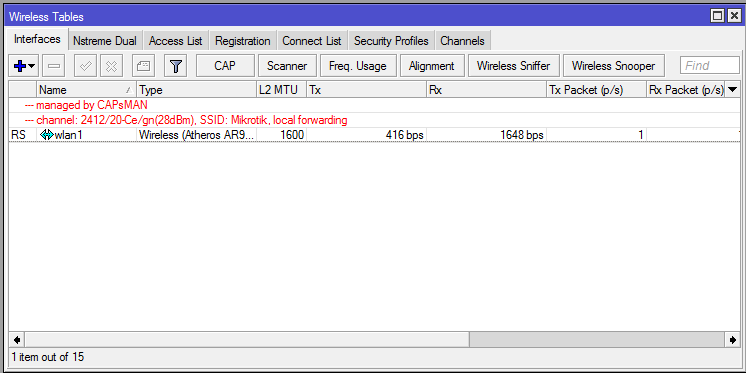

Wifi адаптер подключился к контроллеру и взял необходимые настройки. Об этом свидетельствуют две красные строчки, появившиеся после подключения.

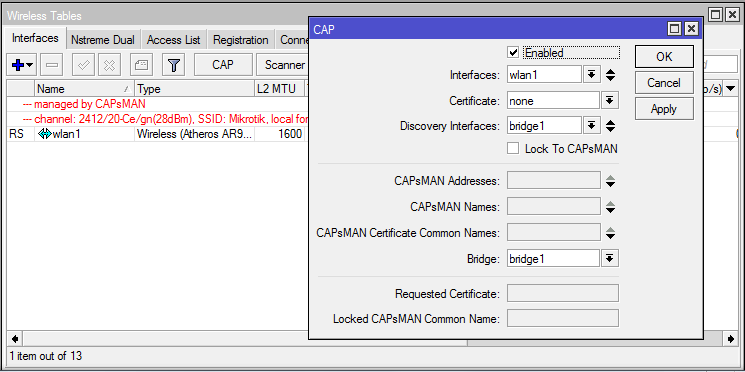

Wifi сеть с контроллером создана, к ней можно подключиться и пользоваться. Подключим к ней теперь еще одну точку. Обновляем ее до последней версии, соединяем кабелем с контроллером, назначаем адрес, проверяем связь обоих роутеров друг с другом. Если все в порядке, то подключаем точку к контроллеру. Идем в раздел Wireless, жмем CAP. В поле Discovery Interface указываем bridge1. Как я уже писал раньше, у меня в бридж объединены все порты + wifi. В поле Bridge тоже указываем bridge1.

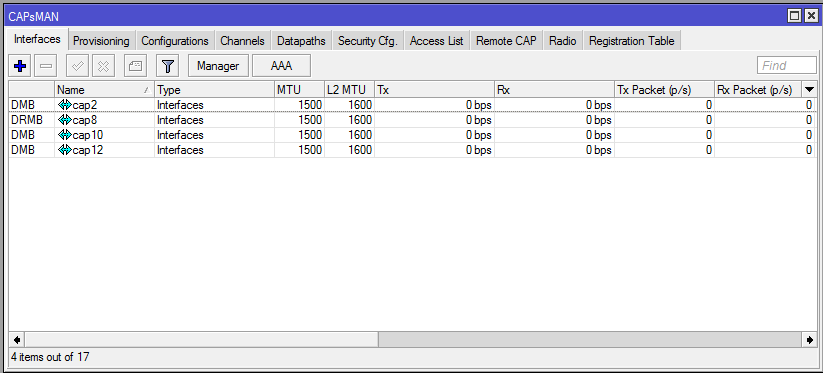

Точка доступа подключится к контроллеру, возьмет настройки и начнет раздавать wifi. Таким же образом настраиваем и подключаем остальные 2 точки. В итоге получаем такую картину:

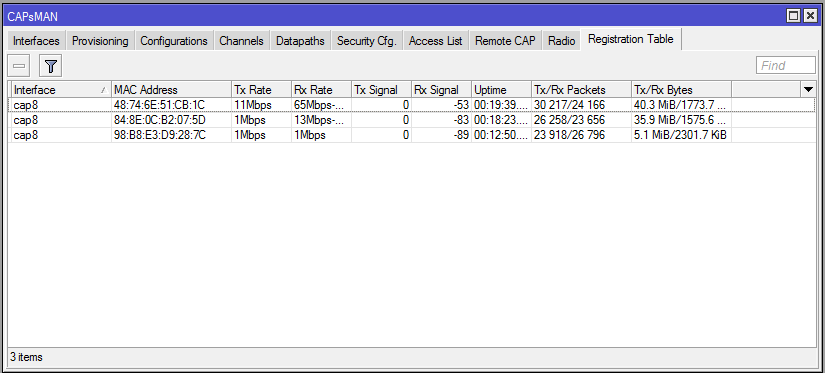

У нас 4 виртуальных интерфейса, соответствующие каждому wifi адаптеру управляемых точек доступа. Здесь можно управлять настройками этих точек. К примеру, создать разные конфигурации и здесь их распределить между точками. Распределять можно и в автоматическом режиме, на основе MAC адресов. Делается это во вкладке Provisioning. На вкладке Registration Table отображается информация от подключенных к wifi устройствам, с указанием интерфейсов, к которым они подключены:

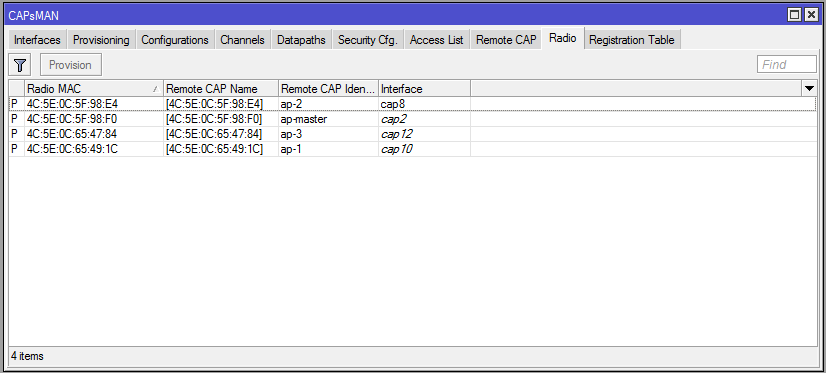

На вкладке Radio можно увидеть соответствие точек созданным виртуальным интерфейсам:

Собственно, на этом настройка закончена. После окончания я, вооружившись смартфоном с софтом по анализу wifi сетей, походил по зданию и убедился, что во всем здании функционирует единая wifi сеть и происходит автоматическое переключение от одной точки к другой при значительном ухудшении сигнала от предыдущей точки.

Помогла статья? Подписывайся на telegram канал автора

Рекомендую полезные материалы по схожей тематике:

Как настроить гостевую Wi-Fi сеть на Mikrotik RB2011UiAS-2HnD-IN

В данной статье я расскажу как настроить гостевую Wi-Fi сеть на Mikrotik RB2011UiAS-2HnD-IN. При этом гостевая Wi-Fi сеть будет иметь ограничение скорости интернет и изолирована от имеющийся локальной сети.

Довольно часто встает задача предоставить доступ к беспроводной сети в вашей организации посторонним лицам. Давать доступ к рабочей Wi-Fi сети опасно, ведь вы автоматически даете доступ ко всем устройствам и серверам в локальной сети.

С помощью оборудования Mikrotik можно не только организовать рабочую Wi-Fi сеть, но и настроить гостевую Wi-Fi сеть без дополнительного оборудования.

Допустим у вас уже есть роутер Mikrotik RB2011UiAS-2HnD-IN и на нем настроена локальная сеть и рабочий Wi-Fi. Сегодня мы на этом же оборудовании дополнительно настроим гостевую Wi-Fi сеть, ограничим скорость интернета в ней и изолируем от нашей локальной сети.

Создание профиля безопасности Wi-Fi

Заходим в раздел «Wireless» (беспроводная сеть) и переходим во вкладку «Security Profiles». Создаем новый профиль безопасности для гостевой сети. Заполняем название профиля guest, систему защиты WPA2 PSK, тип шифрования AES и пароль для подключения WPA2 Pre-Shared Key.

Создание виртуальной Wi-Fi сети

После создания профиля безопасности приступаем к созданию виртуальной точки доступа. Переходим во вкладку «WiFi Interfaces», нажимаем правой кнопкой мыши на существующей Wi-Fi сети — Add — Virtual.

Дальше переходим во вкладку «Wireless» и заполняем параметры для нашей гостевой Wi-Fi сети.

- Mode — ap bridge;

- SSID — имя Wi-Fi сети;

- Master Inteface — wlan1 (основной интерфейс Wi-Fi);

- Security Profile — guest (его мы создавали до этого);

- WMM Support — enabled.

Создание Bridge для гостевой сети

В связи с тем, что нам необходимо изолировать гостевую Wi-Fi сеть от нашей существующей локальной сети, нам необходимо создать для нее отдельный Bridge.

Открываем раздел Bridge и создаем новый Bridge с название «bridge-guest» и оставляя все настройки по умолчанию. Затем на вкладке Ports добавляем нашу виртуальную Wi-Fi сеть в созданный Bridge.

Создание адресного пространства

Настало время назначить адресное пространство для нашей гостевой сети. Переходим в раздел IP — Addresses и создаем новое адресное пространство. В нашем случае для гостевой сети мы назначаем IP пространство 10.10.11.1-10.10.11.254 (10.10.11.1/24). Интерфейс выбирайте wlan2 или bridge-guest.

Продолжаем настройку в разделе IP — DHCP Server. Переходим во вкладку «Networks» и создаем новую DHCP сеть, указывая шлюз и DNS сервера, которые будут выдаваться клиентам сети.

Перед созданием нового DHCP сервера необходимо создать новый пул адресов. В разделе IP — Pool создаем пул с адресами 10.10.11.1-10.10.11.254.

Создание нового DHCP сервера для гостевой сети

После предварительной настройки можно приступить к созданию нового DHCP сервера. Для этого переходим в раздел IP — DHCP server. Создаем сервер со следующими настройками:

- Name — guest;

- Interface — bridge-guest (ранее созданный bridge для гостевой сети);

- Lease Time — 12:00:00 (время, на которое клиенту будет выдаваться IP адрес)

- Address Pool — pool_guest (ранее созданный пул адресов)

- Add ARP For Leases — запрещаем использование статических адресов в гостевой сети.

Также необходимо в гостевом bridge выставить ARP = «reply-only».

Запрет доступа к локальной сети из гостевой

Наша гостевая сеть уже работает, но в целях безопасности необходимо закрыть доступ из нее в нашу локальную сеть. Для этого идем в раздел IP — Route вкладка «Rules». Создаем два правила. Одно правило будет блокировать доступ из гостевой сети в локальную, второе — из локальной в гостевую.

- Src. Address — гостевая подсеть;

- Dst. Address — подсеть локальной сети (в моем случае 192.168.0.0/16, это диапазон 192.168.0.1-192.168.255.254, у вас скорей всего будет 192.168.255.0/24);

- Action — unreachable;

Во втором правиле меняем местами Src. Address и Dst. Address.

Ограничение скорости для гостевой сети

Чтобы ограничить скорость интернета в гостевой сети необходимо воспользоваться встроенной возможностью Queues. Заходим в раздел Queues и создаем новое правило.

- Target – источник запросов (в нашем случае это 10.10.11.0/24, вместо подсети можно также выбирать бридж, в котором находится WLAN виртуальной точки доступа);

- Upload – скорость отправки данных;

- Download – скорость загрузки;

- Max. Limit – верхний предел скорости; устанавливает верхнее ограничение скорости закачки и отправки.

При указании скорости можно использовать индексы k и M:

Далее размещены необязательные параметры Burst, которые по-умолчанию отключены, это своего рода турбо-ускорение. Burst состоит из трех параметров, от правильности настройки которых зависит корректность работы этого режима.

- Burst Limit – максимальная скорость в режиме Турбо (эта скорость должна быть больше, чем установленный верхний предел скорости Max. Limit);

- Burst Threshold – порог срабатывания режима Burst (указанная скорость должна быть меньше верхнего предела Max. Limit);

- Burst Time – период времени в секундах, в течении которого производится расчет средней скорости.