Настройка интернета межсетевой экран D-Link DFL-870.

Для настройки работы интернета на данном устройстве не совсем тривиально как на обычных роутерах фирмы d-link.

Для настройки нам необходимо сделать три шага, 1. Создать объекты для Wan интерфейса и Lan интерфейса. 2. Присвоить эти объекты к нужным портам DFL-870. и 3. Создать правила для работы интернета во внутренней сети.

Для примера возьмём следующие настройки:

1) локальная сеть будут настройки:

2) Настройки выданные провайдером

Приступим к настройкам межсетевого экрана DFL-870. Данную настройку будем проводить через Web интерфейс межсетевого экрана. Зайдём на DFL через браузер и для начала перейдем на вкладку Objects (рис.1).

По умолчанию будут созданы три 5 объектов как показано на рис.1, далее зайдём в InterfaceAddresses. Где будут по умолчанию созданы правила для локальных интерфейсов устройства, WAN и ZTE портов устройства (рис.2).

Изменяем нужные нам порты соответствующими настройками как показано на рис.2.

Где Lan1_IP — локальный IP адрес межсетевого экрана.

Lan1_Net- маска сети, записанная в так называемом бесклассовом Междоменной маршрутизации CIDR представление таким образом, короче говоря, это битовая маска.

Wan_IP, Wan_net и DNS провайдера я вынес отдельно.

Далее в Objects создадим Address Folder путём кнопки Add -> Address Folder с именем goodline. Это делается для удобства администрирования DFL-870. (рис.3)

Роутер d link настройка межсетевого экрана

Вопрос: Что такое межсетевой экран — файрвол (Firewall) и как его настраивать у Интернет-маршрутизаторов серии DI-XXX? Ответ:

Файрвол — или, по-другому «фильтр пакетов» — это дополнительная возможность интернет- маршрутизаторов серии DI-XXX , предназначенная для ограничения прохождения пакетов IP-протокола через интернет- маршрутизатор. Похожие функции реализуются на закладке «Filter» , но только для ограничения исходящего трафика. Чаще всего дополнительно настраивать файрвол нет необходимости, так как имеющиеся в его настройках правила «по умолчанию» обеспечивают нужные функции защиты. Также имеющийся у интернет- маршрутизаторов данной серии сервис NAT обеспечивает хороший уровень защищенности.

Но иногда требуется более гибкое конфигурирование ограничений. Как пример, рассмотрим настройку правил файрвола для разрешения доступа к внутреннему web-серверу (предоставляемому через функцию «Virtual Server») только компьютерам из определенной подсети (например, подсеть филиала).

Для настройки правил файрвола сперва нужно настроить подключение к интернет-маршрутизатору по локальной сети, подключиться web-браузером по IP-адресу интернет-маршрутизатора, ввести имя и пароль для входа на страницу настроек (согласно прилагаемой к нему документации).

После этого перейти на закладку Advanced -> Firewall .

(далее шаги настройки и снимки экрана приводятся на примере DI-604HV F/W V3.06 , для других устройств все настраивается аналогичным образом).

Увидим следующую страничку (рис.1)

I) В списке видим правило, созданное автоматически в момент конфигурирования виртуального сервера. Три других правила, расположенных ниже, — правила «по умолчанию» и удаляться или редактироваться не могут. Для решения нашей задачи (ограничение списка компьютеров, имеющих доступ к web-серверу) нужно нажать значок редактирования, расположенный справа в соответствующей правилу строке. Картинка измениться на следующую (рис.2):

- После нажатия кнопки редактирования все параметры выбранного правила отобразились в полях вверху страницы. При этом все они серого цвета и недоступны для редактирования. Это говорит о том, что редактировать эти параметры нужно на вкладке «Virtual Server» , где создавался web-сервер и в результате чего автоматически сгенерировалось данное правило для разрешения доступа к нему. Единственные поля, доступные для редактирования — выделенные красным прямоугольником, причем в поле «IP Start» первоначально стоял символ » * «, а поле «IP End» было пустым. Это означало, что ограничений по IP-адресу источника нет. Для введения ограничения согласно нашей задачи отредактируем эти поля, указав в них диапазон адресов компьютеров, которым разрешено иметь доступ к web-серверу. В качестве примера разрешено иметь доступ только 6 компьютерам с адресами 10.20.30.40-45. Всем остальным в доступе будет отказано.

- Нажимаем кнопку «Apply» — после этого появляется сообщение о перезагрузке, после чего через некоторое время снова появляется эта страничка. После этого необходимо перезагрузить устройство по питанию.

Поздравляем, настройка завершена.

Роутер d link настройка межсетевого экрана

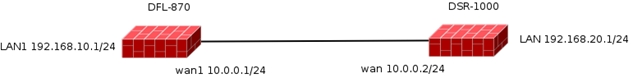

Пример настройки будет приведен для топологии изображенной на рисунке ниже:

Настройка DFL-870.

Создание объектов.

Пример для CLI.

add Address IP4Address remote_dev Address=10.0.0.2

add Address IP4Address remote_net Address=192.168.20.0/24

add PSK tunkey Type=ASCII PSKAscii=1234567890

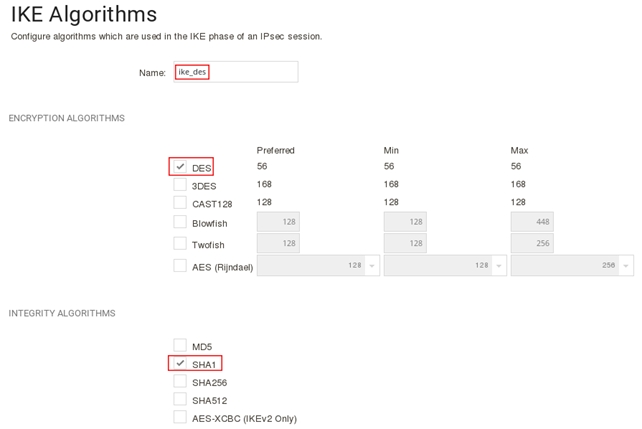

add IKEAlgorithms ike_des DESEnabled=Yes SHA1Enabled=Yes

add IPsecAlgorithms ipsec_des DESEnabled=Yes SHA1Enabled=yes

Пример для Web интерфейса.

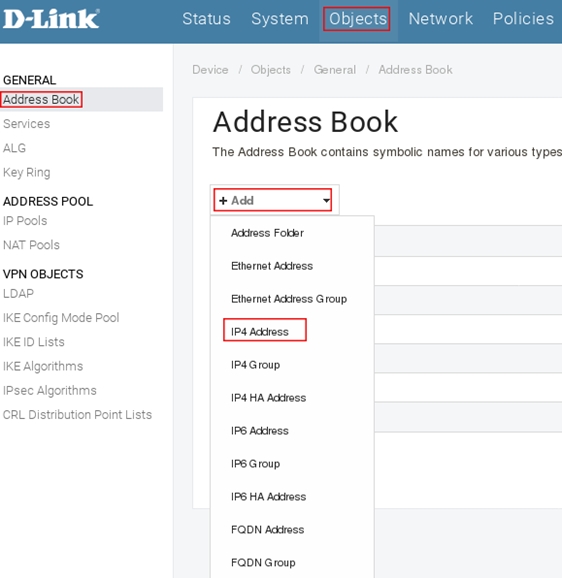

Пройдите в Web интерфейсе Objects → Address book, нажмите кнопку Add и выберите IP4 Address.

Заполните поля следующим образом:

Аналогичным образом создайте объект remote_net со следующими параметрами:

Name: remote_net

Address: 192.168.20.0/24

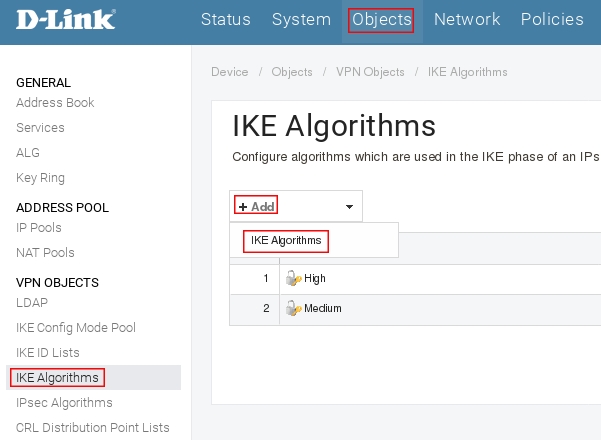

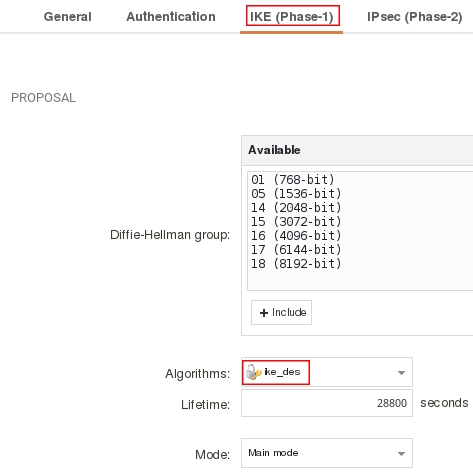

Пройдите в Web интерфейсе Objects → IKE Algorithms, нажмите кнопку Add и выберите IKE Algorithms

Включите протокол шифрование DES и контроль целостности sha1, в поле name укажите ike_des, затем нажмите кнопку Ок.

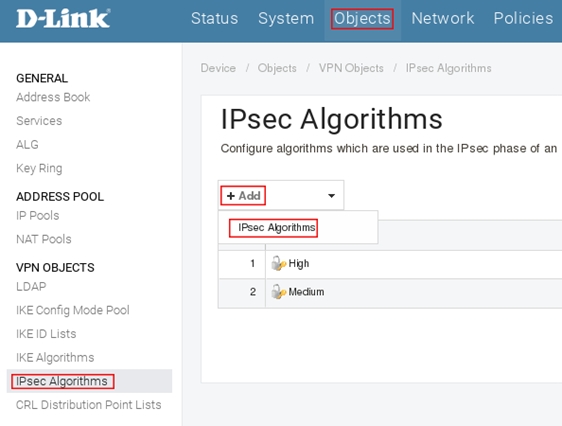

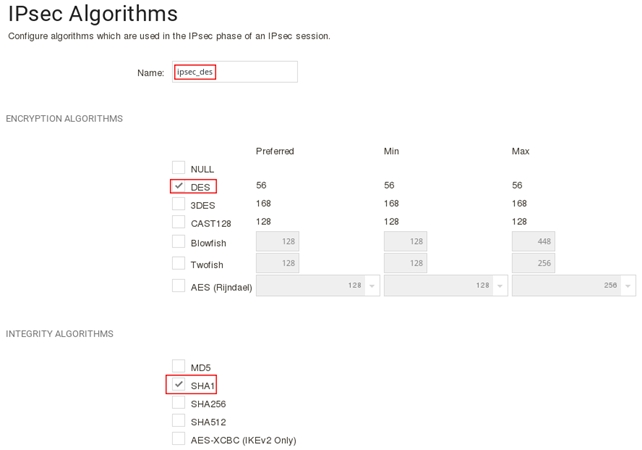

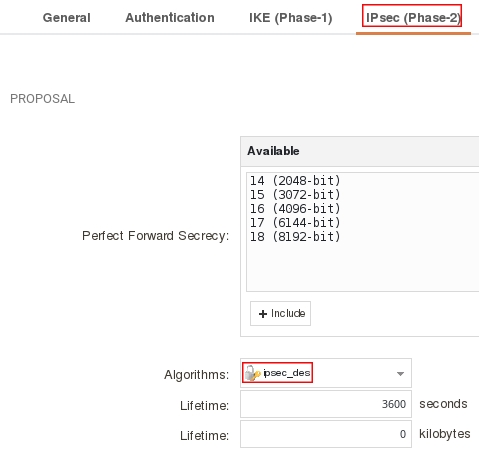

Пройдите в Web интерфейсе Objects → IPsec Algorithms, нажмите кнопку Add и выберите IPsec Algorithms.

Включите протокол шифрование DES и контроль целостности sha1, в поле Name укажите ipsec_des, затем нажмите кнопку Ок.

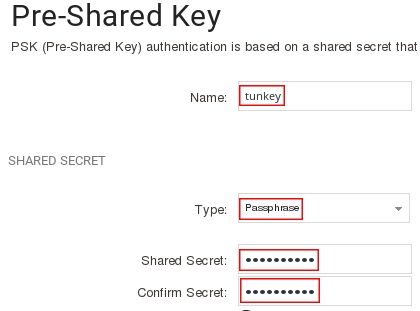

Пройдите в Web интерфейсе Objects → Key Ring, нажмите кнопку Add и выберите Pre-Shared Key

Заполните поля следующим образом:

Name: tunkey

Type: Passphrase (выбрать из выпадающего меню)

Shared Secret: 1234567890

Confirm Secret: 1234567890

Настройка IPsec тоннеля.

Пример для CLI.

add Interface IPsecTunnel tun PSK=tunkey LocalNetwork=InterfaceAddresses/lan1_net RemoteNetwork=remote_net RemoteEndpoint=remote_dev IKEAlgorithms=ike_des IPsecAlgorithms=ipsec_des

Пример для Web интерфейса.

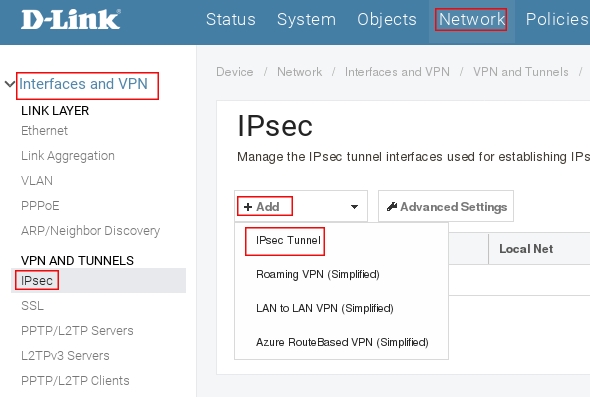

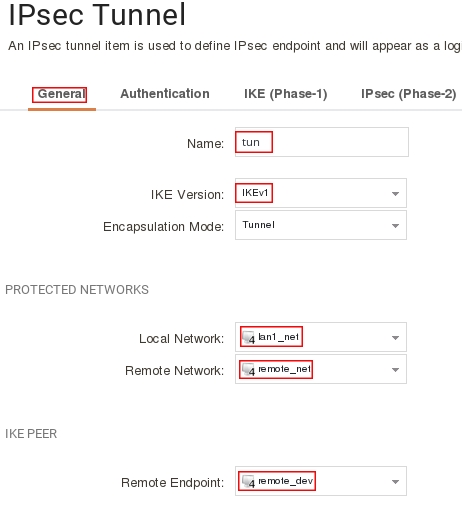

Пройдите в Web интерфейсе Network → Interfaces and VPN → IPsec нажмите кнопку Add и выберите Ipsec Tunnel.

Заполните поля на вкладке General следующим образом:

Name: tun

IKE Version: IKEv1

Local Network: lan1_net (выбрать из выпадающего меню)

Remote Network: remote_net (выбрать из выпадающего меню)

Remote Endpoint: remote_dev (выбрать из выпадающего меню)

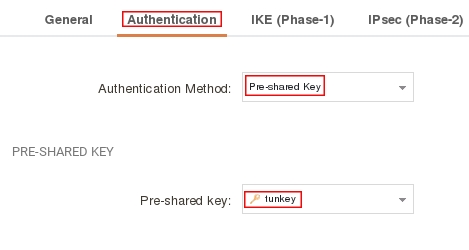

Пройдите на вкладку Authentication и заполните поля следующим образом:

Authentication Method: Pre-shared Key

Pre-shared Key: tunkey

Пройдите на вкладку IKE (Phase-1) и в поле Algorithms укажите ike_des

Пройдите на вкладку IPsec (Phase-2) и в поле Algorithms укажите IPsec_des

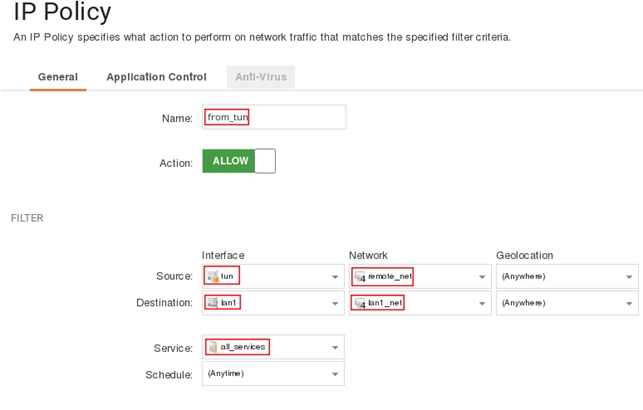

Настройка IP политик.

Пример для CLI.

add IPPolicy Name=from_tun SourceInterface=tun SourceNetwork=remote_net DestinationInterface=lan1 DestinationNetwork=InterfaceAddresses/lan1_net Service=all_services Action=Allow

add IPPolicy Name=to_tun SourceInterface=lan1 SourceNetwork=InterfaceAddresses/lan1_net DestinationInterface=tun DestinationNetwork=remote_net Service=all_services Action=Allow

Пример для Web интерфейса.

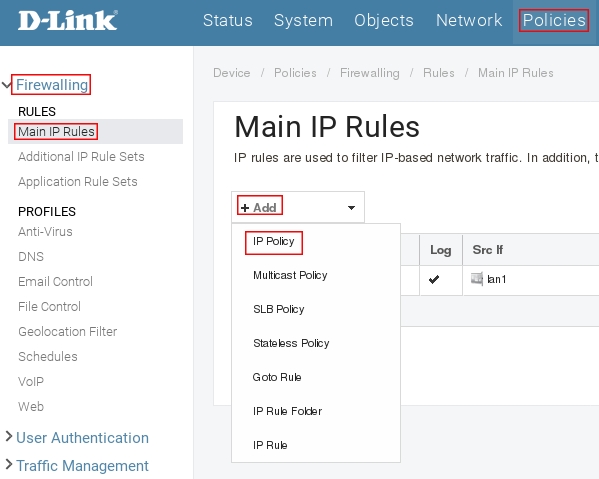

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add и выберите IP Policy.

Заполните поля как показано на рисунке ниже затем нажмите кнопку Ок.

Нажмите кнопку Add и выберите IP Policy, заполните поля как показано на рисунке ниже.

Сохраните и активируйте настройки.

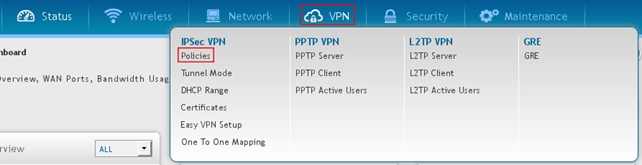

Настройка DSR-1000

Пройдите в Web интерфейсе VPN → Policies

| Нажмите кнопку Add New IPSec Policy |  |

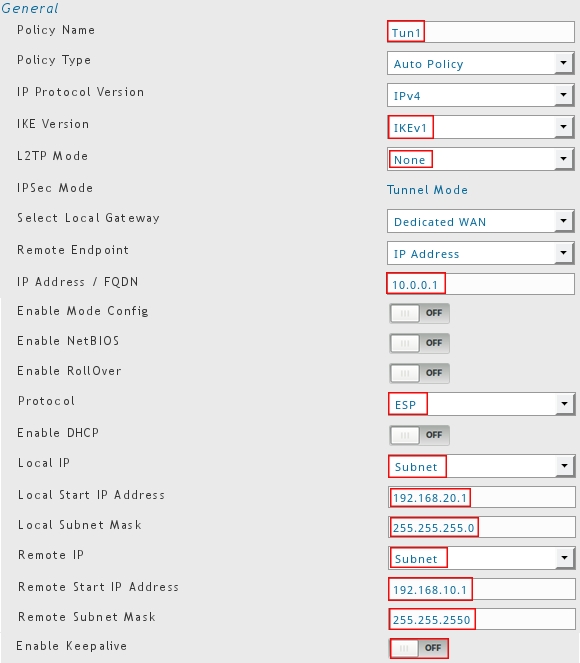

Заполните поля в настройках General следующим образом:

Policy Name: Tun1

IKE Version: IKEv1

L2TP Mode: None

IP Address / FQDN: 10.0.0.1

Protocol: ESP

Local IP: Subnet

Local Start IP Address: 192.168.20.1

Local Subnet Mask: 255.255.255.0

Enable Keepalive: Off

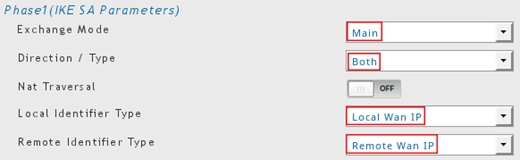

Заполните поля в настройках Phase1(IKE SA Parameters) следующим образом:

Exchange Mode: Main

Direction / Type: Both

Nat Traversal: OFF

Local Identifier Type: Local Wan IP

Remote Identifier Type: Remote Wan IP

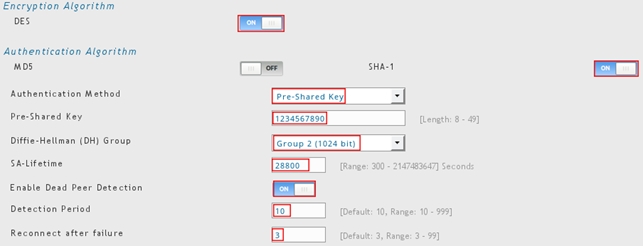

В Encryption Algorithm включите DES, а в Authentication Algorithm SHA-1,

настройки шифрования укажите следующим образом:

Authentication Method: Pre-Shared Key

Pre-Shared Key: 1234567890

Diffie-Hellman (DH) Group: Group 2 (1024 bit)

SA-Lifetime: 28800

Enable Dead Peer Detection: ON

Detection Period: 10

Reconnect after failure: 3

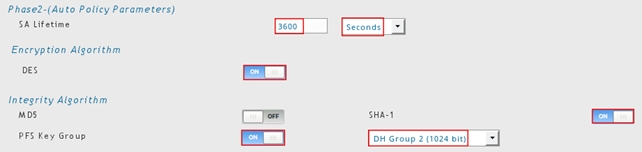

Заполните поля в настройках Phase2-(Auto Policy Parameters) следующим образом:

SA Lifetime: 3600 Seconds

Encryption Algorithm: DES

Integrity Algorithm: SHA-1

PFS Key Group: ON DH Group 2 (1024 bit)

Настраивать правила для разрешения трафика между LAN и IPSec, на DSR не надо.