- Port forwarding

- Перенаправление запросов (проброс портов) на Mikrotik

- Настройка проброса

- Примеры пробросов

- RDP (удаленный рабочий стол)

- WWW (80 или веб-сервер или http)

- HTTPS

- FTP

- Видеонаблюдение

- Почтовая система Zimbra

- NAT Loopback (nat reflection)

- Проброс портов в Mikrotik – инструкция по настройке

- Перенаправление портов Mikrotik

- Проброс 80 порта на mikrotik

- Открыть порт на микротик

- 89 вопросов по настройке MikroTik

Port forwarding

To redirect specific requests to a specific address on the internal network, use dst-nat, follow the steps below:

- Once connected to the machine, select WebFig;

- Go to IP, Firewall section;

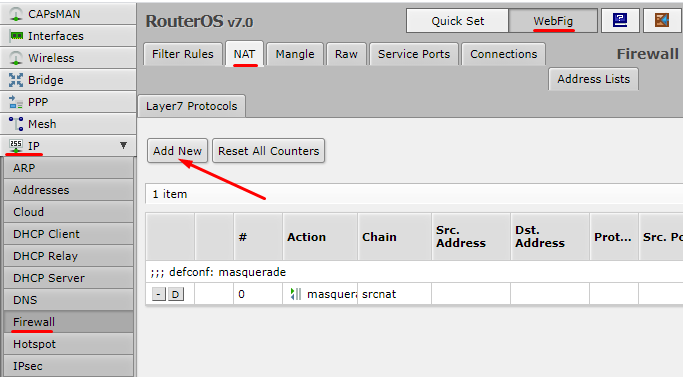

- Open the NAT tab;

- Create a new record by pressing Add New;

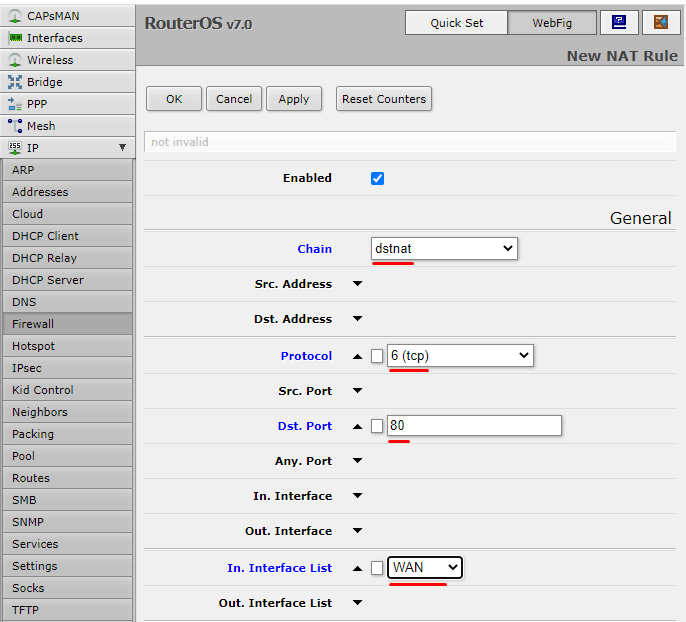

- A new window will open and fill in the following fields:

- Chain, choose dstnat because the IP address of the recipient will be changed;

- Select a protocol such as TCP;

- Dst. Port, specify the port that will be forwarded, for example port 80;

- In. In the Interface List, indicate the incoming interface to which the specific rule will apply, in this case it is WAN;

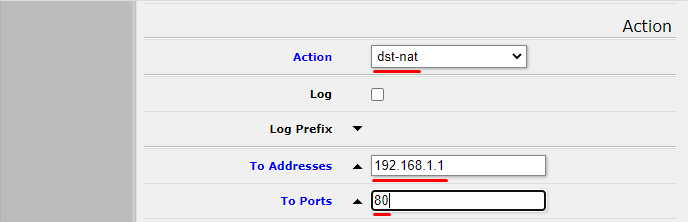

- Go to the bottom of the page, to the Action section;

- Action, select dst-nat;

- Enter the desired address to which you want to forward the data;

- Enter the required port.

This established rule can be translated as follows: When an incoming connection with the TCP protocol requests port 80, translate the recipient’s address and redirect it to the local address 192.168.1.1 and port 80.

Перенаправление запросов (проброс портов) на Mikrotik

Обновлено: 20.04.2023 Опубликовано: 20.06.2017

Инструкция описывает процесс настройки перенаправления сетевых запросов с внешнего подключения на компьютеры в локальной сети.

Настройка проброса

Переходим по разделам IP — Firewall — NAT — Add New: Далее настройка выполняется в зависимости от того, какой сервис нужно опубликовать.

Примеры пробросов

RDP (удаленный рабочий стол)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — rdp;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* если данная настройка не сработает, меняем протокол на tcp и задаем порт RDP — по умолчанию, 3389.

WWW (80 или веб-сервер или http)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

HTTPS

Настройка та же, что для 80 порта, но в место 80 пишем 443.

FTP

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 20,21;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Видеонаблюдение

Системы видеонаблюдения могут работать на различных портах, поэтому первым делом обращаемся к инструкции системы, с которой необходимо работать.

В данном примере рассмотрим проброс RTSP.

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — udp;

- Dst. Port — 554;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* RTSP работает по протоколам TCP и UDP. В данном примере правило настроено для последнего.

Почтовая система Zimbra

Для нормальной работы почтовой системы необходимо пробросить следующие порты:

- 25 — основной порт для обмена почтой по протоколу SMTP.

- 80 — веб-интерфейс для чтения почты (http).

- 110 — POP3 для загрузки почты.

- 143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 443 — SSL веб-интерфейс для чтения почты (https).

- 465 — безопасный SMTP для отправки почты с почтового клиента.

- 587 — SMTP для отправки почты с почтового клиента (submission).

- 993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 995 — SSL POP3 для загрузки почты.

- 5222 — для подключения к Zimbra по протоколу XMPP.

- 5223 — для защищенного подключения к Zimbra по протоколу XMPP.

- 7071 — для защищенного доступа к администраторской консоли.

- 8443 — SSL веб-интерфейс для чтения почты (https).

- 7143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 7993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 7110 — POP3 для загрузки почты.

- 7995 — SSL POP3 для загрузки почты.

- 9071 — для защищенного подключения к администраторской консоли.

Важно отметить, что не все перечисленные порты понадобятся именно вам. Если мы не планируем использовать POP3, то и соответствующие порты для него пробрасывать не нужно.

Сама настройка на микротике будет такой:

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 25,80,110,143,443,465,587,993,995,5222,5223,9071,7071,8443,7143,7993,7110,7995;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

NAT Loopback (nat reflection)

Проброс не будет работать для внутренней сети, если исходящий внешний IP совпадает с тем, на котором опубликован сервис. Предположим, что у нас внешний адрес 95.161.166.156 и мы хотим пробросить порты 80 и 443. Все попытки к нему подключиться из внутренней сети будут заканчиваться ошибкой Connection Timeout.

Для решения задачи публикации сервиса клиентам внутренней сети есть два классическим способа:

1. Разделять ответы DNS таким образом, чтобы внутренние пользователи получали внутренний адрес, а внешние — внешний. Полезные материалы на эту тему — Настройка Split DNS на одном сервере Bind и Установка и примеры настройки Dnsmasq.

2. Использовать специальные правила при создании пробросов, которые отделяли бы внутренние запросы от внешних. Это может называться NAT Loopback или NAT Reflection.

В рамках нашей инструкции мы рассмотрим второй метод. Нам нужно создать два правила: первое — для проброса из внутренней подсети на внутренний адрес; второе — маскарадинг.

- Chain — dstnat;

- Src. Address — внутренняя подсеть;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80,443;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

- Chain — srcnat;

- Src. Address — внутренняя подсеть;

- Dst. Address — IP-адрес сервера, на который должно идти перенаправление;

- Protocol — tcp;

- Dst. Port — 80,443;

- Action — masquerade;

Проброс портов в Mikrotik – инструкция по настройке

Многие начинающие микротиководы задают вопрос, как настроить в mikrotik проброс портов или по-другому перенаправление портов. В данной статье детально, на примерах опишу как настраивать это правильно и что делать, куда смотреть если проброс не работает. Для понимая этого материала вам нужны базовые знания работы NAT, строение ip пакета (то, что в нем есть адрес источника и отправителя) и TCP и UDP протоколы. Также потренироваться все это настраивать можно на эмуляторе eve-ng. Думаю, вы это все знаете, так что давайте начнем.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Перенаправление портов Mikrotik

Все настройки по прокидыванию портов делаются в разделе IP -> Firewall -> Nat. Ниже опишу все параметры и на примере пробросим RDP 3389 на сервер или компьютер.

Стрелочками показано в какой раздел заходить, нажимаем + и создадим новое правило NAT. Итак:

- Chain – здесь выбираем что будем заменять в ip пакете (то есть адрес отправителя или получателя). Для нашего примера с RDP выбираем dstnat.

- Src. Address – можем указать тут конкретный ip с которого нужно осуществлять проброс порта (то есть если здесь указать 2.45.34.77, то при работающем правиле проброс будет работать только при подключении с этого адреса). Нам этого не надо поэтому оставляем пустым.

- Dst. Address – здесь указываем белый ip нашего роутера к которому будет подключаться по RDP а он в свою очередь будет натить на сервер. (Здесь имеет смыслю указывать ip если у вас несколько белых адресов на интерфейсе.) В нашем случае оставляем пустым.

- Protocol – выбираем какой протокол будем пробрасывать (RDP работает по TCP протоколу и порту 3389). Очевидно, выбираем

- Src. Port – Порт с которого будет подключения. Оставляем пустым, для нашего примера он не нужен.

- Dst. Port – вот здесь указываем 3389 как писалось выше.

- Any. Port – бываю случае порты src и dst одинаковые его можно вписать сюда, или когда нужно пробросить все TCP. (оставляем пустым)

- In. Interface – входящий интерфейс микротика, указываем тот на котором висит белый ip. У меня этот.

Остальные пункты с 12 по 16 вам сейчас не нужны, они используются для более сложных схем, таких как маркировка трафика и отправка его в конкретную таблицу маршрутизации и тд.

Теперь переходим на вкладку Action на которой мы скажем роутеру что делать с полученным пакетом и куда его отправлять.

- Action – действие которое mikrotik должен произвести, выбираем dst-nat, так как нам надо запрос приходящий на белый ip с портом 3389 перенаправить на адрес из серой сети.

- Галочка Log будет писать все nat трансляции в лог файл – этого делать не стоит.

- Log Prefix – будет добавлять в лог в начало строки произвольные символы которые тут напишете.

- To Addresses – люда вписываем ip сервера (серый) на который нужно настроить перенаправление портов на mikrotik.

- To Ports – ну и TCP порт на который пересылать.

Вот так просто настраивается проброс портов на mikrotik, дальше приведу еще несколько примеров для различных сервисов.

Проброс 80 порта на mikrotik

Бывают ситуации, когда у вас в сети есть веб-сервер с каким-либо сайтом работающем на 80 порту, его можно пробросить точно также как было показано для порта RDP 3389 но лучше сделать по другому.

Как видно из скрина выше и ниже, мы делаем dstnat tcp подключений, приходящих на порт 8080 с интерфейса ether1, на ip 192.168.13.100 порт 80.

Таким образом можно пробросить 80 порт много раз, только подключаться из вне придется указывая явно порт, например http://2.34.67.8:8080.

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.