- Роутеры с поддержкой radius

- Использование роутера DrayTek в качестве сервера RADIUS

- Как подружить Wi-Fi Mikrotik и TP-Link с помощью RADIUS

- Настройка RADIUS

- Настройка CAPsMAN

- Настройка TP-Link

- Создание учетных записей

- Контроль точек и пользователей

- Подключение пользователей

- В итоге:

- Как настроить маршрутизатор WiFi с использованием WPA2 или WPA3 Enterprise и RADIUS

- Найдите и настройте IP-адрес NAS, на котором будет установлен сервер RADIUS.

Роутеры с поддержкой radius

Сообщения: 1792

Благодарности: 115

Посоветуйте пожалуйста железку со встроенным сервером RADIUS, железка должна поддерживать не только логин/пароль, а сертификаты,

ценой желательно до 15000-20000 для малого офиса (5-10 клиентов ноутбуки, смартфоны), желательно со встроенным Wi-Fi тоже с поддержкой 802.1x VLAN MultipleSSID

цель авторизация Wi-Fi по сертификатам для офиса

может какой-нибудь микротик справится?

из точек с функционалом B,G,N,AC 2,4GHz 5GHz 802.1x VLAN MultipleSSID нашёл только зукселя за 15000 и это очень дорого и без радиус сервера

Сообщения: 2633

Благодарности: 345

| Конфигурация компьютера | |

| Процессор: Intel(R) Core(TM) i3 CPU M 350 @ 2.27GHz, 2266 | |

| Материнская плата: HP Pavilion dv6 Notebook PC | |

| Память: 3072MB | |

| HDD: 431GB | |

| Видеокарта: NVIDIA GeForce G105M | |

| CD/DVD: hp DVDRAM GT30L | |

| Монитор: SEC3651, 15.3″ (34cm x 19cm) | |

| ОС: Windows 7 Pro x64 | |

| Индекс производительности Windows: 4,9 | |

| Прочее: HP Pavilion dv6 Notebook PC | |

Нет такого в природе.

По следующим причинам:

1) RADIUS это протокол-посредник. Этакий переводчик с одного диалекта, на другой.

Еще его можно представить как некий искуственный упрощенный язык созданный для межнационального общения, типа проф. жаргона или международного английского.

Так же хорошим пимером являются рецепты на латыни.

Сами радиус-сервера не хранят аутентификационную информацию, а всего лишь переадресуют запросы, т.е. это специализированные прокси.

Соответсвенно наличие радиус-сервера без сервера сертификатов (или иного сервера аутентификации ) бесмысленно.

Многие современные железяки (точнее их ОС) могут напрямую подключаться к серверам аутентификации типа MS AD, сeрверам CA, источникам одноразовых паролей и т.п.

2) Технология расчитана на Enterprse, соответсвенно уровень вхождения от $600-800

——-

Мы овладеваем более высоким стилем спора. Спор без фактов. Спор на темпераменте. Спор, переходящий от голословного утверждения на личность партнера. (c)Жванецкий

Использование роутера DrayTek в качестве сервера RADIUS

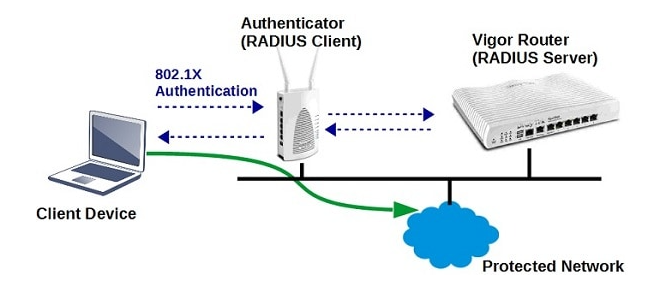

Vigor Router предоставляет внутренний RADIUS-сервер. В этой статье рассказывается, как настроить Vigor Router в качестве сервера RADIUS и использовать его в качестве сервера для аутентификации 802.1x.

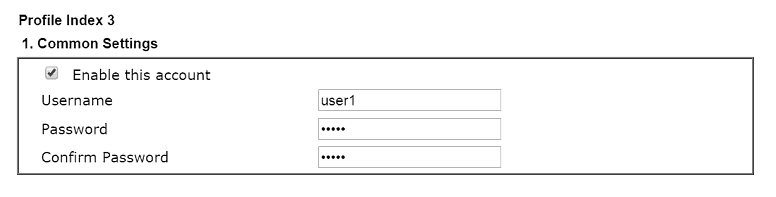

1. Создайте профили пользователей: перейдите в раздел User Management >> User Profile, щелкните указатель доступного профиля, включите этот профиль, введите имя пользователя и пароль.

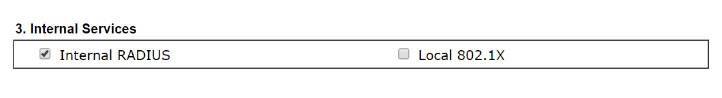

2. В разделе «Internal Services» отметьте Internal RADIUS, чтобы этот профиль можно было использовать для клиентов RADIUS. Затем нажмите ОК, чтобы сохранить.

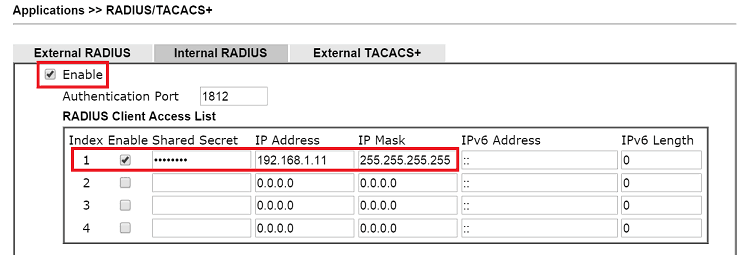

3. Включите внутренний RADIUS: перейдите в Applications >> RADIUS/TACACS+ >> Internal RADIUS

- Включите Internal RADIUS

- В списке доступа клиента RADIUS включите индекс, введите Shared Secret и введите IP Address и Mask, которым разрешен доступ к маршрутизатору Vigor в качестве клиента RADIUS. (Совет: если имеется более 4 клиентов RADIUS, установите большую маску подсети для большего количества IP-адресов клиентов RADIUS.)

- Нажмите OK, чтобы сохранить и перезагрузить маршрутизатор.

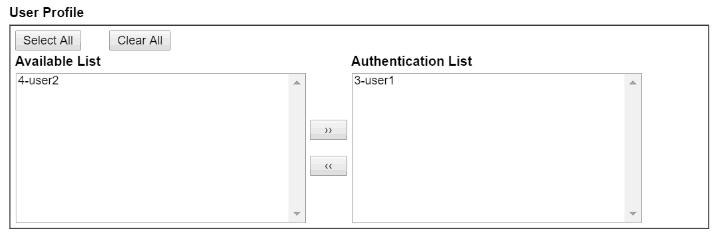

(Необязательно) 4. В области профиля пользователя отображаются все профили пользователей, хранящиеся на маршрутизаторе. Профили в списке Authentication List — это профили, для которых включен «RADIUS» и которые может использовать клиент RADIUS, например профиль, созданный на шаге 1. Профили в Available List — это профили пользователей, для которых не включен «RADIUS». Если вы хотите, чтобы клиент RADIUS использовал эти профили, вы можете выбрать доступные профили, а затем щелкнуть «>>», чтобы поместить их в Authentication List.

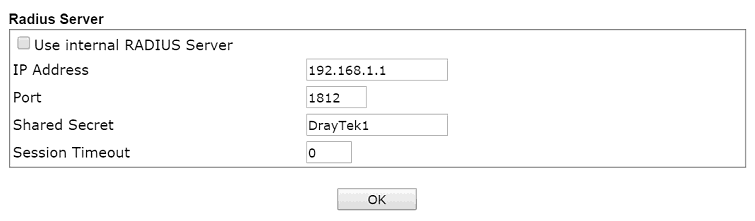

5. Настройка клиента RADIUS: для аутентификатора 802.1X, который хотел бы использовать маршрутизатор Vigor в качестве сервера RADIUS, необходимо ввести IP-адрес маршрутизатора Vigor и общий секрет, заданный на шаге 2.

6. После описанных выше шагов, когда клиентские устройства подключаются к клиенту RADIUS (аутентификатор) и пытаются подключиться к сети, они могут войти в систему с учетными данными, установленными на шаге 1.

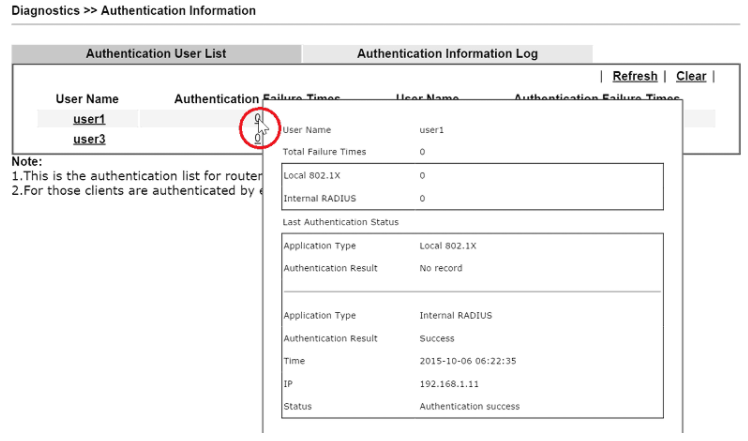

7. В разделе

Diagnostics >> Authentication Information

сетевой администратор может проверить последнюю успешную аутентификацию и неудачные попытки каждого пользователя.

Поиск проблем

Если клиентским устройствам не удалось подключиться к сети, а в системном журнале отображается «RADIUS SRV: Invalid Message-Authenticator from [Radius Client IP]», это может быть связано с тем, что общий секрет клиента и сервера не совпадает.

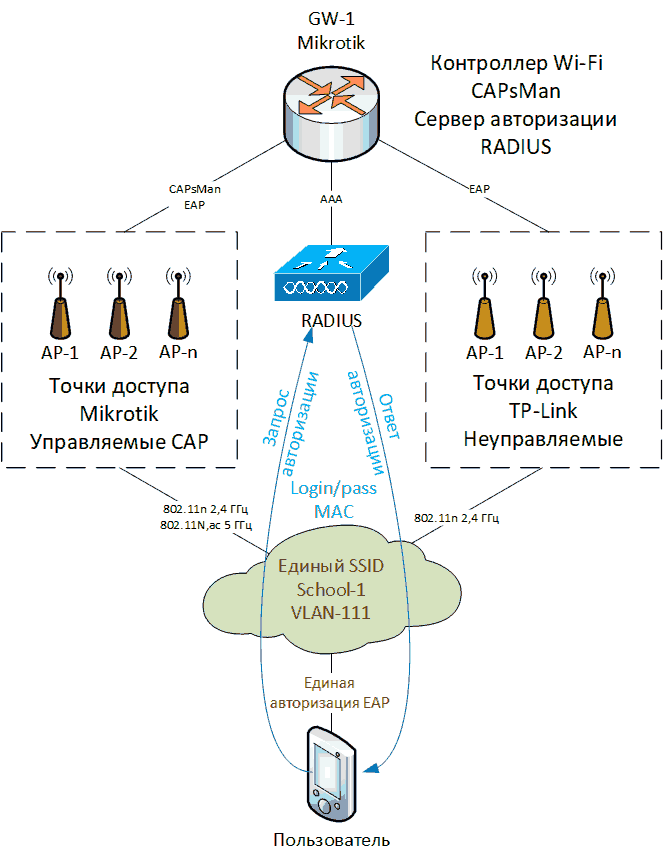

Как подружить Wi-Fi Mikrotik и TP-Link с помощью RADIUS

Хочу поделиться опытом использования нового User Manager в Mikrotik ROS 7 для Wi-Fi. Многое в статье типично, но есть моменты, найденные опытным путем.

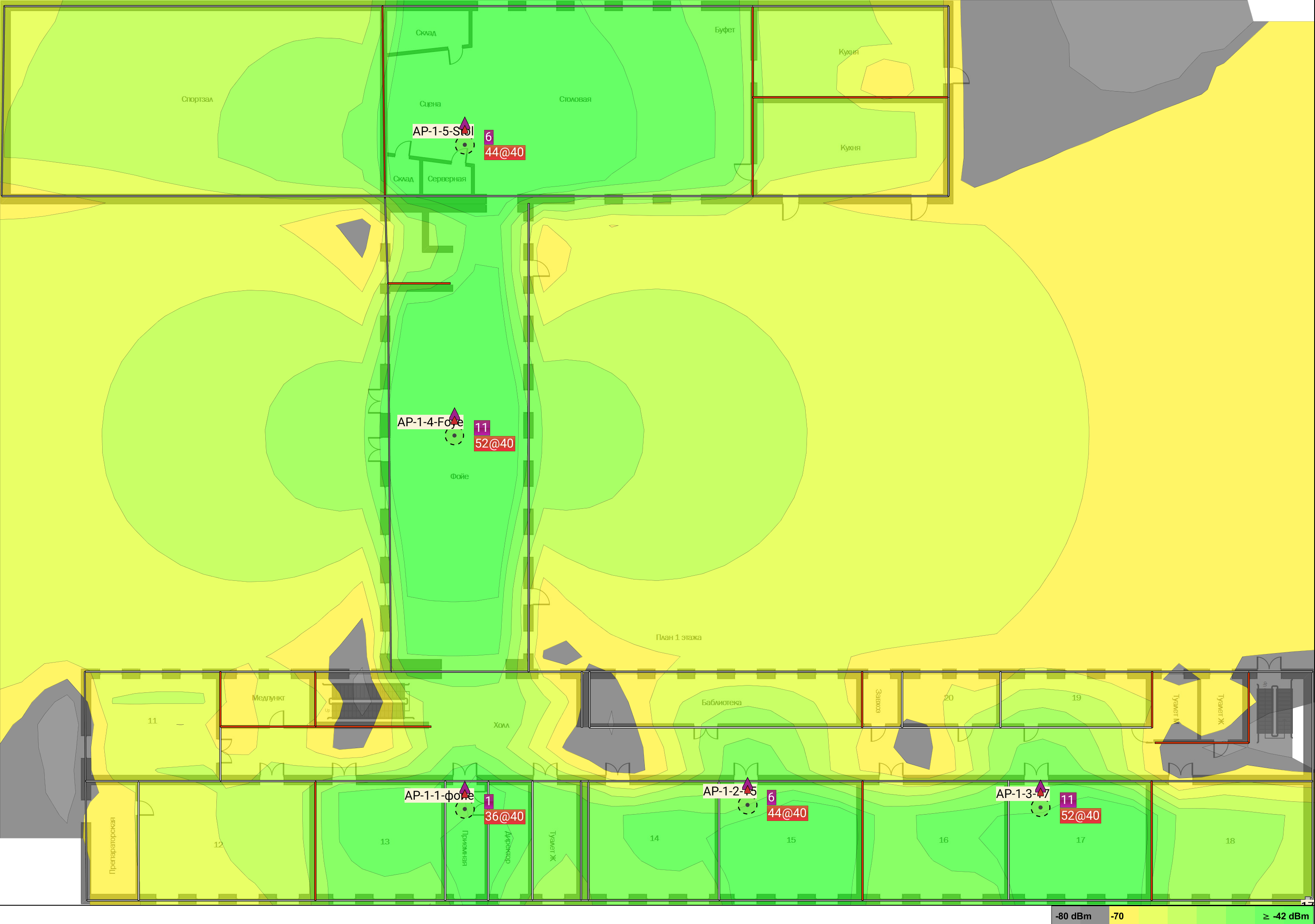

Задача — покрыть Wi-Fi трехэтажное здание, подключить около 100 пользователей поэтапно с небольшими вложениями.

Все начиналось хорошо — для небольшого объекта купили Mikrotik — маршрутизатор RB750Gr3 и несколько точек доступа RB952, которые заодно управляемые коммутаторы. Настроил CAPsMAN, с несколькими SSID и VLAN, авторизация WPA2 PSK с проверкой MAC через Access List, ограничение скорости через Quenes. Работало просто и стабильно. Недостаток — сложность узнать MAC у пользователя, с учетом опции «случайный MAC» в устройствах. Зато удобно давать доступ по маске MAC, например для одинаковых ноутбуков.

Расстановка точек доступа и каналы просчитаны в Ekahau на перспективу расширения.

Для расширения покрытия «спонсоры» подарили много маршрутизаторов TP-Link TL-WR841. Почему TP-Link — не спрашивайте, будь они неладны. принцип «дают — бери». Не использовать их и ждать нормальное оборудование не вариант из-за будущих санкций «мы вам дарим, а вам не надо. «. Бюджет живет своей труднообъяснимой жизнью.

Первая мысль — прошить TP-Link DDWRT для поддержки VLAN, но на нашу аппаратную ревизию нет прошивок.

Пришлось придумывать «грабли» для интеграции TP-Link. Важно сделать единую простую авторизацию пользователей с привязкой к MAC, по возможности учет сессий и ограничение скорости.

Логично использовать EAP и единый RADIUS сервер (ранее его не было, AD в организации не используется). Как раз Mikrotik анонсировал новый User Manager в Mikrotik ROS 7 с поддержкой Wi-Fi EAP. В новой версии многое изменилось, документации толком нету. TP-Link тоже поддерживает Wi-Fi Enterprise (EAP).

Настройка RADIUS

- Обновляем Mikrotik до ROS >7.

- Устанавливаем пакет User Manager.

- Создаем и подписываем сертификат

- Активируем User Manager с нашим сертификатом

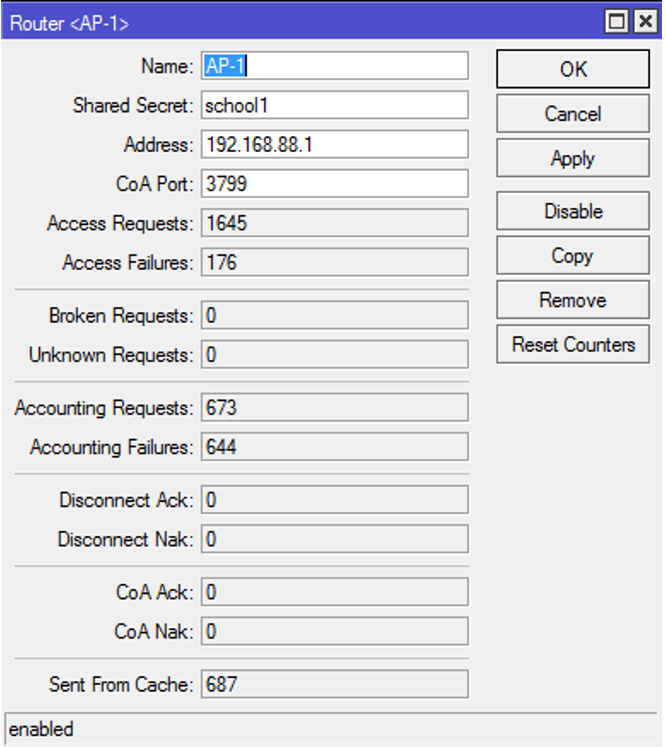

- Добавляем точки доступа с EAP. Name — любое интуитивное. Secret — пароль одинаковый для точки, IP — адрес точки.

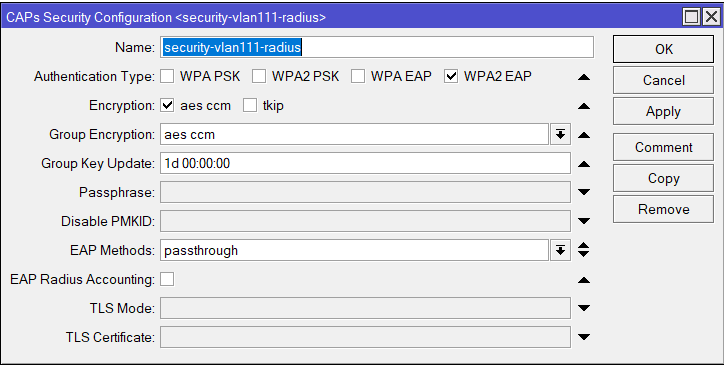

Настройка CAPsMAN

Типичные настройки пропускаю, есть нюансы EAP.

- Формат Caller ID — по MAC для привязки устройств к учетным записям

- Авторизация на Radius — EAP сквозное.

Настройка TP-Link

- Важно обновить TP-Link и настроить как Access Point со статическим IP, включить в VLAN WiFi, по другому он отказывался работать. Отключить встроенный DHCP, тк он бывает сам его включает.

- Авторизацию выбрать WPA2 Enterprise. Важно указать адрес RADIUS из этого же VLAN WiFi, с другими подсетями он не работает. Пароль, которые в User Manager.

Создание учетных записей

- В User Manager создаем учётки пользователей. Caller ID указываем Bind — для запоминания MAC при первом подключении. Это избавляет от поиска МАС у пользователей.

- Появление МАС в поле Caller ID — означает успешную авторизацию пользователя.

- При смене устройства у пользователя — вручную Caller ID сбросить на Bind.

Контроль точек и пользователей

- Контроль запросов авторизации в статистике Router

- Контроль авторизации по пользователям к сожалению отсутствует при таком зоопарке оборудования. При использовании Mikrotik можно настроить MAC Accounting и видеть сессии пользователей.

- Лимитировать траффик и скорость в профилях User Manager также нет возможности по этим же причинам.

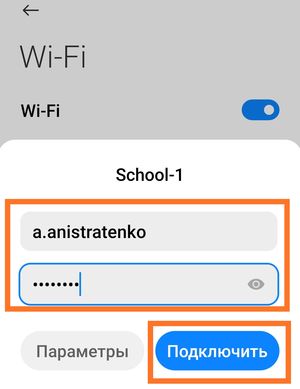

Подключение пользователей

Пользователь просто вводит логин/пароль!

В итоге:

- Получилась единая сеть WiFi с единой авторизацией.

- Качественные показатели работы WiFi не затрагиваю — это отдельная тема, не за бюджетные деньги)

- Не важно в зоне действия какой точки находится пользователь — авторизация прозрачная.

- Роуминг условный — между точками CAPsMAN переключение быстрое на основе уровня сигнала, между TP-Link дольше, но некритично 1-2 сек.

- Не важно какое устройство подключается — смартфон, планшет, ноутбук.

- Устройства с неавторизованными МАС игнорируются. При рандомных МАС убирается параметр Caller ID.

- При развертывании AD, авторизацию пользователей легко перенастроить на NPS.

Как настроить маршрутизатор WiFi с использованием WPA2 или WPA3 Enterprise и RADIUS

Обычно в наших домах мы используем безопасность WPA2-Personal или WPA3-Personal, этот тип безопасности состоит из настройки «главного» ключа, который будут использовать все беспроводные клиенты, этот ключ называется предварительным общим ключом, и все клиенты, которые хотят connect должен это знать и поставить на свои устройства для подключения. Во многих домашних маршрутизаторах у нас есть возможность настроить WPA2-Enterprise или WPA3-Enterprise, в этом случае аутентификация выполняется с помощью имени пользователя и пароля, и для аутентификации клиентов необходимо использовать сервер RADIUS. Сегодня в этой статье мы покажем вам, как можно настроить WPA2 / WPA3-Enterprise на любом маршрутизаторе, использующем NAS для аутентификации клиентов Wi-Fi.

Найдите и настройте IP-адрес NAS, на котором будет установлен сервер RADIUS.

Первое, что мы должны сделать, это найти NAS-сервер в сети, очень важно знать его частный IP-адрес, потому что в конфигурации беспроводной сети нам нужно будет ввести этот IP-адрес для аутентификации беспроводных клиентов. Настоятельно рекомендуется, чтобы этот частный IP-адрес никогда не менялся, поэтому у нас есть два возможных варианта:

- Поместите фиксированный IP на сервер NAS

- Настройте статический DHCP маршрутизатора и всегда устанавливайте статический IP-адрес.

Таким образом, мы заставим этот NAS-сервер никогда не менять свой частный IP-адрес, что очень важно для правильной работы всего.

После того, как мы правильно настроили NAS или маршрутизатор, чтобы сервер NAS никогда не менял свой IP-адрес, мы собираемся настроить сервер.