- ViPNet-Client

- oko

- ingener

- ingener

- О программе

- Установка VipnetClient

- VipnetClient с графической оболочкой

- Запуск клиента

- Установка ключа

- Сетевые узлы

- VipnetClient с командной строкой

- Установка ключа

- Конфигурация сетевых настроек

- Установка и первичное разворачивание ключей для ПК ViPNet Client 4U for Linux. Пошаговая инструкция

ViPNet-Client

еще раз проверил работоспособность через openvpn — все работает как надо.

как оказалось ViPNet фильтрует еще трафик DNS-запросов. туннелируемый запрос от клиента на координаторе не регистрируется.

техподдержка Инфотекса пока не подключилась.

буду проверять соединение Координатор — Координатор

oko

New member

to ingener

Если используется ALD и Kerberos, а Координатор фильтрует DNS-запросы, то у вас и SMB-взаимодействие с удаленным cifs-каталогом бы не отрабатывало, да и любое взаимодействие в 0 режиме через Kerberos тоже. Конечно, возможны исключения, но приведенная вами схема ранее явно их не реализует.

Кстати, на днях попадался баг на Win без мандатки в трафике, но все же. Схема та же: Client -> Coordinator-1 -> Coordinator-2 -> туннелируемый ресурс (доступа нет). Так что возможны варианты, которые мы с вами не сможем разобрать, ибо не разработчики из ИнфоТекс.

ingener

New member

ingener

New member

продолжаю ведение журнала.

провел чистый эксперимент — проверил соединение через координаторы. на компьютере полностью удалил ViPNet-Client и остановил openvpn.

как и предполагалось — в нулевом уровне все работает прекрасно. а в первом уровне оболочка запускается. доступны ресурсы на файловой системе cifs. запускается firefox и thunderbirt. но почта и web-ресурсы не доступны.

команда ss -t показывает попытку установления tcp-соединения, но координатор ни одного пакета с портом назначения 143 (imap) и 80 (web) не регистрирует.

пакеты с портом назначения 88 и 389 проходят и на координаторе регистрируются.

т.е. эти службы работают в нулевом мандатном уровне.

к слову сказать dns-запросы ViPNet-Clientом не пропускаются. координатор в нулевом уровне пропускает все.

пока вывод такой — ViPNet не пропускает IP-пакеты, в которых имеется мандатная метка. что очень странно. видимо в программе ViPNet имеется фильтрация не стандартных пакетов.

О программе

Программный комплекс ViPNet Client предназначен для защиты рабочих мест корпоративных пользователей. ViPNet Client надежно защищает от внешних и внутренних сетевых атак за счет фильтрации трафика. Кроме того, ПК ViPNet Client обеспечивает защищенную работу с корпоративными данными через зашифрованный канал, в том числе для удаленных пользователей. Работа с VipnetClient возможна как через графическую оболочку(GUI), так и через командную строку (Fly-terminal).

Установка VipnetClient

Если вы еще не распаковали дистрибутив ViPNet Client for Linux, в терминале FLY распакуйте его в произвольный каталог с помощью команды:

tar -xvf client-linux_distribute-.tar.gz

sudo dpkg -i vipnetclient__distribute-.deb

sudo dpkg -i vipnetclient_4.8.0-1314_amd64.deb

VipnetClient с графической оболочкой

Запуск клиента

Для запуска Vipnet client следует нажать кнопку «Пуск» → «Системные» → «ViPNet Client for Linux»

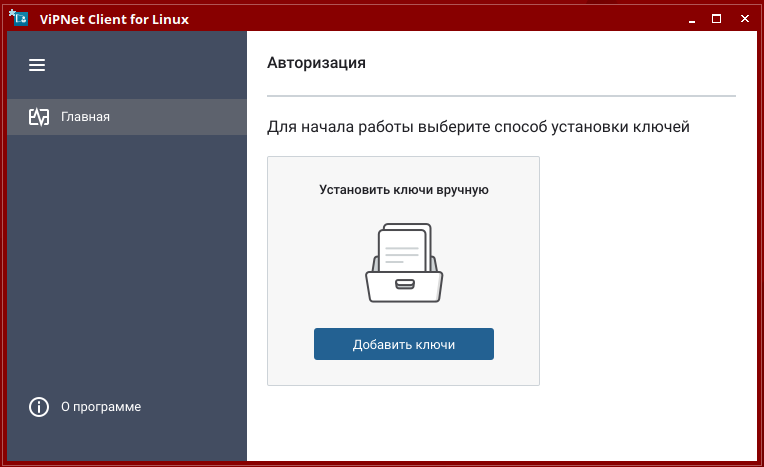

Установка ключа

Для подключения к внутренней сети, следует установить dst ключ. Для этого следует нажать кнопку «Добавить ключи» и указать путь до dst* ключей.

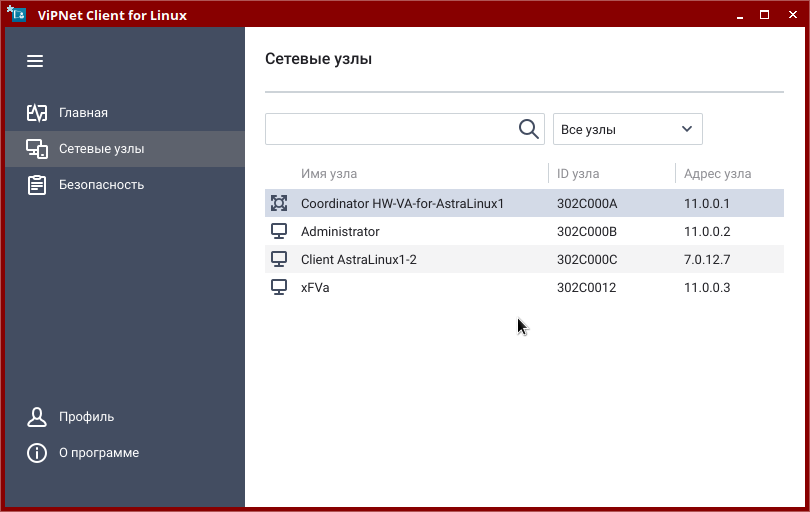

Сетевые узлы

После соединения к внутренней сети, для просмотра всех узлов сети, следует нажать кнопку «Сетевые узлы»

VipnetClient с командной строкой

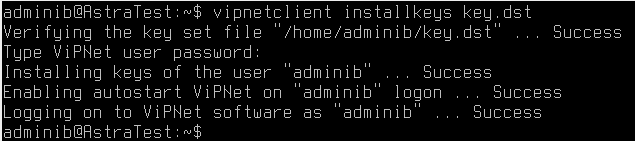

Установка ключа

Откройте терминал Fly и установите dst-ключ для VipNet Сlient:

vipnetclient installkeys Ваш_ключ.dst

После чего следует ввести парольную фразу для dst ключа

Для старта vipnetclient следует воспользоваться командой:

DST-ключ должен быть выпущен для LINUX-машин

При установке dst ключа суперпользователем root, подключение к защищенной сети будет действовать для всех пользователей

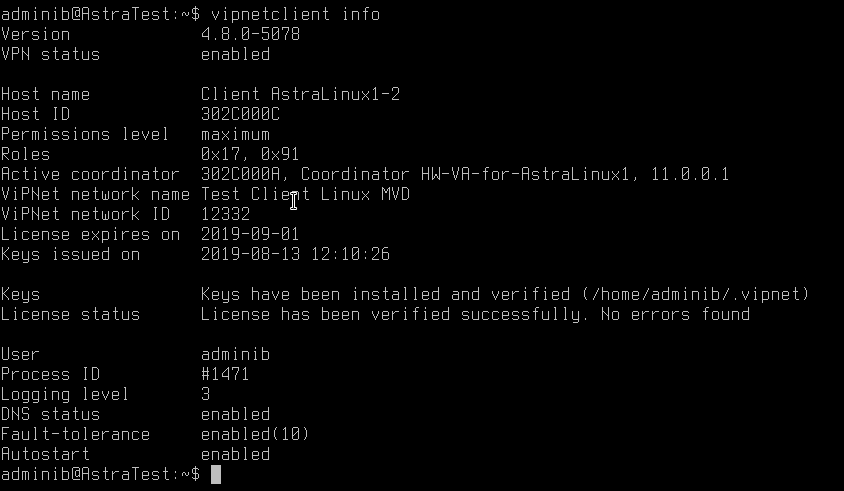

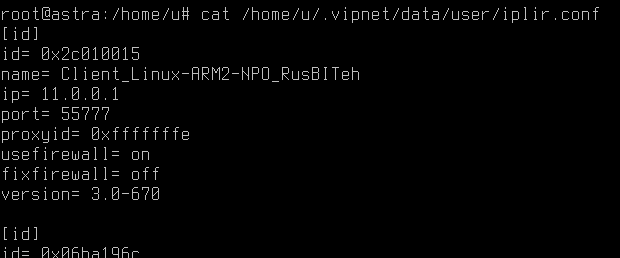

Конфигурация сетевых настроек

Конфигурационный файл сетевых настроек находится в скрытой директории пользователя в директории /.vipnet

В конфигурационном файле указаны реальные и виртуальные ip-адресса, порт, имя кластера и др.

Установка и первичное разворачивание ключей для ПК ViPNet Client 4U for Linux. Пошаговая инструкция

Данное видео демонстрирует установку и первичное разворачивание ключей для программного комплекса ViPNet Client 4U for Linux.

ViPNet Client 4U for Linux – это часть экосистемы защиты каналов связи ViPNet VPN.

Для ввода ViPNet Client 4U for Linux в эксплуатацию потребуется:

1. Развернутое управляющее приложение, определяющее логическую структуру сети (связанные между собой объекты сети, включая стационарные компьютеры, ноутбуки и мобильные устройства), и вырабатывающее ключи для связи, упакованные в специальный файл с расширением DST для каждого устройства. Предполагаем, что такое приложение уже развернуто.

2. Установленный ViPNet VPN сервер, обеспечивающий передачу информации о структуре сети ViPNet всем ее объектам. Такие серверы называют ViPNet Coordinator или просто Координатор, и мы предполагаем, что такой узел уже развернут и введен в эксплуатацию в вашей сети.

3. Устройство, корпоративное или личное, имеющее подключение к сети Интернет и которое нужно подключить к защищенной сети. В нашем примере это устройство работает на ОС Astra Linux.

4. Дистрибутив программного обеспечения ViPNet Client 4U for Linux, актуальный релиз которого вы всегда можете найти на официальном сайте ИнфоТеКС (https://infotecs.ru/) в разделе «Загрузки» https://infotecs.ru/downloads/demo-versii/vipnet-client-4u.html?arrFilter_93=199035638&set_filter=Y

5. Файл DST, созданный в управляющем приложении для этого устройства. Файл DST может передаваться только доверенным способом, чтобы гарантировать отсутствие доступа к нему со стороны недоверенных лиц.

Для ввода ViPNet Client 4U for Linux в эксплуатацию нам нужно выполнить шаги, показанные в видеоролике:

00:00 Установить приложение ViPNet Client 4U for Linux для вашей версии операционной системы

01:30 Открыть в ViPNet Client 4U for Linux файл DST

01:48 Убедиться в работе ViPNet Client 4U for Linux