СЗИ от НСД Secret Net LSP – новая сертифицированная защита информационных ресурсов Linux-машин

Компания «Код Безопасности» объявляет о старте продаж нового решения Secret Net LSP, предназначенного для защиты конфиденциальной информации и персональных данных, обрабатываемых на рабочих станциях и серверах под управлением ОС Linux.

Новое СЗИ от НСД Secret Net LSP для ОС Linux сочетает в себе набор защитных подсистем и возможностей, позволяющих создать надежную защиту автоматизированных систем, отвечающую требованиям российского законодательства.

Система защиты на основе Secret Net LSP обеспечивает:

- идентификацию и аутентификацию пользователей, в том числе и с использованием персональных идентификаторов;

- разграничение доступа к защищаемым ресурсам Linux-машины;

- очистку освобождаемой оперативной памяти и запоминающих устройств;

- регистрацию событий безопасности в журнале;

- аудит и контроль действий пользователей;

- контроль целостности файлов и каталогов;

- уничтожение содержимого файлов при их удалении.

Также разработчики программного решения отмечают удобство работы администраторов с СЗИ Secret Net LSP. Это относится как к программе установки, позволяющей просто и быстро развернуть комплекс защиты, так и к возможности выбора варианта управления СЗИ – графические и консольные утилиты.

«Новое решение, вошедшее в семейство продуктов Secret Net, получило не только название флагманского продукта, но и такие характеристики, как качество, надежность и удобство эксплуатации, – говорит Андрей Голов, генеральный директор компании «Код Безопасности». – Новое средство защиты от несанкционированного доступа Secret Net LSP позволит выполнить требования законодательных актов, упростив аттестацию информационных систем, функционирующих под управлением ОС Linux. Выпустив сертифицированное в ФСТЭК России решение такого класса, мы даем возможность заказчикам без потери гибкости системы выполнить требования регуляторов при использовании дистрибутивов Linux».

Решение прошло сертификацию в ФСТЭК России на соответствие требованиям руководящих документов по 5-му классу защищенности по СВТ и по 4-му уровню контроля отсутствия НДВ. Сертификат позволяет использовать СЗИ от НСД Secret Net LSP при создании автоматизированных систем до класса защищенности 1Г включительно и для защиты информации в ИСПДн до 1-го класса включительно.

По вопросам приобретения средств защиты информации вы можете обратиться в коммерческий отдел компании «Код Безопасности»: sales@securitycode.ru; +7 (495) 980-23-45.

Secret Net LSP

Secret Net LSP обеспечивает защиту от несанкционированного доступа на рабочих станциях и серверах под управлением ОС Linux, а также разграничивает доступ к конфиденциальной информации, осуществляет контроль доступа к устройствам и портам ввода-вывода информации, контроль целостности.СЗИ Secret Net LSP позволяет привести автоматизированную систему в соответствие законодательным требованиям по защите персональных данных и конфиденциальной информации.

Установка и настройка Secret Net LSP на Debian

В статье показано как произвести установку и настройку сертифицированного средства защиты от несанкционированного доступа к информации (СЗИ от НСД) Secret Net LSP на в операционной системе ОС Linux Debian. СЗИ от НСД Secret Net LSP выполняет администратор безопасности, который должен входить в локальную группу администраторов компьютера.

Для корректной установки Secret Net LSP в операционной системе Debian 8 необходимо выполнить следующие команды:

# sudo apt-get install ntp, ntpdate, openssh-server

Установка ПО Secret Net LSP на в среду ОС Debian 8 осуществляется с помощью установочного DEB-пакета: sn-lsp-1.5.xxx-x86_64.deb.

Для установки Secret Net LSP:

- Вставьте установочный компакт-диск Secret Net LSP в привод DVD/CD-ROM. Запустить программу эмулятора терминала.

- Смонтируйте DVD/CD-ROM в систему, для этого выполните следующую команду:

#dpkg -i sn-lsp-1.5.ххх-x86_64.deb

- Перезагрузите компьютер

- После перезагрузки на компьютере будет отключена мандатная система контроля доступа (SELinux, Apparmor, Tomoyo Linux, RSBAC и пр.).

Результатом выполнения описанной процедуры является установка на защищаемом компьютере программного обеспечения Secret Net LSP.

Настройка Secret Net LSP

Настройка параметров объектов политик безопасности

Настройка параметров защитных подсистем производиться специализированными консольными утилитами в составе Secret Net LSP.

Утилиты используются в следующих задачах:

- настройка параметров политик;

- управление персональными идентификаторами;

- безопасное удаление;

- разграничение доступа к устройствам;

- контроль целостности объектов файловой системы;

- настройка правил аудита;

- управление режимом аутентификации;

- настройка удаленного управления;

- резервное копирование;

- работа с журналами.

Утилиты расположены в каталогах /opt/secretnet/bin и /opt/secretnet/sbin

Для настройки параметров объектов политик безопасности необходимо привести параметры к следующим значениям:

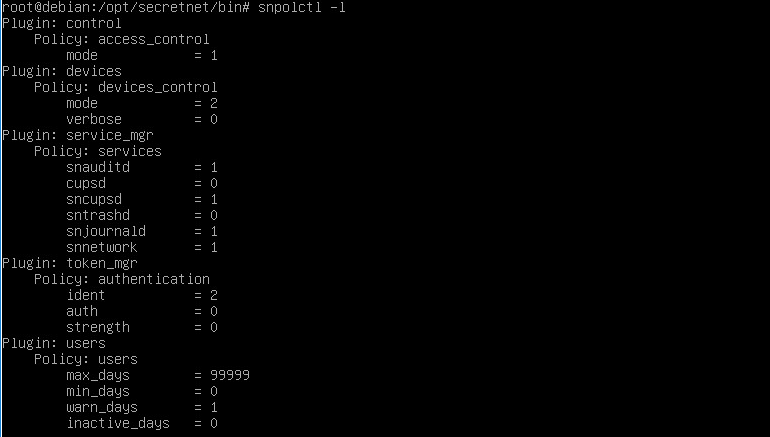

Вывод команды #snpolctl -l (покажет текущие настройки политик безопасности)

Список выполняемых команд

| Команды | Значение |

| snpolctl –p control –c access_control,mode,1 | режим работы, включено |

| snpolctl –p control –c access_control,mode,1 | режим работы, жесткий режим |

| snpolctl –p devices –c device_control,mode,2 | детализация сообщений, включено |

| snpolctl –p devices –c device_control,verbose,1 | сервис аудита , включено |

| snpolctl –p service_mgr –c service,snaudit,1 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,cupsd,0 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,snupshd,0 | сервис печати, выключено |

| snpolctl –p service_mgr –c service,sntrashd,1 | сервис безопасного удаления, включено |

| snpolctl –p service_mgr –c service,snjournald,1 | сервис журналирования, включено |

| snpolctl –p service_mgr –c service,snnetwork,1 | сервис удаленного управления, выключено |

| snpolctl –p token_mgr –c authentication,ident,2 | метод идентификации, смешанный |

| snpolctl –p token_mgr –c authentication,auth,0 | метод аутентификации, пароль введен с клавиатуры |

| snpolctl –p token_mgr –c authentication,strength,0 | усиленная аутентификация, выключено |

| snpolctl –p users –c users,max_days,120 | число дней, после которых срок действия пароля истекает, 120 |

| snpolctl –p users –c users,min_days,120 | минимальное количество дней между сменами пароля, 120 |

| snpolctl –p users –c users,warm_days,3 | дни до истечения срока действия пароля, когда пользователь будет предупрежден, 3 |

| snpolctl –p users –c users,inactive_days,3 | число дней после устаревания пароля до его блокировки, 3 |

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net LSP представлены в документации, входящей в состав комплекта поставки.

Подготовка к установке.

Перед установкой необходимо убедиться, что на защищаемом узле установлена поддерживаемая версия ОС, а ядро ОС входит в список поддерживаемых разработчиком СЗИ. Требования к аппаратному обеспечению также должны быть удовлетворены.

Перед началом установки настоятельно рекомендуется отключить внешние репозитории, а также подключить установочный диск ОС и репозиторий с инсталляционного диска Secret Net LSP.

Установку СЗИ настоятельно рекомендуется провести непрерывно от начала до конца.

Установка Secret Net LSP.

- Загрузить инсталляционный пакет с сайта Кода Безопасности или облачного хранилища Cloud4Y: https://nc.cloud4y.ru/index.php/s/iYmk7jPATRbDDw6.

- Найти соответствующий дистрибутив для своей версии ОС. Запустить установку.

Для ОС семейства Red Hat (RHEL, Cent OS, Red OS):

#yum install ./ sn-lsp-1.10-680.el7.x86_64.rpm

Для ОС семейства Debian (Ubuntu, Лотос):

для Альт Рабочая станция 9.0:

#apt-get update

для Альт 8 СП (в системе должен быть установлен пакет lightdm-gtkgreeter-pd):

#setenforce 0

#apt-get update

snlicensectl -c /home/ ID_key.lic

Настройка Secret Net LSP.

Для выполнения настройки параметров политик помимо графической консоли управления используется утилита snpolctl, расположенная в каталоге /opt/secretnet/bin. Утилита выполняет действия в режиме командной строки от имени текущего пользователя.

#snpolctl –p users –c users, min_passwd_size,8

#snpolctl –p users –c users, passwd_strength,1

#snpolctl –p users –c users, max_days,90

Минимальный срок, после которого пароль может быть изменен:

#snpolctl –p users –c users,min_days,0

Предупреждение о необходимости смены пароля, дней до:

#snpolctl –p users –c users, warn_days,14

Количество дней до блокировки УЗ с устаревшим паролем:

#snpolctl –p users –c users,inactive_days,0

Не блокировать при изъятия идентификатора:

#snpolctl -p token_mgr –c authentication,lock,1

Количество неудачных попыток входа:

#snpolctl -p token_mgr –c authentication,deny,1

Время блокировки после превышения допустимого количества попыток:

#snpolctl -p token_mgr –c authentication,unlock_time,15

Период неактивности до блокировки экрана:

#snpolctl -p token_mgr –c authentication,lock_delay,1

Резервное копирование конфигурации Secret Net LSP.

Для выполнения операций резервного копирования и восстановления используется утилита snbckctl, расположенная в каталоге /opt/secretnet/bin.

Связанные статьи

Проблема:При нарушении целостности файлов (для которых установлен контроль) Secret Net LSP по.

Secret Net LSP

Если после удаления Secret Net LSP компьютер остался заблокированным, для его разблокировки войдите в систему под учетной записью с правами root и выполните следующие действия:

удалите файл /etc/bashrc.d/00Lock.sh удалите файл /etc/profile.d/00Lock.sh удалите содержимое файла /etc/nologin и перезагрузите компьютер.

Если при изменений системных файлов LSP блокирует компьютер и восстанавливает эти файлы при старте системы, необходимо сделать изменения и переинициализаровать БД контроля целостности, после того как при тесте система не выдает ошибкой, нужно разблокировать рабочую станцию командами в начале страницы:

/opt/secretnet/sbin/snfc -i # Переинициализация БД контроля целостности. Используется после внесения изменений в системные файлы Secret Net LSP /opt/secretnet/sbin/snfc -t # Полная проверка целостности компонентов Secret Net LSP и сервисов

Когда вы первый раз заходите с помощью соцсетей, мы получаем публичную информацию из вашей учетной записи, предоставляемой провайдером услуги соцсети в рамках ваших настроек конфиденциальности. Мы также автоматически получаем ваш e-mail адрес для создания вашей учетной записи на нашем веб сайте. Когда она будет создана, вы будете авторизованы под этой учетной записью.

Когда вы первый раз заходите с помощью соцсетей, мы получаем публичную информацию из вашей учетной записи, предоставляемой провайдером услуги соцсети в рамках ваших настроек конфиденциальности. Мы также автоматически получаем ваш e-mail адрес для создания вашей учетной записи на нашем веб сайте. Когда она будет создана, вы будете авторизованы под этой учетной записью.

Спасибо, добрый человек! Передаю привет поддержке производителя данного ПО