Как удалить Secret Net Studio (2 способа)

Secret Net Studio это программное средство защиты информации от компании Код безопасности. Он позволяет реализовать защиту рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

На рынке Secret Net Studio представлен в двух вариантах — автономном и сетевом.

Автономный вариант предназначен для локального управления механизмами защиты администратором непосредственно на оконечной ПЭВМ.

Сетевой же режим подразумевает централизованное управление с помощью политик информационной безопасности принятых в организации.

Программное решение от Кода Безопасности имеет сертификаты соответствия различных ведомств: Министерство обороны, ФСТЭК, ФСБ России.

Удалить Secret Net Studio обычно не составляет труда и оно производится стандартными средствами Windows. Правда есть нюанс — Секрет Нэт включает Самозащиту продукта при установке по умолчанию. Поэтому пока не отключишь Самозащиту продукта, удалить его будет невозможно.

Поэтому перед удалением Secret Net Studio клацаем ПКМ по значку программы в трее и открываем Управление (для администраторов).

Находим пункт с самозащитой в Настройках и снимаем галочку, сохраняем и ВАЖНО. перезагружаем компьютер. Только после перезагрузки удаляем с помощью штатных средств Windows.

Мы же рассмотрим вариант проблемы когда удаление стандартными средствами приводит к ошибкам или Управление (для администраторов) не запускает Центр управления настройками программы. Такое частенько бывает при не лицензионной криво собранной версии Windows, сбоях в реестре или вмешательстве сторонних программа, требующих ресурсы ПЭВМ для себя.

Как удалить Secret Net Studio без доступа к Управление (для администраторов)

Когда встала такая необходимость, первое что я сделал, нашёл телефон технической поддержки, объяснил ситуацию. В итоге меня направили на адрес почты их технической поддержки support@securitycode.ru. Объяснив ситуацию текстом, в ответ выслали инструкцию по отключению самозащиты продукта.

Инструменты получены, осталось лишь действовать. В архиве, который прислали в ответном письме был файл реестра с названием snsrv.reg и собственно сама инструкция.

Пользоваться мы будем утилитой SnetPol. Она находится на установочном диске (предполагается что вы работаете с лицензионной программой) по адресу \SNS-C-8-4\Tools\SecurityCode\SnetPol . Возможно она есть на сайте производителя или в открытом доступе, я не искал.

Итак, пошагово со скринами:

- Внесите в реестр изменения с помощью файла реестра (во вложении), пароль на архив 1. Но я уже распаковал, поэтому запускаем файл и разрешаем изменение реестра.

Ссылка на файл реестра тут .

Secret net linux удаление

Адрес почты технической поддержки support@securitycode.ru. Объяснив ситуацию текстом какая у вас проблема, в ответ получите инструкцию по отключению самозащиты продукта.

Используем утилиту SnetPol и файл реестра snsrv.reg (нужна?! Пишем в личку и указываем почту). Она находится на установочном диске (предполагается что вы работаете с лицензионной программой) по адресу \SNS-C-8-5\Tools\SecurityCode\SnetPol или \SNS-C-8-6\Tools\SecurityCode\SnetPol

Итак, пошагово со скринами:

Внесите в реестр изменения с помощью файла реестра (писать о получение в support@securitycode.ru). Запускаем файл и разрешаем изменение реестра.

Запускаем командную строку от имени администратора.

Теперь нам надо перейти в каталог, в который мы положили утилиту SnetPol. Возьмём Диск C://

Переходим командой cd..

С помощью этой команды мы из более глубокого вложения папок переходим в родительскую, необходимо повторять пока не достигнем корня диска C:\

Следующим шагом будет экспорт политик SNS с помощью команды

SnetPol -e «C:\TemplateFileName.inf»

Если команда правильная, то будет что-то типа вот этого

Далее открываем файл TemplateFileName.inf, который появился на диске C:\ с помощью блокнота и отредактировать строку, представив в значение SelfProtectMode=0

И последним шагом будет импорт политик обратно с помощью команды

SnetPol -i «C:\TemplateFileName.inf»

Если всё сделали правильно, то будет написано что импорт сасэфул (Successful).

Самозащита отключена и можно удалять SNS со своего рабочего места.

Перед удалением перезагрузить ваш АРМ.

Secret Net LSP

Если после удаления Secret Net LSP компьютер остался заблокированным, для его разблокировки войдите в систему под учетной записью с правами root и выполните следующие действия:

удалите файл /etc/bashrc.d/00Lock.sh удалите файл /etc/profile.d/00Lock.sh удалите содержимое файла /etc/nologin и перезагрузите компьютер.

Если при изменений системных файлов LSP блокирует компьютер и восстанавливает эти файлы при старте системы, необходимо сделать изменения и переинициализаровать БД контроля целостности, после того как при тесте система не выдает ошибкой, нужно разблокировать рабочую станцию командами в начале страницы:

/opt/secretnet/sbin/snfc -i # Переинициализация БД контроля целостности. Используется после внесения изменений в системные файлы Secret Net LSP /opt/secretnet/sbin/snfc -t # Полная проверка целостности компонентов Secret Net LSP и сервисов

Когда вы первый раз заходите с помощью соцсетей, мы получаем публичную информацию из вашей учетной записи, предоставляемой провайдером услуги соцсети в рамках ваших настроек конфиденциальности. Мы также автоматически получаем ваш e-mail адрес для создания вашей учетной записи на нашем веб сайте. Когда она будет создана, вы будете авторизованы под этой учетной записью.

Когда вы первый раз заходите с помощью соцсетей, мы получаем публичную информацию из вашей учетной записи, предоставляемой провайдером услуги соцсети в рамках ваших настроек конфиденциальности. Мы также автоматически получаем ваш e-mail адрес для создания вашей учетной записи на нашем веб сайте. Когда она будет создана, вы будете авторизованы под этой учетной записью.

Спасибо, добрый человек! Передаю привет поддержке производителя данного ПО

Установка и настройка Secret Net LSP на Debian

В статье показано как произвести установку и настройку сертифицированного средства защиты от несанкционированного доступа к информации (СЗИ от НСД) Secret Net LSP на в операционной системе ОС Linux Debian. СЗИ от НСД Secret Net LSP выполняет администратор безопасности, который должен входить в локальную группу администраторов компьютера.

Для корректной установки Secret Net LSP в операционной системе Debian 8 необходимо выполнить следующие команды:

# sudo apt-get install ntp, ntpdate, openssh-server

Установка ПО Secret Net LSP на в среду ОС Debian 8 осуществляется с помощью установочного DEB-пакета: sn-lsp-1.5.xxx-x86_64.deb.

Для установки Secret Net LSP:

- Вставьте установочный компакт-диск Secret Net LSP в привод DVD/CD-ROM. Запустить программу эмулятора терминала.

- Смонтируйте DVD/CD-ROM в систему, для этого выполните следующую команду:

#dpkg -i sn-lsp-1.5.ххх-x86_64.deb

- Перезагрузите компьютер

- После перезагрузки на компьютере будет отключена мандатная система контроля доступа (SELinux, Apparmor, Tomoyo Linux, RSBAC и пр.).

Результатом выполнения описанной процедуры является установка на защищаемом компьютере программного обеспечения Secret Net LSP.

Настройка Secret Net LSP

Настройка параметров объектов политик безопасности

Настройка параметров защитных подсистем производиться специализированными консольными утилитами в составе Secret Net LSP.

Утилиты используются в следующих задачах:

- настройка параметров политик;

- управление персональными идентификаторами;

- безопасное удаление;

- разграничение доступа к устройствам;

- контроль целостности объектов файловой системы;

- настройка правил аудита;

- управление режимом аутентификации;

- настройка удаленного управления;

- резервное копирование;

- работа с журналами.

Утилиты расположены в каталогах /opt/secretnet/bin и /opt/secretnet/sbin

Для настройки параметров объектов политик безопасности необходимо привести параметры к следующим значениям:

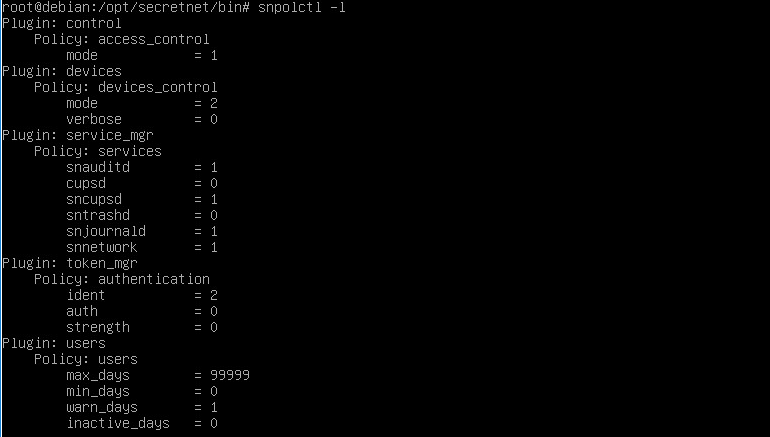

Вывод команды #snpolctl -l (покажет текущие настройки политик безопасности)

Список выполняемых команд

| Команды | Значение |

| snpolctl –p control –c access_control,mode,1 | режим работы, включено |

| snpolctl –p control –c access_control,mode,1 | режим работы, жесткий режим |

| snpolctl –p devices –c device_control,mode,2 | детализация сообщений, включено |

| snpolctl –p devices –c device_control,verbose,1 | сервис аудита , включено |

| snpolctl –p service_mgr –c service,snaudit,1 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,cupsd,0 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,snupshd,0 | сервис печати, выключено |

| snpolctl –p service_mgr –c service,sntrashd,1 | сервис безопасного удаления, включено |

| snpolctl –p service_mgr –c service,snjournald,1 | сервис журналирования, включено |

| snpolctl –p service_mgr –c service,snnetwork,1 | сервис удаленного управления, выключено |

| snpolctl –p token_mgr –c authentication,ident,2 | метод идентификации, смешанный |

| snpolctl –p token_mgr –c authentication,auth,0 | метод аутентификации, пароль введен с клавиатуры |

| snpolctl –p token_mgr –c authentication,strength,0 | усиленная аутентификация, выключено |

| snpolctl –p users –c users,max_days,120 | число дней, после которых срок действия пароля истекает, 120 |

| snpolctl –p users –c users,min_days,120 | минимальное количество дней между сменами пароля, 120 |

| snpolctl –p users –c users,warm_days,3 | дни до истечения срока действия пароля, когда пользователь будет предупрежден, 3 |

| snpolctl –p users –c users,inactive_days,3 | число дней после устаревания пароля до его блокировки, 3 |

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net LSP представлены в документации, входящей в состав комплекта поставки.