- Saved searches

- Use saved searches to filter your results more quickly

- Phelifaar/seeker

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- seeker

- Описание seeker

- Справка по seeker

- Руководство по seeker

- Примеры запуска seeker

- Установка seeker

- Скриншоты seeker

- Инструкции по seeker

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как узнать точное расположение пользователя

- Как узнать где находится человек

- Программы для поиска расположения пользователя

- Инструкция по использованию seeker

- Что можно улучшить для реальной атаки

- Связанные статьи:

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

Найти местоположение устройства при помощи Социальной Инженерии

Phelifaar/seeker

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

Концепция Seeker проста, подобно тому, как мы размещаем фишинговые страницы для получения учетных данных, почему бы не разместить поддельную страницу, которая запрашивает ваше местоположение, как многие популярные веб-сайты, основанные на местоположении. Читать больше в блоге thewhiteh4t . Seeker Hosts является фальшивым веб-сайтом на встроенном PHP-сервере и использует ngrok для создания ссылки, которую мы будем перенаправлять к цели, веб-сайт запрашивает разрешение на местоположение и, если цель позволяет, мы можем получить:

- Долгота

- Широта

- Точность

- Высота — Не всегда доступно

- Напрвление — Доступно, если пользователь движется

- Скорость — Доступно, если пользователь движется

Наряду с информацией о местоположении мы также получаем информацию об устройстве без каких-либо разрешений:

- Операционная система

- Платформа

- Количество ядер в CPU

- Количество RAM — Приблизительные Результаты

- Разрешение экрана

- Информация о GPU

- Данные браузера

- Публичный IP-адрес

Этот инструмент является проверкой концепции и предназначен только для образовательных целей. Seeker показывает, какие данные может собирать вредоносный веб-сайт о вас и ваших устройствах, и почему вы не должны нажимать на случайные ссылки и разрешать критические разрешения, такие как местоположение и т.д.

Чем это отличается от IP GeoLocation

- Другие инструменты и сервисы предлагают IP-геолокацию, которая НЕ является точной и не дает определения местоположения цели, а является приблизительным местоположением провайдера.

- Seeker использует HTML API и получает разрешение на местоположение, а затем захватывает долготу и широту с помощью GPS оборудования, которое присутствует в устройстве, поэтому Seeker лучше всего работает со смартфонами, если отсутствует GPS-оборудование, например, на ноутбуке, Seeker откатится к IP-геолокации или будет искать кэшированные координаты.

- Как правило, если пользователь принимает разрешение на определение местоположения, точность полученной информации составляет с точностью приблизительно до 30 метров, точность зависит от устройства.

P.S. : На iPhone точность определения местоположения составляет примерно 65 метров.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

seeker

Описание seeker

Seeker находит точное расположение смартфона с помощью социальной инженерии.

Концепция Seeker проста, подобно тому, как мы размещаем фишинговые страницы для получения учётных данных, почему бы не разместить поддельную страницу, которая запрашивает ваше местоположение, как многие популярные веб-сайты, основанные на местоположении. Seeker запускает поддельный веб-сайт на встроенном PHP-сервере и использует ngrok или Serveo для создания ссылки, которая создаст туннель и перенаправит цель к созданному сайту. Этот веб сайт запрашивает разрешение на местоположение и, если цель позволяет, мы можем получить:

- долготу

- широту

- точность

- высоту над уровнем моря — не всегда доступна

- направление — доступно только если пользователь движется

- скорость — доступно только если пользователь движется

Наряду с информацией о местоположении мы также получаем информацию об устройстве без каких-либо разрешений:

- Операционная система

- Платформа

- Количество ядер процессора

- Объем оперативной памяти — приблизительные результаты

- Разрешение экрана

- Информация о GPU

- Имя и версия браузера

- Публичный IP-адрес

Раскрытие IP-адресов

Этот инструмент является проверкой концепции и предназначен только для образовательных целей. Seeker показывает, какие данные может собирать вредоносный веб-сайт о вас и ваших устройствах, и почему вы не должны нажимать на случайные ссылки и разрешать критические разрешения, такие как местоположение и т. д.

Чем это отличается от IP GeoLocation

Другие инструменты и сервисы предлагают IP-геолокацию, которая НЕ является точной и не даёт определения местоположения цели, а является приблизительным местоположением провайдера.

Seeker использует HTML API и получает разрешение на местоположение, а затем захватывает долготу и широту с помощью GPS-оборудования, которое присутствует в устройстве, поэтому Seeker лучше всего работает со смартфонами, если отсутствует GPS-оборудование, например на ноутбуке, Seeker откатывается на геолокацию IP. или он будет искать кэшированные координаты.

Обычно, если пользователь принимает разрешение на определение местоположения, точность полученной информации составляет приблизительно 30 метров, точность зависит от устройства.

Примечание. На iPhone по какой-то причине точность определения местоположения составляет приблизительно 65 метров.

Вы можете выбрать шаблон, который будет использовать ищущий из следующих:

Работоспособность проверена на:

- Kali Linux 2019.2

- BlackArch Linux

- Ubuntu 19.04

- Kali Nethunter

- Termux

- Parrot OS

Справка по seeker

seeker.py [-h] [-s СУБДОМЕН] [-k KML] [-t ТУННЕЛЬ]

-h, --help показать справку и выйти -s СУБДОМЕН, --subdomain СУБДОМЕН Субдомен для Serveo URL ( Опционально ) -k KML, --kml KML Имя файла KML ( Опционально ) -t ТУННЕЛЬ, --tunnel ТУННЕЛЬ Указать режим туннеля [manual]

Руководство по seeker

Примеры запуска seeker

Включение сервера с фишинговым сайтом:

Запуск ngrok для создания ссылки на туннель до фишингово сайта:

Установка seeker

Установка в Kali Linux

sudo apt update sudo apt install python3 python3-pip php ssh git pip3 install requests git clone https://github.com/thewhiteh4t/seeker cd seeker/ python3 ./seeker.py -h

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты seeker

Инструкции по seeker

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать точное расположение пользователя

Как узнать где находится человек

В этой статье будет показано, как с помощью социальной инженерии узнать точное (до дома) расположение пользователя. Это будет важно и тем, кто хочет защититься от подобных атак — вы увидите, чего категорически нельзя делать на ненадёжных сайтах и узнаете, какую информацию о вас может получить лицо, приславшее вам ссылку.

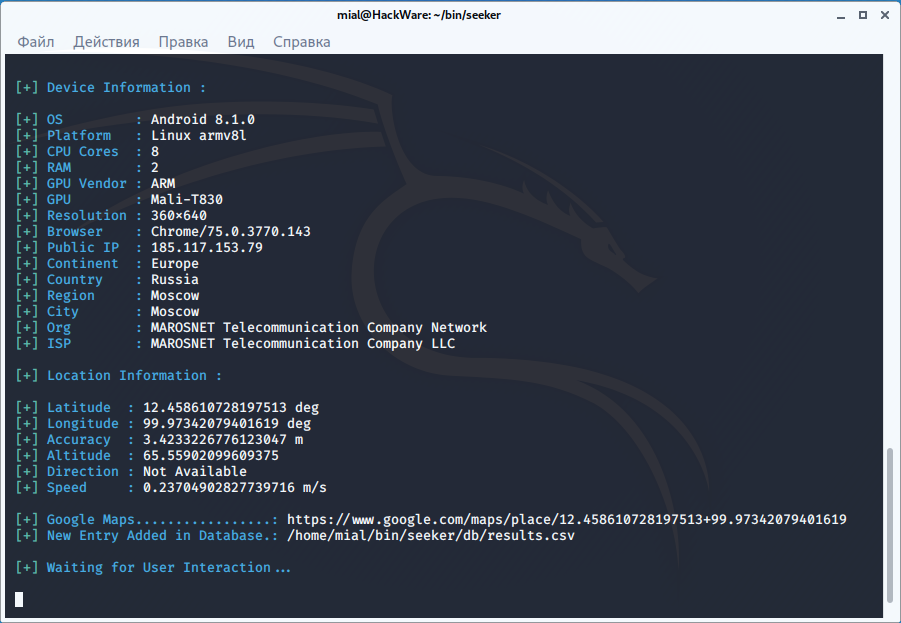

Описанная атака сработает, если пользователь откроет нашу ссылку с мобильного телефона (для точного определения расположения нужен GPS на устройстве «жертвы») и разрешит сайту использовать расположение пользователя. Независимо от того, включён ли GPS, при открытии пользователем ссылки мы получим следующую информацию:

- Операционная система

- Платформа

- Количество ядер процессора

- Объем оперативной памяти — приблизительные результаты

- Разрешение экрана

- Информация о GPU

- Имя и версия браузера

- Публичный IP-адрес

Если будут получено разрешение на доступ к расположению, мы можем получить:

- долготу

- широту

- точность

- высоту над уровнем моря — не всегда доступна

- направление — доступно только если пользователь движется

- скорость — доступно только если пользователь движется

Алгоритм действий очень простой:

- Мы запускаем фишинговый сайт, который под предлогом, например, поиска новых знакомств рядом запрашивает разрешение на определение расположения пользователя.

- Отправляем пользователю ссылку на наш сайт.

- Если пользователь даёт разрешение сайту на получение его местоположения, то мы узнаём с точностью до десятков метров, где он сейчас находится.

- Даже если пользователь не даёт разрешения, но кликает ссылку, то мы узнаём его IP адрес, модель веб-браузера и некоторые другие характеристики его телефона или компьютера.

Программы для поиска расположения пользователя

Нам понадобятся две программы:

- seeker — запускает фишинговый сайт и анализирует полученные данные.

- ngrok — на тот случай, если у вас нет белого IP адреса (или хостинга); эта программа позволяет создавать ссылки на ваш сайт, благодаря чему сайт на вашем локальном компьютере можно открыть в Интернете. Больше подробностей об этой программе вы найдёте в статье «Как без белого IP локальный веб-сервер сделать доступным из Интернета».

Я покажу пример атаки из Kali Linux, если у вас другой дистрибутив, то инструкции по установке смотрите по ссылкам выше в карточках этих программ.

Установка seeker в Kali Linux

sudo apt update sudo apt install python3 python3-pip php ssh git pip3 install requests git clone https://github.com/thewhiteh4t/seeker cd seeker/ python3 ./seeker.py -h

Установка ngrok в Kali Linux

wget `curl -s https://ngrok.com/download | grep -o -E 'https://bin.equinox.io/c/[A-Za-z0-9]/ngrok-stable-linux-amd64.zip'` unzip ngrok-stable-linux-amd64.zip chmod +x ./ngrok ./ngrok -h

Инструкция по использованию seeker

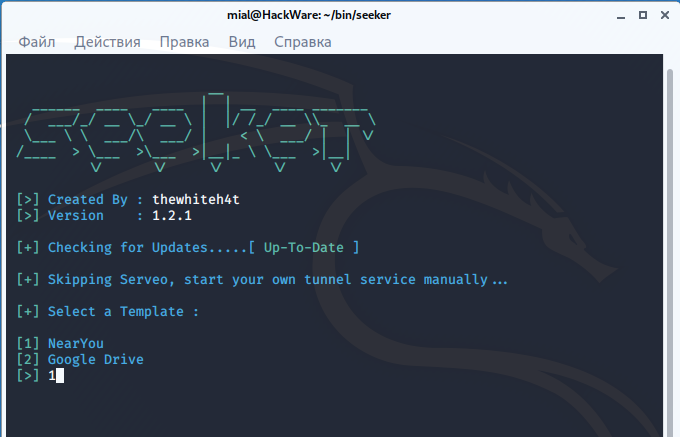

Далее всё очень просто, запускаем seeker:

python3 ./seeker.py -t manual

Примечание: если при попытке запуска встроенного PHP сервера у вас возникли проблемы, то посмотрите содержимое файла ./logs/php.log. Если там вы найдёте ошибки с упоминанием open_basedir, то смотрите статью «Ошибка «Warning: Unknown: open_basedir restriction in effect.» (РЕШЕНО)».

На выбор присутствует два готовых шаблона:

[+] Select a Template : [1] NearYou [2] Google Drive

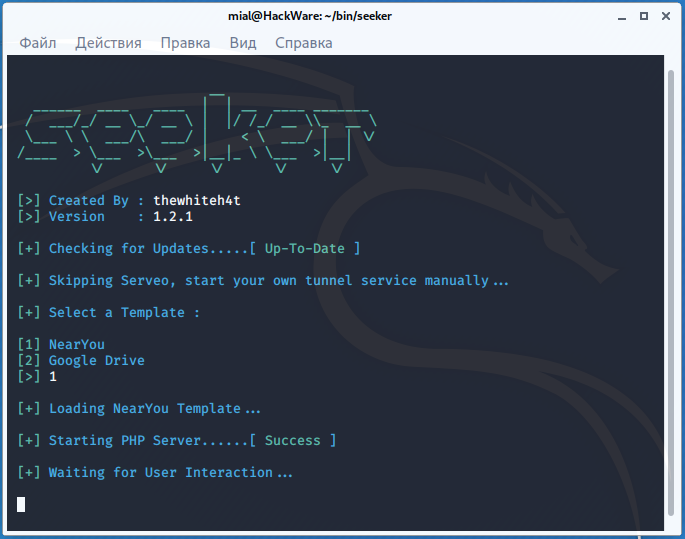

Затем выводится информация:

[+] Starting PHP Server. [ Success ] [+] Waiting for User Interaction.

В ней сказано, что PHP сервер успешно запущен и ожидается взаимодействие с пользователем.

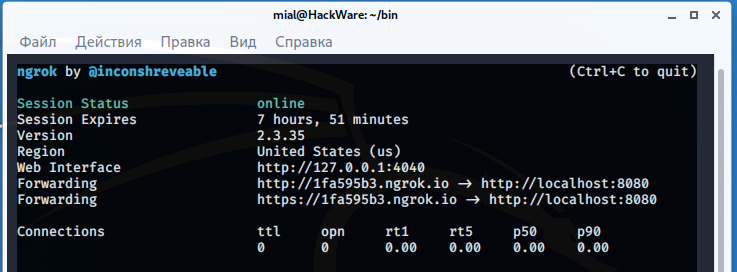

Теперь для создания тоннеля из Интернета до нашего локального сервера, в другом окне запускаем ngrok:

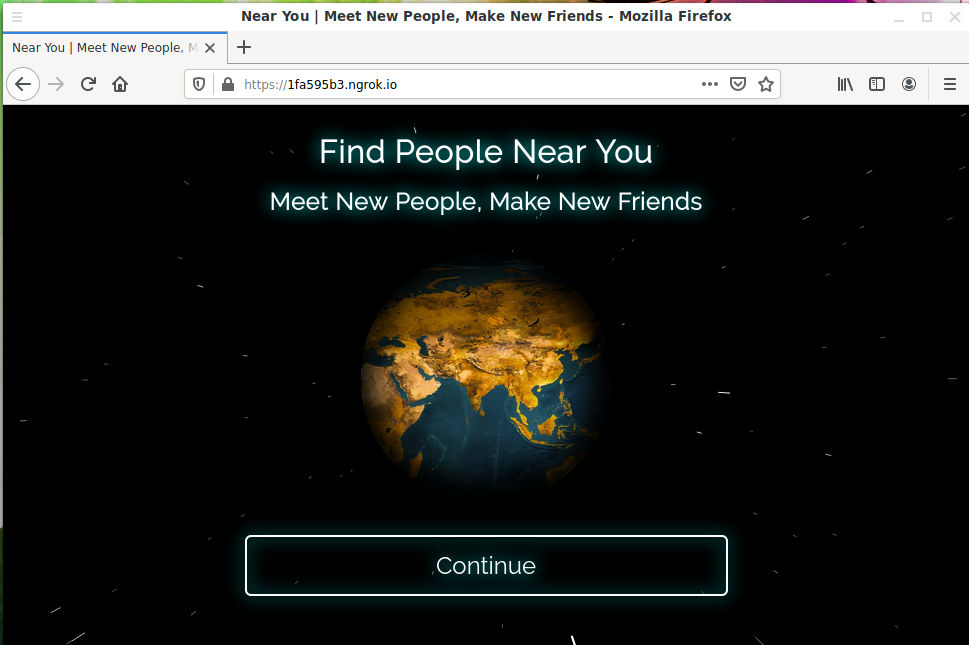

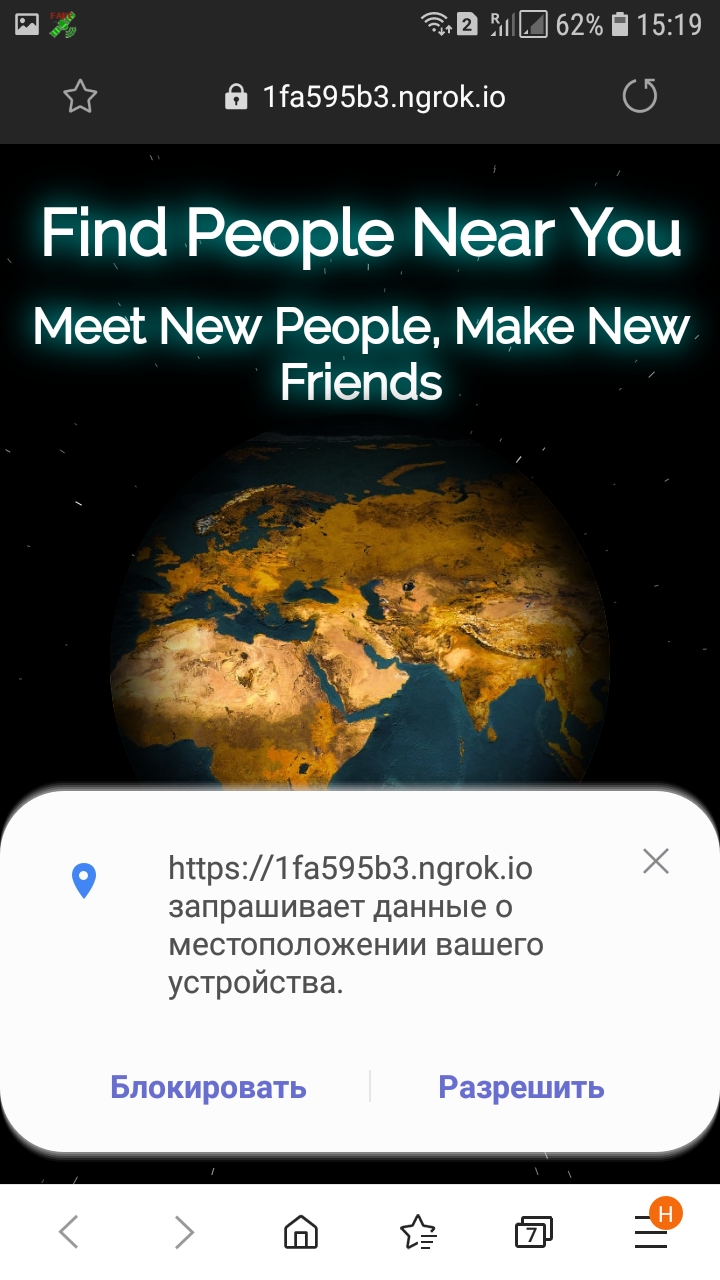

Сгенерирована ссылка https://1fa595b3.ngrok.io. Её нужно отправить «жертве». Предположим, пользователь открыл ссылку на настольном компьютере. В этом случае он увидит:

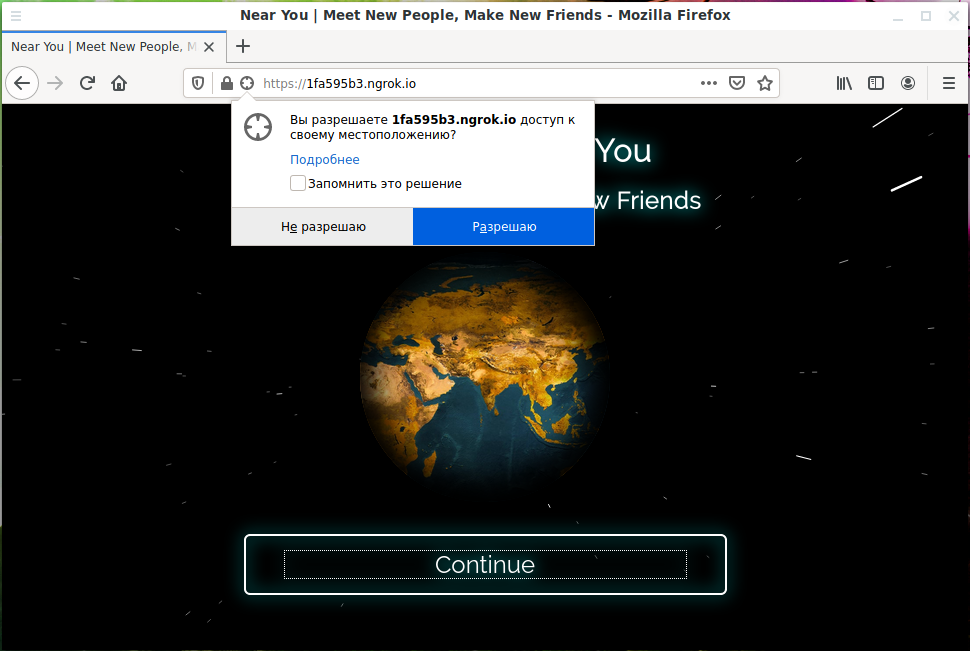

Страница выглядит очень профессионально, красивая анимация. Надписи говорят о том, что этот сервис позволяет найти людей рядом с вами и завести новых друзей. Предположим, пользователь нажал кнопку «Continue»:

Возникает запрос на доступ к местоположению.

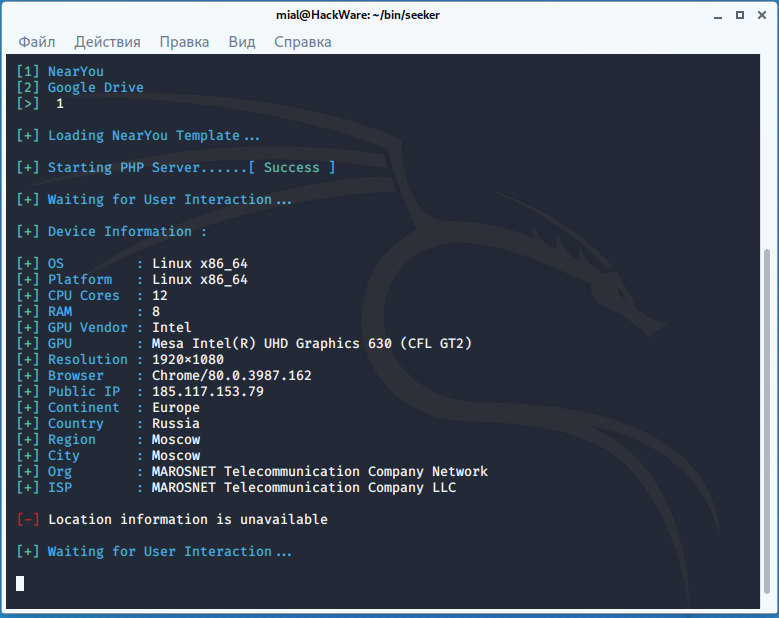

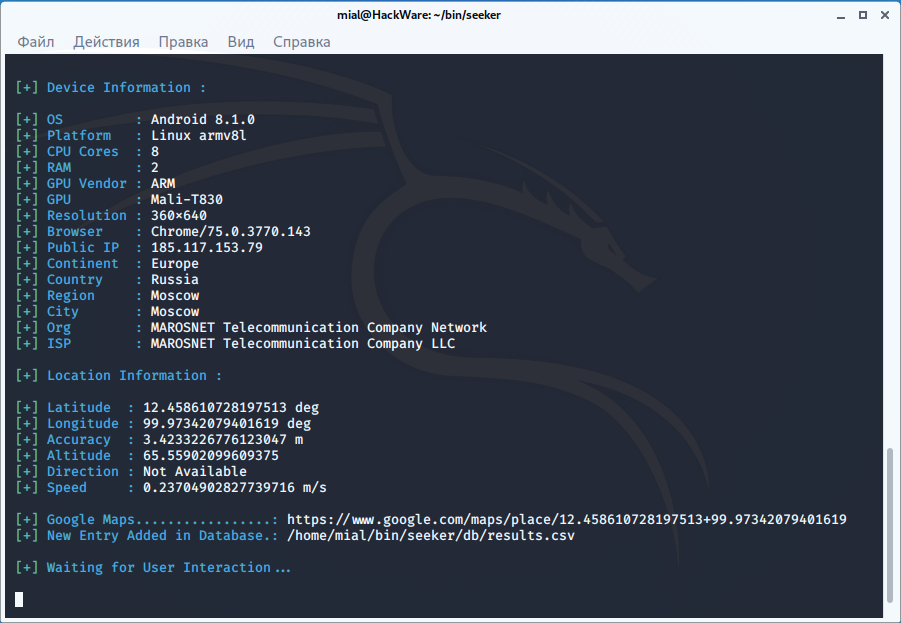

В окне seeker мы видим следующее:

Мы узнали IP и User Agent пользователя, но данные о местоположении не получены, просто потому, что у компьютера нет GPS модуля:

[-] Location information is unavailable

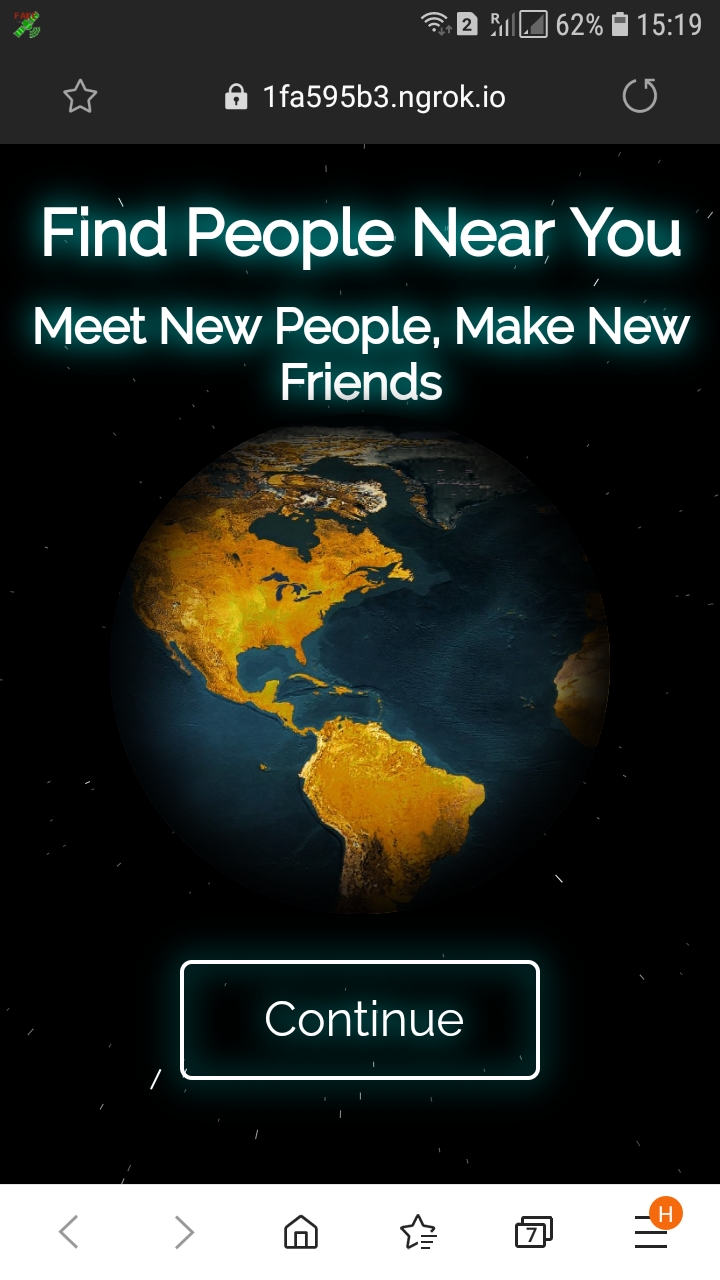

Откроем теперь фишинговую ссылку на мобильном телефоне.

Запрос данных о местоположении:

В этот раз получены данные локации:

[+] Location Information : [+] Latitude : 12.458610728197513 deg [+] Longitude : 99.97342079401619 deg [+] Accuracy : 3.4233226776123047 m [+] Altitude : 65.55902099609375 [+] Direction : Not Available [+] Speed : 0.23704902827739716 m/s

Также сказано, что данные сохранены в файл по пути ./seeker/db/results.csv (относительно папки с файлами seeker). В этом файле хранятся все данные, в том числе с предыдущих атак.

Что можно улучшить для реальной атаки

Несмотря на полную реализацию и упаковку в удобную и простую программу, это скорее инструменты для демонстрации рабочего концепта атаки, чем для реальной атаки.

При выполнении реальной атаки можно сделать следующие улучшения:

- перевести шаблоны фишинговых сайтов на язык целевого пользователя

- создать свои собственные шаблоны

- использовать сократитель ссылок

- использовать подходящий для легенды домен или субдомен

- если продолжать использовать ngrok, то хотя бы переместить шаблоны в подпапку, чтобы в ссылке присутствовал подходящий по ситуации путь

- усовершенствовать алгоритм: если данные местоположения не получены, то написать пользователю рекомендацию открыть ссылку с телефона

- записывать все случаи, когда ссылка была открыта, даже если пользователь не нажал кнопку (можно узнать хотя бы IP адрес пользователя)