- Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

- Настройка сервера политики сети NPS в Windows 2012.

- Настраиваем подключение RADIUS-клиента.

- Создаем политики для WiFi авторизации.

- Настройка подключения Mikrotik к RADIUS-серверу.

- Сервер RADIUS: как это работает для аутентификации клиентов

- Что такое RADIUS-сервер и для чего он нужен?

- Роли RADIUS-сервера и приложений

- Что такое FreeRADIUS и почему он связан с серверами RADIUS?

Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Для настройки WiFi авторизации через доменный профиль необходимо будет выполнить следующие настройки:

- Настройка сервера политики сети NPS в Windows 2012

- Настройка RADIUS-клиента на Mikrotik.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка сервера политики сети NPS в Windows 2012.

Открываем «Диспетчер сервера» и приступаем к установке роли «Сервер политики сети» через «Мастер добавления ролей и компонентов». Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

Настраиваем подключение RADIUS-клиента.

В Диспетчере серверов открываем /Средства/Сервер политики сети.

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт «Новый документ»

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Создаем политики для WiFi авторизации.

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту «NPS(Локально)», затем в правом окне разворачиваем пункт «Стандартная конфигурация».

В пункте сценария настройки выбираем «RADIUS-сервер для беспроводных или кабельных подключений 802.1x» и переходим по ссылке «Настройка 802.1x».

Выбираем пункт «Безопасные беспроводные подключения»

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

В качестве метода проверки подлинности выбираем «Microsoft: защищенные EAP (PEAP)».

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Настройка подключения Mikrotik к RADIUS-серверу.

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

- Отмечаем нужную службу «Services» — в случае WiFi авторизации это «wireless».

- Указываем «Adsress» Radius-сервера — это ip-адрес настроенного ранее сервера сетевой политики NPS.

- Заполняем Secret, который был указан при добавлении radius-клиента в NPS.

Все остальные настройки оставляем как есть, если только вы не решили изменить на NPS стандартные порты подключения 1812 и 1813.

Добавляем профиль авторизации: /Wireless/Security profiles. Здесь в Authentication types оставляем только WPA2 EAP.

Указываем в нашем действующем WiFi интерфейсе новый Security profile.

На этом настройка Mikrotik в качестве RADIUS-клиента закончена.

Для диагностики неисправности подключений можно включить Logging для RADIUS: /System/Logging/+. В «Topics» выбираем «radius».

Открываем Log и пробуем подключиться к точке доступа.

Количество успешных и сброшенных подключений можно посмотреть во вкладке Status созданного подключения к radius-серверу.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Сервер RADIUS: как это работает для аутентификации клиентов

Серверы RADIUS широко используются многими учреждениями, которые предоставляют Wi-Fi возможность подключения с аутентификацией WPA2 / WPA3-Enterprise, то есть аутентификация, при которой у нас будет имя пользователя / пароль или цифровой сертификат для аутентификации в беспроводной сети. Он также широко используется операторами для доступа в Интернет. VPN сервисы для простой и быстрой аутентификации различных VPN-клиентов с использованием имени пользователя и пароля и даже для аутентификации через Ethernet с использованием стандарта 802.1X. Вы хотите подробно узнать, что такое RADIUS-сервер и для чего он нужен?

Что такое RADIUS-сервер и для чего он нужен?

РАДИУС ( Служба удаленного доступа для пользователей с телефонным подключением ) — это протокол, который выделяется тем, что предлагает механизм безопасности, гибкость, расширяемость и упрощенное управление учетными данными для доступа к сетевому ресурсу. Это аутентификация и авторизация протокол Для доступа к сети этот протокол использует схему клиент-сервер, то есть пользователь с учетными данными для доступа к ресурсу подключается к серверу, который будет отвечать за проверку подлинности информации и будет отвечать за определение того, получает ли пользователь доступ к совместно используемому ресурсу. Благодаря использованию серверов RADIUS сетевой администратор может в любое время контролировать начало и конец периода аутентификации и авторизации клиентов, например, мы можем легко исключить пользователя, который ранее вошел в систему по любой причине.

Серверы RADIUS широко используются интернет-операторами (PPPoE), но они также широко используются в сетях Wi-Fi отелей, университетов или в любом другом месте, где мы хотим обеспечить дополнительную безопасность беспроводной сети, его также можно использовать для аутентификации клиентов, которые делают использование протокола 802.1X для Ethernet, и его можно было бы даже использовать для аутентификации клиентов VPN, которые мы хотим, таким образом, у нас будет вся централизованная аутентификация в одной точке простым и простым способом, без необходимости иметь несколько баз данных с разными данными.

Серверы RADIUS используют протокол в UDP транспортный уровень на порт 1812 для установления соединения между командами для проверки подлинности. Когда мы настраиваем сервер RADIUS, мы можем определить, хотим ли мы, чтобы он использовал TCP или UDP, и мы также можем определить используемый порт, хотя по умолчанию это всегда UDP 1812. Что касается используемых устройств, есть отличные Многие маршрутизаторы могут предложить эту услугу для аутентификации клиентов WiFi на локальном или удаленном сервере RADIUS. Кроме того, можно использовать серверы, OLT и даже NAS-серверы, возможности действительно широки, что позволяет не только устанавливать сервер RADIUS, но и не является чем-то непосильным для пользователя, и это не сложно, потому что производители NAS-серверов уже легко включают внутренний сервер RADIUS. настраиваемый. Серверы RADIUS обычно используют протоколы аутентификации, такие как PAP, CHAP или EAP,

Роли RADIUS-сервера и приложений

Прежде всего, сервер RADIUS предлагает механизм аутентификации пользователя для доступа к системе либо к проводной сети с использованием протокола 802.1X, либо к сети WIFi, если у нас есть аутентификация WPA2 / WPA3-Enterprise, и даже к серверу OpenVPN, если мы правильно ли он настроен для получения базы данных клиентов, которые могут подключаться через этот сервер RADIUS.

После процесса «аутентификации» у нас есть процесс «авторизации», который отличается. Одно дело в том, что мы можем аутентифицироваться в системе, и совсем другое — у нас есть разрешение на выполнение определенных действий. После аутентификации и авторизации у нас есть «Учет», он служит для анализа времени сеанса и записи статистики, которую в дальнейшем можно использовать для сбора данных или просто для создания информативных отчетов.

Мы указали, что операторы используют его, чтобы домашние маршрутизаторы пользователей аутентифицировали себя и, таким образом, получали доступ к сетевому ресурсу, который на этот раз позволяет им получить доступ к Интернету. Но одно из преимуществ этого сервера и протокола — гарантировать ограниченный доступ к беспроводным сетям, отелям, ресторанам, школам, библиотекам и так далее, пока не будет завершен длинный список приложений. В этих случаях лица, ответственные за управление сетью, генерируют временные учетные данные, которые разрешают ограниченный доступ с точки зрения времени, после истечения установленной даты учетные данные будут недействительными, и сервер RADIUS не будет проверять использование сети. Управление очень разнообразное, вы можете использовать активные каталоги или базы данных, принадлежащие трансверсальным приложениям.

Что такое FreeRADIUS и почему он связан с серверами RADIUS?

FreeRADIUS всегда связан с сервером RADIUS, потому что это программное обеспечение по преимуществу для установки сервера RADIUS. Если нам необходимо установить сервер RADIUS на любом компьютере (серверах, маршрутизаторах, NAS и т. Д.), Мы всегда будем прибегать к программному обеспечению FreeRADIUS, поскольку оно многоплатформенное, и все операционные системы совместимы с этим программным обеспечением. Это программное обеспечение поддерживает все распространенные протоколы аутентификации, такие как PAP, CHAP, EAP, EAP-TTLS, EAP-TLS и другие. Это программное обеспечение полностью модульное, бесплатное и обеспечивает отличную производительность для аутентификации клиентов.

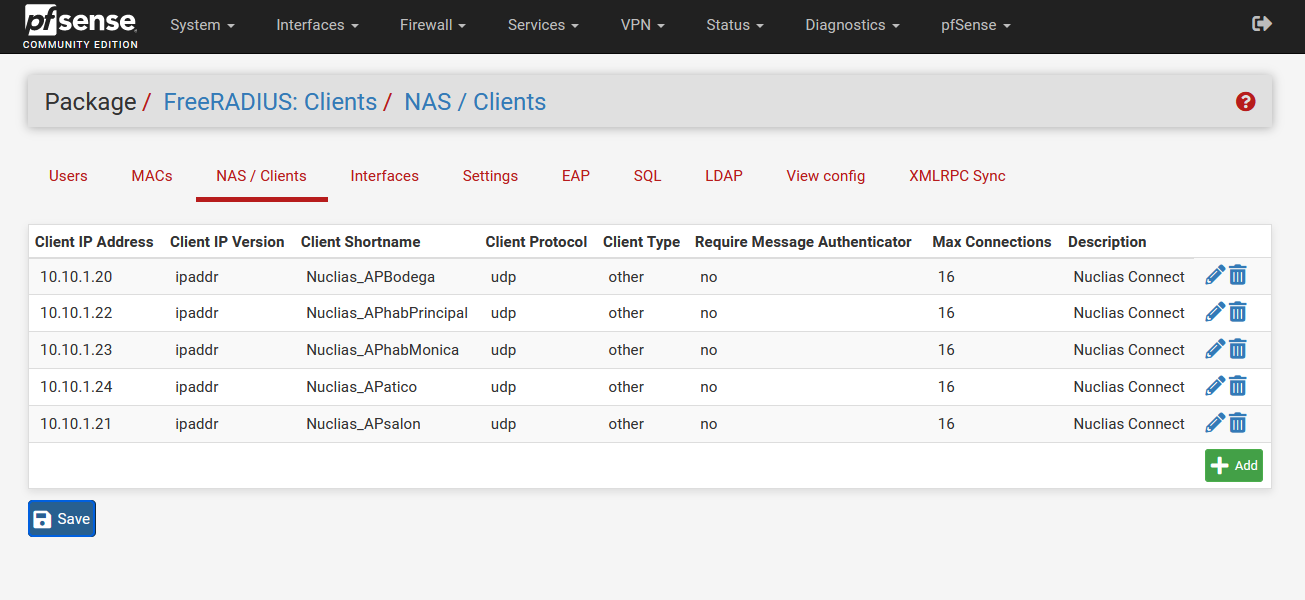

Некоторые модули, которые мы можем включить в FreeRADIUS, должны обеспечить его совместимость с LDAP, MySQL, PostgreSQL и даже Oracle и другими базами данных, таким образом, мы можем иметь базу данных из тысяч клиентов без каких-либо проблем. Это программное обеспечение настраивается с помощью текстовых файлов конфигурации, однако, есть графические пользовательские интерфейсы для быстрой и простой настройки, как и в случае с pfSense, таким образом, это значительно облегчит настройку сервера RADIUS с помощью FreeRADIUS.

Программное обеспечение FreeRADIUS может быть дополнительно установлено в операционной системе pfSense, популярном межсетевом экране и маршрутизаторе, которые мы можем установить практически на любое оборудование. В этой операционной системе мы можем установить его в разделе пакетов, после установки мы можем ввести его конфигурацию в « Услуги / FreeRADIUS » раздел. В этом меню мы можем настроить этот сервер RADIUS расширенным способом, у нас будут разные вкладки для настройки различных разделов, а в меню «Просмотр конфигурации» мы можем увидеть необработанный файл конфигурации, который создается в результате конфигураций, которые мы сделали в остальных вкладках. Здесь мы также видим интеграцию с SQL и даже с LDAP.

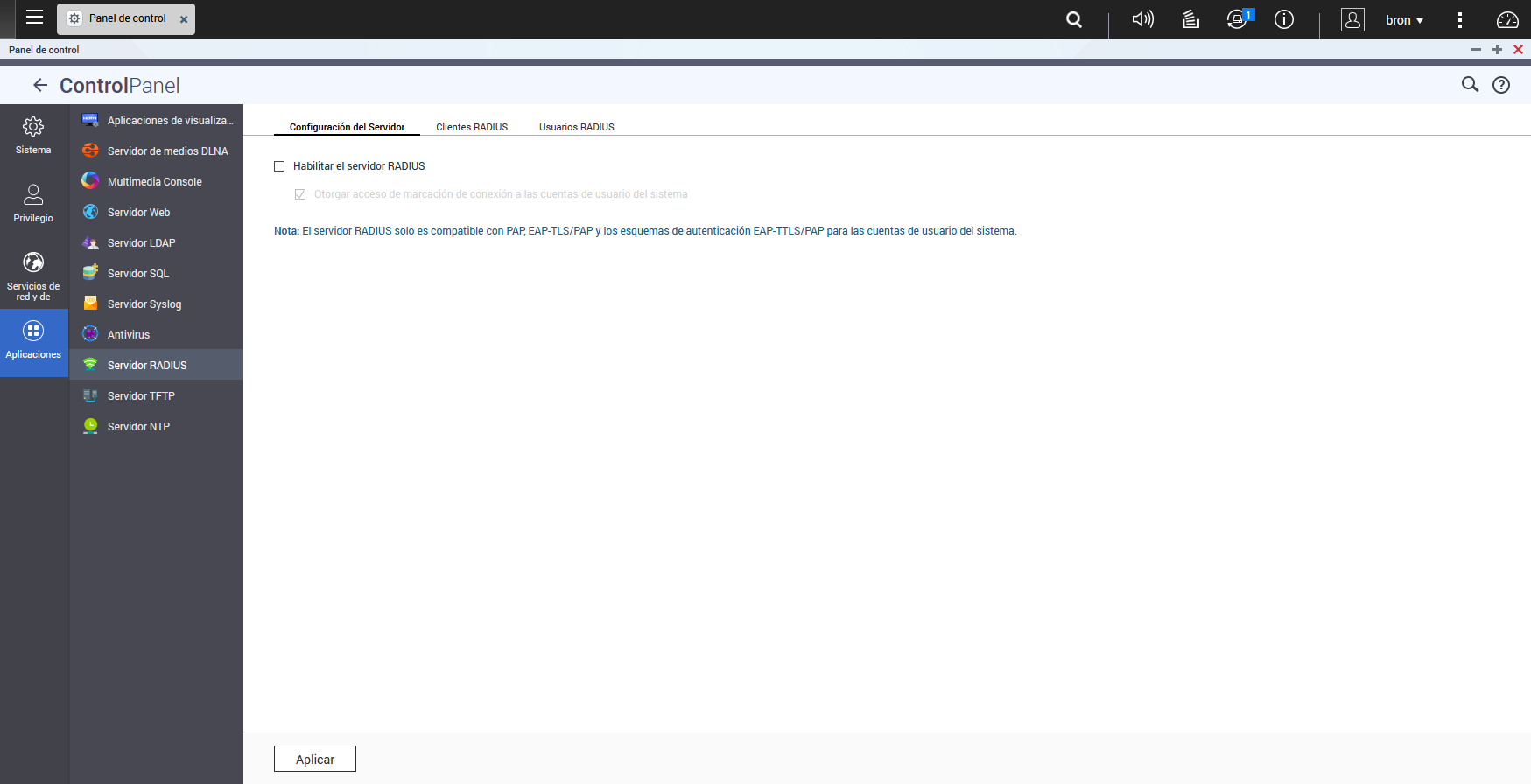

NAS-серверы производителя QNAP также имеют встроенный RADIUS-сервер, гораздо более простой, чем у pfSense, где у нас есть все параметры конфигурации, но этот RADIUS-сервер на основе FreeRADIUS позволит нам выполнять типичные задачи, такие как аутентификация клиента через Wi-Fi. или по кабелю, все, что нам нужно сделать, это включить сервер RADIUS, зарегистрировать клиентов RADIUS (коммутаторы или точки доступа), а также пользователей RADIUS (конечные клиенты, которые будут подключаться).

Как вы видели, сервер RADIUS позволит нам выполнять большое количество аутентификаций и авторизации в другом программном обеспечении, например, у оператора, если используется PPPoE, в бизнес-сетях Wi-Fi с шифрованием WPA2 / WPA3-Enterprise и даже аутентификацией через 802.1 ИКС. FreeRADIUS — это программное обеспечение по преимуществу для настройки и запуска сервера RADIUS практически в любой операционной системе, по этой причине мы всегда говорим о сервере RADIUS или FreeRADIUS как синонимах.