Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Для настройки WiFi авторизации через доменный профиль необходимо будет выполнить следующие настройки:

- Настройка сервера политики сети NPS в Windows 2012

- Настройка RADIUS-клиента на Mikrotik.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка сервера политики сети NPS в Windows 2012.

Открываем «Диспетчер сервера» и приступаем к установке роли «Сервер политики сети» через «Мастер добавления ролей и компонентов». Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

Настраиваем подключение RADIUS-клиента.

В Диспетчере серверов открываем /Средства/Сервер политики сети.

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт «Новый документ»

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Создаем политики для WiFi авторизации.

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту «NPS(Локально)», затем в правом окне разворачиваем пункт «Стандартная конфигурация».

В пункте сценария настройки выбираем «RADIUS-сервер для беспроводных или кабельных подключений 802.1x» и переходим по ссылке «Настройка 802.1x».

Выбираем пункт «Безопасные беспроводные подключения»

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

В качестве метода проверки подлинности выбираем «Microsoft: защищенные EAP (PEAP)».

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Настройка подключения Mikrotik к RADIUS-серверу.

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

- Отмечаем нужную службу «Services» — в случае WiFi авторизации это «wireless».

- Указываем «Adsress» Radius-сервера — это ip-адрес настроенного ранее сервера сетевой политики NPS.

- Заполняем Secret, который был указан при добавлении radius-клиента в NPS.

Все остальные настройки оставляем как есть, если только вы не решили изменить на NPS стандартные порты подключения 1812 и 1813.

Добавляем профиль авторизации: /Wireless/Security profiles. Здесь в Authentication types оставляем только WPA2 EAP.

Указываем в нашем действующем WiFi интерфейсе новый Security profile.

На этом настройка Mikrotik в качестве RADIUS-клиента закончена.

Для диагностики неисправности подключений можно включить Logging для RADIUS: /System/Logging/+. В «Topics» выбираем «radius».

Открываем Log и пробуем подключиться к точке доступа.

Количество успешных и сброшенных подключений можно посмотреть во вкладке Status созданного подключения к radius-серверу.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Три минуты на настройку WiFi-авторизации по СМС

Есть у меня хороший знакомый, владелец весьма уютного и популярного кафе в Суздале, которое недавно пережило реновацию и расширение. Денег в интерьеры вложено было много, дело наконец дошло и до Wi-Fi. На фоне вентилирования этого дела, мой знакомый пошел все разузнавать у всех по кругу и схлестнулся в дискуссии со своим родственником (юристом по профессии), на тему волен ли он делать, что захочет в своем «кафе с претензией на ресторан», если это не вредит гостям – конкретно, речь пошла о едином Wi-Fi доступе гостям во всех залах и на веранде ресторана к будущему лету.

На примере недавно обвайфаенного офиса в московской компании, я собирался ему рекомендовать Edimax PRO, так как по сей день проблем с этим оборудованием не возникло, а ценник приемлемый. После дискуссии с родственником юристом, мой знакомый вернулся ко мне с репликой, что мол будет без вариантов заказывать более широкий канал вместе с оборудованием у местного телекома, который и прикроет его от всех потенциальных претензий надзирающих органов «если что». Ему родственник якобы подробно объяснил, что теперь обязана быть какая-то хитрая авторизация и учет подключившихся гостей, что может дать только телеком с его собственным оборудованием.

В результате я сказал, своему мегаресторатору «обожди, ничего не делай пару дней» и занялся изучением этого вопроса с двух сторон: с точки зрения чтения законодательной базы и того, что мы можем «сварить» из имеющегося Эдимакса, не подключая дорогие «магнетические сферы» в лице местного ОПСа.

Делюсь результатами моей работы, которая вылилась в простом, на мой взгляд, способе авторизации WiFi пользователей по СМС.

Максимум на что я был внутренне готов – это скулибинствовать что-то вокруг GSM-шлюза на raspberry и скрипте, но по факту «все придумали до нас».

По итогам изучения законо-талмудов, выяснилось, что действительно, публичный доступ в WiFi сеть теперь регламентирован и уже достаточно давно, с июля 2014 года, когда вышло постановление правительства №758, суть которого сводится к тому, что анонимным пользователям заходить в открытую WiFi сеть теперь нельзя. Всех пользователей нужно авторизовывать, да еще полгода хранить данные о них самих, времени и объеме оказания услуг. Для владельцев кафе, ресторанов, таких как мой знакомый, а также и мелких магазинов, отелей, клиник, турагентств и прочего бизнеса из сферы обслуживания, что хотят завлечь клиентов бесплатным вай-фаем – это получается, говоря простым языком, геморрой, непрофильная затрата денег и времени на сопутствующую отнюдь не главную тему, причем с привязкой к конкретному оператору связи надолго. Любое перепрыгивание на другой телеком будет рождать целую цепочку проблем, которую надо будет заново решать.

Но закон есть закон и строго говоря, даже то, что у моего cуздальца раньше в старом здании кафе стоял простой роутер на окне в зале – это получается уже было нарушение. И если идти в лоб, то выбор тут простой: либо идти на поклон крупным операторам связи (не каждый местный кстати оказывает такую услугу), отдавая им часть прибыли за предоставление телематических услуг, либо выдергивать кабель из порта RJ45 точки доступа своего любимого заведения.

Но есть и третий способ, которым и хочу поделиться.

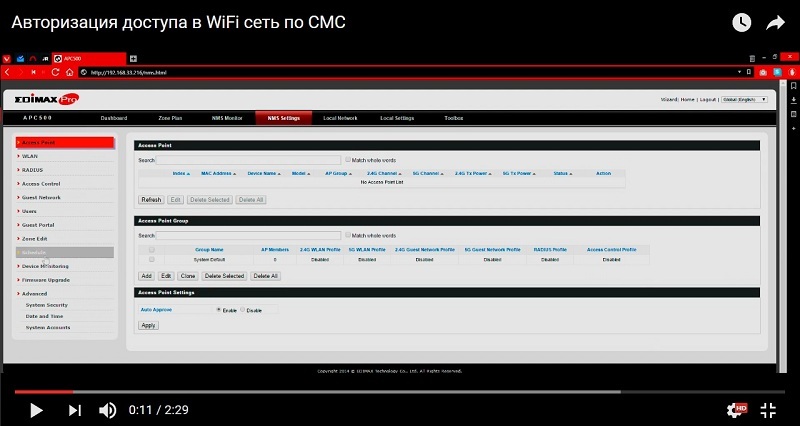

Десятки раз видел в EDIMAX’е, эту настройку на их контроллере и никогда не думал о том, что она мне пригодится. Пригодилась! Собственно, проблема знакомого решилась всего за 3 минуты эксперимента, что и описываю далее.

Подробнее о способе. О хорош тем, что:

А) закон не нарушаем и авторизуем пользователей строго по закону, то есть по СМС, со всеми необходимыми данными идентификации личности.

Б) деньги операторам не платим, пусть довольствуются тем, что мы у них покупаем канал.

Единственный минус – нужно купить девайс, а именно контроллер Edimax PRO APC500 и потратить время на его настройку. Но деньги платятся один раз, возможностей получаем кучу. В опытных руках настройка занимает действительно три минуты и даже меньше – ровно столько и длится ролик:

Собственно, этой настройке и посвящена короткая статья. Теперь по порядку:

1. Включаем контроллер Edimax APC500 в сеть. Наличие точек или готовых развернутых сетей Wi-Fi не обязательно. Замечу, что у контроллера есть 8 Гб для хранения данных подключения. Captive portal можно включать и выключать в любой момент. Или переключаться между пресетами.

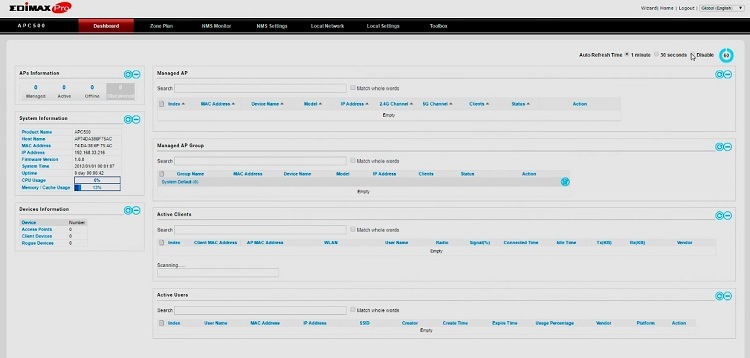

2. Если в сети присутствует DHCP сервер – нужно найти какой IP получил контроллер. Если DHCP сервера нет – IP по умолчанию 192.168.2.1 и видим страницу настроек NMS (здесь и далее скриншоты с приведенного выше видео):

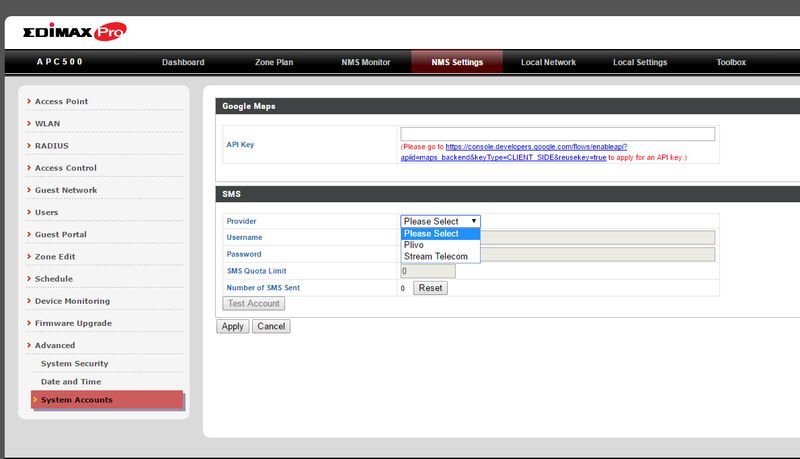

>NMS Settings>System Accounts

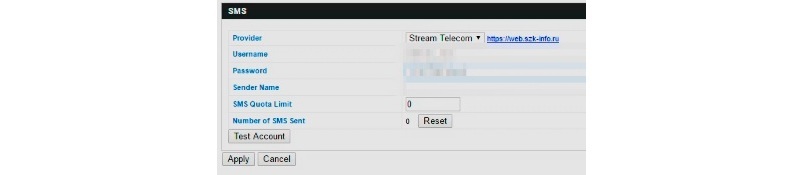

В контроллере АРС500 сервис отправки СМС уже встроен и работает на базе двух предустановленных операторов связи. Они используют заведомо лучшее ПО и аппаратную часть, нежели оборудование, которое может использовать отдельная частная компания, например, GSM-шлюз. (Понятно, что кафе или кофейня даже и думать не могут о таком шлюзе, да он им и не нужен). Сервис же оператора, крайне дешев и, насколько я знаю, может осуществлять рассылки до миллиона СМС и не требует наличия повышенного внимания и для поддержки.

В России, такой сервис предоставляет провайдер Stream Telecom (Стрим Телеком). Допускаю, что много кто еще, но прямо в контроллере Эдимакса он уже прошит заранее как родной. Поэтому для начала необходимо выполнить подготовительную работу – зарегистрироваться на сайте оператора и завести свой аккаунт. Вы получите логин и пароль, которые нужно будет ввести в меню контроллера.

На этом настройки авторизации по СМС завершена.

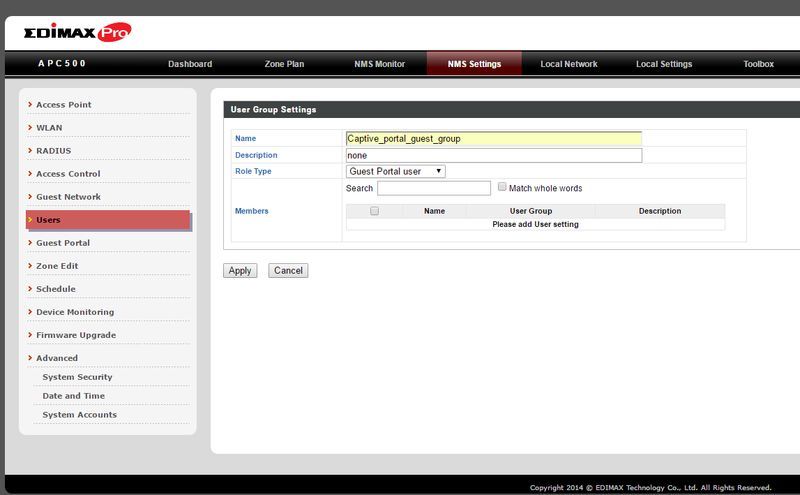

4. Теперь нужно установить, кто из Wi-Fi пользователей будет авторизовываться посредством СМС. Для этого необходимо создать две группы пользователей: Frontdesk и Guest group. Далее мы должны установить, что пользователи будут динамические и по необходимости выбрать веб-сайт для переадресации.

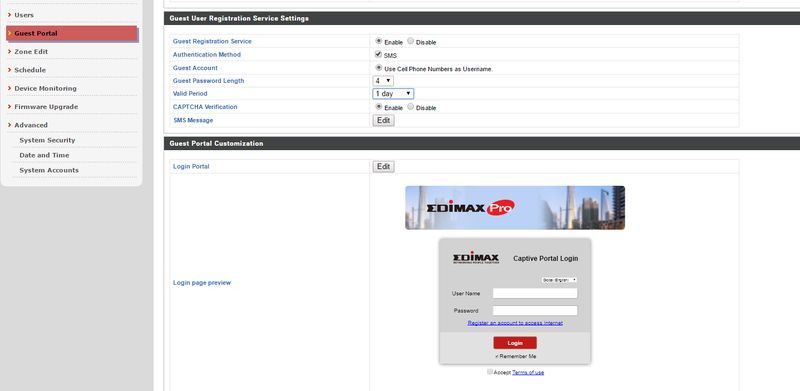

Для настроек администратора, уведомления СМС не требуется, но нужно включить метод проверки подлинности – SMS. Выберите код страны +7 и выберите метку Use Cell Phone numbers as Username.

5. Последняя операция настройка Captive portal, где можно настроить сообщение, которое получит пользователь (приветствие, название заведение, рекламные объявления и проч.)

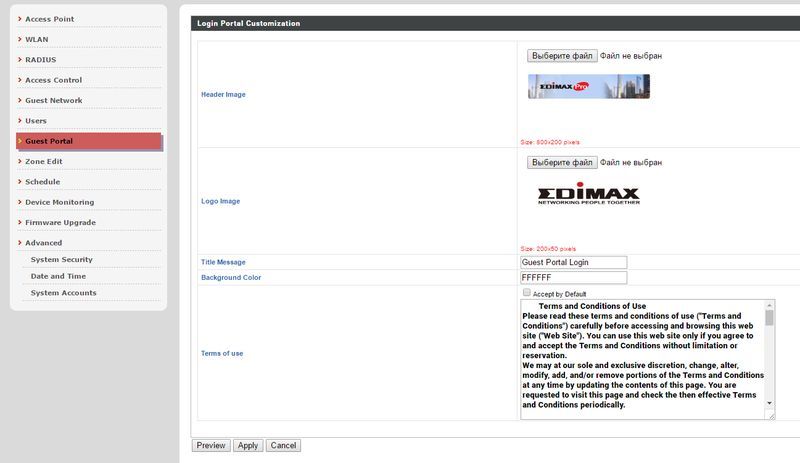

6. Так же можно настроить саму страницу Captive Portal, куда вывести свои лого, шаблоны графики, полностью или частично изменить лицензионное соглашение. Как видно, ничего заумного в настройке нет, ее может освоить любой человек, хоть немного знакомый с администрированием.

Ну собственно, вот и все, владелец теперь может не опасаться штрафов за незаконную раздачу трафика, а с учетом того, что он вот-вот собирается открывать флигель с мини-гостиницей, ему придется докупать еще десяток точек и управлять с ими все равно будет удобнее с контроллером, чем без него. Соответственно, вложение единоразовое и надолго, а, следовательно, стратегически осмысленное.

Как говорится, приятного аппетита.

P.S. Русский интерфейс в контроллере имеется, переведено все. Но автору просто удобнее производить настройки на английском.