Записки IT специалиста

Каждый администратор осознает важность своевременных обновлений, особенно если это касается критических обновлений безопасности. Однако с ростом сети и увеличением числа программных продуктов это становится весьма непростой задачей. Значит самое время развернуть WSUS (Windows Server Update Services) — локальный сервер обновлений в вашей сети.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Этим вы убьете сразу несколько зайцев: значительно уменьшите загрузку канала и потребляемый интернет трафик, а также получите в руки мощный инструмент для контроля и управления процессом обновлений. Отныне все локальные ПК будут обновляться с вашего сервера и устанавливать только выбранные вами обновления.

Внимание! Данный материал предназначен для устаревших версий Windows Server, рекомендуем также ознакомиться с актуальной статьей: Windows Server 2012 — установка и настройка WSUS.

Приступим. Перед установкой WSUS следует подготовить сервер, мы будем использовать Windows Server 2008 R2, однако с небольшими поправками все сказанное будет справедливо для других версий Windows Server. Что нам понадобится:

- IIS 6 или выше,

- .NET Framework 2.0 или выше,

- Report Viewer Redistributable 2008 ,

- SQL Server 2005 SP2 Express или выше.

WSUS может хранить обновления в собственной БД или использовать SQL-сервер, последнее более предпочтительно с точки зрения производительности. Если в вашей сети уже развернут SQL-сервер можно использовать его, иначе вполне подойдет бесплатный SQL Express.

Получить все необходимые компоненты можно на сайте Microsoft:

При скачивании обращаем внимание на разрядность, для 64-битной ОС скачиваем 64-битные версии продуктов.

Пока идет скачивание добавим роли сервера. Нам понадобятся Веб-сервер (IIS) и Сервер приложений (в предыдущих версиях Windows Server установите .NET Framework). Сервер приложений устанавливается со значениями по умолчанию, а в Веб-сервере необходимо добавить следующие опции:

- ASP.NET

- Windows — проверка подлинности

- Сжатие динамического содержимого

- Совместимость управления IIS6

Добавив необходимые роли, установим Report Viewer и SQL Server c параметрами по умолчанию. Все готово, можно устанавливать WSUS.

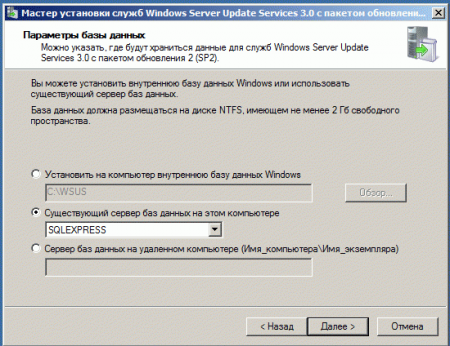

Запустив инсталлятор, выбираем установку сервера и консоли администрирования, папку установки. В параметрах базы данных указываем наш SQL-сервер. Остальные настройки можно оставить по умолчанию.

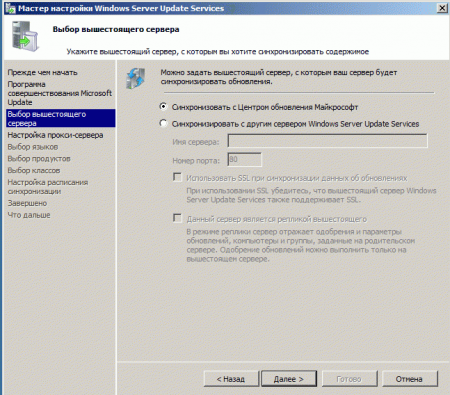

Сразу после установки запустится мастер начальной настройки. Все опции довольно просты и понятны. В параметрах синхронизации указываем откуда наш сервер будет получать обновления: с сервера Microsoft или с другого WSUS сервера. Последний вариант следует использовать если вам требуется развернуть дополнительный сервер обновлений, например, для филиала. В этом случае подчиненный сервер будет получать только одобренные вами обновления.

На следующей закладке, при необходимости, указываем параметры прокси-сервера, и выполняем первичное подключение. Будет загружена информация от вышестоящего сервера: списки продуктов, типов обновлений и т.д.

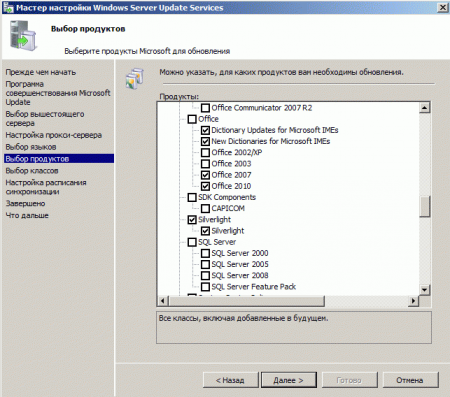

При выборе продуктов не жадничайте, указывайте только то, что вам реально нужно, впоследствии вы всегда сможете изменить данный список.

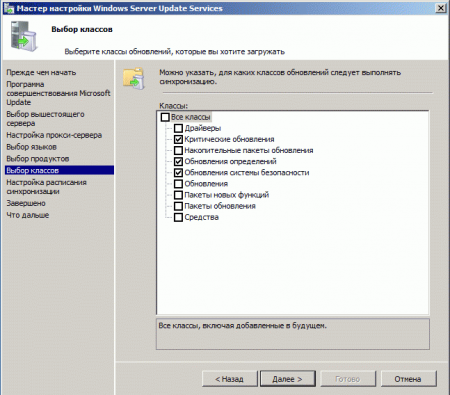

На следующей странице укажите какие классы обновлений вы хотели бы получать, здесь все зависит от политики обновлений на вашем предприятии. Следует помнить, что обновления драйверов и пакеты новых функций крайне не рекомендуется разворачивать автоматически, без предварительного тестирования. Если у вас нет возможности этим заниматься, то указывать эти классы вам ни к чему.

Не забудьте также задать расписание для синхронизации с вышестоящим сервером. На этом первоначальная настройка закончена.

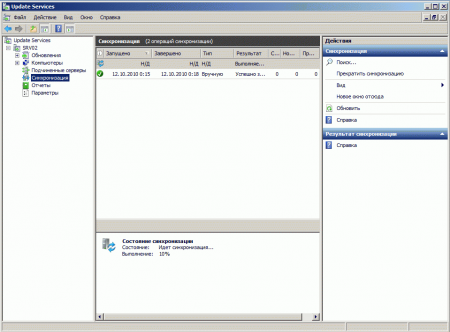

Открыв консоль (доступна в меню Администрирование), первым делом запустите ручную синхронизацию, чтобы скачать все имеющиеся на сегодняшний день обновления для выбранных продуктов. В зависимости от того, чего и сколько вы выбрали при настройке, а также скорости вашего подключения это может занять продолжительное время.

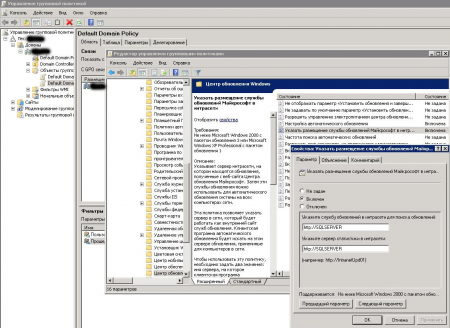

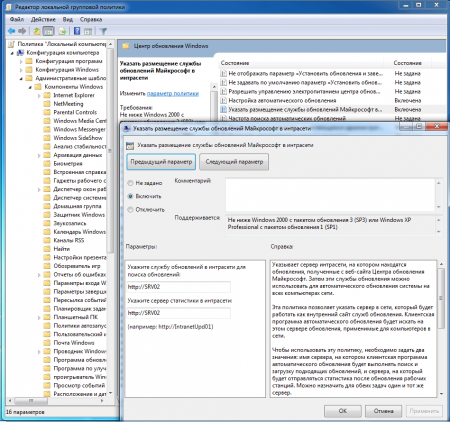

Пока идет синхронизация займемся настройкой клиентских ПК. Если у вас развернута Active Directory это можно сделать с помощью групповых политик. Откройте Управление групповой политикой, выберите необходимый объект и щелкнув правой кнопкой мышки нажмите Изменить. В открывшемся окне выберите Конфигурация компьютера — Политики — Административные шаблоны — Центр обновления Windows. Нас интересует параметр Указать размещение службы обновлений Microsoft в интрасети. Переводим его в положение Включено и указываем путь к нашему WSUS серверу в виде http:\\ИМЯ_СЕРВЕРА.

Также советуем настроить опцию Настройка автоматического обновления, которая полностью повторяет аналогичную настройку на клиентских ПК. Через некоторое время, необходимое для обновления групповых политик, компьютеры вашей сети начнут подключаться к серверу и получать обновления.

Если ваша сеть имеет одноранговую структуру, то вам придется настраивать каждый ПК в отдельности. Делается это через Редактор локальной групповой политики (Пуск — Выполнить — gpedit.msc), сам процесс настройки полностью аналогичен вышеописанному.

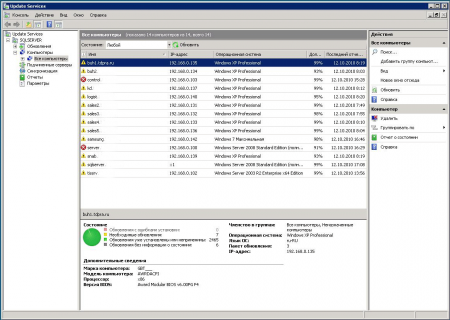

Контролировать количество ПК и их статус вы можете в разделе Компьютеры консоли администрирования.

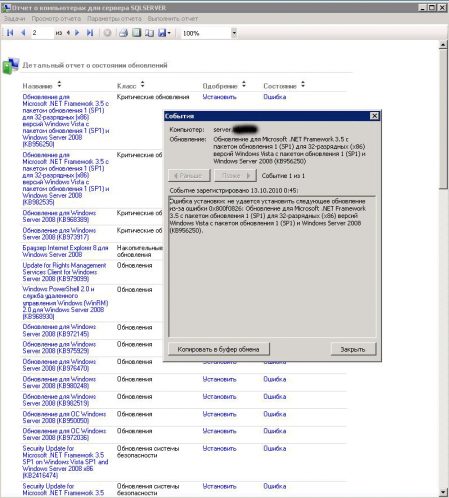

Информации вполне достаточно, чтобы быстро оценить общую ситуацию и обратить внимание на проблемные места. Красные крестики указывают на то, что на данных ПК произошли ошибки в обновлении, с каждым таким случаем надо разбираться в отдельности. По каждому обновлению формируется детальный отчет, содержащий все необходимые для анализа проблемы данные.

Также рекомендуем разбить ПК на группы, для каждой группы можно назначить свою политику обновлений. Так в отдельную группу можно выделить сервера, для которых автоматически устанавливать только критические обновления безопасности.

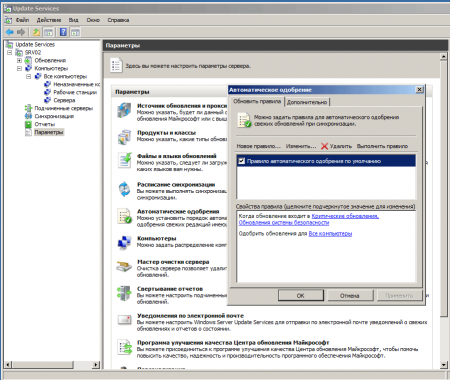

Вот мы и подошли к еще одной важной настройке сервера — автоматическом одобрении. Клиентские ПК могут получать только одобренные обновления, но каждый раз делать все вручную нереально, поэтому часть обновлений можно одобрять автоматически. Откроем Параметры — Автоматические одобрения и активируем уже имеющуюся там политику, которая позволяет автоматически устанавливать критические обновления и обновления безопасности.

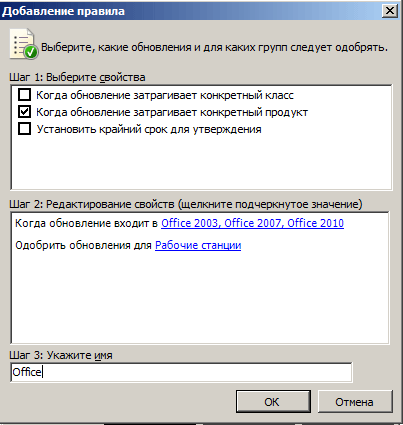

Здесь вы можете создавать свои правила и назначать их любой группе ПК. Например мы создали правило: автоматически одобрять все обновления MS Office группы Рабочие станции.

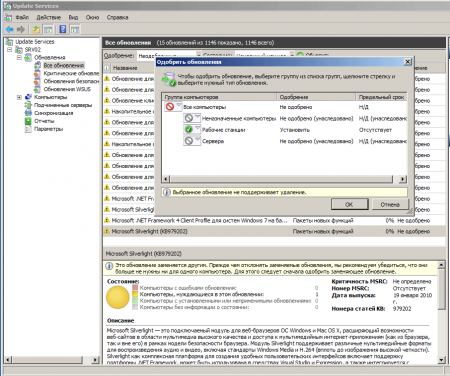

Просмотреть все доступные обновления можно в разделе Обновления, здесь же можно одобрять их вручную. Мы рекомендуем завести один или несколько тестовых ПК (можно виртуальных) и тестировать на них обновления и пакеты новых функций и только после этого одобрять обновления для установки. Одобрить обновления можно как для всех ПК, так и для группы, в качестве примера мы одобрили установку пакета Silverlight для группы Рабочие станции.

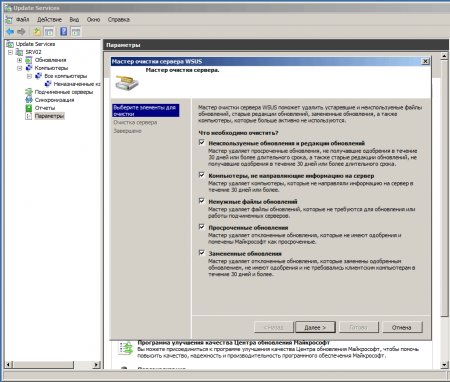

В качестве обслуживания сервера стоит время от времени (где-то раз в месяц) проводить очистку сервера. Это позволит избежать черезмерного увеличения размеров базы за счет удаления невостребованных, уже не нужных и неодобренных вами обновлений.

На этой ноте мы и закончим наше повествование, материал данной статьи позволит вам быстро развернуть и сделать базовые настройки сервера обновлений. С задачей тонкой настройки вы должны без труда справиться самостоятельно.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Сервер обновления windows linux

Список серверов Обновлений Windows Update

Всем привет сегодня заметка больше для себя, а именно список серверов Обновлений Windows Update. Для чего это может пригодиться, ну например если вы получили ошибку Обновление не найдено при установке WSUS роли, или наоборот по какой то причине хотите их забанить, для экономии трафика, если у вас нет WSUS, так как не все обновления Windows хорошие и особенно в современных ее версиях, думаю нет смысла напоминать про ошибку 80244019, хотя этот список можно продолжать очень долго. Причина не важна, главное чтобы знать, что такое есть и с этим можно как то работать. Ниже я вам покажу методы запрета адресов сервера обновлений microsoft, как универсальный, подходящий для отдельного компьютера, так и для централизованного управления в рамках предприятия.

Почему не устанавливаются обновления Windows

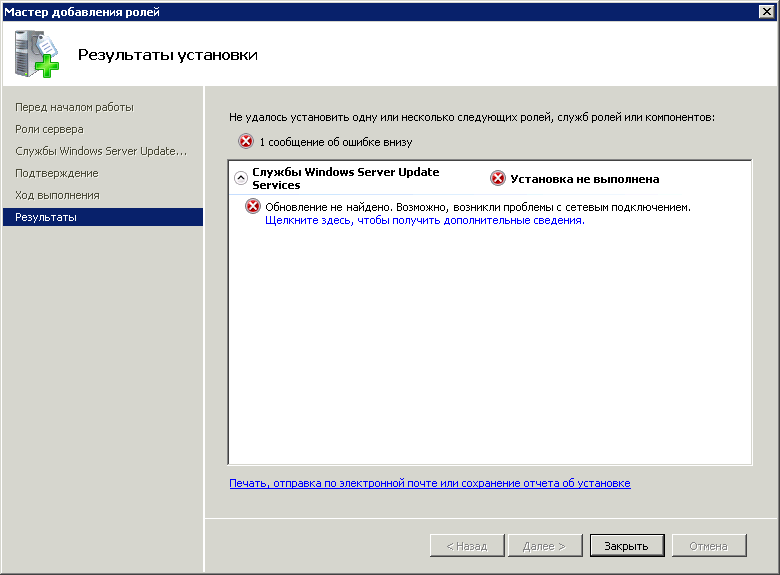

Вот скриншот ошибки если у вас недоступен адрес сервера обновлений microsoft. Как видите ошибка мало информативна. Ее я получаю на сервере несущим роль WSUS, кто не помнит, что это такое, то это локальный центр обновлений для предприятий, для экономии трафика, и вот тут как раз не устанавливаются обновления Windows по причине, не доступности серверов Microsoft.

Список серверов Обновлений Windows Update-01

Что делать если не ставятся обновления Windows

- Первым делом вы должны проверить есть ли у вас интернет, так как его наличие обязательно для большинства людей, если конечно у вас не домен Active Directory и вы их скачиваете с вашего WSUS

- Далее если интернет есть, смотрим код ошибки, так как именно по нему нужно уже искать информацию о решении проблемы (из последних проблем могу привести пример, как решается Ошибка 0x80070422 или Ошибка c1900101), но список можно так же вести очень долго.

- Проверяем у себя на прокси сервере, нет ли запрета до вот таких адресов сервера обновлений microsoft.

Сам список серверов обновлений microsoft

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://crl.microsoft.com/pki/crl/products/MicProSecSerCA_2007-12-04.crl

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- https://activation.sls.microsoft.com/

- http://download.windowsupdate.com

- http://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- https://go.microsoft.com/

- http://go.microsoft.com/

- https://login.live.com

- https://validation.sls.microsoft.com/

- https://activation-v2.sls.microsoft.com/

- https://validation-v2.sls.microsoft.com/

- https://displaycatalog.mp.microsoft.com/

- https://licensing.mp.microsoft.com/

- https://purchase.mp.microsoft.com/

- https://displaycatalog.md.mp.microsoft.com/

- https://licensing.md.mp.microsoft.com/

- https://purchase.md.mp.microsoft.com/

Популярные Похожие записи:

- Как узнать, нуждается ли удаленный сервер в перезагрузке

- Настройка #unsafely-treat-insecure-origin-as-secure в Chrome и Edge

- Как поменять сервер базы данных Microsoft Dynamics CRM

Ошибка 0x00002740: only one usage of each socket address

- Как узнать группу AD в Dynamics CRM по GUID

Как отключить обновления Windows навсегда, за минуту