SSH VS TELNET – разница между SSH и Telnet

Telnet – это протокол, который позволяет пользователю общаться с удаленным устройством. Он используется в основном сетевыми администраторами для удаленного доступа и управления устройствами.

Администратор может получить доступ к устройству, установив telnet-соединение на IP-адрес или имя хоста удаленного устройства.

Чтобы использовать telnet , необходимо установить программное обеспечение (клиент Telnet ). На удаленном устройстве должен быть установлен и запущен сервер Telnet. Telnet использует TCP-порт 23. Telnet был разработан для работы в частной сети, а не в общедоступной сети, где могут появляться угрозы

SSH – протокол, используемый для удаленного доступа доступ и управление устройством. SSH использует шифрование, что означает, что все данные, передаваемые по сети, защищены от перехвата.

Как и Telnet, пользователь, осуществляющий доступ к удаленному устройству, должен иметь установленный клиент SSH. На удаленном устройстве должен быть установлен и запущен сервер SSH . SSH по умолчанию использует TCP-порт 22.

SSH предлагает механизмы безопасности, которые защищают пользователей от любого злонамеренного намерения, пока Telnet не имеет мер безопасности. Проблемы безопасности Telnet требовали от людей использования SSH для защиты сети.

Ниже перечислены основные сходства между SSH и Telnet. –

- Оба являются сетевыми протоколами, которые позволяют пользователям входить в удаленные системы и выполнять на них команды.

- Доступ к командной строке удаленного хоста одинаково для обоих протоколов

- Оба используют протокол TCP

- Оба работают в модели клиент-сервер

- Оба являются терминальными протоколы на основе

В таблице ниже подробно описаны различия между обоими протоколами –

| ПАРАМЕТР | SSH | TELNET |

|---|---|---|

| Безопасность | Высокий уровень защиты | Менее защищен, чем SSH |

| Номер порта | Использует номер порта TCP 22 | Использует Номер порта TCP 23 |

| Формат данных | SSH отправляет все данные в en зашифрованный формат. SSH использует безопасный канал для передачи данных по сети | Telnet отправляет данные в виде обычного текста. |

| Authentication | SSH использует шифрование с открытым ключом для аутентификации удаленных пользователей | Telnet не использует механизмы аутентификации |

| Конфиденциальность данных | Имена пользователей и пароли могут быть подвержены злонамеренным атакам | Данные, отправленные с использованием этого протокола, не могут быть легко интерпретированы хакерами. |

| Рекомендация публичной/частной сети | Подходит для публичных сетей | Подходит для частных сетей |

| Уязвимости | Может считаться заменой telnet, поскольку он преодолел многие проблемы безопасности. telnet | Он старше SSH и имеет много уязвимостей, чем SSH. |

| Использование полосы пропускания | Использование высокой пропускной способности | Низкое использование полосы пропускания |

| Операционная система | Все популярные операционные системы | Используется в операционных системах Linux и Windows. |

| RFC | RFC 4253 определяет сервер SSH | Telnet был разработан в 1969 году, начиная с RFC 15, и расширен в RFC 854 |

Загрузите таблицу различий здесь.

Различия между TELNET и SSH. Объясните различные компоненты SSH

TELNET: TELNET – это сетевой протокол, который позволяет пользователю связываться с удаленным устройством. Это протокол виртуального терминала, который в основном используется сетевым администратором для удаленного доступа и управления устройствами. Администратор может получить доступ к устройству, установив Telnet на IP-адрес или имя хоста удаленного устройства. Одним из самых больших недостатков этого протокола является то, что все данные, включая имена пользователей и пароли, отправляются в виде открытого текста, что представляет потенциальную угрозу безопасности. Это основная причина, по которой сегодня TELNET редко используется.

- SSH (безопасная оболочка): SSH – это сеть протокол, используемый для удаленного доступа и управления устройством. Ключевое различие между TELNET и SSH заключается в том, что SSH использует шифрование, что означает, что все данные, передаваемые по сети, защищены от подслушивания. Для этих целей SSH использует шифрование с открытым ключом. Как и в TELNET, у пользователя, обращающегося к удаленному устройству, должен быть установлен SSH-клиент. На удаленных устройствах должен быть установлен и запущен SSH-сервер.

- Компоненты SSH:

SSH – это предлагаемый протокол прикладного уровня с четырьмя компонентами:

Поскольку TCP не является протоколом защищенного транспортного уровня, SSH сначала использует протокол, который создает защищенный канал поверх TCP. На этом уровне предоставляются следующие услуги:

1) Конфиденциальность или конфиденциальность передаваемого сообщения.

2) Целостность данных, что означает гарантированный обмен сообщениями. между клиентом и сервером.

3) Аутентификация сервера, что означает, что клиент не уверен, что это именно тот сервер, который он утверждает.

4) Сжатие сообщения, которое улучшает эффективность системы и затрудняет атаку.

После установления безопасного канала между клиентом и сервером и сервер аутентифицируется для клиента. SSH может вызывать другое программное обеспечение, которое может аутентифицировать клиента для сервера.

После того, как защищенный канал установлен, и сервер и клиент аутентифицируются друг для друга. Одна из услуг, предоставляемых протоколом SSH – CONN, заключается в мультиплексировании SSH – CONN использует безопасный канал, установленный двумя предыдущими протоколами.

После завершения фазы подключения SSH позволяет нескольким прикладным программам использовать подключения. Каждое приложение может создать логический канал, а затем воспользоваться безопасным соединением. Удаленный вход в систему – это одна из служб, которая может использовать протоколы SSH-CONN. Другие приложения, например приложения для передачи файлов, могут использовать один из логических каналов.

Telnet & SSH Explained

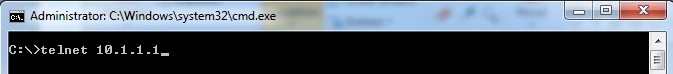

Telnet is a network protocol that allows a user to communicate with a remote device. It is a virtual terminal protocol used mostly by network administrators to remotely access and manage devices. Administrator can access the device by telnetting to the IP address or hostname of a remote device.

To use telnet, you must have a software (Telnet client) installed. On a remote device, a Telnet server must be installed and running. Telnet uses the TCP port 23 by default.

One of the greatest disadvantages of this protocol is that all data, including usernames and passwords, is sent in clear text, which is a potential security risk. This is the main reason why Telnet is rarely used today and is being replaced by a much secure protocol called SSH. Here you can find information about setting up Telnet access on your Cisco device.

NOTE

The word telnet can also refer to the software that implements the telnet protocol.

On Windows, you can start a Telnet session by typing the telnet IP_ADDRESS or HOSTNAME command:

SSH (Secure Shell)

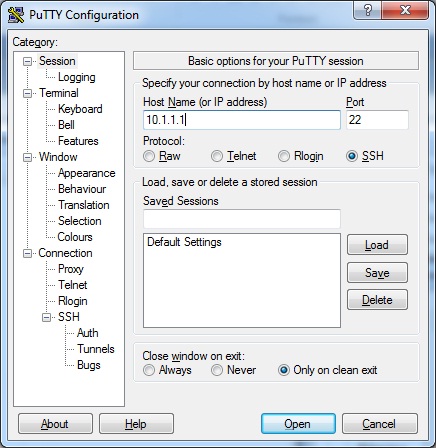

SSH is a network protocol used to remotely access and manage a device. The key difference between Telnet and SSH is that SSH uses encryption, which means that all data transmitted over a network is secure from eavesdropping. SSH uses the public key encryption for such purposes.

Like Telnet, a user accessing a remote device must have an SSH client installed. On a remote device, an SSH server must be installed and running. SSH uses the TCP port 22 by default.

Here is an example of creating an SSH session using Putty, a free SSH client:

NOTE

SSH is the most common way to remotely access and manage a Cisco device. Here you can find information about setting up SSH access on your Cisco device.

Download our Free CCNA Study Guide PDF for complete notes on all the CCNA 200-301 exam topics in one book.

We recommend the Cisco CCNA Gold Bootcamp as your main CCNA training course. It’s the highest rated Cisco course online with an average rating of 4.8 from over 30,000 public reviews and is the gold standard in CCNA training:

- IOS Basic Commands

- Configure an IP Address on a Switch

- Configure Descriptions

- Interface Range Command

- Power on a Cisco Device

- Half Duplex and Full Duplex

- Configure Speed and Duplex

- Link Layer Discovery Protocol (LLDP)

- Cisco Discovery Protocol (CDP) overview

- show Command

- show interfaces status Command

- Interface Status Codes

- show version Command

- OSPF Overview

- Differences Between OSPF and EIGRP

- Cisco Bandwidth Command vs Clock Rate and Speed Commands

- OSPF Cost — OSPF Routing Protocol Metric Explained

- OSPF Configuration

- Designated & Backup Designated Router

- OSPF Passive Interface — Configuration and Why it is Used

- OSPF Default-Information Originate and the Default Route

- OSPF Load Balancing — Explanation and Configuration

- OSPF Summarization

- Troubleshooting OSPF and OSPF Configuration Verification

- OSPF Network Types — Point-to-Point and Broadcast

- OSPF Summary

- Cisco Three-Layer Hierarchical Model

- Collapsed Core and Three-Tier Network Architectures

- What is Spine and Leaf Network Architecture?

- What is a VLAN?

- Frame Tagging

- Configuring VLANs

- Access and Trunk Ports

- Inter-Switch Link (ISL)

- IEEE 802.1Q

- Configuring Access & Trunk Ports

- Configuring Voice VLANs

- Configuring Allowed VLANs

- Cisco Dynamic Trunking Protocol (DTP) Explained

- What is VTP?

- VTP Modes

- VTP Configuration

- What is STP?

- Network Bridge Explained

- How STP Works

- Electing the Root Switch in STP

- Spanning Tree Priority: Root Primary and Root Secondary

- Selecting STP Root Port

- Selecting STP Designated Port (DP)

- Spanning Tree Modes: MSTP, PVST+, and RPVST+

- What is RSTP?

- How RSTP Works

- Configuring RSTP

- Cisco HSRP and Spanning Tree Alignment Configuration

- Spanning Tree Portfast, BPDU Guard, Root Guard Configuration

- What is IPv6?

- IPv6 Address Format

- IPv6 Interface Identifier

- Differences Between IPv4 and IPv6

- Types of IPv6 Addresses

- How to Configure IPv6

- IPv6 SLAAC — Stateless Address Autoconfiguration

- IPv6 Routing — Static Routes Explained and Configured

- IPv6 Default Static Route and Summary Route

- IPv6 Routing Protocols

- Neighbor Discovery Protocol — NDP Overview

- Telnet & SSH

- Setting Up Telnet

- Setting Up SSH

- Cisco Console Port Security

- exec-timeout Command

- Encrypt Local Usernames and Passwords

- Cisco Privilege Levels — Explanation and Configuration

- What is AAA? Authentication, Authorization, & Accounting

- Configuring AAA on Cisco Devices – RADIUS and TACACS+

- Configuring a Cisco Banner: MOTD, Login, & Exec Banners

- Configure Timezone and Daylight Saving Time (DST)

- NTP (Network Time Protocol)

- Configure NTP on a Cisco Router

- What is Network Automation and Why We Need It?

- Network Programmability — Git, GitHub, CI/CD, and Python

- Data Serialization Formats — JSON, YAML, and XML

- SOAP vs REST: Comparing the Web API Services

- Model-Driven Programmability: NETCONF and RESTCONF

- Configuration Management Tools — Ansible, Chef, & Puppet

- Cisco SDN — Software Defined Networking Explained

- Cisco DNA — Digital Network Architecture Overview

- Cisco IBN — Intent-Based Networking Explained

- Cisco SD-Access (Software-Defined Access) Overview

- Cisco SD-WAN (Software-Defined WAN) Overview & Architecture