Шифрования данных в ОС Windows, Mac OS и Linux встроенными методами.

В настоящее время гарантировать конфиденциальность информации на корпоративных и частных компьютерах или облачных сервисах почти невозможно. Для защиты данных считается хорошей практикой использовать шифрование, но гарантию не даёт ни одна компания, ни один метод. Взломать любую защиту можно, но вопрос стоит в том, сколько времени и ресурсов для этого потребуется. Это значит, что можно создать хорошую защиту данных, с которой взламывать их будет попросту не выгодно. Шифрование бывает симметричное и асимметричное, и отличается количеством ключей используемых для шифрования и дешифрования. Симметричное шифрование использует один ключ, асимметрическое шифрования два ключа: один ключ для кодирования (открытый) и один для декодирования (закрытый). В большинстве случаев все методы шифрования на ПК сводятся к созданию отдельного виртуального тома, образа дисков или отдельного файла со своим расширением.

Если ценность информации не критична, ее можно скрыть от посторонних или поставить пароль пользователя на вход в систему и настроить права доступов для папок и файлов.

Шифрование данных в Windows программой BitLocker.

В некоторых дистрибутивах Windows, начиная с версии Vista, встроена утилита для шифрования. В Windows Vista и 7-ке она встроена в профессиональную, максимальною и корпоративную версиях системы. А в 8-ке, 8.1 и 10-ке присутствует в профессиональной и корпоративной версиях.

Если нужно сделать действительно надежную защиту для файлов без сторонних программ. И операционная система поддерживает BitLocker, то лучше воспользоваться им, это один из самых лучших способов защиты файлов и папок на компьютере с Windows.

BitLocker полностью шифрует логический диск, а начиная с Windows 7 карты памяти и USB флешки. Для того чтобы зашифровать данные потребуется выполнить две операции.

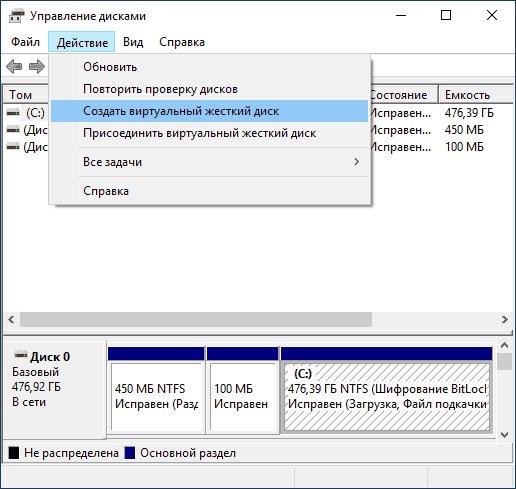

Первое, создать виртуальный жесткий диск «Virtual Hard Disk» (VHD). После, подключив его в системе, поместить в него информацию которую нужно зашифровать. Это будет файл vhd, который монтируется по принципу работы как образ ISO диска для дисковода.

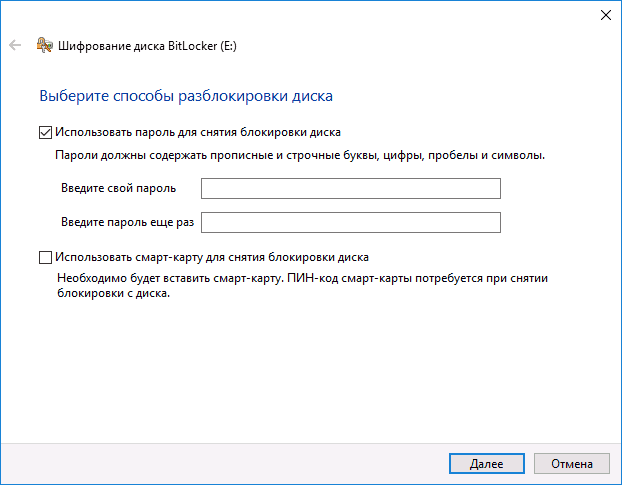

На втором этапе нужно настроить шифрование BitLocker для этого диска. Для этого нужно, кликнув правой кнопки мыши по нему, выбрать пункт «Включить Bitlocker». Все папки и файлы, которые были помещены на виртуальный диск, будут зашифрованы. Чтобы получить доступ к файлам нужно смонтировать диск, и после работы также не забывайте размонтировать его (клик ПКМ – «извлечь»).

Как альтернатива данному методу, можно воспользоваться программой со схожими функциями VeraCrypt, которая также надежно зашифрует данные. Архиваторами, которые при упаковке дают возможность задать пароль на архив или другими специальными программами.

Как зашифровать данные в MacOS X.

Disk Utility

В операционных системах от Apple можно легко настроить защиту папки паролем путем создания образа из папки утилитой Disk Utility. Она является частью ОС для работы с файловыми системами жёстких и оптических дисков.

Для шифрования папки нужно:

- Из меню «Программы» — «Служебные программы» запустить «Дисковую утилиту», (Disk Utility);

- В меню самой программы нужно создать образ, кликнув «Новый образ». Или создать его из уже существующей папки. Нажимаем «Файл», потом «Новый» и «Создать образ из папки»;

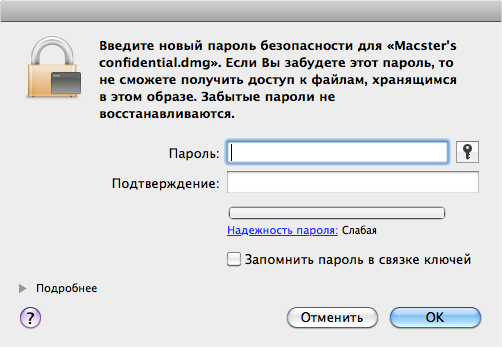

- В настройках нужно задать имя, размер и тип шифрования, после нажать «Создать». Алгоритм шифрования для надежности укажите 256 бит AES, а также формат образа Чтение / запись, для того, чтобы в будущем добавлять или удалять файлы из зашифрованной папки;

- В следующем окне нужно задать пароль и его подтверждение. Зашифрованная папка с расширением .dmg появится рядом с оригинальной.

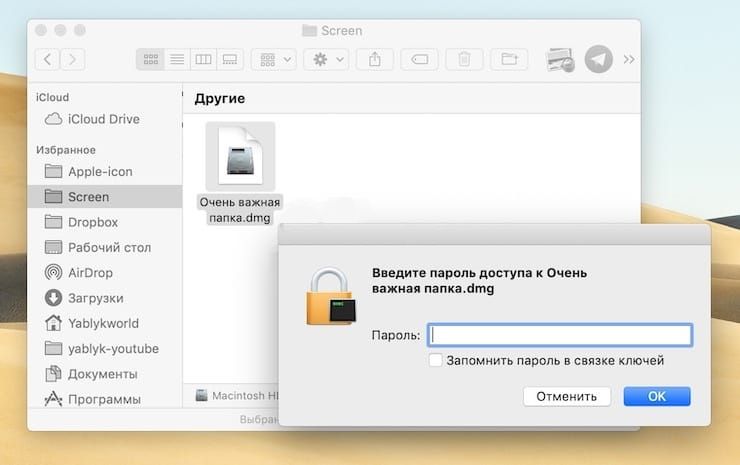

Для доступа к информации нужно смонтировать диск и ввести пароль. Чтобы добавить новые файлы перетяните в нее нужные объекты. После этого нажмите на образе правой кнопкой, а затем «Извлечь». Все данные будут храниться на нем в зашифрованном виде.

С помощью этой программы также можно зашифровать и USB-накопитель.

FileVault

FileVault встроенная функция для шифрования диска в систему Mac OS, которая могла зашифровать только домашнюю папку пользователя, но с версии MacOS X Lion позволяет шифровать весь диск. Начиная с версии MacOS X Leopard, зашифрованная часть файловой системы хранится как Sparse Bundles частями по 8 Мб. Включенная функция шифрование негативно влияет на скорость работы компьютера. Данные шифруются по алгоритму XTS-AES-128 с длиной ключа 256 бит. Ключ шифрования вырабатывается на основе пароля пользователя алгоритмом PBKDF2. Для защиты от утери пароля предусмотрена возможность снимать защиту при помощи записи iCloud или создается мастер-пароль.

Настраивается программа очень просто:

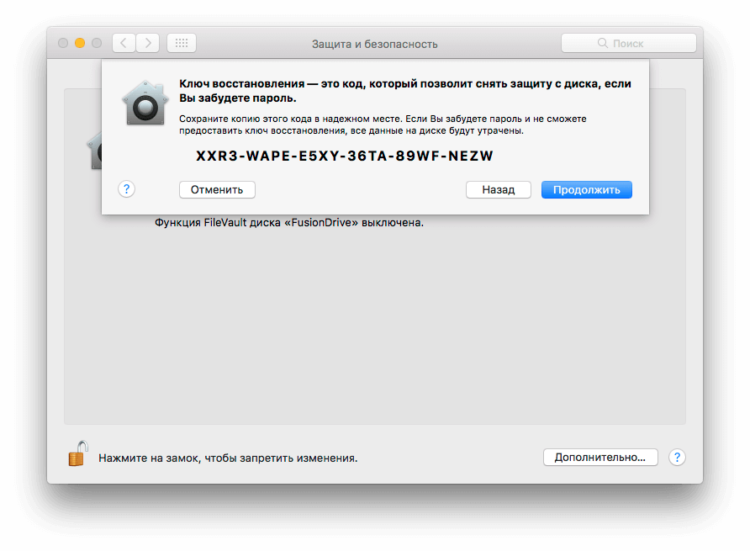

- В «Системных настройках» заходим в пункт меню «Защита и безопасность», затем переходим на вкладку «FileVault»;

- Снимаем блокировку, нажав замочек в левом нижнем углу;

- Жмем «Включить FileVault» и выбираем вариант сброса пароля, через учетную запись iCloud или создаем ключ восстановления.

После перезагрузки будет выполняться фоновое шифрование, при этом компьютером можно будет пользоваться без ограничений.

Шифрование данных в Linux встроенными методами.

LUKS

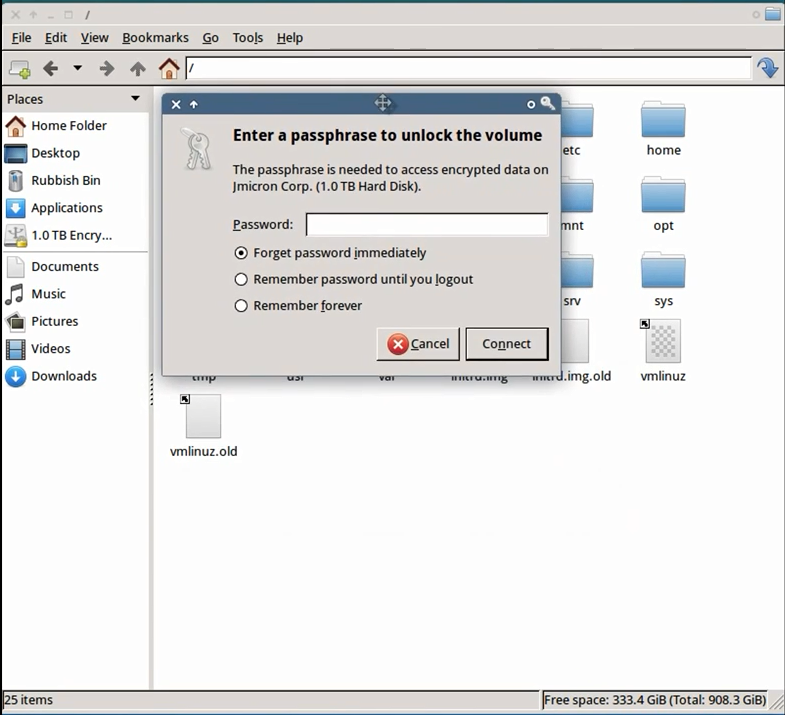

В операционных системах Linux существует возможность зашифровать раздел диска с использованием LUKS. Это спецификация шифрования дисков, предназначавшаяся для Linux, созданная Clemens Fruhwirth. В Windows зашифрованные диски LUKS можно использовать в программе FreeOTFE. Для монтирования раздела достаточно запустить его из менеджера файлов, как и демонтировать, при монтировании запрашивает пароль доступа.

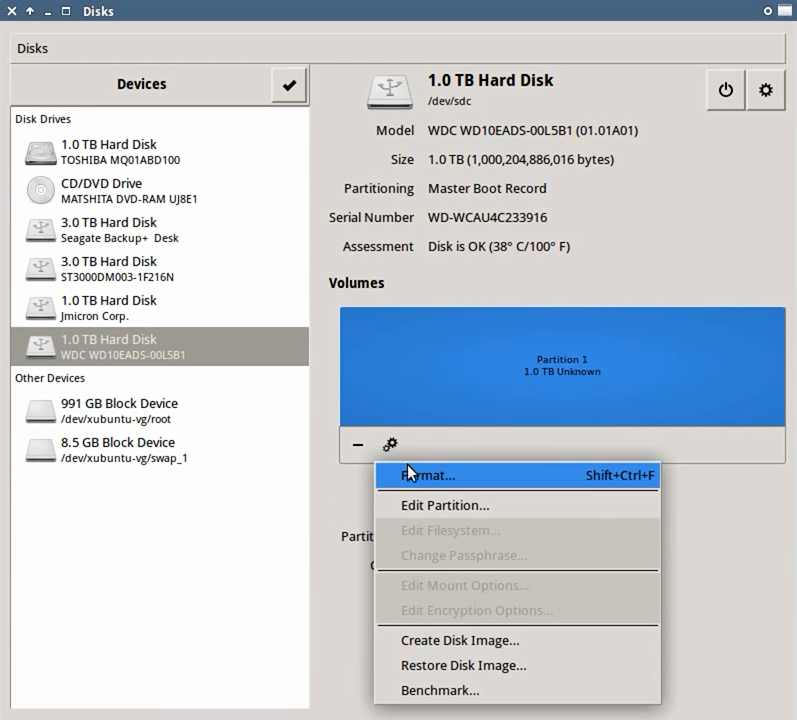

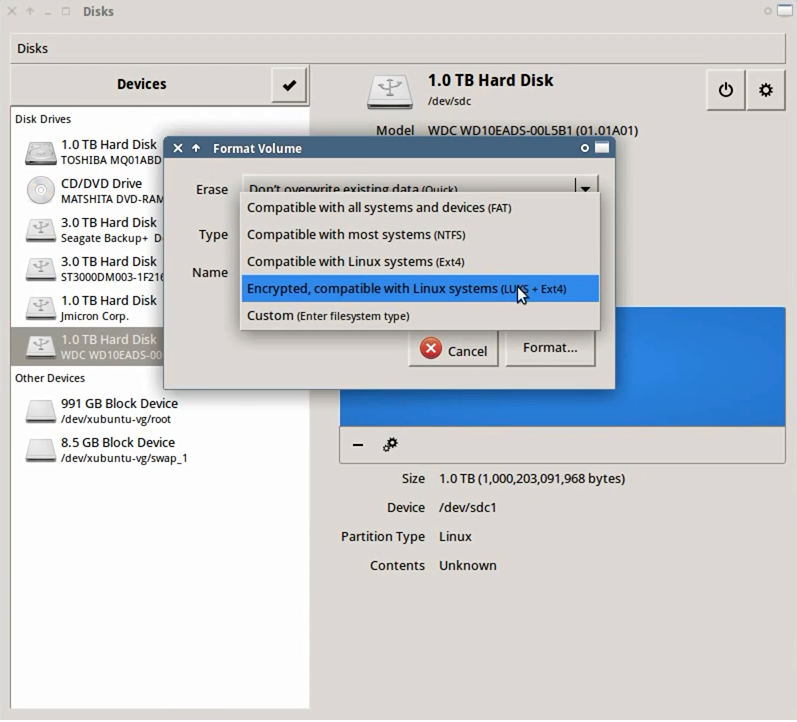

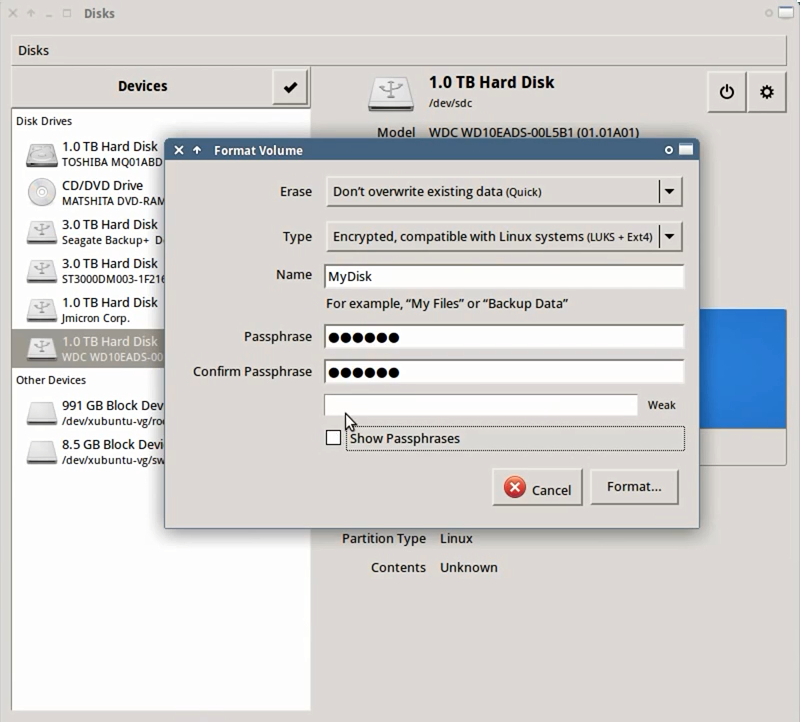

Для работы в графическом формате с LUKS в Linux прежде всего нам понадобится файловый менеджер с пакетом gnome-disk-utility (управления разделами, S.M.A.R.T. мониторинг, тестирование и программный RAID).

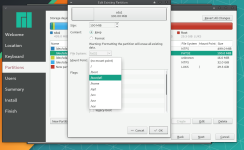

- Отформатировать раздел и указать тип форматирования с шифрованием LUKS;

- В следующем окошке задаем пароль для доступа к диску;

Для использования нужно подключить диск и ввести правильный пароль.

Из минусов можно выделить только поддержку LUKS до восьми паролей. Это значит, что только восемь пользователей с разными паролями могут иметь доступ к устройству.

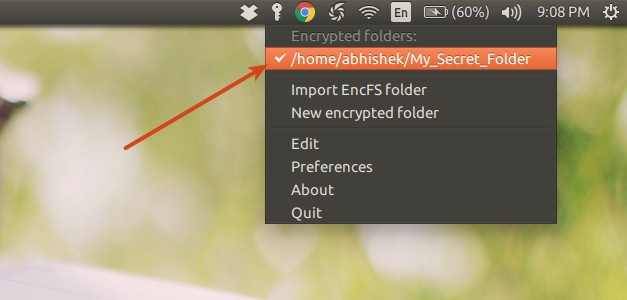

CryptKeeper

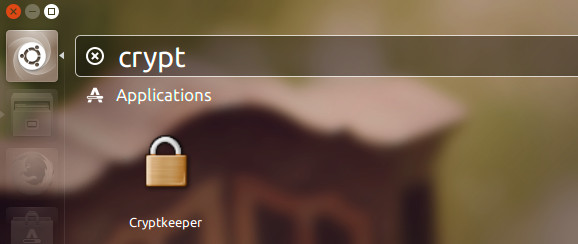

В операционных системах Linux также можно установить утилиту CryptKeeper, которая в графическом виде выполнит шифрование папки используя возможности EncFS. Программу можно установить с официального репозитория.

Установив, она станет доступна в главном меню, сразу после вызова она появится на панели.

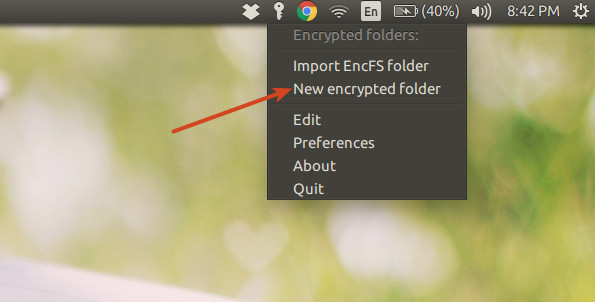

Для защиты доступа к папке паролем нужно:

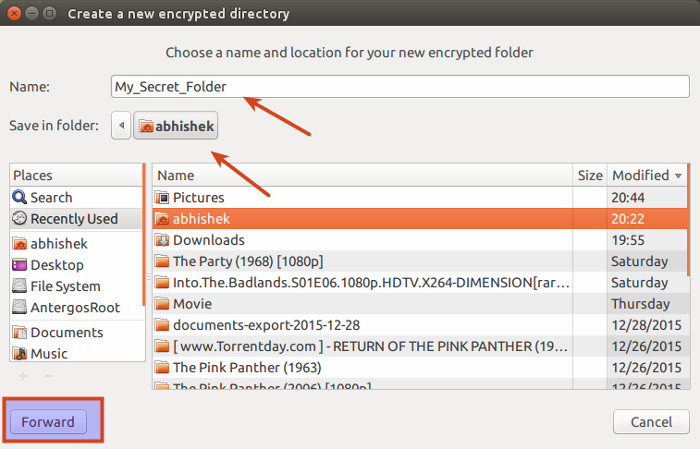

- Нажать New encrypted folder;

- В открывшемся окне нужно указать путь и имя папки нажать «Forward» и придумать пароль.

Вновь созданную папку можно найти на панели, в меню программы. Для доступа к ней нужно ввести правильный пароль. Она будет подключена как раздел диска. Для блокирования, снимите галочку в том же всплывающем меню программы.

Какой бы метод вы не использовали, главное не теряйте пароль, потому что вы попросту не сможете получить доступ к своим данным. Что в конечном итоге приведет к потере информации, так как без ключа это будет бессмысленный набор единиц и нулей.

Статья Дуалбут с зашифрованными Linux и Windows

Я решил поделиться своим небольшим опытом по криптованию дисков с мультизагрузкой – надеюсь, понравится и пригодится, и следующему желающему не придётся копаться так долго, как мне. Расписать постарался максимально подробно, если переборщил – извините.

Итак, постановка задачи: вы хотите держать все свои данные зашифрованными, но при этом у вас на одном жёстком диске расположился как Линукс, так и Виндовс. Это может понадобиться, например, если нужна программа, которая не представлена в Лине, или если есть какие-то корпоративные требования безопасности или… Да мало ли зачем благородному дону или донне нужны две ОС.

Смотреть в сторону богомерзких решений с закрытыми исходниками типа BitLocker мы, разумеется, не будем. Для Windows нам понадобится VeraCrypt, а для Линукса – встроенный в большинство дистрибутивов LUKS.

Проблема же заключается в том, что при шифровании Windows с помощью TrueCrypt или VeraCrypt они записывают себя на первое место в списке загрузчиков и после ввода пароля у нас уже нет возможности загрузить Linux. Решение именно этой проблемы представлено в заметке, которую вы читаете. (На русском языке я не нашёл аналога, а то, что на английском — без скриншотов и вообще недостаточно подробно)

Для начала стоит настроить выбрать правильную таблицу разметки диска – нас интересует EFI. Альтернативой будет MBR, с которым мне так и не удалось справиться. Выбор делается при установке Windows: в каком режиме запустите установку, в таком и будет размечен диск. Нас интересует UEFI.

Первым устанавливается Виндовс, чтобы установившийся вторым Линукс – я выбрал для демонстрации лаконичный Manjaro – поставил свой загрузчик GRUB 2. Разумеется, при разметке следует оставить место для линукса! Windows самостоятельно создаст раздел FAT32 размером в 100 Mb с флагами boot и esp.

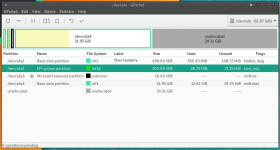

Поставили? Отлично, теперь Линь. Для начала проверим, всё ли в порядке с таблицей разделов: в gparted вы должны увидеть нечто подобное.

При установке выбираем Manual Partitioning, создаём зашифрованный раздел в свободном пространстве и монтируем стомегабайтный раздел в /boot/efi без форматирования. Ставим, перезагружаем, вводим пароль и с удовольствием видим меню выбора ОС с обеими системами.

Manjaro зашифрован, Windows пока нет. Исправим! Загружаемся в Windows, устанавливаем VeraCrypt (все параметры установки по умолчанию, все программы качать только с офсайтов, благо они пока поддерживаются) и шифруем систему (Система -> Зашифровать системный раздел/диск). Никакого выбора у вас особо не будет, так что придётся оставить “Зашифровать системный раздел Windows” и “Одиночная загрузка”. Параметры шифрования выбираете по вкусу. Я бы предпочёл Serpent(AES) – когда-то у программы были проблемы с реализацией AES, так что лучше перестраховаться. Остальное на ваше усмотрение.

Перезагружаетесь и обнаруживаете требование сразу ввести пароль для винды. Всё, теперь линукс недоступен.

Теперь начинается неочевидная часть. После того, как вы окончательно зашифруете диск (может занять значительное время), скачайте, установите и запустите EasyUEFI. Программа условно-бесплатная, но нам бесплатных функций хватит. Выбираете раздел Manage EFI Boot Option и записывайте путь загрузчика VeraCrypt — File Path на скриншоте. Он нам ещё понадобится.

1.

Когда я ставил на собственный компьютер, там была видна опция Manjaro – в этом случае просто ставим её наверх зелёной стрелочкой и перезагружаемся в Linux.

Загрузчик Линукса не имеет ни малейшего представления о том, что Windows зашифрован, и при выборе в нём опции Windows он не будет пытаться запустить старый загрузчик — который, разумеется, ничего не найдёт на обработанном VeraCrypt разделе. Надо указать ему путь к новому загрузчику VeraCrypt. Вбиваем

sudo nano /boot/grub/grub.cfg