Обзор CentOS 7. Часть 2: управление идентификацией

В предыдущей статье обзора CentOS 7 было рассказано о поддержке контейнеров Linux в Cent OS 7. Эта статья посвящена управлению идентификацией и интеграции с Active Directory. В конце поста ссылка на бесплатное тестирование CentOS 7 в облаке InfoboxCloud.

Ежедневно мы читаем в новостях об утечках данных пользователей. Возможность предоставления доступа к важной информации только правильным людям с правильными учетными записями критична для обеспечения информационной безопасности в вашей инфраструктуре. Критична, но не всегда просто реализуема.

До недавнего времени возможности по централизованному управлению идентификацией в Linux были ограничены. Не было готового «под ключ» контроллера домена. Некоторые дистрибутивы Linux встраивали open-source инструменты Kerberos и DNS для создания централизованного механизма управления идентификацией, основанного на Linux. Этот способ мог занимать много времени для настройки и обслуживания. Некоторые интегрировали клиентов Linux напрямую в Microsoft Active Directory, но этот подход ограничивал возможности использования некоторых стандартных инструментов Linux, например sudo и automount.

Управление идентификацией IdM

С момента выхода 6.4, CentOS включает в себя управлениe идентификацией (Identity Management, IdM) — набор функций, предоставляющих централизованный и простой способ управления идентификаторами пользователей, машин и сервисов в больших Linux/Unix корпоративных инсталляциях. IdM предоставляет способ определения политик безопасности доступа для управления этими идентификаторами. Основа управления идентификацией была разработана в рамках открытого проекта FreeIPA, объединяющего стандартные сетевые сервисы общего назначения в единую систему управления: PAM, LDAP, Kerberos, DNS, NTP и сервисами сертификации. Это позволяет системам на CentOS работать в качестве контроллеров доменов в среде Linux. Из-за того, что функция управления идентификацией встроена в CentOS – достаточно просто добавить управление политиками и идентификацией в ваш рабочий процесс.

Интеграция IdM и Active Directory в Cent OS 7

Для многих организаций, Active Directory (AD) – центр управления идентификационными данными пользователей внутри предприятия. Все системы, к которым могут получать доступ пользователи AD, должны уметь работать с AD для выполнения аутентификации и проверки идентификационных данных.

- Прямая интеграция. Linux системы могут быть соединены с Active Directory напрямую с помощью компонента System Security Services Daemon (SSSD). Компонент выступает в качестве шлюза аутентификации и проверки идентификационных данных в центральное хранилище идентификаций. SSSD может быть легко настроен с помощью нового компонента realmd. Realmd обнаруживает доступные домены на основе записей DNS и настраивает SSSD для взаимодействия с правильным источником идентификации. С помощью Realmd можно соединить любую Linux систему с IdM или AD, как показано ниже. После того, как система вошла в домен, пользователи домена могут получать доступ к ней. Пользователи смогут использовать аутентификацию и управление POSIX атрибутами, а Linux узнает о вступлении в группу. SSSD в этой инсталляции заменяет компонент winbind, используемый ранее. Однако если вы планируете использовать обмен файлами CIFS на Linux, вам придется настроить winbind.

- Непрямая интеграция. Прямая интеграция ограничена использованием только аутентификации и идентификационных данных, относящихся к пользователям. Система не получает политики и данные, контролирующие доступ в корпоративных окружениях. Системы Linux могут получать политики (например на sudo), правила контроля доступа хоста, automount, netgroups, SELinux и другие возможности из центрального сервера идентификации. Сервер управления идентификацией обеспечивает централизованное управление системами Linux, давая им идентификаторы, права и предоставляя централизованно управляемые политики для Linux, перечисленные выше. В большинстве корпоративных окружений, пользователи Active Directory должны иметь доступ и к Linux ресурсам. Это может быть достигнуто с помощью установки доверенных отношений между серверами IdM и AD. Диаграмма ниже показывает как пользователи из леса Active Directory получают доступ к системам Linux, входя в домен IdM.

Управление идентификацией в CentOS 7 добавляет новые возможности в SSSD (клиент) и IdM сервер, которые делают управление идентификацией более простым и функциональным, включая поддержку доверия доменов, улучшения в пользовательском интерфейсе и прототип функции бекапа и восстановления.

Специально для наших читателей мы обеспечили возможность попробовать CentOS 7 в облаке InfoboxCloud в одном из дата-центров в Москве и Амстердаме. Регистрируйте пробную версию на 15 дней по этой ссылке. Если вам нужно больше ресурсов для тестирования, чем в пробной версии — напишите на trukhinyuri@infoboxcloud.com. Так же CentOS 7 доступна и в VPS от Infobox в дата-центрах в Санкт-Петербурге, Красноярске и Амстердаме.

Успешного использования CentOS 7! Продолжение следует.

Механизмы идентификации и аутентификации, разграничение прав в ос Linux

Возможные действия над файлом: r (read) – просмотр или чтение файла; w (write) – запись или изменение файла; x (execution) – исполнение файла Права устанавливаются отдельно для: владельца файла; группы-владельца файла; всех остальных

- -a – Append (дополнение) – разрешается дополнять, нельзя изменять;

- -i – Immutable (неизменный) – запрещаются любые изменения;

- -d – No Dump (не создавать backup) – игнорируются попытки создания backup;

- -s – Secure Deletion (безопасное удаление) – при удалении – перезапись блоков диска нулями

И другие…

- PAM-аутентификация

PAM – набор подключаемых модулей У каждого модуля – свой механизм аутентификации Плюсы: единый механизм аутентификации для всех приложений ; позволяет создать свой сценарий аутентификации; поддерживается в AIX, DragonFly BSD, FreeBSD, HP-UX, GNU/Linux, Mac OS X, NetBSD и Solaris Минусы: PAM не хватает для реализации Kerberos Kerebrosсетевой протоколаутентификации, позволяющий передавать данные через незащищённыесетидля безопаснойидентификации. Он ориентирован в первую очередь наклиент-сервернуюмодель и обеспечивает взаимнуюаутентификацию— обапользователячерезсерверподтверждаютличностидруг друга. Типы модулей PAM Модуль аутентификации — аутентификация или создание и удаление учетных данных; Модуль управления учетными записями — контроль доступа, истечения учетных данных или записей, правил и ограничений для паролей и т. д.; Модуль управления сеансами — создание и завершение сеансов; Модуль управления паролями — операции, связанные с изменением и обновлением пароля

-

Регистрация событий в ос Linux

- главный конфигурационный файл для демона syslogd;

- содержит набор правил, которые в зависимости от источника события и приоритета данного источника определяют действия демона

- запись в обычный файл;

- использовать именованный канал (fifo) в качестве приемника сообщений;

- пересылать сообщения на терминал и консоль;

- пересылать сообщения на другие машины;

- пересылать сообщения определенным или всем пользователям

- Для журналирования событий ядра – отдельный демон klogd;

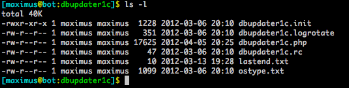

- Команда logrotate (демон cron) создает резервные копии журналов и новые чистые файлы журналов, кофигурируется файлом /etc/logrotate.conf;

- записи в журналах обычно содержат метку времени, имя хоста, на котором выполняется описываемый процесс, и имя процесса

Для продолжения скачивания необходимо пройти капчу: