тестирования сети в Линукс

Эта заметка выросла из шпаргалки для самого себя. Мне по работе приходится отлавливать баги в сети. Как проверить скорость в VPN-туннеле? Почему сервер не пингуется? Или пингуется, но не доступен. Кто забил весь канал торрентами? Где пропадают пакеты? Почтовый клиент выдает непонятную ошибку, что произошло на самом деле? Эти и многие другие вопросы периодически возникают у любого пользователя. Под катом описание программ входящих во все современные дистрибутивы, начиная от пинга и до таких экзотических как ngrep. А так же картинками, если картинками можно назвать, копии дампа с консоли.

ping

rt94:~# ping -n -i 0.2 -s 512 -I eth0 ya.ru

PING ya.ru (93.158.134.8) from 10.0.94.2 eth0: 512(540) bytes of data.

520 bytes from 93.158.134.8: icmp_seq=1 ttl=59 time=17.5 ms

520 bytes from 93.158.134.8: icmp_seq=2 ttl=59 time=15.0 ms

520 bytes from 93.158.134.8: icmp_seq=3 ttl=59 time=14.7 ms

3/3 packets, 0% loss, min/avg/ewma/max = 14.757/15.777/16.899/17.512 ms

520 bytes from 93.158.134.8: icmp_seq=4 ttl=59 time=14.7 ms

^C

Ключ -n означает, что надо выводить IP адреса вместо доменных имен, это полезно если пингуете по IP, тогда не будет тратится время на разрешение доменого имя, а еще, если DNS сервер не доступен это приведет к паузе в несколько секунд. Ключ -i задает интервал между отправкой пакетов, а -s размер пакета. Размер не может быть больше, чем MTU интерфейса. При помощи комбинации ключей -i и -s можно загрузить канал на любую ширину. -I задает имя интерфейса, через который будет отправлен пакет, полезно, если надо обойти таблицу маршрутизации. Чтобы вывести статистику, как я сделал я после третьего пакета, надо послать пингу сигнал SIGQUIT, с клавиатуры это делается Cntr+\

traceroute

rt94:~#traceroute -N 16 -q 1 -A ya.ru

traceroute to ya.ru (77.88.21.8), 30 hops max, 60 byte packets

1 10.94.171.1 (10.94.171.1) [AS65534] 1.402 ms

2 1.32.108.213.hl.ru (213.108.32.1) [AS47333] 1.618 ms

3 94.122.dsl.westcall.net (195.177.122.94) [AS20485/AS25408] 2.859 ms

4 b0-152.mrouter.r.westcall.net (84.52.109.161) [AS25408] 3.021 ms

5 GW-Yandex.retn.net (87.245.250.102) [AS9002] 3.266 ms

6 aluminium-vlan901.yandex.net (77.88.56.111) [AS13238] 14.037 ms

7 gallium-vlan901.yandex.net (77.88.56.126) [AS13238] 16.517 ms

8 hummer-vlan2.yandex.net (87.250.228.136) [AS13238] 16.443 ms

9 ya.ru (77.88.21.8) [AS13238] 15.809 ms

traceroute показывает маршрут до удаленного хоста. По умолчанию он работает довольно медленно, так как опрашивает каждый роутер на пути пакета, по очереди и по три раза. Вы видите три времени ответа рядом с каждым хостом или три звездочки, если он не отвечает. Но traceroute можно ускорить. Ключ -N показывает сколько шагов пути пакета, они называются хопами, найти за 1 цикл, а -q количество запросов, которые будут отправлены к хосту. Ключ -A показывает номер автономной системы. Автономная система — блок IP сетей, выделенных одному оператору.

mtr

rt94:~#mtr ya.ru

Приведет к такому экрану.

mtr это помесь пинга с трейсроутом. Наглядно видно, где проседает канал. В дебиан-образных дистрибутивах консольная версия ставится из пакета mtr-tiny

tcpdump

Иногда полезно глубже заглянуть, что же происходит в сети. Какие пакеты приходят и уходят. Например, чтобы удостовериться, что пакеты все таки уходят, а не блокируются фаерволом.

Вот что происходит при команде

В соседнем терминале запущен tcpdump

%sudo tcpdump -ni eth1 udp and port 53 and host 10.0.1.1

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth1, link-type EN10MB (Ethernet), capture size 96 bytes

13:09:39.038766 IP 10.94.171.10.41440 > 10.0.1.1.53: 24708+ A? ya.ru. (23)

13:09:39.040403 IP 10.0.1.1.53 > 10.94.171.10.41440: 24708 3/2/0 A 77.88.21.8,[|domain]

Расшифровываю вывод. С хоста 10.94.171.10 порт 41440 на 10.0.1.1 порт 53 пошел запрос А записи для адреса ya.ru. 53 порт это протокол DNS следующая строчка это ответ DNS сервера, по адресу 10.0.1.1

Не смотря на название, tcpdump знает множество сетевых протоколов. Ключ -i показывает какой интерфейс будем слушать, -n не запрашивать имена в DNS для IP адресов. Дальше в командной строке идет описание какие именно пакеты мы будем отлавливать. Здесь я не буду описывать команды фильтрации — их множество, остановлюсь только на возможностях. И так можно выбирать с какого и на какой хост идет пакет, с какого и на какой порт и даже диапазон портов. Можно группировать фильтры при помощи скобок и логических слов and, or, not. Выбирать протоколы icmp, arp, tcp, udp подробности в мане.

ngrep

Несмотря на всю мощь иногда возможностей tcpdump не хватает, например посмотреть, что происходит внутри пакетов, особенно это актуально для текстовых протоколов, таких как smtp, imap, SIP и тд. Тут на помощь приходит ngrep.

Например, чтобы отловить пакеты идущие с/или на порт 5060, в которых присутствует слово NOTIFY

rt94:~#ngrep -W byline -d eth0 NOTIFY port 5060

interface: eth0 (213.108.32.94/255.255.255.255)

filter: (ip or ip6) and ( port 5060 )

match: NOTIFY

#

U 213.108.33.128:5060 -> 85.114.2.44:5060

NOTIFY sip:85.114.2.44 SIP/2.0.

Via: SIP/2.0/UDP 192.168.1.2:5060;branch=z9hG4bK-2c32804.

From: 8126221842 ;tag=4751f3b994a4aca8o0.

To: .

Call-ID: a85b76bd-dc9f6574@192.168.1.2.

CSeq: 22858 NOTIFY.

Max-Forwards: 70.

Event: keep-alive.

User-Agent: Linksys/PAP2T-5.1.6(LS).

Content-Length: 0.

Ключ -W byline форматирует вывод по знакам переноса строки внутри пакета. Это очень удобно для почтовых протоколов или SIP, как в примере. Строка фильтра пакетов формируется так же, как и в tcpdump. Если не указывать какую подстроку ищем, то ngrep будет дампить все подходящие по условую пакеты. Если внутри пакета нет текстовой информации, тогда он обозначается решеткой (#)

И несколько простых утилиток, про которые нужно знать, что они существуют.

Как узнать, через какую запись в таблице маршрутизации пойдет трафик на IP адрес.

rt94:~# ip route get 10.94.171.10

10.94.171.10 dev eth1.173 src 10.94.171.1

cache mtu 1500 advmss 1460 hoplimit 64

Как посмотреть кто или что забивает канал?

Для этого есть утилита iptraf c интерфейсом основанным на ncurses. При запуске без параметров выводит меню.

Для того, чтобы посмотреть суммарную статистику по интерфейсу

iptraf -d eth0

Для статистики по соединениям

iptraf -i eth0

Например у вас есть VPN туннель. Как проверить его ширину? Самый простой способ это утилита iperf. На одном хосте запускаем ее с ключем -s это будет сервер, который повиснет по умолчанию на порт 5001. С другой стороны запускаем с единственным параметром — адресом нашего сервера.

mii-tool

rt94:~# mii-tool eth0

eth0: negotiated 100baseTx-FD flow-control, link ok

Утилитка из пакета net-tools. Показывает скорость физлинка. При ее помощи можно выловить проблему, когда две сетевые карточки не могут автоматически договориться о скорости и в результате будет что-то типа 10 мбит полудуплекс. Редкая проблема, но до сих пор встречается.

За рамками обзора остались nmap и hping. Жду в камментах ссылки на другие полезные программы. Может имеет смысл перенести в какой-нибудь подходящий блог?

Как проверить скорость интернета из консоли Debian Linux

Если сайты открываются плохо или медленно что-то скачивается первым делом проверяют скорость работы интернета. Проще всего это сделать прямо в браузере на популярных ресурсах https://www.speedtest.net/, https://www.nperf.com/ru/, https://yandex.ru/internet или https://2ip.ru/speed/.

Но если у вас сервер с операционной системой Linux без графического окружения, то воспользоваться браузером вы не сможете. К счастью на выручку к нам придут консольные утилиты.

Проверка скорости интернета из консоли Debian

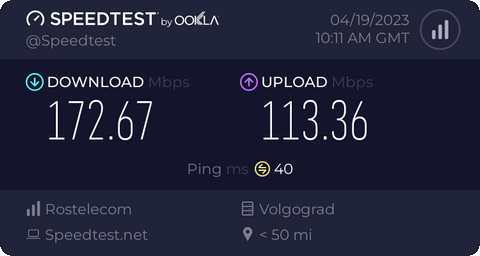

Приведу пример как проверить скорость в Линукс на примере Debian и сторонней утилиты speedtest-cli, которая для тестирование использует популярный сервис speedtest.net. Повторюсь, что это не официальное приложение с сайта speedtest.net.

Установить консольную утилиту speedtest-cli просто, благо она есть в репозитооиях Debian 11:

Затем запустим ее, например так:

# speedtest-cli --secure --share

И получим следующий результат:

Retrieving speedtest.net configuration. Testing from Rostelecom (83.239.138.72). Retrieving speedtest.net server list. Selecting best server based on ping. Hosted by PJSC MTS (Volgograd) [25.13 km]: 40.312 ms Testing download speed. Download: 172.67 Mbit/s Testing upload speed. Upload: 113.36 Mbit/s Share results: http://www.speedtest.net/result/14631690116.png

Параметр —share подготовит ссылку на графическое изображение (картинку) с результатами тестирования скорости интернета.

Как видите проверить скорость интернета из консоли Линукс не так уж и сложно.

Благодарности

При написании статьи были использованы следующие источники:

Speedtest ® CLI

Speedtest CLI brings the trusted technology and global server network behind Speedtest to the command line. Built for software developers, system administrators and computer enthusiasts alike, Speedtest CLI is the first official Linux-native Speedtest application backed by Ookla ® .

With Speedtest CLI, you can easily:

- Measure internet connection performance metrics like download, upload, latency and packet loss natively without relying on a web browser

- Test the internet connection of your Linux desktop, a remote server or even lower-powered devices such as the Raspberry Pi ® with the Speedtest Server Network ™

- Set up automated scripts to collect connection performance data, including trends over time

- Use Speedtest in your programs by wrapping it in the programming language of your choice

- View test results via CSV, JSONL or JSON

Install Options

brew tap teamookla/speedtestbrew update# Example how to remove conflicting or old versions using brew# brew uninstall speedtest --force# brew uninstall speedtest-cli --forcebrew install speedtest --force

## If migrating from prior bintray install instructions please first.# sudo rm /etc/apt/sources.list.d/speedtest.list# sudo apt-get update# sudo apt-get remove speedtest## Other non-official binaries will conflict with Speedtest CLI# Example how to remove using apt-get# sudo apt-get remove speedtest-clisudo apt-get install curlcurl -s https://packagecloud.io/install/repositories/ookla/speedtest-cli/script.deb.sh | sudo bashsudo apt-get install speedtest

## If migrating from prior bintray install instructions please first.# sudo rm /etc/yum.repos.d/bintray-ookla-rhel.repo# sudo yum remove speedtest## Other non-official binaries will conflict with Speedtest CLI# Example how to remove using yum# rpm -qa | grep speedtest | xargs -I <> sudo yum -y remove <>curl -s https://packagecloud.io/install/repositories/ookla/speedtest-cli/script.rpm.sh | sudo bashsudo yum install speedtest

sudo pkg update && sudo pkg install -g libidn2 ca_root_nss# Example how to remove conflicting or old versions using pkg# sudo pkg remove speedtest# freeBSD 12 installsudo pkg add "https://install.speedtest.net/app/cli/ookla-speedtest-1.2.0-freebsd12-x86_64.pkg"# freeBSD 13 installsudo pkg add "https://install.speedtest.net/app/cli/ookla-speedtest-1.2.0-freebsd13-x86_64.pkg"

Download Speedtest CLI

Speedtest CLI is maintained by the Ookla team. For assistance, please direct all inquiries to support@ookla.com.

macOS

Installing via brew will ensure you are always running the most up-to-date version of Speedtest CLI. You should update brew as frequently as possible.

Windows

Linux

Available for: i386, x86_64, arm32, arm32hf, and arm64.

FreeBSD

Available for x86_64 only.