- Saved searches

- Use saved searches to filter your results more quickly

- kennyn510/wpa2-wordlists

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- About

- Словари для брута Wi-Fi: подборка самых популярных баз

- Пласт теории на введение

- Актуальные базы

- Альтернативы

- Словари Kali

- Словарь паролей wifi kali linux

- Скачать словари для BruteForce 2020

- Перевод сетевой карты в режим монитора

- Перехватывает Hand Shake в Kali Linux

- Расшифровка hand shake с помощью словаря

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

A collection of wordlists dictionaries for password cracking

kennyn510/wpa2-wordlists

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

A collection of passwords and wordlists commonly used for dictionary-attacks using a variety of password cracking tools such as aircrack-ng, hydra and hashcat.

- git clone https://github.com/kennyn510/wpa2-wordlists.git

- cd wpa2-wordlists/Wordlists/example2016

- gunzip *.gz

- cat *.txt >> full.txt

Useful one-liners for wordlist manipulation

Remove duplicates

awk '!(count[$0]++)' old.txt > new.txt Sort by length

awk '' old.txt | sort -n | cut -d " " -f2- > new.txt Sort by alphabetical order

sort old.txt | uniq > new.txt Merge multiple text files into one

cat file1.txt file2.txt > combined.txt Remove all blank lines

egrep -v "^[[:space:]]*$" old.txt > new.txt About

A collection of wordlists dictionaries for password cracking

Словари для брута Wi-Fi: подборка самых популярных баз

Привет! Это будет вспомогательная статья к моему основному циклу по безопасности беспроводных сетей. Посвящу я ее подборке баз паролей Wi-Fi. Только самое полезное, без лишней воды.

Вы можете не согласиться с моим мнением по многим моментам – комментарии всегда открыты для обсуждения. Одобряется помощь друг другу.

Данная статья подготовлена исключительно в целях повышения навыков личной информационной безопасности. Проект WiFiGid категорически против применения информации на чужих сетях без получения предварительного согласия их владельцами. Давайте жить дружно и не вредить другим людям!

Пласт теории на введение

Сами базы будут ниже. Здесь я не смог удержаться и попробую обозначить существующие проблемы в методах брута Wi-Fi. Какие в этом направлении существуют подходы:

- Классический брутфорс на лету – т.е. пытаетесь подключаться к точкам доступа и тут же проверять пароли. Метод канул в небытие, не используйте этот анахронизм!

- Перехват хэндшейка и его брут в том же Aircrack – Hashcat – самая рабочая методика, позволяющая задействовать все мощности своего компьютера. Надеюсь, что вы пришли именно для этого сюда.

- Брут WPS – тоже имеет место быть, но второй способ используют чаще.

Подробнее про все актуальные методы взлома и защиты Wi-Fi я писал ЗДЕСЬ – искренне рекомендую к ознакомлению.

Какая мысль нам важна по второму пункту задачи:

Пароли бывают разной длины. Не используйте базы, не обдумав их предназначения.

Вот некоторые из моих мыслей:

- Начиная с WPA, не существует паролей меньше 8 символов. Т.е. все, что ниже, не имеет смысла к использованию. Разумеется, если вам не повезло найти WEP сеть.

- В своих паролях люди очень часто используют числа – номера телефонов и даты.

- Можно найти популярные слитые пароли, например, с емэйлов – домашние пароли к точкам доступа тоже будут совпадать. То есть, есть смысл прогонять по популярным спискам паролей (разумеется, длиннее 8 символов).

- И если уже ничего не помогает – можно использовать полный перебор. Есть уже и готовые базы, но сам предпочитаю использовать генератор Crunch – задаете любые НУЖНЫЕ ИМЕННО ВАМ условия, и получаете готовую базу.

При использовании головы, вероятность успешного подбора пароля увеличивается по экспоненте.

Актуальные базы

С теорией разобрались, самое время дать готовые базы. Если у вас есть что-то свое – кидайте в комментарии с пояснениями. Комменты на модерации, пройдет не все, хлам здесь не нужен.

Что доступно и юзабельно, самые популярные словари паролей в России и СНГ (формат dic и txt – все текстовые файлы):

- ТОП пароли Wi-Fi для WPA, WPA2, WPA3

- ТОП 9 миллионов

- Список паролей E-mail

- Даты и дни рождения

- Телефоны – Россия – Украина – Белоруссия

- 8-значные цифры

- 9-значные цифры

Альтернативы

Здесь оставлю несколько альтернативных вариантов для подбора паролей. А вдруг пригодится читателю:

- Можно использовать программы для генерации – Crunch и John the Riper – позволяет создать базы под свои конкретные идеи. Но как правило перебор по сплошным генеренкам даже на суперсовременном железе – это очень долго.

- Существуют онлайн-сервисы (не даю, ибо есть и злодеи), которые уже расшифровали многие хэндшейки или возьмутся за их расшифровку – ясно дело за отдельную плату, но иногда оно того стоит.

Словари Kali

Эти словари для взлома уже присутствуют у любого пользователя Kali Linux. Так что смело используем и ничего не скачиваем. Ниже дам список с небольшими пояснениями. Но то, что было выше, вполне достаточно для нормально работы с переменным успехом.

- RockYou (/usr/share/wordlists/rockyou) – самый популярный словарь для пентеста под любое дело. Можно применять и для Wi-Fi, только рекомендую предварительно провести очистку от неподходящих паролей через тот же pw-inspector.

Вот и все. Если есть, что предложить – кидайте в комментариях ниже. Посмотрим, разберёмся, только без хлама.

Словарь паролей wifi kali linux

Zip File, мамкины хакеры. Как и обещал в предыдущем видео по взлому, нынче у нас будет темка про 100% хакинг WiFi-сетки старым добрым методом брутфорса. Данная технология исключает нашу зависимость от действий пользователя и никак не связана с социальной инженерией. Правда, в отличие от предыдущих методик с Wifiphisher и Fluxion, этот способ отнимет у вас чуть больше времени для успешной атаки.

Зато результат будет ничуть не хуже. Плюс ко всему при переборе пассов вы никак не палитесь на устройствах пользователя. Т.е. никаких фейковых страниц и дополнительных сетевух для глушения тут не используется. Онли тупой перебор. Только олдскул, только хардкор.

Я, как обычно, буду демонстрировать все действия подвергая атаке свою домашнюю сеть. Для этого мне понадобится комп с предустановленной системой KaliLinux, внешний WiFiсвисток и набор словарей с типовыми парольчиками недалёких юзверей.

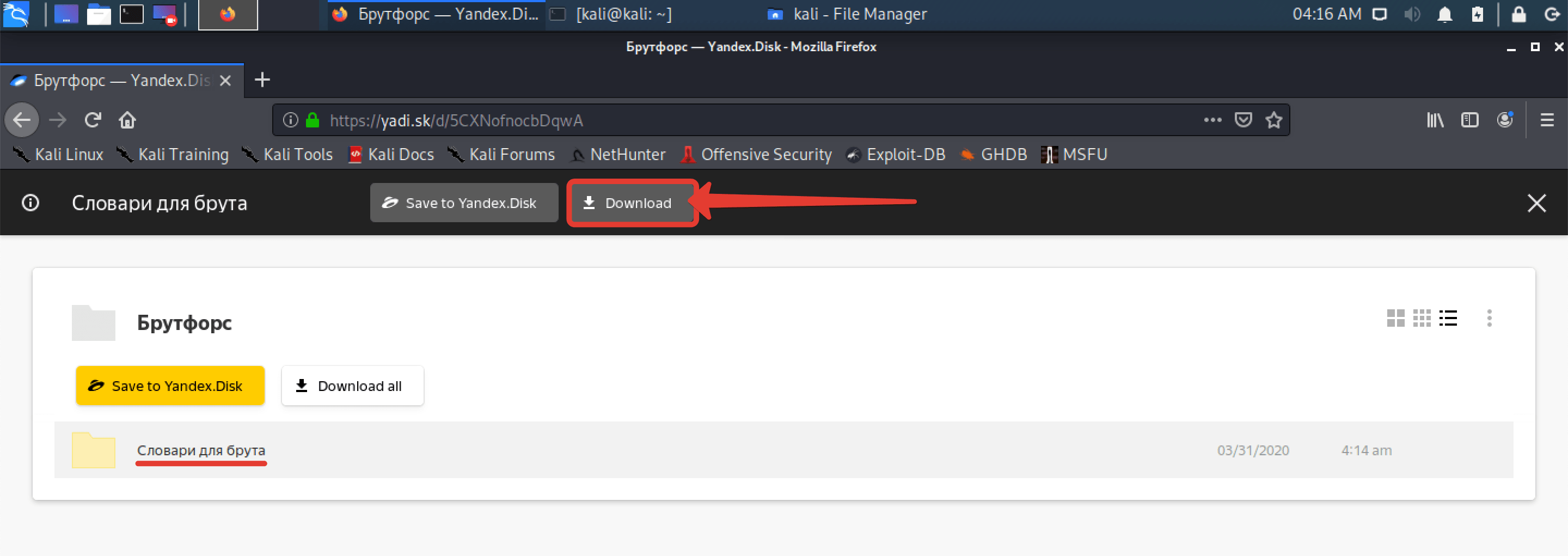

Скачать словари для BruteForce 2020

Шаг 1. В сети можно найти множество словарей для брутфорса, однако, как показывает практика, для того чтобы расшифровать пароли от 80% всех сетей вполне достаточно 2-3 базовых. С номерами мобил, датами рождения и просто частенько используемыми комбинациями аля qwerty123. Ссылку на подобные словарики оставлю в описании к видео. Загружаем их на Kaliшку.

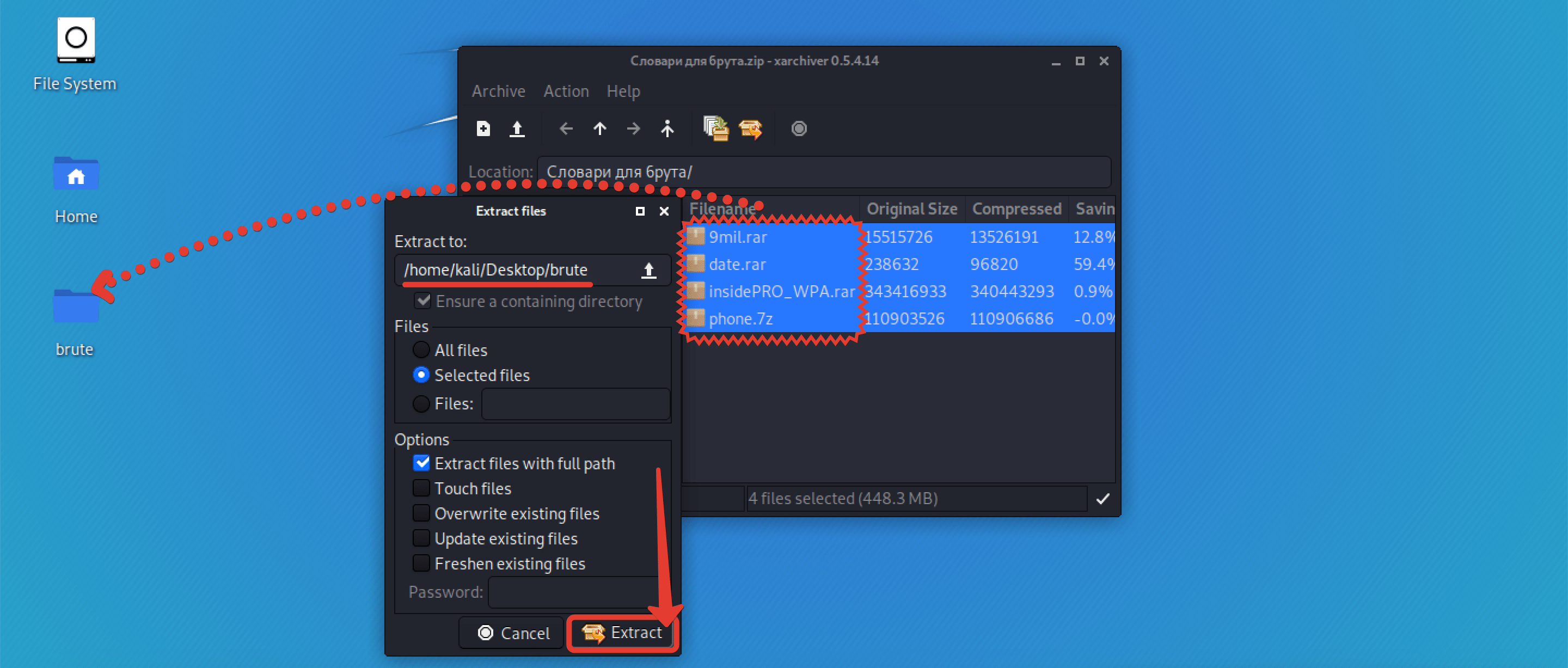

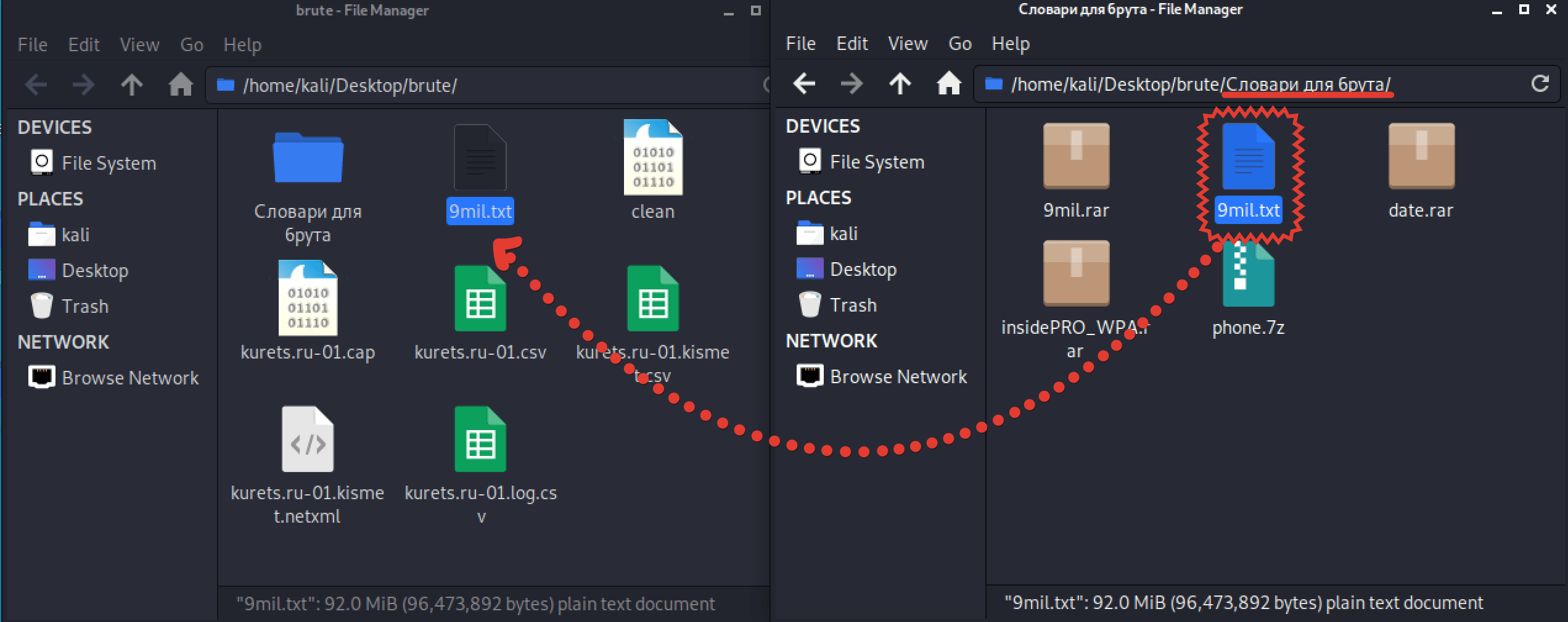

Шаг 2. И создав на рабочем столе папку bruteраспаковываем всю эту историю в данный каталог.

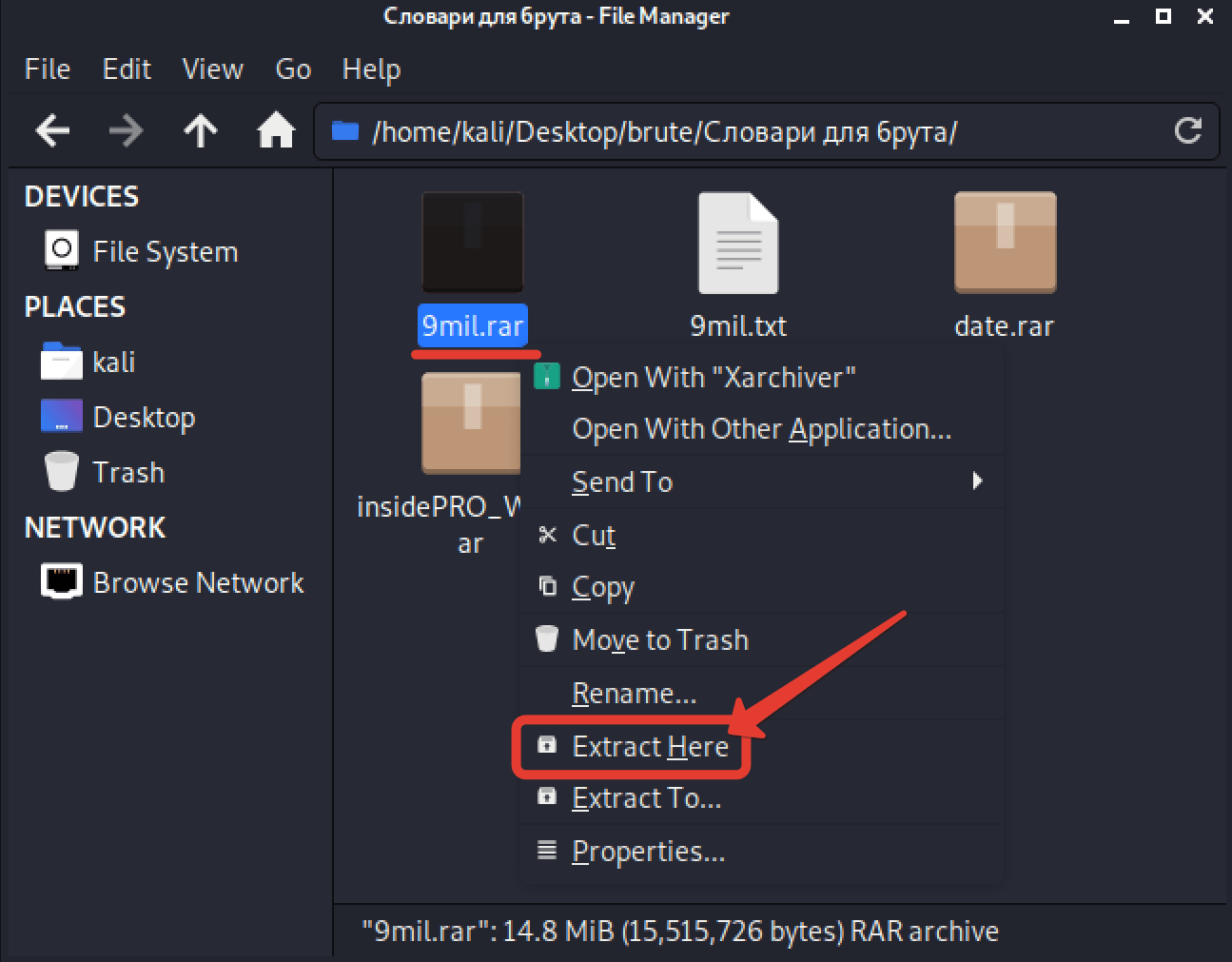

Шаг 3. Далее поочерёдно кликаем по каждому архиву и извлекаем внутреннее содержимое.

Шаг 4. После того, как надоест трудиться архивариусом, проверяем работает ли wi-fi карточка.

Перевод сетевой карты в режим монитора

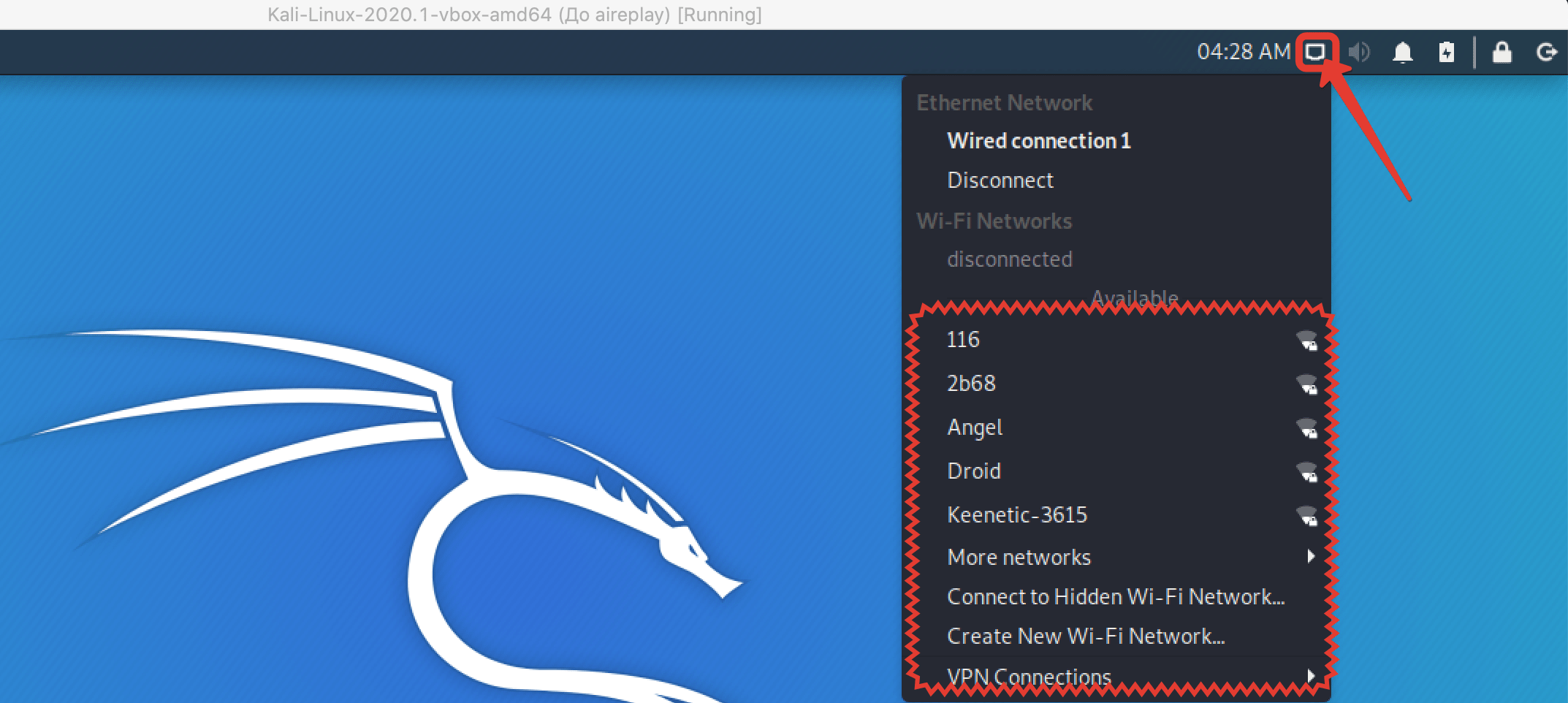

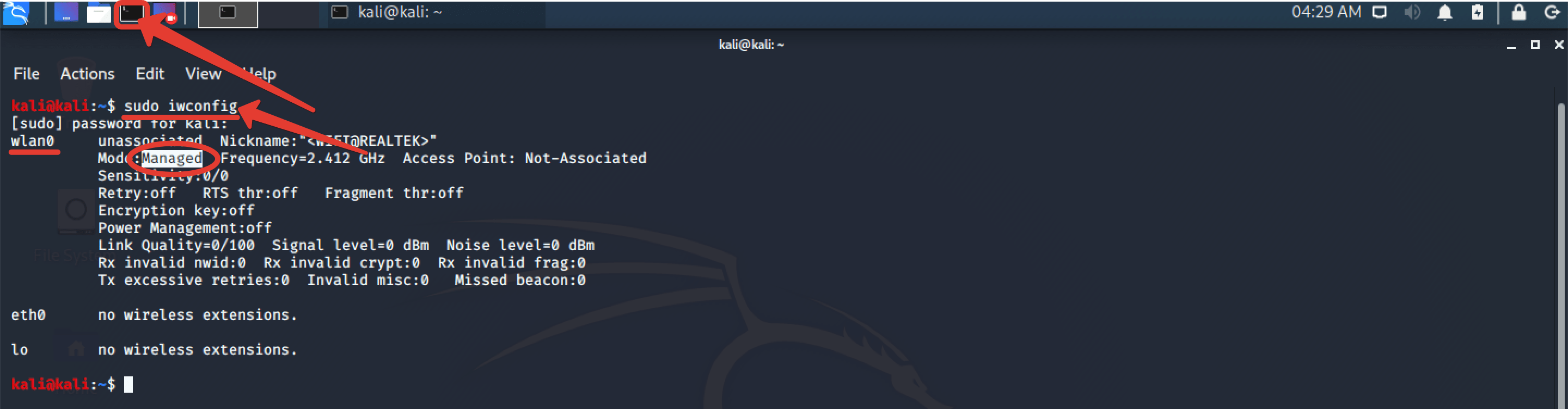

Шаг 5. И запустив окно терминала набираем sudo iwconfig, чтобы посмотреть в каком режиме работает wlan’ка. Она в Managed, а нужен Monitor. Дабы она могла отлавливать весь трафик из других сеток.

Шаг 6. Мочим процессы, которые могут нам помешать.

Шаг 7. И переводим вафлю в режим моника.

Шаг 8. Сразу проверим, всё ли схватилось корректно. Mode: Monitor. Круто. Идём дальше.

Перехватывает Hand Shake в Kali Linux

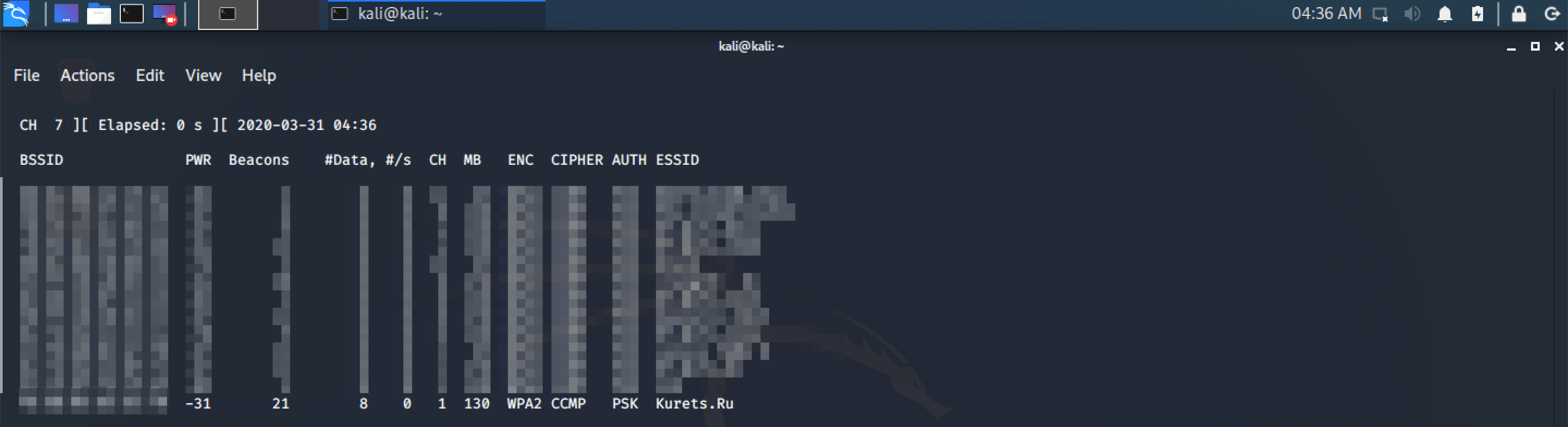

Шаг 9. Запускаем airodump.

Шаг 10. И ждём, пока в списке появится нужная нам сеть. Как только это случится, тормозим сканирование нажав CTRL+C. Запоминаем MAC точки и канал.

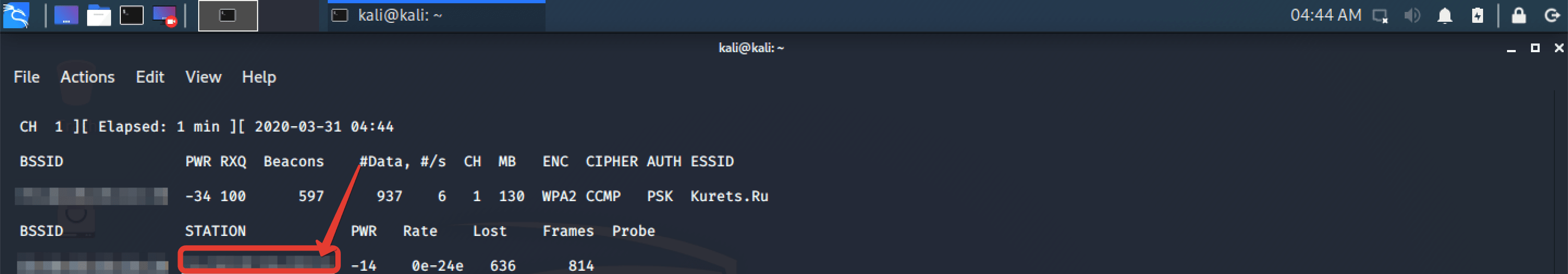

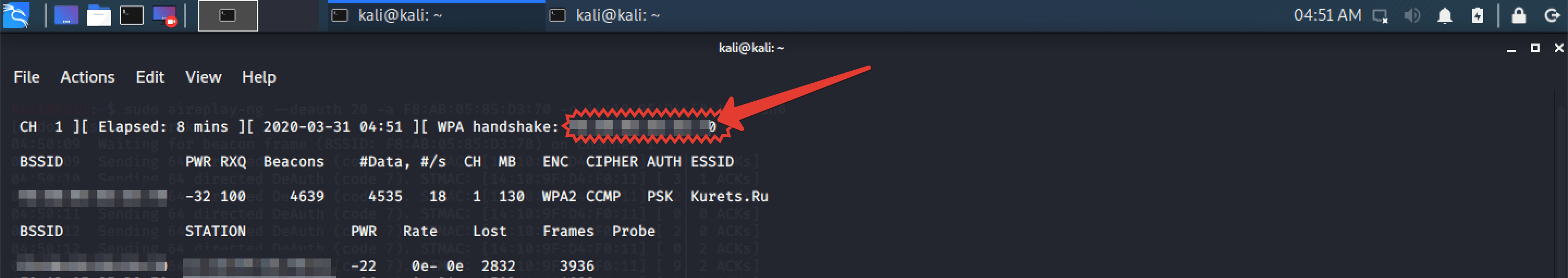

Шаг 11. Далее вводим команду, отвечающую за перехват хендшейка и сохранение его в отдельном файле. Если с мат базой не в ладах, то быстренько просвещу. HandShake — это информация, которая передаётся на роутер во время успешного подключения к сети одного из устройств. Т.е. если у вас на мобиле сохранён пароль от WiFi, во время очередного подключения любой злоумышленник может перехватить этот файлик с рокопожатием и впоследствии расшифровать.

Шаг 12. Но тут есть нюанс. Для того, чтобы забрать хендшейк, нам нужно спровоцировать новое подключение. В принципе, можно дождаться пока жертва придёт с работы и захочет попялить ютубчик сидя на унитазе. Однако сейчас карантин, и неизвестно когда он закончится. Поэтому пойдём по пути менее этичного хакинга, а проще говоря, принудительно отключим устройство от сети. Запоминаем MAC адрес.

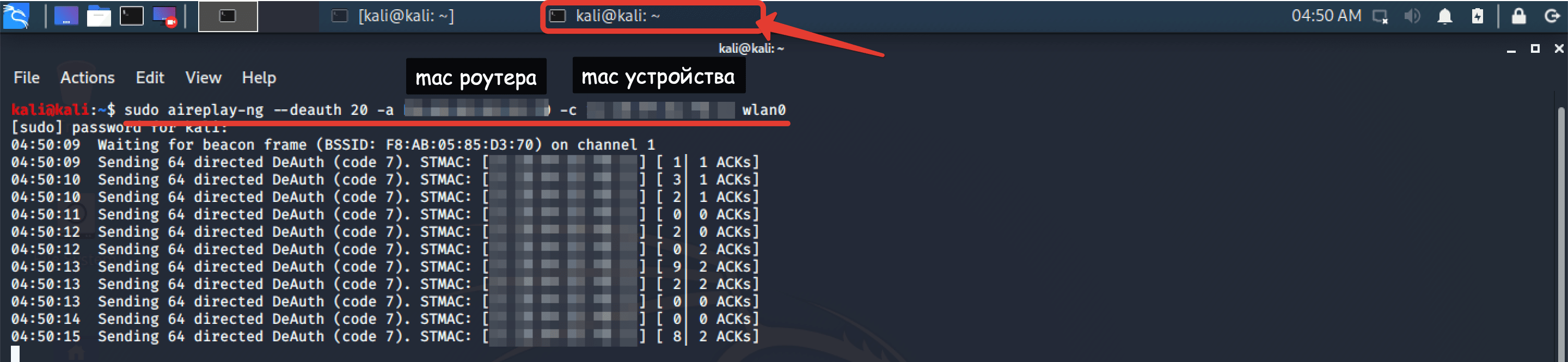

Шаг 13. Открываем новую вкладку и без лишней скромности отправляем 20 деаутентификационных пакетов по адресу.

Шаг 14. Бааам. Вафля на моём ноуте на секундочку отвалилась и Kaliшка тут же зафиксировала HandShake. Осталось его почистить и расшифровать его. Останавливаем сканирование.

Расшифровка hand shake с помощью словаря

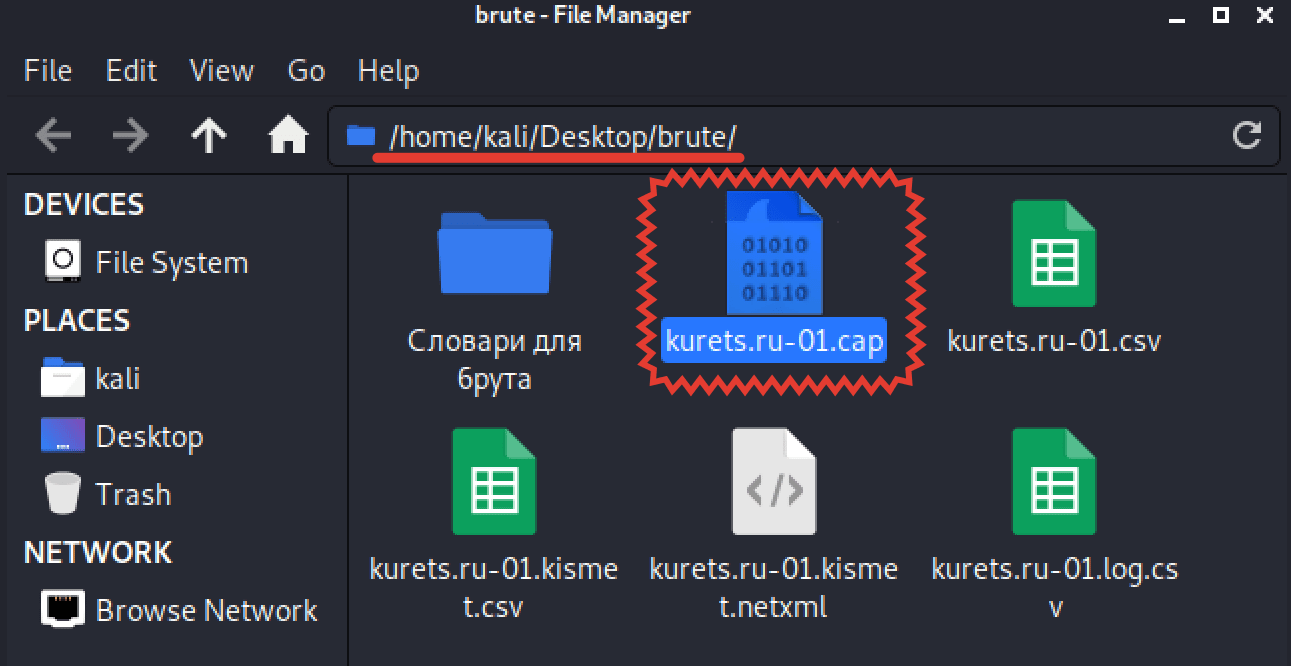

Шаг 15. Проверяем наличие файлика с хэндом в нашей папке. К имени добавился префикс -01. Запомним.

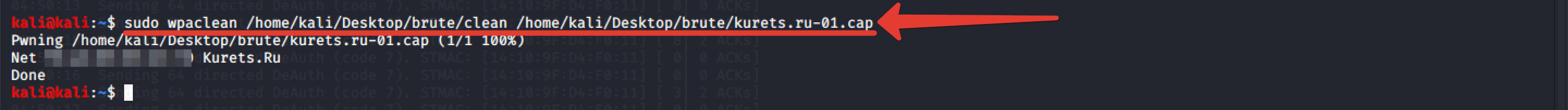

Шаг 16. Вводим команду для очистки хенда от лишнего мусора. В первой части указывается имя и месторасположение нового файла.

Шаг 17. Копируем рядышком в этот же каталог словарь, который намереваемся использовать. Я начну с того, что содержит 9 миллионов комбинаций.

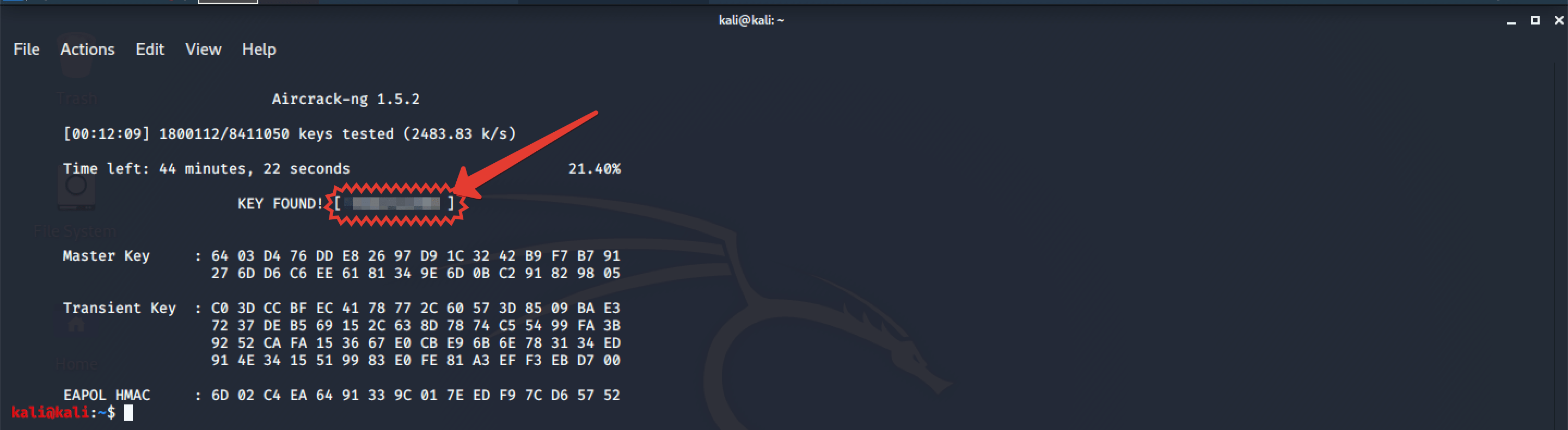

Шаг 18. Вводим команду для начала брутфорса.

Шаг 19. 1 2 3… понеслась. Остаётся лишь ждать, пока одна из комбинаций совпадёт. Я специально не менял пароль на точке на какой-то особенный, чтобы посмотреть, насколько в действительности эффективна такая атака. И признаться был несколько огорчён. Прошло всего чуть больше 10 минут, а мой пароль уже красуется на экране.

Вот такой вот способ, друзья мои. Ничего хитрого или социально-инженерного. Тупой перебор комбинаций с помощью специализированного софта и немного терпения. А большего и не нужно. Для выуживая password’ов у добрых соседей – самое оно.

Но я ни в коем случае, не призываю вас это делать. Данный ролик – лишь демонстрация одной из миллиона существующих брешей в каналах беспроводных сетей. Причём далеко не самая существенная. Ведь от неё вполне можно защитить себя и своих близких.

Для этого всегда устанавливайте длинный и сложный пароль на точки доступа. Не менее 15 символов. С использованием больших и маленьких букв, цифр и спец. символов. Если роутер позволяет – используйте частоту 5ГГц, вместо 2,4. Так, шанс того, что вами займутся недохацкеры гораздо меньше.

Ну а если вы совсем лютый чёрт, то установите на роутере запрет на подключение неизвестных устройств, а MAC-адреса своих девайсов внесите в белый список. При таком раскладе вас точно не коснётся рука злоумышленника.

Друзья, надеюсь данный выпуск оказался для вас полезным. В следующем ролике по практической части информационной безопасности я планирую рассказать, каким образом можно ускорить процесс брутфорса за счёт ресурсов вашей видеокарты.

Не всё ж ей биткоины маинить, правда? Кстати, о бабках. Если есть желание поддержать проект, то вы в описании к ролику я оставлю парочку ссылок на мои обучающие курсы. Там есть и по Windows-системам и по линухе. Обязательно найдёте для себя что-нибудь интересненькое.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом всё. Удачи, успеха, берегите себя и свои сети. Изучайте Linux и главное, заботьтесь о безопасности своих данных. Ведь любую систему, так или иначе можно взломать. А последствия расхлёбывать — то ещё удовольствие. До новых встреч, братцы. Скоро увидимся.