- VPN:L2TP site-to-site (объединение офисов)

- Схема сети

- Полезные материалы по MikroTik

- Чек-лист

- Telegram-канал

- Настройка

- Настройка первого маршрутизатора

- Через графический интерфейс

- Через консоль

- Настройка второго маршрутизатора

- Через графический интерфейс

- Через консоль

- Настройка маршрутизации

- На первом маршрутизаторе

- На втором маршрутизаторе

- Проверка

- Через графический интерфейс

- Через консоль

- Типичные проблемы

- Полезные материалы по MikroTik

- Видеоурок по настройке

- Sysadminium

- Схема сети

- Настройка первого роутера

- Создание корневого сертификата

- Создание сертификата для SSTP

- Экспорт корневого сертификата

- Создание сервера SSTP

- Настройка фаервола

- Настройка второго роутера

- Загрузка и импорт сертификата

- Создание исходящего SSTP интерфейса

- Настройка маршрутизации на обоих роутерах

- Настройка фаервола на обоих роутерах

- Итог

VPN:L2TP site-to-site (объединение офисов)

В статье разбирается настройка L2TP-туннеля на оборудовании MikroTik с целью объединения двух сетей (site-to-site VPN). После создания VPN-канала между сетями будет настроена маршрутизация и выполнена проверка работоспособности. Также будут разобраны типичные проблемы, которые могут возникнуть в процессе настройки и проверки.

Схема сети

В головном офисе установлен маршрутизатор GW1. Он же будет настроен в качестве VPN-сервера. В филиале установлен маршрутизатор GW2, который будет настроен как VPN-клиент.

Головной офис

IP-адрес внешней сети головного офиса: 10.1.100.0/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.100.1/24

IP-адрес внутренней сети головного офиса: 192.168.15.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW1: 192.168.15.1/24

Филиал

IP-адрес внешней сети головного офиса: 10.1.200.0/24

IP-адрес внешнего интерфейса маршрутизатора GW2: 10.1.200.1/24

IP-адрес внутренней сети головного офиса: 192.168.25.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.25.1/24

VPN-канал

IP-адрес VPN-интерфейса маршрутизатора GW1: 172.16.30.1/32

IP-адрес VPN-интерфейса маршрутизатора GW2: 172.16.30.2/32

Полезные материалы по MikroTik

Чек-лист

Список обязательных действий при настройке маршрутизатора MikroTik. Бесплатно через подписку по форме ниже.

Telegram-канал

На Telegram-канале Mikrotik сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik.

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

Включить L2TP-сервер. Не смотря на то, что L2TP не несет в себе нормального шифрования, лучше оставить только аутентификацию «mschap2» как наиболее надежную.

Создать новый аккаунт. Для дальнейшего удобства лучше задавать имена так, что бы сразу можно было определить к кому или чему они относятся. Т. е. имена типа user1, user2, user3 и т. д. не желательны в виду того, что в случае увеличения их количества будет тяжело сопоставить реальных пользователей аккаунтов и сами аккаунты.

Создать статическую запись L2TP сервера. Это действие не обязательно, т. к. если запись не создать вручную, то при каждом подключении она будет создаваться динамически. Но при этом наличие этой записи облегчает дальнейшую настройку и диагностику.

Через консоль

/interface l2tp-server server

set authentication=mschap2 enabled=yes

/ppp secret

add local-address=172.16.30.1 name=user1 password=user1-password profile=default-encryption remote-address=172.16.30.2 service=l2tp

/interface l2tp-server

add name=»L2TP Server for filial1″ user=user1

Настройка второго маршрутизатора

Через графический интерфейс

Создать интерфейс для подключения к первому маршрутизатору. Здесь так же оставляем только аутентификацию «mschap2«.

Через консоль

/interface l2tp-client

add allow=mschap2 connect-to=10.1.100.1 disabled=no name=»L2TP HQ connection» password=user1-password user=user1

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

/ip route

add comment=»route to filial1 through VPN» dst-address=192.168.25.0/24 gateway=172.16.30.2 pref-src=192.168.15.1

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

/ip route

add comment=»route to HQ through VPN» dst-address=192.168.15.0/24 gateway=172.16.30.1 pref-src=192.168.25.1

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Проверка

Проверка состоит из двух частей:

- Надо убедиться, что между двумя маршрутизаторами MikroTik установлено VPN-соединение. Это описано ниже.

- Если VPN-соединение установлено успешно, то далее надо проверить есть ли связь между хостами в двух сетях. Для этого достаточно запустить ping с любого компьютера в сети на любой компьютер другой сети.

Через графический интерфейс

Если подключение установлено, то статус подключения должен отображаться с буквой «R«. Что значит running, т. е. запущено.

Через консоль

Выполнить команду

/interface l2tp-server print — на сервере

/interface l2tp-client print — на клиенте

Если соединение установлено успешно, то статус подключения, так же, как и через графический интерфейс, должен отображаться с буквой «R«.

Типичные проблемы

- Если VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается, то надо проверить:

- Не мешает ли файервол. Для уверенности лучше временно отключить все правила файерволов на обоих маршрутизаторах. Стандартные настройки файерволов можно посмотреть здесь.

- Совпадают ли имя пользователя и пароль на обоих маршрутизаторах.

- На VPN-клиенте указан правильный адрес VPN-сервера к которому должно происходить подключение.

- Если не проходит ping между двумя компьютерами в разных сетях, то надо проверить:

- Правильно сделаны настройки маршрутизации на обоих маршрутизаторах не зависимо от того из какой сети в какую будет идти пинг.

- На брэндмауэре компьютера, который будет пинговаться, сделаны необходимые разрешения для протокола ICMP. Для уверенности можно отключить встроенный брэндмауэр и выгрузить антивирус.

Полезные материалы по MikroTik

Чек-лист по настройке MikroTik Проверьте свою конфигурацию по 28-ми пунктам. Подходит для RouterOS v6 и v7. Дата публикации: 2023.

На Telegram-канале Mikrotik сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik. В апреле и мае 2023 будут разбираться темы Wi-Fi и QoS. Подписывайтесь

Видеоурок по настройке

Sysadminium

В этой статье описывается процесс объединения двух офисов с помощью VPN протокола SSTP на базе двух роутеров MikroTik.

Схема сети

Будем реализовывать следующую схему:

В каждом офисе есть роутер MikroTik, дающий доступ в интернет.

- Первый роутер:

- внутренний IP — 192.168.0.1

- обслуживает локальную сеть 192.168.0.0/24

- внешний IP — 91.205.152.36

- внутренний IP — 192.168.1.1

- обслуживает локальную сеть 192.168.1.0/24

- внешний IP — 93.203.117.48

Нам нужно соединить оба роутера MikroTik с помощью VPN соединения SSTP. Дополнительно нужно настроить маршрутизацию и фаервол, чтобы компьютеры из одного офиса могли достучаться до компьютеров в другом офисе.

Настройка первого роутера

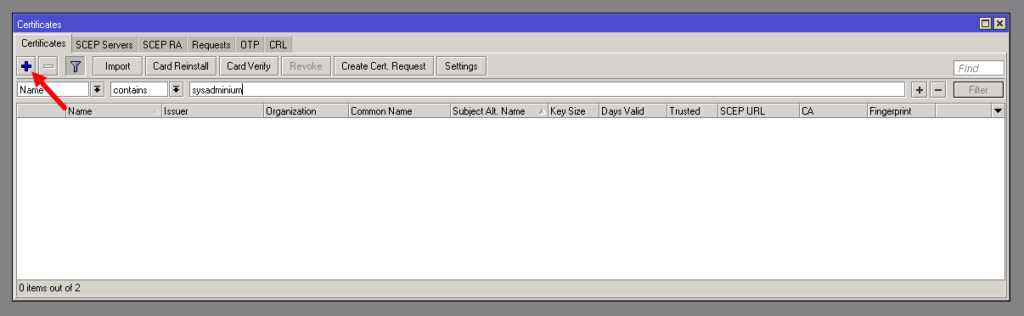

Создание корневого сертификата

Так как протокол SSTP использует TLS сертификаты, то мы должны выпустить корневой сертификат, и с помощью него выпустить сертификат для SSTP сервера. Для этого перейдем в System / Certificate и создадим новый сертификат.

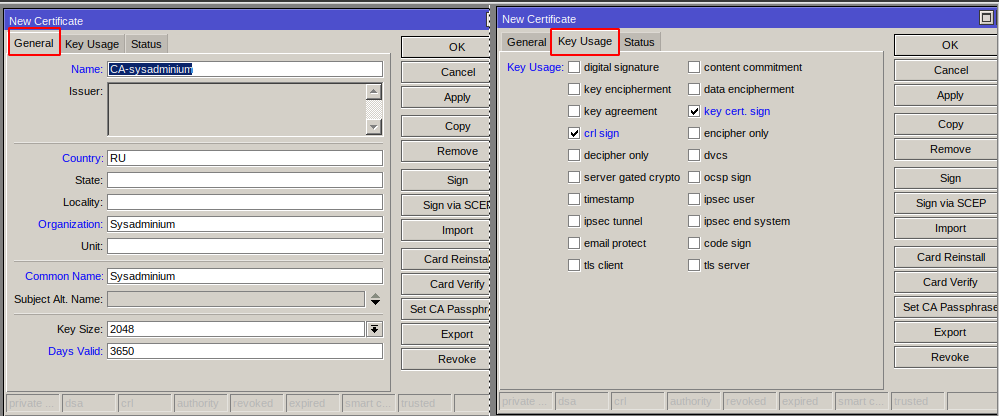

При создании корневого сертификата заполняем поля следующем образом:

- Name — видимое имя сертификата.

- Common Name — имя субъекта, которому выдан сертификат. Например, если бы мы делали сертификат для домена, то здесь нужно было бы указать имя этого домена. В корневом сертификате можно указать любое имя, например имя сертификата (Name) или имя организации (Organization).

- Key Size — длина ключа.

- Days Valid — срок действия сертификата в днях.

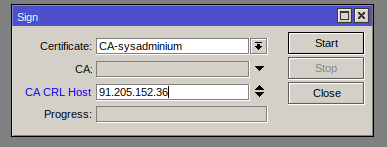

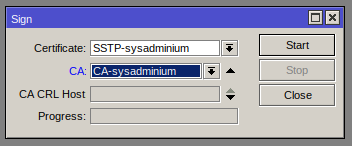

Сохраним сертификат нажав кнопку Apply, и подпишем его нажав кнопку Sign. В открывшемся окне следует заполнить поле CA CRL Host, здесь можно указать внешний IP роутера, к которому будет подключаться другой роутер. Для подписания нажимаем кнопку Start.

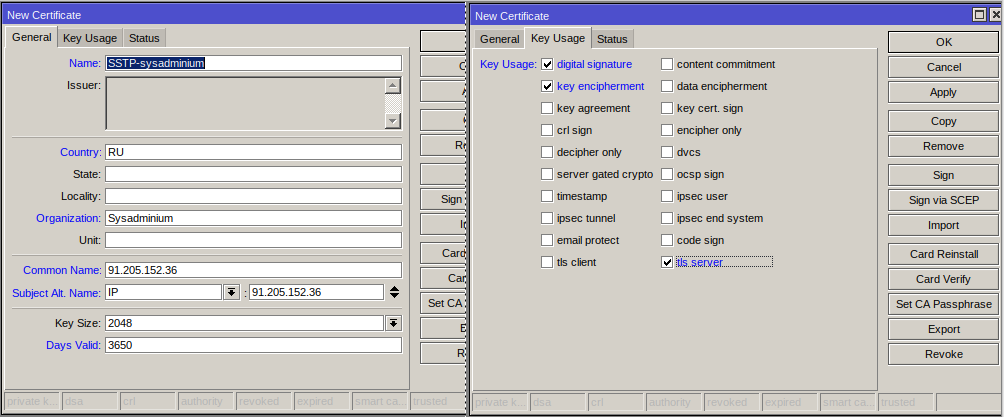

Создание сертификата для SSTP

Теперь выпустим сертификат для SSTP сервера:

Главное здесь заполнить следующие поля:

- Common name — так как мы выпускаем сертификат для SSTP сервера, то нужно указать его IP адрес, то есть внешний адрес роутера.

- Subject Alt. Name — здесь тоже вписываем внешний адрес роутера.

Сохраним сертификат нажав кнопку Apply, и подпишем его нажав кнопку Sign. При подписании нужно указать корневой сертификат, созданный нами ранее:

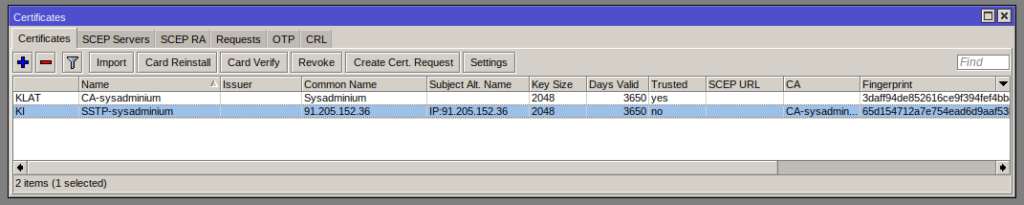

В итоге получилось два сертификата:

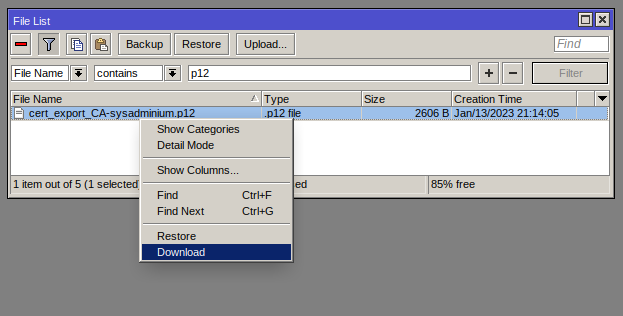

Экспорт корневого сертификата

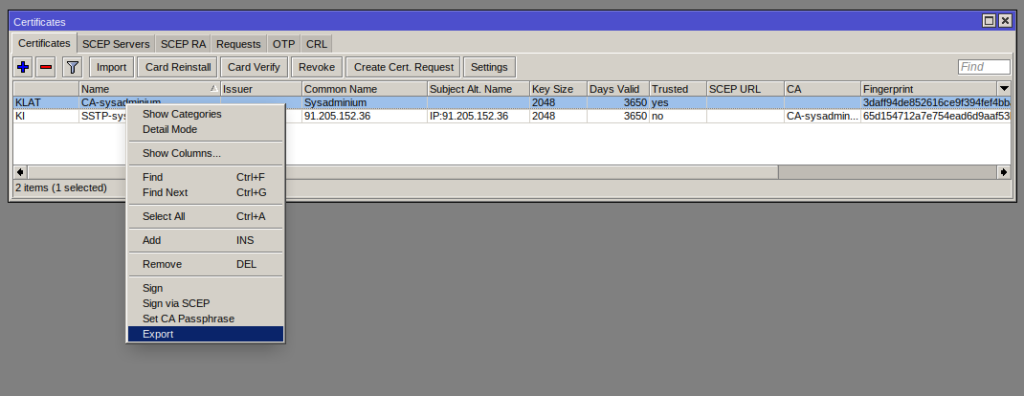

На второй роутер нужно будет установить корневой сертификат, поэтому экспортируем его. Для этого нажимаем на нём правой кнопкой мыши и выбираем Export:

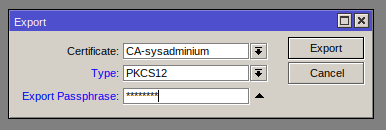

В открывшемся окне, в поле Type ставим PKCS12 и придумываем пароль:

Найти и скачать выгруженный сертификат можно в разделе Files.

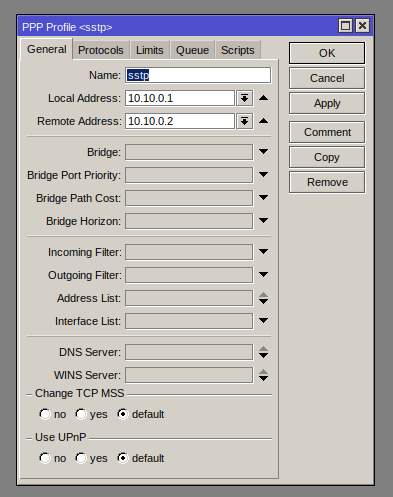

Создание сервера SSTP

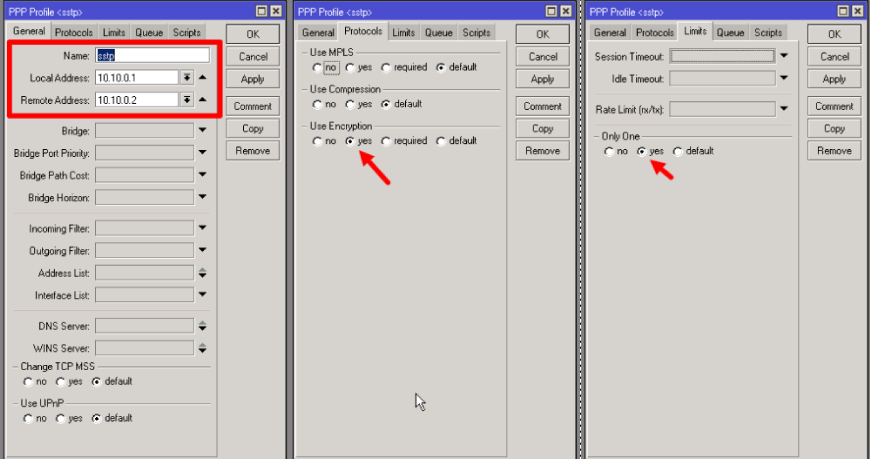

Переходим в раздел PPP и для начала создадим новый профиль, это делается на вкладке Profiles. При создании нового профиля заполняем поля на вкладках:

- General — укажем имя профиля, локальный и удалённый адрес для VPN-соединения;

- Protocols — выбираем Use Encription;

- Limits — я указываю, что к серверу с таким профилем может подключиться только 1 клиент:

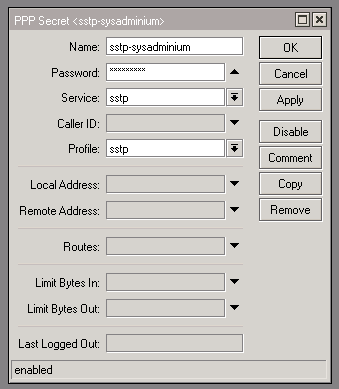

Теперь создаем секрет (логин и пароль для подключения). Для этого переходим на вкладку Secrets и создаём новый секрет. При создании секрета укажем имя, пароль, сервис и используемый профиль:

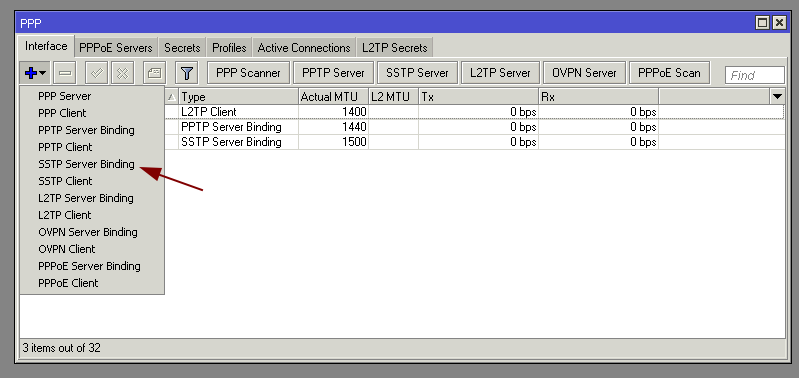

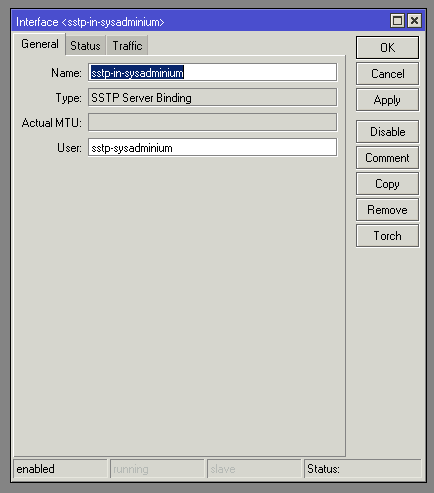

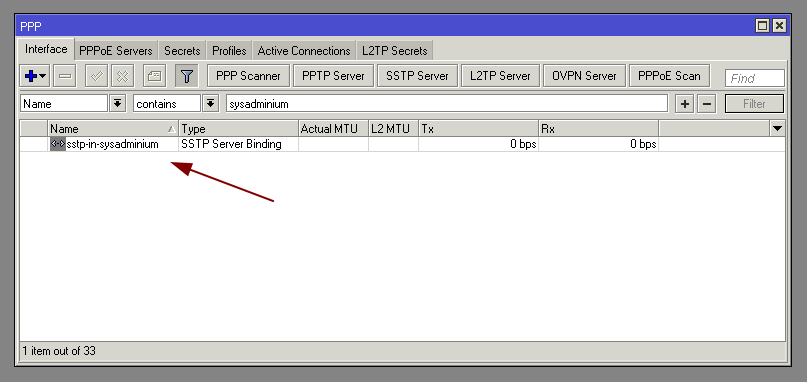

Теперь добавляем интерфейс сервера SSTP, для этого переходим на вкладку Interface. И добавляем SSTP Server Binding:

Заполняем поля (в поле User нужно указать имя придуманное в секрете):

Получился такой интерфейс сервера SSTP к которому можно подключаться:

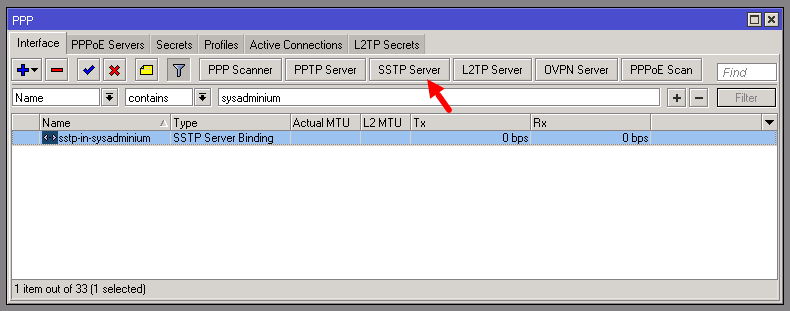

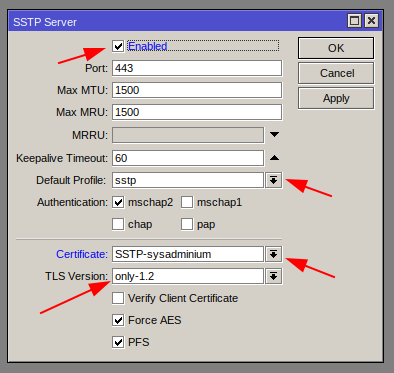

Осталось настроить и включить SSTP Server, для этого нажимаем кнопку SSTP Server:

В открывшемся окне заполняем следующие поля:

Здесь нужно указать сертификат, подготовленный профиль, и включить сервер (Enable). Дополнительно я указал версию TLS — only-1.2.

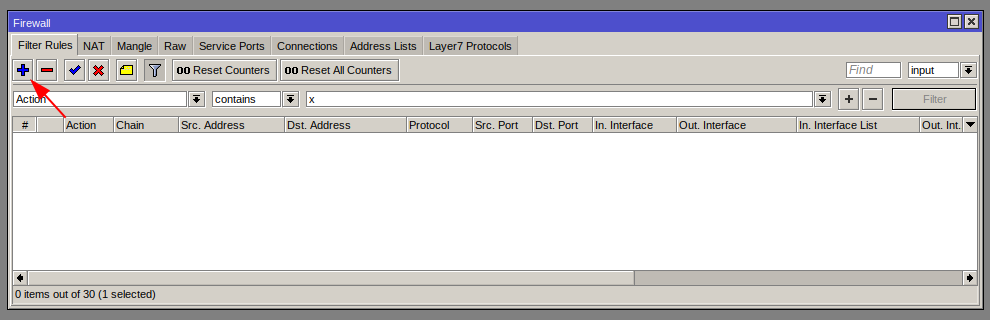

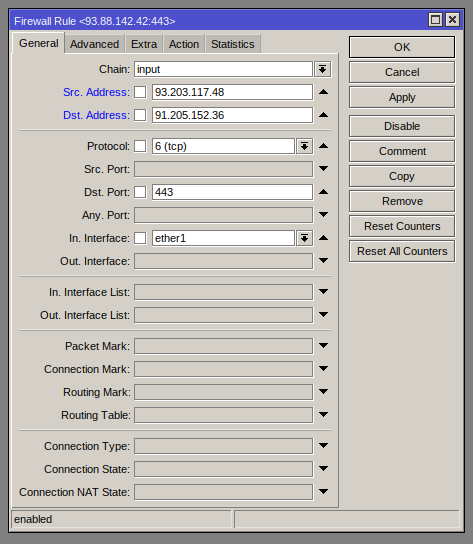

Настройка фаервола

Если у вас фаервол настроен как нормально-закрытый, то есть, что не разрешено, то запрещено. То вам нужно разрешить входящее подключение к SSTP серверу, который работает на 443 порту. Для этого открываем IP / Firewall и создаём новое правило:

Здесь я разрешил входящий трафик (input) с внешнего адреса второго роутера (Src. Address) на внешний адрес этого роутера (Dst. Address). Дополнительно, проверяется протокол (Protocol) и порт подключения (Dst. Port) и входящий интерфейс (In. Interface).

Нажимаем OK и поднимаем это разрешающее правило выше ваших запрещающих правил.

Настройка второго роутера

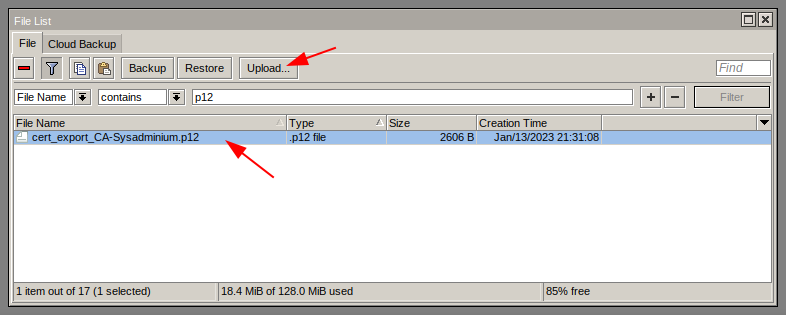

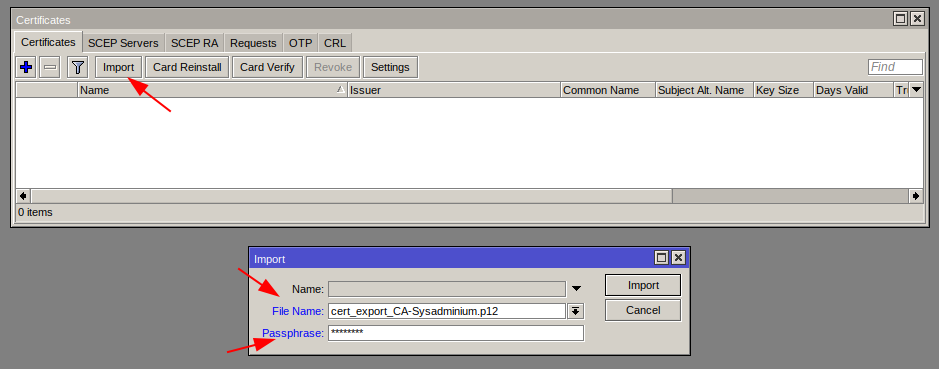

Загрузка и импорт сертификата

Для начала загрузим на второй роутер корневой сертификат подготовленный на первом. Для этого открываем File и кидаем туда сертификат:

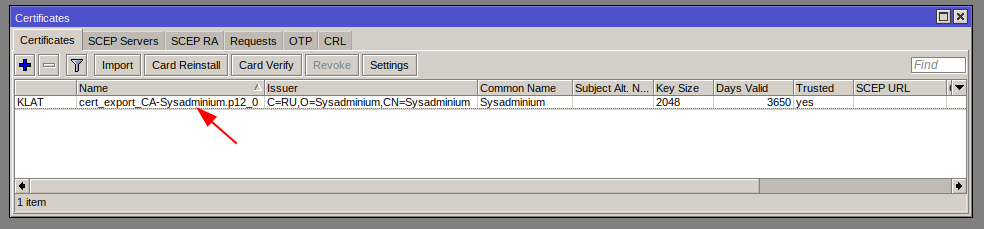

Импортируем сертификат, для этого открываем System / Certificates и нажимаем кнопку Import. Выбираем файл и вводим пароль:

В списке сертификатов появится наш сертификат:

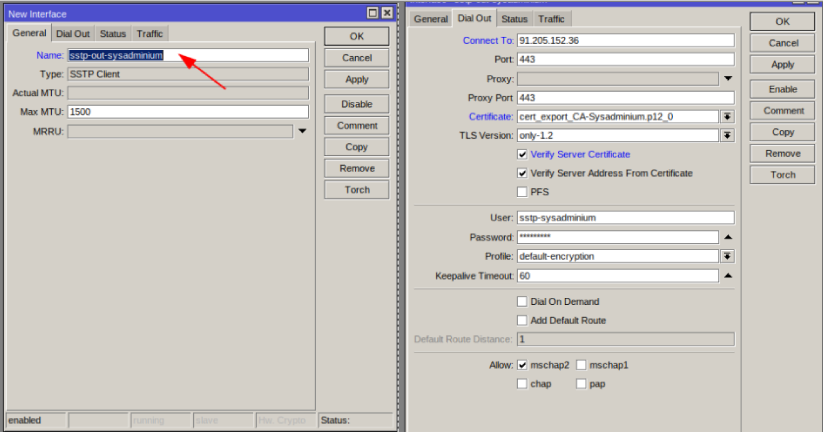

Создание исходящего SSTP интерфейса

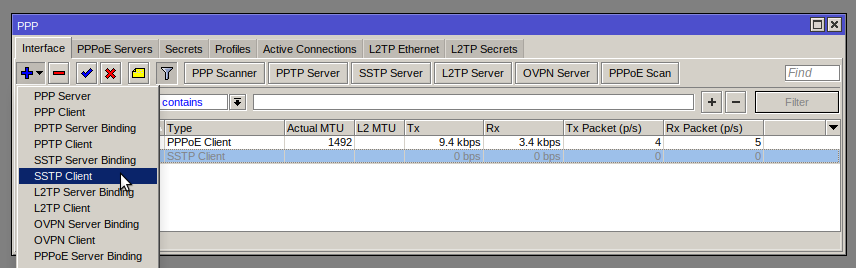

Дальше переходим в раздел PPP и создаём исходящий SSTP интерфейс (SSTP Client) на вкладке Interface:

И заполняем следующие поля:

- Внешний IP-адрес первого роутера (к которому мы подключаемся);

- Сертификат, которой мы только что импортировали;

- TLS Version — only-1.2;

- Поставим галочку «Verify Server Certificate«;

- Логин и пароль;

- В Allow разрешаем только mschap2.

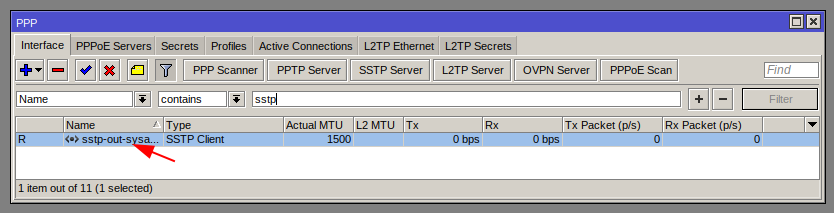

И нажимаем OK. После этого VPN должен подняться:

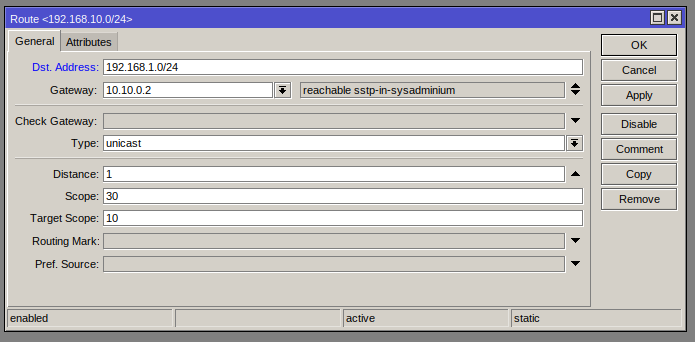

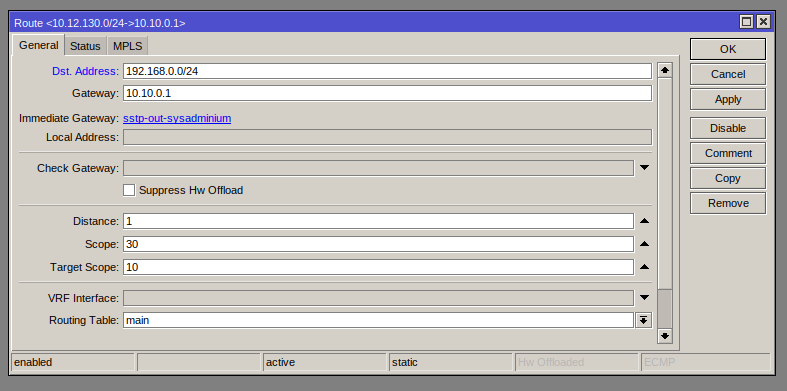

Настройка маршрутизации на обоих роутерах

Если помните, когда мы настраивали сервер SSTP, то мы создали профиль:

Здесь мы указали, что IP адрес на первом роутере будет 10.10.0.1, а на втором 10.10.0.2. То есть нам нужно создать два маршрута:

- На первом роутере — если мы идём в локальную сеть второго офиса (192.168.1.0/24), то нужно идти на 10.10.0.2;

- На втором роутере — если мы идём в локальную сеть первого офиса (192.168.0.0/24), то нужно идти на 10.10.0.1.

Переходим в IP / Routes и создаём новый маршрут.

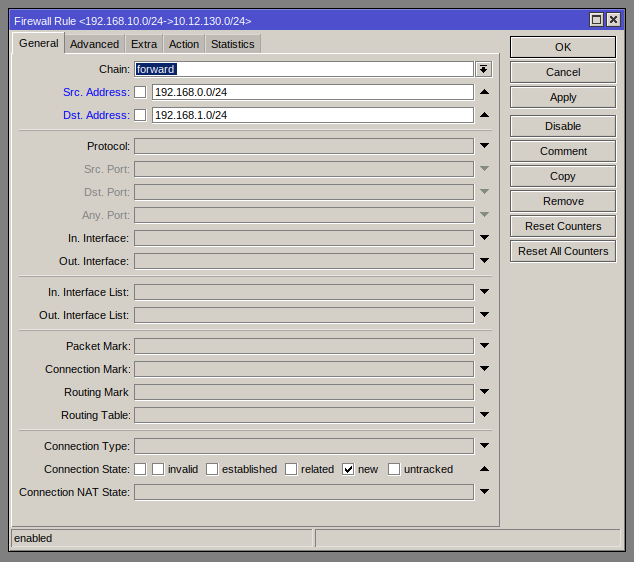

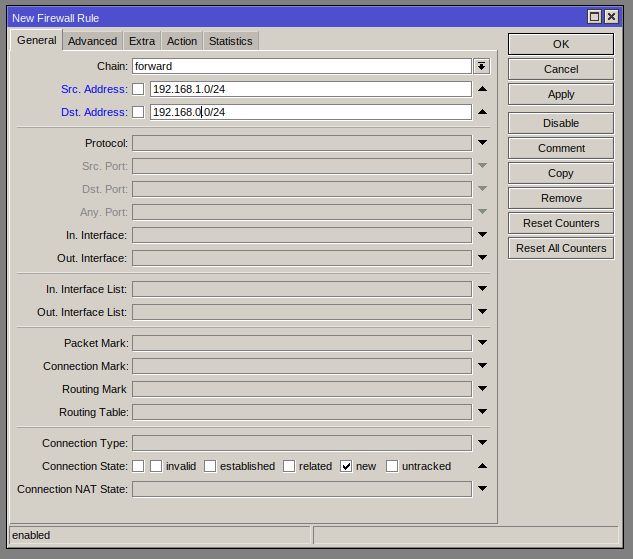

Настройка фаервола на обоих роутерах

Осталось настроить фаервол, чтобы компьютеры из первого офиса могли достучаться до компьютеров из второго офиса и наоборот. На обоих роутерах нужно сделать по два одинаковых правила.

Первое правило разрешает подключаться из первой сети во вторую:

Второе правило разрешает подключаться из второй сети в первую:

Итог

После проделанных манипуляций компьютеры в обоих офисах смогут достучаться друг до друга по протоколу IP. То есть они смогут пинговать друг друга, подключаться по RDP, открывать веб странички (если в каком-то из офисов есть WEB-сервер) и выполнять другие подобные действия.

В этой статье описывается процесс объединения двух офисов с помощью VPN протокола SSTP на базе двух роутеров MikroTik