9.2.2. Средства анализа защищенности сетевых протоколов и сервисов

Взаимодействие абонентов в любой сети базируется на использовании сетевых протоколов и сервисов, определяющих процедуру обмена информацией между двумя и более узлами. При разработке сетевых протоколов и сервисов к ним предъявляются требования по обеспечению безопасности обрабатываемой информации. С течением времени они становятся недостаточными, поэтому постоянно появляются сообщения об обнаруженных в сетевых протоколах уязвимостях. В результате, возникает потребность в постоянной проверке всех используемых в корпоративной сети протоколов и сервисов.

Системы анализа защищенности выполняют серию тестов по обнаружению уязвимостей. Эти тесты аналогичны применяемым злоумышленниками при осуществлении атак на корпоративные сети.

Сканирование с целью обнаружения уязвимостей начинается с получения предварительной информации о проверяемой системе, в частности о разрешенных протоколах и открытых портах, используемой версии операционной системы и т.п. Заканчивается сканирование попытками имитации проникновения; используются широко известные атаки, например подбор пароля методом полного перебора (brute force – «грубая сила»).

При помощи средств анализа защищенности на уровне сети можно тестировать не только возможность несанкционированного доступа в корпоративную сеть из Internet. Эти же средства могут быть использованы для аналогичной проверки во внутренней сети организации. Системы анализа защищенности на уровне сети могут быть использованы как для оценки уровня безопасности организации, так и для контроля эффективности настройки сетевого программного и аппаратного обеспечения.

В настоящее время известно более десятка различных средств, автоматизирующих поиск уязвимостей сетевых протоколов и сервисов. Одно из первых таких средств – свободно распространяемая система анализа защищенности UNIX-систем SATAN (Security Administrator Tool for Analyzing Networks), разработанная В. Венема и Д. Фармером. Среди коммерческих систем анализа защищенности можно назвать Internet Scanner компании Internet Security Systems Inc. (рис. 9.4), NetSonar компании Cisco, CyberCop Scanner компании Network Associates и ряд других.

Средства анализа защищенности данного класса анализируют уязвимость не только сетевых сервисов и протоколов, но и системного и прикладного программного обеспечения, отвечающего за работу с сетью. К такому обеспечению можно отнести Web-, FTP- и почтовые серверы, межсетевые экраны, браузеры и т.п. Некоторые из предлагаемых на рынке систем проводят не только анализ защищенности программного обеспечения, но и сканирование аппаратных средств. К таким аппаратным средствам относится коммутирующее и маршрутизирующее оборудование.

14.2. Технология анализа защищенности

В организации, использующей КИС, приходится регулярно проверять, насколько реализованные или используемые механизмы защиты информации соответствует положениям принятой в организации политики безопасности. Такая задача периодически возникает при изменении и обновлении компонентов ИС, изменении конфигурации ОС и т. п. [9, 40].

Однако администраторы сетей не имеют достаточно времени на проведение такого рода проверок для всех узлов корпоративной сети. Поэтому специалисты отделов защиты информации нуждаются в средствах, облегчающих анализ защищенности используемых механизмов обеспечения информационной безопасности. Этот процесс помогают автоматизировать средства анализа защищенности, часто называемые сканерами безопасности security scanners).

Использование средств анализа защищенности позволяв определить уязвимости на узлах корпоративной сети и устранить их до того, как ими воспользуются злоумышленники. По существу, действия системы анализа защищенности аналогичны действиям охранника, периодически обходящего все этажи охраняемого здания в поисках открытых дверей, незакрытых окон и других проблем. Только в качестве здания выступает корпоративная сеть, а в качестве незакрытых окон и дверей — уязвимости.

Средства анализа защищенности работают на первом этапе осуществления атаки. Обнаруживая и своевременно устраняя уязвимости, они тем самым предотвращают саму возможность реализации атаки, что позволяет снизить затраты на эксплуатацию средств защиты.

Средства анализа защищенности могут функционировать на сетевом уровне, уровне ОС и уровне приложения. Они могут проводить поиск уязвимостей, постепенно наращивая число проверок и «углубляясь» в ИС, исследуя все ее уровни.

Наибольшее распространение получили средства анализа защищенности сетевых сервисов и протоколов. Обусловлено это, в первую очередь, универсальностью используемых протоколов. Изученность и повсеместное использование таких протоколов, как IP, TCP, HTTP, FTP, SMTP и т. п., позволяют с высокой степенью эффективности проверять защищенность ИС, работающей в сетевом окружении.

Вторыми по распространенности являются средства анализа защищенности ОС. Обусловлено это также универсальностью и распространенностью некоторых ОС (например, UNIX и Windows NT).

Средства анализа защищенности приложений пока существуют только для широко распространенных прикладных систем типа Web-браузеры и СУБД.

Применение средств анализа защищенности позволяет быстро определить все узлы корпоративной сети, доступные в момент проведения тестирования, выявить все используемые в сети сервисы и протоколы, их настройки и возможности для несанкционированного воздействия (как изнутри корпоративной сети, так и снаружи). По результатам сканирования эти средства вырабатывают рекомендации и пошаговые меры, позволяющие устранить выявленные недостатки.

Данный метод контроля нарушений noтоками безопасности не может заменить — специалиста по информационной безопасности. Средства анализа защищенности могут лишь автоматизировать поиск некоторых известных уязвимости

14.2.1. Средства анализа защищенности сетевых протоколов и сервисов

Взаимодействие абонентов в любой сети базируется на использовании сетевых протоколов и сервисов определяющих процедуру обмена информацией между двумя и более узлами. При разработке сетевых протоколов и сервисов к ним предъявлялись требования (обычно явно недостат очные ) п0 обеспечению безопасности обрабатываемой инфор мации — Поэтому постоянно появляются сообщения об o6Hapy* eHHbIX B сетевых протоколах уязвимостях. В результате возник 367 » потребность в постоянной проверке всех используемых в корпоративной сети • протоколов и сервисов.

Системы анализа защищенности выпо 1ЛНЯЮТ серию тестов по обнаружению уязвимостей. Эти тесты аг 1алогичны применяемым злоумышленниками при осуществлен™ атак на корпоративные сети.

Сканирование с целью обнаружения уязвимостей начинается с получения предварительной информации ° проверяемой системе. Заканчивается сканирование попыт^ми имитации проникновения, используя широко известные атаки, например подбор пароля методом полного перебора (b ru te force — «грубая сила»).

При помощи средств анализа защищенности на уровне сети можно тестировать не только возможность НСД в корпоративную сеть из сети Internet. Эти средства могу 1 » быть использованы как для оценки уровня безопасности орг аниза Ц ии > так и Я пя контроля эффективности настройки сетев ого программного и аппаратного обеспечения.

В настоящее время известно более десятка различных средств, автоматизирующих поиск уязвимос теи сетевых протоколов и сервисов. Среди коммерческих систе м анализа защищенности можно назвать Internet Scanner компании Internet Security Systems, Inc., NetSonar компании Cisco, CybP rC °P Scanner компании Network Associates и ряд других.

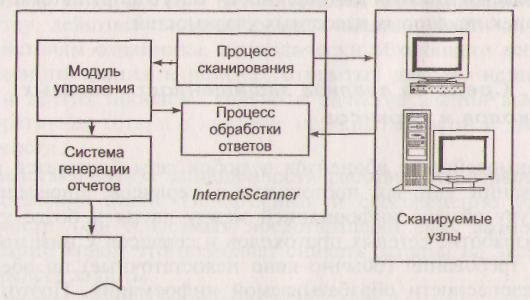

Типичная схема проведения анализа защищенности (на примере системы Internet Scanner) приведена на рис. 14.4.

Рис. 14.4. Схема проведения анализа защищенности (на примере системы Internet Scanner)

Средства анализа защищенности данного класса анализируют не только уязвимость сетевых сервисов и протоколов, цо и системного и прикладного ПО, отвечающего за работу с сетью. К такому обеспечению можно отнести Web-, FTP- и почтовые серверы, МЭ, браузеры и т. п.

14.2.2. Средства анализа защищенности ОС

Средства этого класса предназначены для проверки настроек ОС, влияющих на ее защищенность. К таким настройкам можно отнести:

- учетные записи пользователей (account), например длину пароля и срок его действия;

- права пользователей на доступ к критичным системным файлам;

- уязвимые системные файлы;

- установленные патчи (patch) и т. п.

Системы анализа защищенности на уровне ОС могут быть использованы также для контроля конфигурации ОС.

В отличие от средств анализа защищенности сетевого уровня данные системы проводят сканирование не снаружи, а изнутри анализируемой системы, т. е. они не имитируют атаки

внешних злоумышленников. Кроме возможностей по обнаружению уязвимостей, некоторые системы анализа защищенности на уровне ОС (например, System Scanner компании Internet Security Systems) позволяют автоматически устранять часть обнаруженных проблем или корректировать параметры системы, не удовлетворяющие политике безопасности, принятой в организации.