- 2013 Год. Методы и средства защиты от несанкционированного доступа (в windows – системах)

- 1. Пути и методы защиты информации в локальных вычислительных сетях

- 1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

- 1.1.1 Средства защиты информации

- 1.1.2 Способы защиты информации

2013 Год. Методы и средства защиты от несанкционированного доступа (в windows – системах)

Несанкционированный доступ (НСД) злоумышленника на компьютер опасен не только возможностью прочтения и/или модификации обрабатываемых электронных документов, но и возможностью внедрения злоумышленником управляемой программной закладки, которая позволит ему предпринимать следующие действия:

- Читать и/или модифицировать электронные документы, которые в дальнейшем будут храниться или редактироваться на компьютере.

- Осуществлять перехват различной ключевой информации, используемой для защиты электронных документов.

- Использовать захваченный компьютер в качестве плацдарма для захвата других компьютеров локальной сети.

- Уничтожить хранящуюся на компьютере информацию или вывести компьютер из строя путем запуска вредоносного программного обеспечения.

- Средства ограничения физического доступа.

- Средства защиты от несанкционированного доступа по сети.

- Создание списка пользователей, которым разрешен доступ на защищаемый компьютер. Для каждого пользователя формируется ключевой носитель (в зависимости от поддерживаемых конкретным замком интерфейсов – дискета, электронная таблетка iButton или смарт-карта), по которому будет производиться аутентификация пользователя при входе. Список пользователей сохраняется в энергонезависимой памяти замка.

- Формирование списка файлов, целостность которых контролируется замком перед загрузкой операционной системы компьютера. Контролю подлежат важные файлы операционной системы, например, следующие:

- системные библиотеки Windows;

- исполняемые модули используемых приложений;

- шаблоны документов Microsoft Word и т. д.

- Замок запрашивает у пользователя носитель с ключевой информацией, необходимой для его аутентификации. Если ключевая информация требуемого формата не предъявляется или если пользователь, идентифицируемый по предъявленной информации, не входит в список пользователей защищаемого компьютера, замок блокирует загрузку компьютера.

- Если аутентификация пользователя прошла успешно, замок рассчитывает контрольные суммы файлов, содержащихся в списке контролируемых, и сравнивает полученные контрольные суммы с эталонными. В случае, если нарушена целостность хотя бы одного файла из списка, загрузка компьютера блокируется. Для возможности дальнейшей работы на данном компьютере необходимо, чтобы проблема была разрешена Администратором, который должен выяснить причину изменения контролируемого файла и, в зависимости от ситуации, предпринять одно из следующих действий, позволяющих дальнейшую работу с защищаемым компьютером:

- пересчитать эталонную контрольную сумму для данного файла, т.е. зафиксировать измененный файл;

- восстановить исходный файл;

- удалить файл из списка контролируемых.

- Из заголовка IP-пакета выделяется информация о его адресате. Согласно этой информации на основе политики безопасности данного VPN-агента выбираются алгоритмы защиты (если VPN-агент поддерживает несколько алгоритмов) и криптографические ключи, с помощью которых будет защищен данный пакет. В том случае, если политикой безопасности VPN-агента не предусмотрена отправка IP-пакета данному адресату или IP-пакета с данными характеристиками, отправка IP-пакета блокируется.

- С помощью выбранного алгоритма защиты целостности формируется и добавляется в IP-пакет электронная цифровая подпись (ЭЦП), имитоприставка или аналогичная контрольная сумма.

- С помощью выбранного алгоритма шифрования производится зашифрование IP-пакета.

- С помощью установленного алгоритма инкапсуляции пакетов зашифрованный IP-пакет помещается в готовый для передачи IP-пакет, заголовок которого вместо исходной информации об адресате и отправителе содержит соответственно информацию о VPN-агенте адресата и VPN-агенте отправителя. Т.е. выполняется трансляция сетевых адресов.

- Пакет отправляется VPN-агенту адресата. При необходимости, производится его разбиение и поочередная отправка результирующих пакетов.

- Из заголовка IP-пакета выделяется информация о его отправителе. В том случае, если отправитель не входит в число разрешенных (согласно политике безопасности) или неизвестен (например, при приеме пакета с намеренно или случайно поврежденным заголовком), пакет не обрабатывается и отбрасывается.

- Согласно политике безопасности выбираются алгоритмы защиты данного пакета и ключи, с помощью которых будет выполнено расшифрование пакета и проверка его целостности.

- Выделяется информационная (инкапсулированная) часть пакета и производится ее расшифрование.

- Производится контроль целостности пакета на основе выбранного алгоритма. В случае обнаружения нарушения целостности пакет отбрасывается.

- Пакет отправляется адресату (по внутренней сети) согласно информации, находящейся в его оригинальном заголовке.

- Вся передаваемая в рамках одного туннеля информация защищена как от несанкционированного просмотра, так и от модификации.

- Инкапсуляция IP-пакетов позволяет добиться сокрытия топологии внутренней ЛВС: из Интернет обмен информации между двумя защищенными ЛВС виден как обмен информацией только между их VPN-агентами, поскольку все внутренние IP-адреса в передаваемых через Интернет IP-пакетах в этом случае не фигурируют.

- IP-адрес источника. Это может быть не только одиночный IP-адрес, но и адрес подсети или диапазон адресов.

- IP-адрес назначения. Также может быть диапазон адресов, указываемый явно, с помощью маски подсети или шаблона.

- Идентификатор пользователя (отправителя или получателя).

- Протокол транспортного уровня (TCP/UDP).

- Номер порта, с которого или на который отправлен пакет.

- антивирусное сканирование;

- контроль корректности пакетов;

- контроль корректности соединений (например, установления, использования и разрыва TCP-сессий);

- контент-контроль.

- Защита компьютера от физического доступа.

- Защита компьютера от НСД по сети и организация VPN.

- Шифрование файлов по требованию.

- Автоматическое шифрование логических дисков компьютера.

- Вычислени/проверка ЭЦП.

- Защита сообщений электронной почты.

- косвенным — без физического доступа к элементам ЛВС;

- прямым — с физическим доступом к элементам ЛВС.

- применение подслушивающих устройств;

- дистанционное фотографирование;

- перехват электромагнитных излучений;

- хищение носителей информации и производственных отходов;

- считывание данных в массивах других пользователей;

- копирование носителей информации;

- несанкционированное использование терминалов;

- маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа;

- использование программных ловушек;

- получение защищаемых данных с помощью серии разрешенных запросов;

- использование недостатков языков программирования и операционных систем;

- преднамеренное включение в библиотеки программ специальных блоков типа “троянских коней”;

- незаконное подключение к аппаратуре или линиям связи вычислительной системы;

- злоумышленный вывод из строя механизмов защиты.

- аппаратные — устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой ЛВС по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

- физические — реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения. Замки на дверях, решетки на окнах).

- Программные средства — программы, специально предназначенные для выполнения функций, связанных с защитой информации.

- идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

- проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту;

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию обращений к защищаемым ресурсам;

- реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

- формальные — выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека.

- неформальные — такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.

1. Пути и методы защиты информации в локальных вычислительных сетях

1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

1.1.1 Средства защиты информации

1.1.2 Способы защиты информации

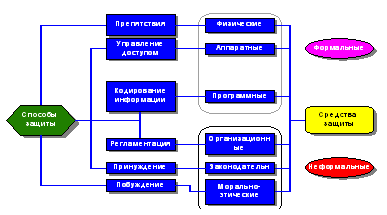

Способы защиты информации представлены на рисунке 1.2. Способы защиты информации в ЛВС включают в себя следующие элементы: 1. Препятствие — физически преграждает злоумышленнику путь к защищаемой информации (на территорию и в помещения с аппаратурой, носителям информации). 2. Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных). Управление доступом включает следующие функции защиты:

Рисунок 1.1 Способы и средства защиты информации в ЛВС 3. Маскировка — способ защиты информации в ЛВС путем ее криптографического преобразования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежной ее защиты. 4. Регламентация — заключается в разработке и реализации в процессе функционирования ЛВС комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в ЛВС защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение ЛВС (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации. 5. Принуждение — пользователи и персонал ЛВС вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Рассмотренные способы защиты информации реализуются применением различных средств защиты, причем различают технические, программные, организационные, законодательные и морально-этические средства. Организационными средствами защиты называются организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ЛВС для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы ЛВС на всех этапах: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация. К законодательным средствам защиты относятся законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил. К морально-этическим средствам защиты относятся всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета, престижа человека или группы лиц. Рассмотренные выше средства защиты подразделяются на: