- Вики IT-KB

- Настройка VPN-подключения по протоколу SSTP на компьютере под управлением ОС Ubuntu Desktop Linux 14.04 LTS (Trusty Tahr) 64-bits

- Общая информация

- 1. Проверяем версию операционной системы

- 2. Проверяем наличие поддержки работы с протоколом SSTP

- 3. Добавляем поддержку протокола SSTP

- 4. Создание и настройка VPN-подключения по протоколу SSTP

- 5. Проверка подключения

- Обсуждение

- Подключение к SSTP-серверу из под Linux

Вики IT-KB

Настройка VPN-подключения по протоколу SSTP на компьютере под управлением ОС Ubuntu Desktop Linux 14.04 LTS (Trusty Tahr) 64-bits

Общая информация

В данном руководстве Вашему вниманию представлено описание процедуры настройки безопасного VPN-подключения по защищённому протоколу SSTP. Защита VPN-соединения выполняется по средствам механизмов шифрования трафика (SSL) с помощью цифрового сертификата, предоставляемого со стороны VPN сервера. Программное обеспечение клиентской операционной системы в процессе установления VPN-соединения выполняет проверку сертификата VPN-сервера, в частности проверяется не отозван ли сертификат сервера, а также проверяется доверие корневому сертификату Центра сертификации, выдавшего сертификат VPN-серверу. Именно поэтому одним из требований успешной работы VPN-подключения по протоколу SSTP является возможность автоматического обновления списка корневых сертификатов через Интернет. Протокол SSTP является более современным протоколом чем протокол L2TP/IPsec, и более безопасным, чем скомпрометированный протокол PPTP. Дополнительным преимуществом протокола SSTP является его возможность работы через повсеместно доступный порт протокола HTTPS (TCP 443), используемый для обычного веб-браузинга, то есть VPN-соединение по протоколу SSTP будет работать практически через любое Интернет-соединение (домашний интернет, гостиницы, интернет-кафе, мобильный интернет и т.д.).

1. Проверяем версию операционной системы

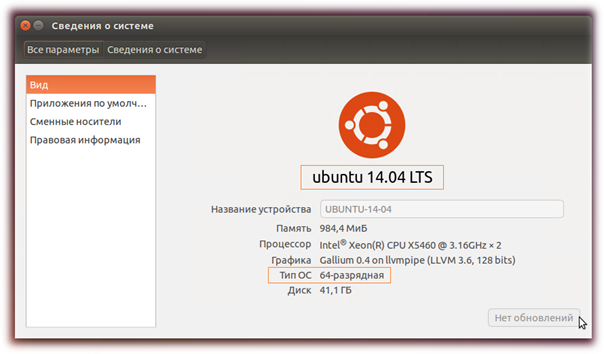

Прежде чем приступить к выполнению действий, описанных в данном руководстве, необходимо убедиться в том, что версия операционной системы Ubuntu Linux, установленной на Вашем компьютере, соответствует версии, для которой предназначено данное руководство. Это важно, так как у разных версий Ubuntu Linux процесс установки настройки SSTP VPN-соединений будет отличаться.

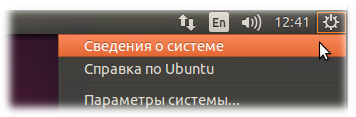

В верхнем правом углу рабочего стола откроем пункт меню «Сведения ос системе»

Убедимся в том, что отображается ОС версии Ubuntu 14.04 LTS 64-разрядная

2. Проверяем наличие поддержки работы с протоколом SSTP

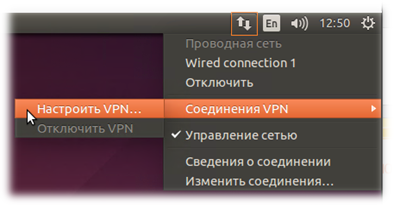

В верхнем правом углу рабочего стола нажмём кнопку управления сетевыми подключениями и в меню выберем «Соединения VPN», затем «Настроить VPN…»

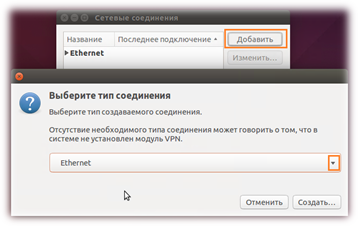

В открывшемся окне сетевых соединений нажмём кнопку «Добавить», чтобы создать новое сетевое соединение. В окне выбора типа соединения откроем ниспадающий список возможных типов соединений.

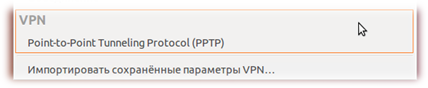

Если в Вы обнаружите, что в перечне возможных типов VPN соединений отсутствует SSTP, например, поддерживается только протокол PPTP, значит можно переходить к выполнению пункту 3 данного Руководства.

Если же в списке возможных типов VPN подключений протокол SSTP присутствует, то можно пропустить пункт 3 данного Руководства и перейти сразу к выполнению пункта 4.

3. Добавляем поддержку протокола SSTP

Для добавления поддержки VPN подключений по протоколу SSTP Вам нужно будет загрузить из Интернет и установить несколько пакетов. Загрузку пакетов можно выполнить с веб-узла проекта sstp-client

Вам потребуется загрузить 4 пакета:

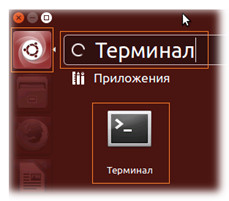

Сделать это можно как с помощью любого Интернет-браузера, так и с помощью утилит командной строки. Запустите приложение «Терминал». Для этого в левой верхней области рабочего стола нажмите кнопку поиска приложений и введите «Терминал». Будет найдено одноимённое приложение. Запустите его.

В открывшемся окне Терминала выполним команды для создания нового каталога в домашней папке пользователя и загрузки файлов deb-пакетов, необходимых для дальнейшей установки:

mkdir ~/sstp-install-files cd ~/sstp-install-files/ wget http://downloads.sourceforge.net/project/sstp-client/sstp-client/1.0.10/libsstp-client0_1.0.10-0ubuntu3_amd64.deb wget http://downloads.sourceforge.net/project/sstp-client/sstp-client/1.0.10/sstp-client_1.0.10-0ubuntu3_amd64.deb wget http://downloads.sourceforge.net/project/sstp-client/network-manager-sstp/0.9.8.8-1/network-manager-sstp_0.9.8.8-0ubuntu1_amd64.deb wget http://downloads.sourceforge.net/project/sstp-client/network-manager-sstp/0.9.8.8-1/network-manager-sstp-gnome_0.9.8.8-0ubuntu1_amd64.deb

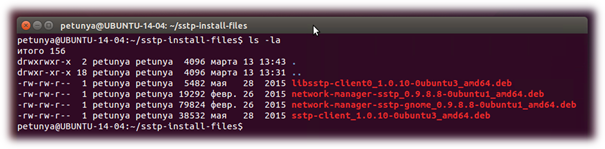

В конечном итоге в каталоге ~/sstp-install-files у Вас должно появиться 4 deb-пакета:

Если по какой-то причине необходимые пакеты недоступны по указанным ссылкам, Вы можете загрузить их копию с помощью любого Интернет-браузера по ссылке https://yadi.sk/d/o6azo_d7q8PPU

Внимание. Перед установкой пакетов закройте все ранее открытые окна менеджера сетевых соединений.

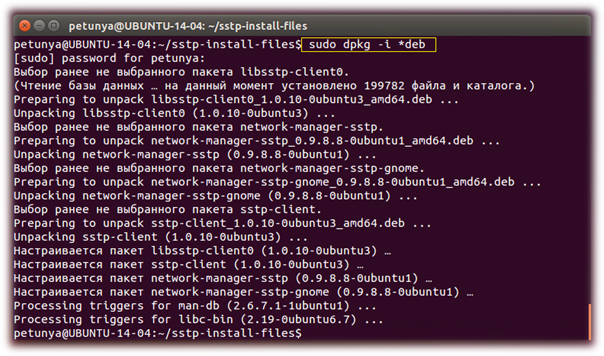

Итак, пакеты загружены и теперь Вы выполняете их установку в операционную систему командами:

cd ~/sstp-install-files sudo dpkg -i *.deb

Установка всех пакетов должна пройти без ошибок.

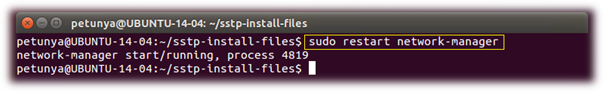

После завершения установки нужно перезагрузить компьютер или хотя-бы выполнить перезапуск менеджера сетевых соединений. Сделать это можно командой:

sudo restart network-manager

Внимание. В результате выполнения данной команды все сетевые подключения Вашего компьютера могут быть временно потеряны.

Выполненных действий должно быть достаточно для добавления в систему поддержки VPN подключений по протоколу SSTP.

4. Создание и настройка VPN-подключения по протоколу SSTP

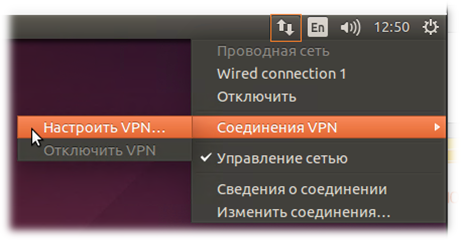

В верхнем правом углу рабочего стола нажмите кнопку управления сетевыми подключениями и в меню выберите «Соединения VPN», затем «Настроить VPN…»

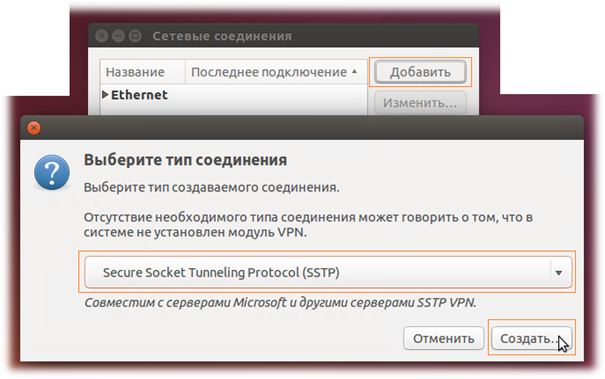

В открывшемся окне сетевых соединений нажмём кнопку «Добавить», чтобы создать новое сетевое соединение. В окне выбора типа соединения откроем ниспадающий список возможных типов соединений, выберем в нём протокол «Secure Socket Tunneling Protocol (SSTP)» и нажмём кнопку «Создать»

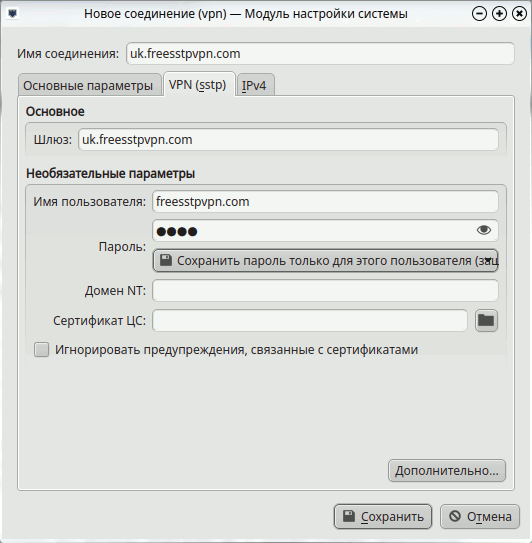

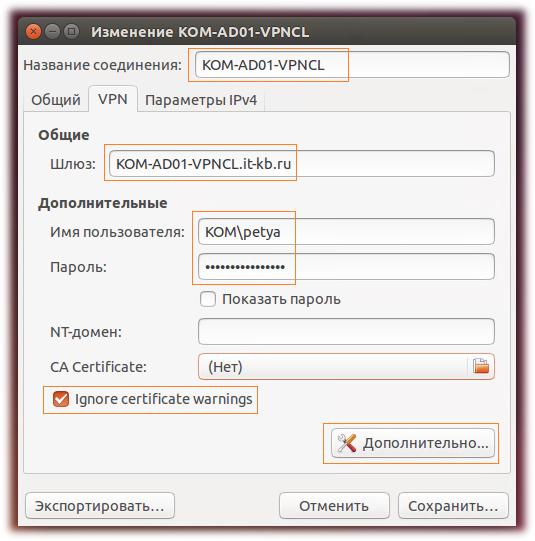

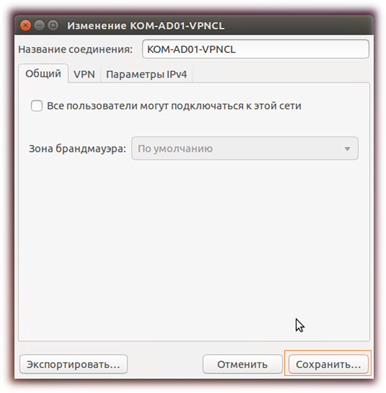

В открывшемся окне укажите название создаваемого VPN-соединения, например, KOM-AD01-VPNCL

На закладке «VPN» в поле «Шлюз» впишите полное доменное имя VPN-сервера: KOM-AD01-VPNCL.it-kb.ru

В полях «Имя пользователя» и «Пароль» укажите учётные данные Вашей корпоративной учётной записи. Имя пользователя укажите вместе с доменной частью (именем домена) так, как это показано на скриншоте.

Во избежание излишних проблем при проверке сертификатов включите опцию «Ignore certificate warnings»

После этого нажмите кнопку «Дополнительно».

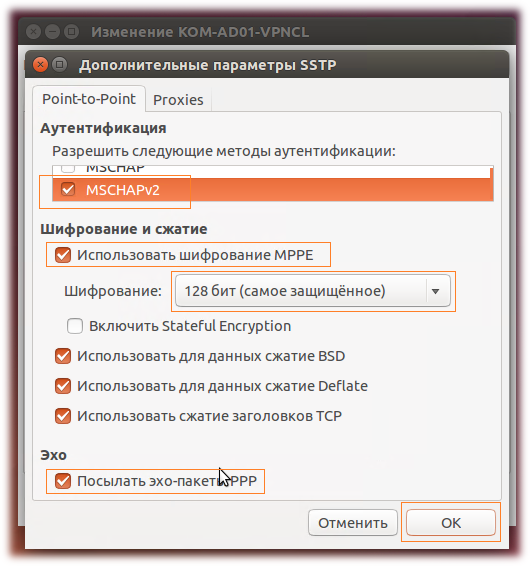

В открывшемся окне Дополнительных параметров SSTP на закладке «Point-to-Point» в окне выбора методов аутентификации отключите все методы, кроме MSCHAPv2.

Включите опцию «Использовать шифрование MPPE», а в поле выбора «Шифрование» выберете вариант «128 бит (самое защищённое)»

Включите опцию «Посылать эхо-пакеты PPP» и нажмите кнопку «ОК»

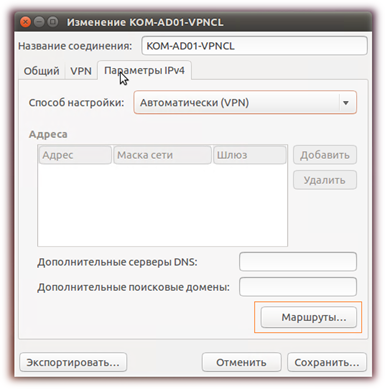

Вернувшись в форму настроек VPN соединения, перейдите на закладку «Параметры IPv4» и нажмите кнопку «Маршруты»

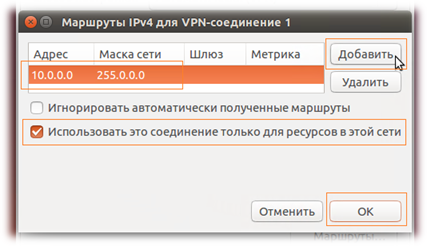

В форме настройки маршрутов с помощью кнопки «Добавить» добавьте маршрут в корпоративную локальную сеть. В поле «Адрес» укажите «10.0.0.0», а в поле «Маска сети» укажите «255.0.0.0».

Включите опцию «Использовать это соединение только для ресурсов в этой сети» и нажмите «OK»

Вернувшись в форму настройки VPN-соединения нажмите кнопку «Сохранить…» чтобы сохранить все настройки.

5. Проверка подключения

На этом этапе все минимально необходимые настройки для поддержки безопасного VPN-соединения с локальной корпоративной сетью на Вашем компьютере выполнены.

Теперь нам нужно выполнить проверочное подключение.

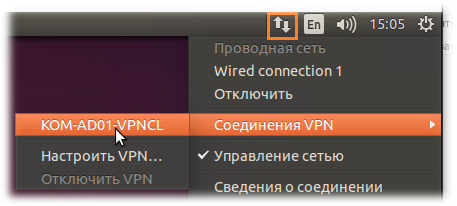

В верхнем правом углу рабочего стола нажмите кнопку управления сетевыми подключениями и в меню выберите «Соединения VPN», затем имя созданного ранее VPN-соединения:

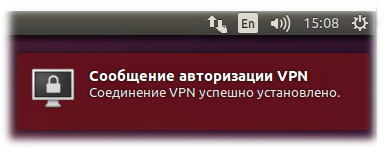

После проверки введённых учётных данных будет выполнено подключение к VPN-серверу по протоколу SSTP.

Успешно выполнив проверочное VPN-подключение, убедитесь в том, что после подключения Вам доступны как ресурсы локальной корпоративной сети (например, проверьте доступ к терминальным серверам), так и ресурсы Интернет без ограничений.

Дополнение. Для предыдущих версий Ubuntu:

Автор первичной редакции:

Алексей Максимов

Время публикации: 13.03.2016 20:41

Обсуждение

unix-linux/ubuntu/ubuntu-14-04-lts-trusty-tahr/how-to-install-sstp-vpn-on-ubuntu-desktop-linux-14-04-lts-64-bits.txt · Последнее изменение: 14.03.2016 20:36 — Алексей Максимов

Подключение к SSTP-серверу из под Linux

SSTP (Secure Socket Tunneling Protocol) это VPN протокол, использующий PPP поверх HTTPS. Впервые представлен в Windows Server 2008. В альтернативных операционных системах SSTP формально не поддерживается, однако на SourceForge есть проект реализации Linux клиента для SSTP. О нём и пойдёт речь далее.

Начиная с этого абзаца должна была идти инструкция по компиляции из исходных текстов, но автор проекта кроме собственно SSTP-клиента развивает так же модуль для NetworkManager и предоставляет PPA-репозиторий для Ubuntu с актуальными версиями обоих проектов. В итоге установка сводится к следующим командам:

sudo add-apt-repository ppa:eivnaes/network-manager-sstp sudo apt update sudo apt install sstp-client network-manager-sstp

На машине без графического интерфейса модуль для NetworkManager устанавливать не обязательно. На машине с графическим интерфейсом остаётся только штатными средствами NetworkManager создать SSTP-соединение и подключиться.

На машине без графического интерфейса настройка немного сложнее, но в целом похожа на настройку PPTP-соединения. Допустим нам надо соединиться с сервером «sstp.example.com», используя логин «bsimpson» и пароль «K4rambA».

Для начала придумаем имя соединению. Например «sstpcon1». Следующим шагом нужно добавить в файл «/etc/ppp/chap-secrets» строку:

bsimpson sstpcon1 K4rambA *

После этого создаём файл «/etc/ppp/peers/sstpcon1» следующего содержания:

# Команда запуска sstpc. За детальным описанием параметров стоит обратиться к документации. # Здесь же отметим только самое важное: # --cert-warn - не является обязательным, но нужен если сервер использует самоподписанный сертификат # --save-server-route - не обязателен, но нужен если вы хотите завернуть весь трафик в тоннель pty "sstpc --cert-warn --save-server-route --ipparam sstpcon1 --nolaunchpppd sstp.example.com" # Будем менять шлюз по умолчанию (заворачивать весь траффик в тоннель) defaultroute replacedefaultroute # Будем использовать DNS-сервера, предложенные SSTP-сервером usepeerdns # Логин на сервере name bsimpson # Явно указываем тип авторизации MS CHAP v2 require-mschap-v2 refuse-pap refuse-eap refuse-chap refuse-mschap # Имя соединения для поиска пароля в файле chap-secrets remotename sstpcon1 # Прочие параметры (см. man pppd) ipparam sstpcon1 plugin sstp-pppd-plugin.so sstp-sock /var/run/sstpc/sstpc-sstpcon1 noauth lock nobsdcomp nodeflate

После этого соединение можно поднять командой:

Если возникли какие-то проблемы то стоит запустить соединение в режиме отладки командой:

pon sstpcon1 debug dump logfd 2 nodetach

И дальше анализировать полученную информацию. Разорвать соединение можно командой:

Если необходимо проверять подлинность сервера с помощью сертификата то необходимо передать sstpc параметр «—ca-cert», а если необходимо использование прокси-сервера то его можно указать с помощью параметра «—proxy». Все подробности в документации SSTP Client.

На этом всё. Приятной работы!