- Защита компьютерных сетей

- Методы защиты компьютерных сетей

- Виды защиты информации

- Средства безопасности компьютерной сети

- 1. Пути и методы защиты информации в локальных вычислительных сетях

- 1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

- 1.1.1 Средства защиты информации

- 1.1.2 Способы защиты информации

Защита компьютерных сетей

Компьютерная сеть – это объединенная работа двух и более компьютеров, которые взаимодействуют между собой с помощью линий связи.

Работа компьютерных сетей реализуется под управлением специального программного обеспечения. Линия связи в данном понимании — совокупность определенных технических устройств, и физической среды, которые обеспечивают трансформацию и передачу сигналов от передатчика к приемнику.

Как правило, компьютерные сети особо важны в компаниях и фирмах, где персонал работает над проектами, имеющими конфиденциальную составляющею. Дабы уберечь работников и компанию в целом от хакерских атак, взломов, утечки информации, особое внимание нужно уделить защите компьютерной сети.

Методы защиты компьютерных сетей

Как уже упоминалось, обеспечение высокоуровневой безопасности в компьютерных сетях – это основное условие защиты не подлежащих разглашению конфиденциальных данных от разного рода угроз. Данным компаний и индивидуальных пользователей грозят такие явления как электронный шпионаж, безвозвратное уничтожение файлов и прочие несанкционированные действия. Все из вышеперечисленных факторов могут оказать негативное влияние на корректное функционирование как локальной, так и глобальной сети. Сбои, в свою очередь, нередко могут привести к разглашению или утрате ценной конфиденциальной информации.

Одно из наиболее распространенных угроз, которым поддаются данные компьютерной сети, является несанкционированный доступ извне. При этом он может быть не только умышленный, но и случайный. В таком случае особенно велик риск доступа посторонних и утечки информации, которая составляет коммерческую, врачебную, банковскую или государственную тайну.

Кроме утечки данных пользователи могут подвергаться также различным сбоям в работе программного обеспечения. Такие неприятности чаще всего спровоцированы вирусами, которые заражают систему в целом (или отдельные ее компоненты) в момент входа в интернет (или загрузки вирусных файлов).

Некорректная работа офисной техники также может быть вызвана отсутствием электропитания. Или же виной тому могут быть некоторые проблемы в работе сервера, серверных систем или вспомогательных устройств.

Во вреде организационной технике и компьютерным сетям также нельзя исключать и человеческий фактор: именно неграмотные манипуляции сотрудников компании могут причинить вред содержащейся на серверах и в ПК информации. Но если говорить о решении таких трудностей, то единый рецепт справиться со всеми перечисленными угрозами отсутствует.

Однако в современном мире доступны некоторые технические и административные приемы, которые во много раз снижают вероятность возникновения подобных проблем.

Виды защиты информации

Развитие методологии защиты личной информации при использовании компьютерных сетей развиваются и прогрессируют практически с каждым днем. В большинстве своем они (методы) направлены на предотвращение всех возможных факторов, которые ведут к неизбежной утрате или воровству конфиденциальной информации. Современные специалисты в сфере компьютерных технологий выделяют три основные категории такой защиты:

- специальное программное обеспечение;

- физические способы;

- административные мероприятия.

Среди наиболее эффективных средств защиты пользователи и опытные технологи выделяют административные, применение антивирусных программ, Систему контроля удаленного доступа (СКУД) и источники бесперебойного питания (ИБП). Также весомую роль в защите КС играет и грамотное распределение полномочий между сотрудниками.

Чтобы предотвратить несанкционированный доступ к секретным файлам, пользователи применяют криптографические методы защиты, которые подразумевают шифрование содержимого файлов с помощью электронных ключей.

Средства безопасности компьютерной сети

Исходя из многолетних исследований компьютерных технологий и принципов использования, специалисты определили, что более половины нарушений в работе сети сопряжены с неисправностями сетевого кабеля и соединительных элементов. Причиной такого явления может быть обрыв проводов, замыкание или их механическое повреждение. Также влияет и электромагнитное излучение, которое спровоцировано чаще всего бытовыми приборами, и доставляет пользователем немало проблем.

Чтобы правильно установить причины и места поврежденного кабеля, специалисты по обслуживанию компьютерных сетей используют специальные сканеры, функциональная сторона которых базируется на подаче электрических импульсов с последующим контролем отраженного сигнала.

Современные системы сканирования КС и узлов передачи позволяют задавать номинальные параметры распространения сигнала. Также они выводят результаты диагностики на периферийные устройства, позволяют осуществлять регулярный мониторинг системы и заранее выявлять сбои или вирусные файлы.

Еще одна надежная мера, которая может предотвратить потерю информации из-за перебоев в подаче электрической энергии, — установка источников бесперебойного питания (ИБП). Его подбирают с учетом технических требований и стандартов. Именно от того, насколько грамотно подобрано устройство и зависит то, насколько оно способно обеспечить на определенное время питание локальной сети (или отдельного оборудования).

Среди средств физической защиты выделяют:

Для корпоративных сетей крупного масштаба и для компаний, где большое количество пользователей, специалисты IT рекомендую организовывать отдельный архивационный сервер.

Наиболее надежными считаются комплексные способы защиты компьютерных сетей, которые включают в себя сочетание нескольких уровней безопасности. Наряду с обеспечением стандартных решений мастера по защите компьютерных сетей разрабатывают также специальные планы действий на случай возникновения внештатных ситуаций.

Помимо основных способов обезопасить свою сеть руководителям предприятий рекомендуют четко разделять полномочия сотрудников, создавать персональные учетные записи с обязательным контролем доступа подчиненных к техническим средствам.

Важно! Несоблюдение мер безопасности компьютерных сетей в компании или на предприятии может привести к потере или утечке конфиденциальной информации, преступному посягательству на нее. Все это может повлечь за собой серьезные имиджевые и финансовые потери.

1. Пути и методы защиты информации в локальных вычислительных сетях

1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

- косвенным — без физического доступа к элементам ЛВС;

- прямым — с физическим доступом к элементам ЛВС.

- применение подслушивающих устройств;

- дистанционное фотографирование;

- перехват электромагнитных излучений;

- хищение носителей информации и производственных отходов;

- считывание данных в массивах других пользователей;

- копирование носителей информации;

- несанкционированное использование терминалов;

- маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа;

- использование программных ловушек;

- получение защищаемых данных с помощью серии разрешенных запросов;

- использование недостатков языков программирования и операционных систем;

- преднамеренное включение в библиотеки программ специальных блоков типа “троянских коней”;

- незаконное подключение к аппаратуре или линиям связи вычислительной системы;

- злоумышленный вывод из строя механизмов защиты.

1.1.1 Средства защиты информации

- аппаратные — устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой ЛВС по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

- физические — реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения. Замки на дверях, решетки на окнах).

- Программные средства — программы, специально предназначенные для выполнения функций, связанных с защитой информации.

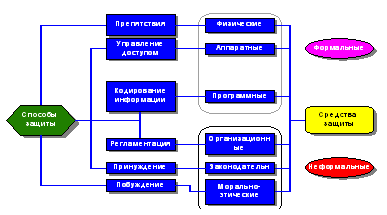

1.1.2 Способы защиты информации

Способы защиты информации представлены на рисунке 1.2. Способы защиты информации в ЛВС включают в себя следующие элементы: 1. Препятствие — физически преграждает злоумышленнику путь к защищаемой информации (на территорию и в помещения с аппаратурой, носителям информации). 2. Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных). Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

- проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту;

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию обращений к защищаемым ресурсам;

- реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

Рисунок 1.1 Способы и средства защиты информации в ЛВС 3. Маскировка — способ защиты информации в ЛВС путем ее криптографического преобразования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежной ее защиты. 4. Регламентация — заключается в разработке и реализации в процессе функционирования ЛВС комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в ЛВС защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение ЛВС (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации. 5. Принуждение — пользователи и персонал ЛВС вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Рассмотренные способы защиты информации реализуются применением различных средств защиты, причем различают технические, программные, организационные, законодательные и морально-этические средства. Организационными средствами защиты называются организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ЛВС для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы ЛВС на всех этапах: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация. К законодательным средствам защиты относятся законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил. К морально-этическим средствам защиты относятся всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета, престижа человека или группы лиц. Рассмотренные выше средства защиты подразделяются на:

- формальные — выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека.

- неформальные — такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.