- Классификация трафика — Traffic classification

- Типичное использование

- Методы классификации

- Номера портов

- Статистическая классификация

- Реализация

- Типичные классы трафика

- Чувствительный трафик

- Трафик с максимальным усилием

- Нежелательный трафик

- Совместное использование файлов

- Исследование сетевого трафика

- Инструментарий и методика исследования

- Примеры разбора трафика

- Читать ещё:

Классификация трафика — Traffic classification

Классификация трафика — это автоматизированный процесс, который классифицирует компьютерную сеть трафик в соответствии с различными параметрами (например, на основе номера порта или протокола ) на несколько классов трафика. Каждый результирующий класс трафика может обрабатываться по-разному, чтобы различать сервис, предполагаемый для генератора или потребителя данных.

- 1 Типичное использование

- 2 Методы классификации

- 2.1 Номера портов

- 2.2 Глубокая проверка пакетов

- 2.3 Статистическая классификация

- 4.1 Чувствительный трафик

- 4.2 Оптимальный трафик

- 4.3 Нежелательный трафик

Типичное использование

Пакеты классифицируются для различной обработки сетевой планировщик. После классификации потока трафика с использованием определенного протокола к нему и другим потокам может применяться заранее определенная политика, чтобы либо гарантировать определенное качество (как с VoIP или услугой потоковой передачи мультимедиа), либо обеспечить доставку с максимальной эффективностью. Это может быть применено в (точке, в которой трафик входит в сеть) с детализацией, которая позволяет механизмам управления трафиком разделять трафик на отдельные потоки и очереди, контролировать и формировать их по-разному.

Методы классификации

Классификация достигается различными способами.

Номера портов

- Быстро

- Низкое потребление ресурсов

- Поддерживается многими сетевыми устройствами

- Не реализует полезную нагрузку на уровне приложений, поэтому не ставит под угрозу конфиденциальность пользователей

- Используется только для приложений и служб, которые используют фиксированные номера портов

- Легко обмануть, изменив номер порта в системе

- Проверяет фактическую полезную нагрузку пакета

- Обнаруживает приложения и службы независимо от номера порта, на котором они работают

- Медленно

- Требуется большая вычислительная мощность

- Необходимо поддерживать актуальность подписей, так как приложения меняются очень часто

- Шифрование делает этот метод невозможным во многих случаях

Сопоставление битовых шаблонов данных с таковыми из известных протоколов является простой широко распространенной использованная техника. Примером соответствия протоколу BitTorrent этап установления связи может быть проверка того, начинается ли пакет с символа 19, за которым следует 19-байтовая строка «Протокол BitTorrent».

Подробное сравнение различных классификаторов сетевого трафика, зависящих от Deep Packet Inspection (PACE, OpenDPI, 4 различных конфигурации L7-filter, NDPI, Libprotoident и Cisco NBAR), показано в Независимом сравнении популярных Инструменты DPI для классификации трафика.

Статистическая классификация

- Основывается на статистическом анализе таких атрибутов, как частота байтов, размеры пакетов и время между прибытиями пакетов.

- Очень часто используются алгоритмы машинного обучения, как K-среднее, наивный байесовский фильтр, C4.5, C5.0, J48 или случайный лес

- Быстрый метод (по сравнению с глубокой проверкой пакетов классификацией)

- Он может определять класс еще неизвестных приложений

Реализация

И сетевой планировщик Linux, и Netfilter содержат логику для идентификации и маркировки или классификации сетевых пакетов.

Типичные классы трафика

Операторы часто выделяют три основных типа сетевого трафика: чувствительный, оптимизированный и нежелательный.

Чувствительный трафик

Чувствительный трафик это трафик, который оператор ожидает доставить вовремя. Сюда входят VoIP, онлайн игры, видеоконференции и просмотр веб-страниц. Схемы управления трафиком обычно настраиваются таким образом, что качество обслуживания для этих выбранных видов использования гарантируется или, по крайней мере, имеет приоритет над другими классами трафика. Это может быть достигнуто за счет отсутствия формирования для этого класса трафика или путем установления приоритета для конфиденциального трафика над другими классами.

Трафик с максимальным усилием

Трафик с максимальным усилием — это все другие виды трафика без ущерба. Это трафик, который, по мнению интернет-провайдера, не зависит от показателей качества обслуживания (джиттер, потеря пакетов, задержка). Типичным примером могут быть приложения одноранговой сети и электронная почта. Схемы управления трафиком обычно настраиваются таким образом, чтобы трафик с максимальными усилиями получил то, что осталось после конфиденциального трафика.

Нежелательный трафик

Эта категория обычно ограничивается доставкой спама и трафика, создаваемого червями, ботнетами, и другие злонамеренные атаки. В некоторых сетях это определение может включать такой трафик, как нелокальный VoIP (например, Skype ) или услуги потокового видео, чтобы защитить рынок «внутренних» услуг того же типа. В этих случаях механизмы классификации трафика идентифицируют этот трафик, позволяя оператору сети либо полностью заблокировать этот трафик, либо серьезно затруднить его работу.

Совместное использование файлов

Одноранговое совместное использование файлов приложения часто предназначены для использования любой и всей доступной полосы пропускания, которая влияет на QoS -чувствительные приложения (например, онлайн-игры ), использующие сравнительно небольшую полосу пропускания. Программы P2P также могут страдать от неэффективности стратегии загрузки, а именно загрузки файлов с любого доступного однорангового узла, независимо от стоимости ссылки. Приложения используют трафик ICMP и обычный HTTP для обнаружения серверов и загрузки каталогов с доступными файлами.

В 2002 году Sandvine Incorporated посредством анализа трафика определила, что P2P-трафик составляет до 60% трафика в большинстве сетей. Это показывает, в отличие от предыдущих исследований и прогнозов, что P2P стал мейнстримом.

Некоторые P2P-приложения могут быть настроены для работы в качестве самоограничивающихся источников, выступающих в качестве формирователя трафика, настроенного в соответствии со спецификацией трафика пользователя (в отличие от сетевого оператора).

Некоторые поставщики рекомендуют управление клиентами, а не конкретными протоколами, особенно для интернет-провайдеров. Управляя для каждого клиента (то есть для каждого клиента), если клиент решает использовать свою справедливую долю пропускной способности, выполняемой приложениями P2P, он может это сделать, но если их приложение является оскорбительным, они только забивают свою собственную пропускную способность и не могут повлиять на пропускная способность, используемая другими клиентами.

Исследование сетевого трафика

Специально для будущих студентов курса «Network engineer. Basic» наш эксперт — Александр Колесников подготовил интересный авторский материал.

Также приглашаем принять участие в открытом онлайн-уроке на тему «STP. Что? Зачем? Почему?». Участники урока вместе с экспертом рассмотрят протокол STP, разберут логику его работы, разберут его преимущества и недостатки.

Статья расскажет, как можно работать с сетевым трафиком. На примере нескольких дампов сетевого трафика будет разобрана работа нескольких полезных инструментов, показаны подходы к извлечению и сборке информации из трафика.

Инструментарий и методика исследования

Для разбора трафиков будем использовать следующее программное обеспечение:

Все инструменты не нуждаются в особенно развернутом представлении, так как являются единственными в своем роде бесплатными решениями для работы с трафиком. Первые два tshark и wireshark вообще предоставляются в составе одного и того же решения. Оба инструмента позволяют выполнять запись и разбор трафика с точки зрения статистики, передаваемых данных и структурах протокола.

Попробуем использовать эти инструменты на записанных сетевых трафиках. Все трафики взяты из различных ресурсов и собраны вот здесь, поэтому читатель при желании может самостоятельно провести их анализ по инструкциям из статьи.

Disclamer: Все файлы трафиков взяты из различных соревнований CTF, все права на задания принадлежат их авторам.

Для исследования трафиков будем придерживаться минимальной стратегии:

- Определить количество участников сети;

- Определить стек используемых протоколов;

- На основании пункта 2 принять решение искать данные по убыванию популярности использования трафика;

- Если выясняется, что данные, которые передаются в трафике, не были обработаны дополнительным кодированием, то применять фильтр по тексту.

Примеры разбора трафика

Первое задание для разбора:

1.pcap(9cd84b46fee506dae818ecdca76607d1) . Задача — найти данные, которые будут содержать информацию вида FLAG-. . Приступим к разбору. Пройдемся по методике, которую описали в прошлом пункте:

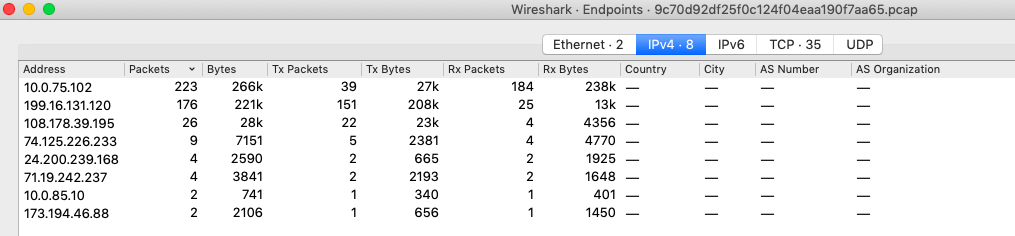

Количество участников в сети очень просто определить при помощи WireShark (Всё, что описано для этого инструмента, можно повторить и на tshark . Автор использует WireShark для наглядности). В опциях WireShrak выбираем «Statistics->Endpoints»:

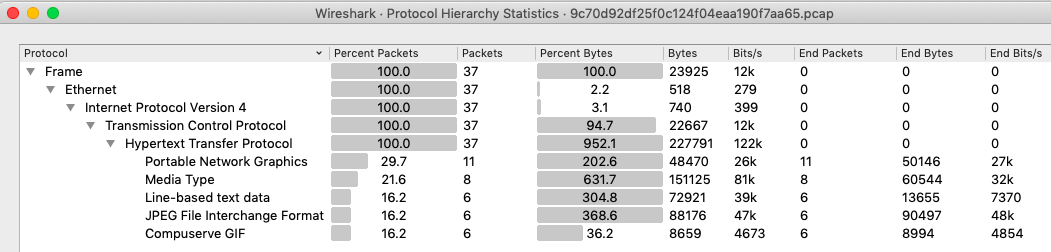

Итого у нас 8 уникальных IP адресов, которые участвовали во взаимодействии. Определим стек протоколов. Сделать это можно в том же самом меню «Statistics->Protocol Hierarchy»:

Итак, самый популярный протокол взаимодействия — http. Этот протокол внутри файла pcap хранится в текстовом представлении поэтому можно попробовать показать все данные из body пересылаемых данных и отфильтровать данные по формату искомой строки. Попробуем это сделать с помощью tshark . Команда для фильтра будет выглядеть так:

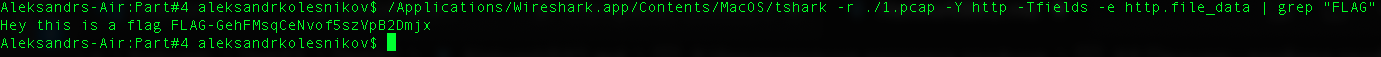

tshark -r ./1.pcap -Y http -Tfields -e http.file_data | grep "FLAG"В результате получаем результат:

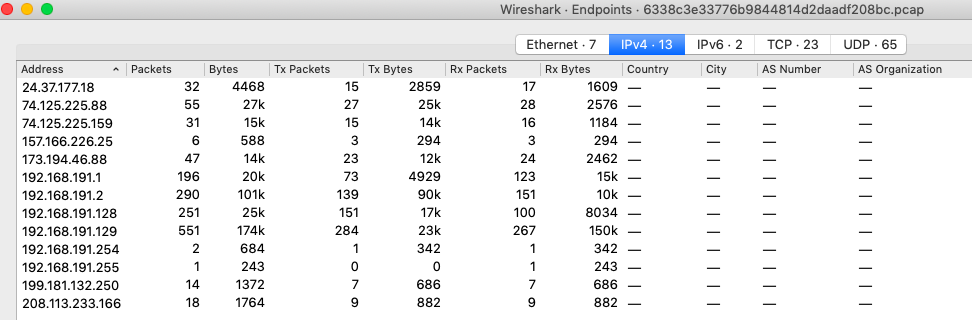

Второй файл для исследования — 2.pcap (9a67e1fb9e529b7acfc6e91db6e1b092) . Проведем этапы исследования. Количество участников взаимодействия:

В этом случае участников 13 — задание усложняется. Какие протоколы используются:

К сожалению, в этот раз всё не так просто с используемыми протоколами для передачи данных. Среди информации пересылаемой через tcp протокол ничего интересного для нашего задания не встретилось. В udp же попалось кое-что интересное:

Однако, если обратить внимание на резолв локальных адресов через dns, то мы можем обнаружить вот такую картину:

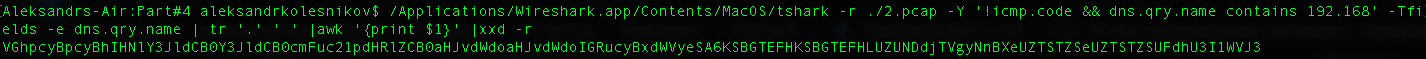

Странная часть ip адреса, которая очень похожа на какие-то кодированные шестнадцатеричные символы. Попробуем их провести через кодировку:

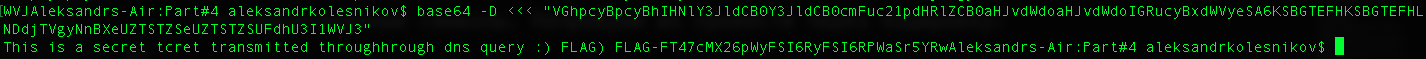

tshark -r ./2.pcap -Y '!icmp.code && dns.qry.name contains 192.168' -Tfields -e dns.qry.name | tr '.' ' ' |awk '' |xxd -rПолученная строка очень похожа на base64 кодировку, раскодируем:

В качестве целевого сетевого трафика будем использовать 3.pcap(0e66830db52ad51971d40c77fa5b02c0) . Проанализируем количество участников взаимодействия и статистику используемых протоколов:

Похоже, что в этот раз протоколов меньше, но вариантов куда спрятать данные — больше. Попробуем отфильтровать данные по протоколу http.

Самые интересные строки находятся в конце записанного трафика, это запросы http к файлам «flag.zip» и «secret.txt». Сдампим их через Wireshark и попробуем открыть:

Попробуем сдампить файл, который называется flag.zip через WireShark. Стандартным интерфейсом это сделать не получится, поэтому придется сделать небольшой хак — сохранить данные в Raw формате:

Открываем с уже найденным паролем:

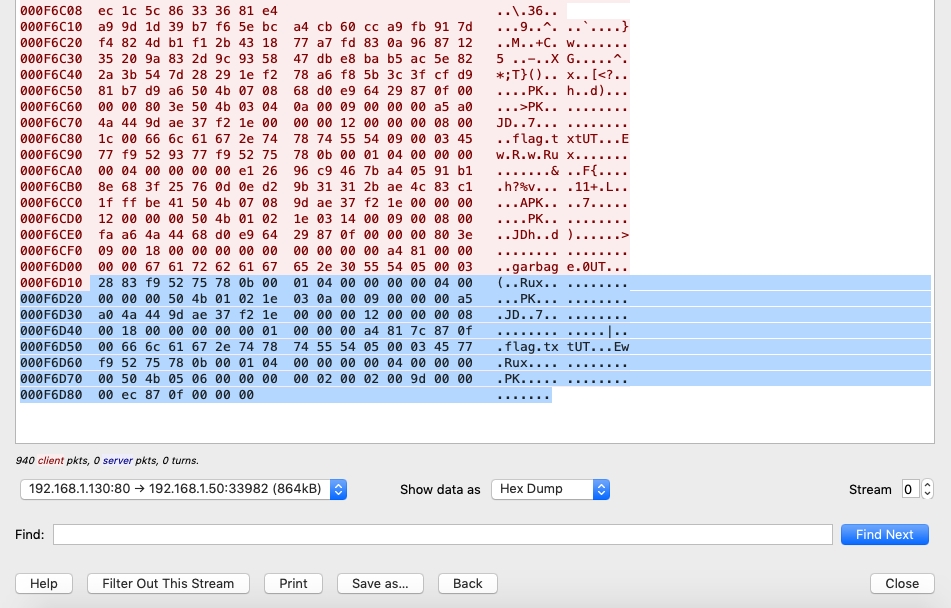

Похоже, что файл поврежден в нем нет части, которая содержит необходимую нам информацию. Спустя время, если отфильтровать по потокам, которые есть в tcp, можно натолкнуться на части фрагменты архивов:

Сохраним дамп этого потока и вырежем с помощью простой программы фрагмент архива:

python data = [] with open('dump') as f: data = f.read() with open('tesst.zip','w') as w: w.write(data[1010788:])Похоже, что часть данных недоступна, но мы смогли восстановить файл flag.txt

Описанная методика может позволить извлекать информацию из записанных сетевых данных. В качестве закрепления материала, предлагаем читателю найти данные в трафике 4.pcap(604bbac867a6e197972230019fb34b2e) .

Читать ещё:

- Сокеты в ОС Linux