- Настройка OpenVPN®-клиента на Synology NAS

- 1. Сгенерируйте и подготовьте файл OpenVPN® для Synology NAS

- Synology NAS поднимаем VPN сервер

- Windows 10 клиент

- MAC OS клиент

- Linux клиент

- Учим NAS Synology маршрутизировать трафик в OpenVPN туннель с аутентификацией по сертификату

- Настройка OpenVPN подключнения на synology

- Настраиваем остальные устройства

Настройка OpenVPN®-клиента на Synology NAS

Synology NAS – это сетевое устройство хранения данных с множеством функций, включая резервное копирование дисков компьютера, управление и хранение мультимедийных файлов. Существует два способа обеспечить защиту Synology NAS с помощью VPN:

- Настроить VPN-подключение на роутере и подключить Synology NAS к этому роутеру. Если вы выбираете этот способ, ознакомьтесь с разделом Роутеры на странице Инструкции, чтобы найти нужное вам руководство.

- Настроить VPN-подключение непосредственно на устройстве Synology NAS. Данное руководство содержит пошаговую инструкцию, как это сделать:

- Сгенерируйте и подготовьте файл OpenVPN® для Synology NAS

- Настройте NAS Synology

- Отключите IPv6 на устройстве Synology NAS

1. Сгенерируйте и подготовьте файл OpenVPN® для Synology NAS

Перед настройкой VPN нужно сгенерировать файл .ovpn в вашем личном кабинете. Вы можете найти информацию о том, как это сделать в нашей инструкции Ручная настройка VPN конфигураций.

После того как вы скачаете файл .ovpn, его необходимо отредактировать – добавить сведения о порте, иначе файл не будет работать на вашем Synology NAS. Для этого выполните несколько простых шагов.

- Откройте файл .ovpn в текстовом редакторе.

- Прокрутите вниз до тега , который находится почти в конце документа.

- Под тегом есть строка с именем домена VPN-сервера, например de.vpnunlimitedapp.com. В конце той же строки рядом с именем домена добавьте 1194, как показано на скрине ниже.

Synology NAS поднимаем VPN сервер

В этот раз я расскажу как быстро и легко настроить VPN сервер на Synology NAS, что бы иметь доступ к своей домашней или офисной сети находясь за ее пределами.

Для чего нужен такой VPN сервер для дома? Причин может быть много. Это либо безопасность, что бы не открывать незащищенные порты наружу открывая только порты VPN сервера, либо просто что бы подключаться к домашним устройствам из вне, так как буд-то вы находитесь дома. Для офиса же или предприятия думаю такой вопрос излишний, любой администратор понимает суть VPN сервера.

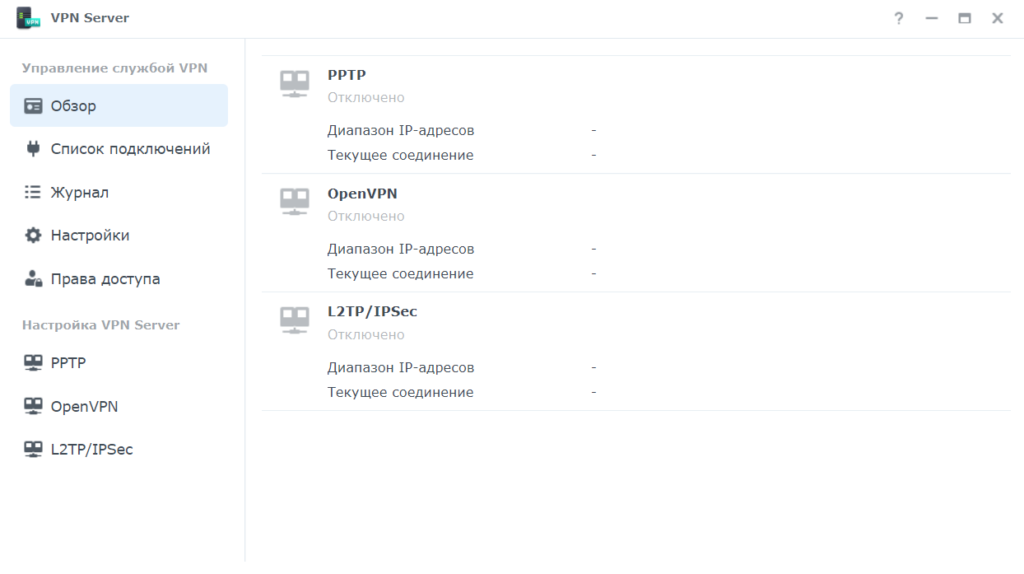

Открываете его и видите такую картину:

Synology VPN server поддерживает три протокола: PPTP, OpenVPN и L2TP\IPsec. PPTP хороший протокол, но считается менее безопасным чем другие. OpenVPN это открытый протокол и он есть на большинстве устройств. А L2TP\IPsec считается самым защищенным из представленных и он встроен почти во все ОС и устройства Windows, MAC OS, Android и IOS. Именно поэтому я и решил использовать последний, так как не нужно устанавливать дополнительное ПО.

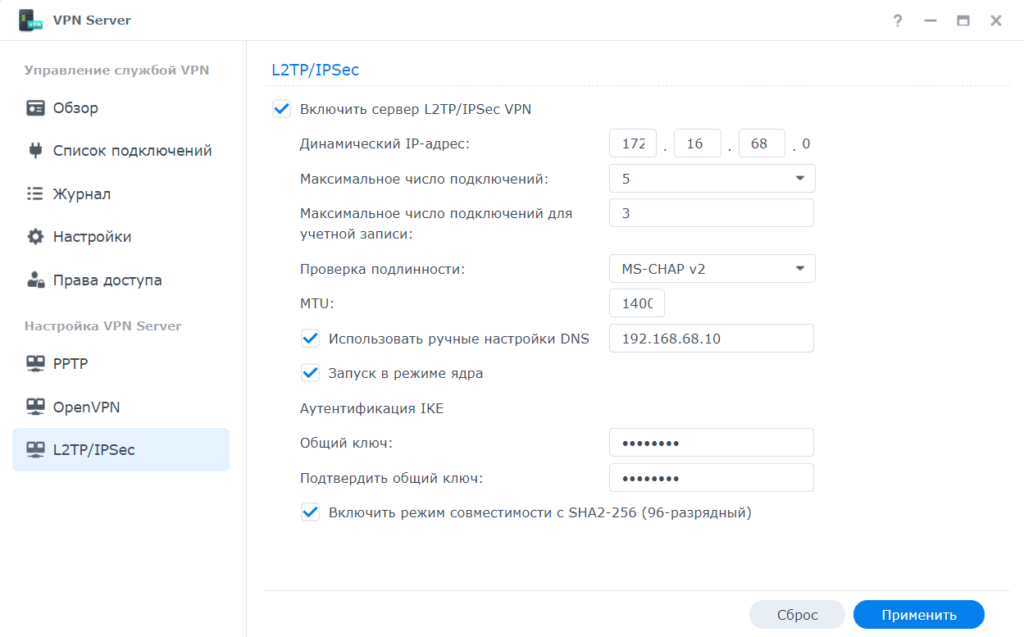

Настройка L2TP\IPsec выглядит очень просто:

- Динамический IP-адрес, VPN Server присвоит VPN-клиентам IP-адреса, выбрав их из диапазона виртуальных IP-адресов. Например, если для динамического IP-адреса сервера VPN Server задано значение «172.16.68.0», то виртуальный IP-адрес VPN-клиента может быть в диапазоне от « 172.16.68.1» до « 172.16.68.[максимальное число подключений]» для PPTP и в диапазоне от « 172.16.68.2» до « 172.16.68.255» для OpenVPN.

Важно! Прежде чем указывать динамический IP-адрес сервера VPN, учтите следующее.

- Динамические IP-адреса, разрешенные для сервера VPN Server, должны быть в одном из следующих диапазонов:

- От «10.0.0.0» до «10.255.255.0»

- От «172.16.0.0» до «172.31.255.0»

- От «192.168.0.0» до «192.168.255.0»

- Указанные динамический IP-адрес сервера VPN Server и присвоенные клиентам VPN виртуальные IP-адреса не должны конфликтовать с IP-адресами, которые сейчас используются в вашей локальной сети.

Простыми словами сетка для VPN должна отличаться от вашей существующей реальной сети.

- С максимальным числом подключений думаю все понятно.

- В проверке подлинности два варианта, тот что PAP передает пароли в незашифрованном виде, это нас не устраивает, поэтому выбираем MS-CHAP v2

- MTU 1400 стоит по умолчанию, рекомендую так же оставить, так как оно должно быть меньше чем реальное MTU интернет подключения. Так как мы его не знаем, то ставим 1400. Этот параметр точно подойдет и особо не повлияет ни на что.

- Если вы хотите что бы через VPN подключение еще и ваш личный DNS работал, то укажите его IP адрес

- Запуск в режиме ядра ставим для максимальной производительности VPN сервера.

- Очень важно задать общий ключь достаточно сложный, это влияет на безопасность.

- Включать или не включать режим совместимости это на ваше усмотрения.

Для подключения MAC OS галочку совместимости нужно убрать .

На этом вся настройка Synology VPN сервера выполнена и он готов к подключению первых клиентов.

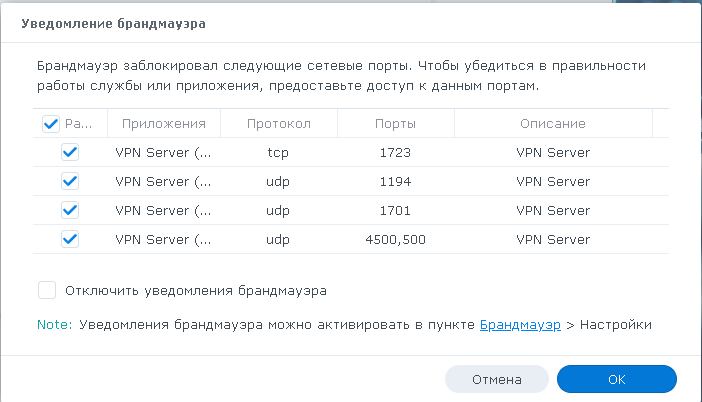

Так же хочу отметить, что если у вас на Synology настроен фаервол, то нужно разрешить в нем сетку для динамического IP настроенную первым этапом и открыть порты для внешних подключений

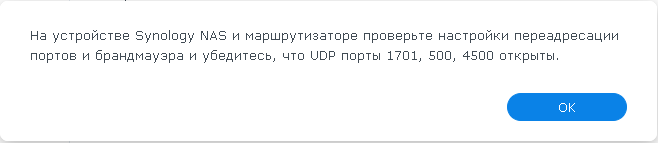

Порт 1723\TCP нужен для PPTP, порт 1194\UDP нужен для OpenVPN, а порты 1701\UDP, 4500\UDP и 500\UDP нужны для L2TP\IPsec.

Впрочем, когда вы все настроите и нажмете применить вам это сообщит система:

Windows 10\11 клиент

Теперь, когда все настроено и порты открыты и проброшены на NAT, настало время подключиться к нашему VPN серверу, Начнем с Windows. А с ним и только с ним как раз есть небольшие трудности.

По умолчанию встроенный VPN клиент Windows не поддерживает подключение к L2TP/IPsec через NAT. Дело в том, что IPsec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT (Port Address Translation). Если вы хотите использовать IPSec для коммуникации, Microsoft рекомендует использовать белые IP адреса на VPN сервере. Простыми словами Windows хочет что бы вы поднимали VPN сервер на роутере или на сервере, который подключен непосредственно к интернету без роутера и NAT. Это весьма дорого и не всегда выполнимо. Поэтому есть решение.

Set-ItemProperty -Path «HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent» -Name «AssumeUDPEncapsulationContextOnSendRule» -Type DWORD -Value 2

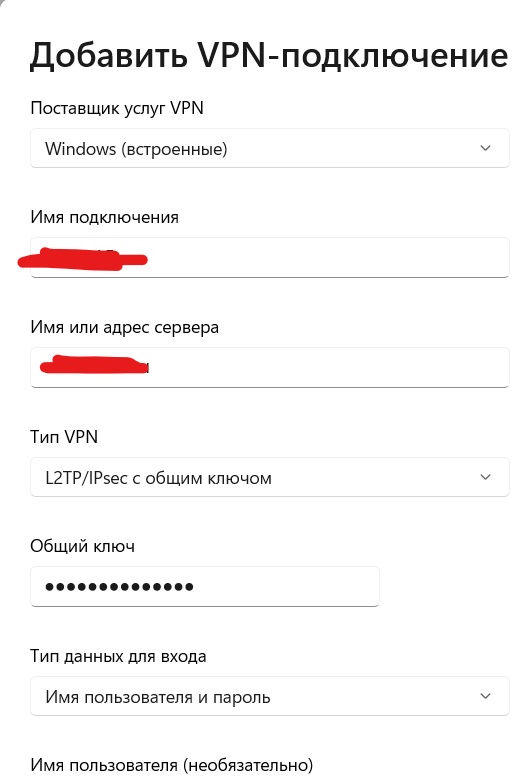

Затем создадим подключение VPN с такими параметрами:

На этом настройка подключения на Windows завершена и можно подключаться.

Если способ выше не помогает и ваш Windows ПК не подключается по L2TP то нужно сделать следующее:

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /freg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v ProhibitIpSec /t REG_DWORD /d 0 /fЕсли и это не поможет, то используйте вместо L2TP протокола PPTP на крайний случай.

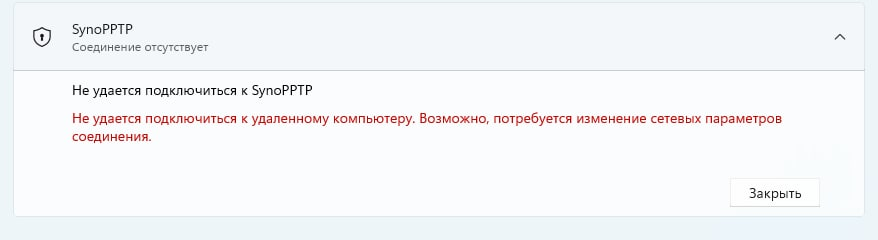

Так же на Windows ПК встречается такая проблема: Не удается подключиться к удаленному компьютеру. Возможно потребуется изменение сетевых параметров соединения

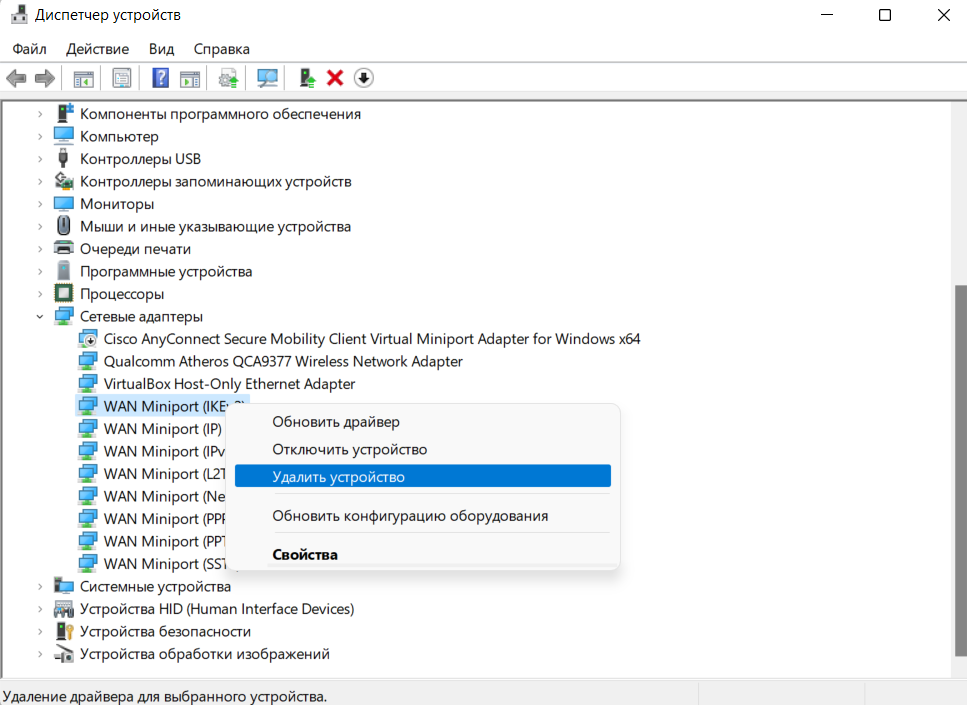

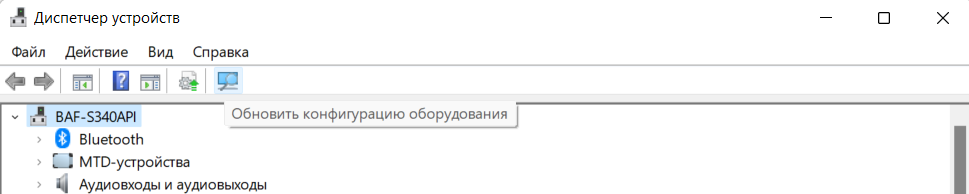

Нужно открыть Диспетчер устройств – Сетевые адаптеры и удалить все устройства WAN Miniport

Затем щелкнуть в самый верх по названию вашего ПК и нажать кнопку “Обновить конфигурацию оборудования”

Устройства WAN miniport будут установлены заново и проблем с подключением не будет.

На телефоне подключение выглядит практически также, не вижу смысла это расписывать. Тут самое главное, то что это легко и все необходимое уже встроено в телефон. Настраивается в пару действий и работает просто превосходно.

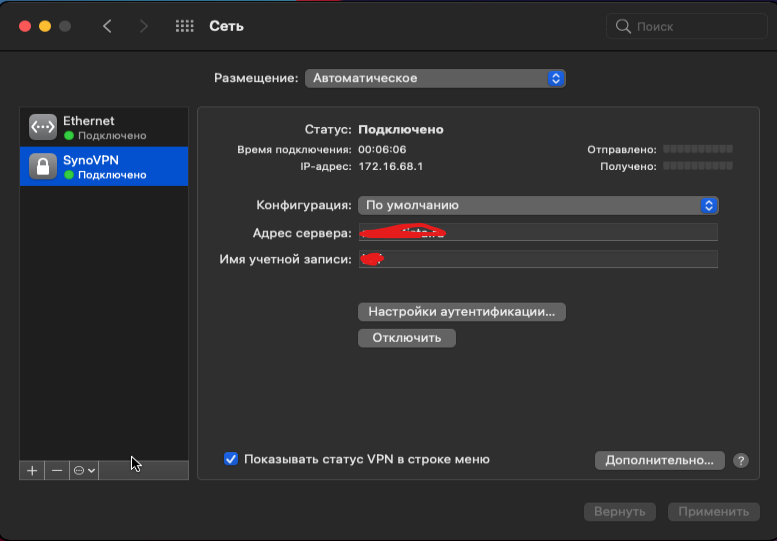

MAC OS клиент

На MAC OS тоже все просто, только выглядит по другому, а параметры все теже:

Linux клиент

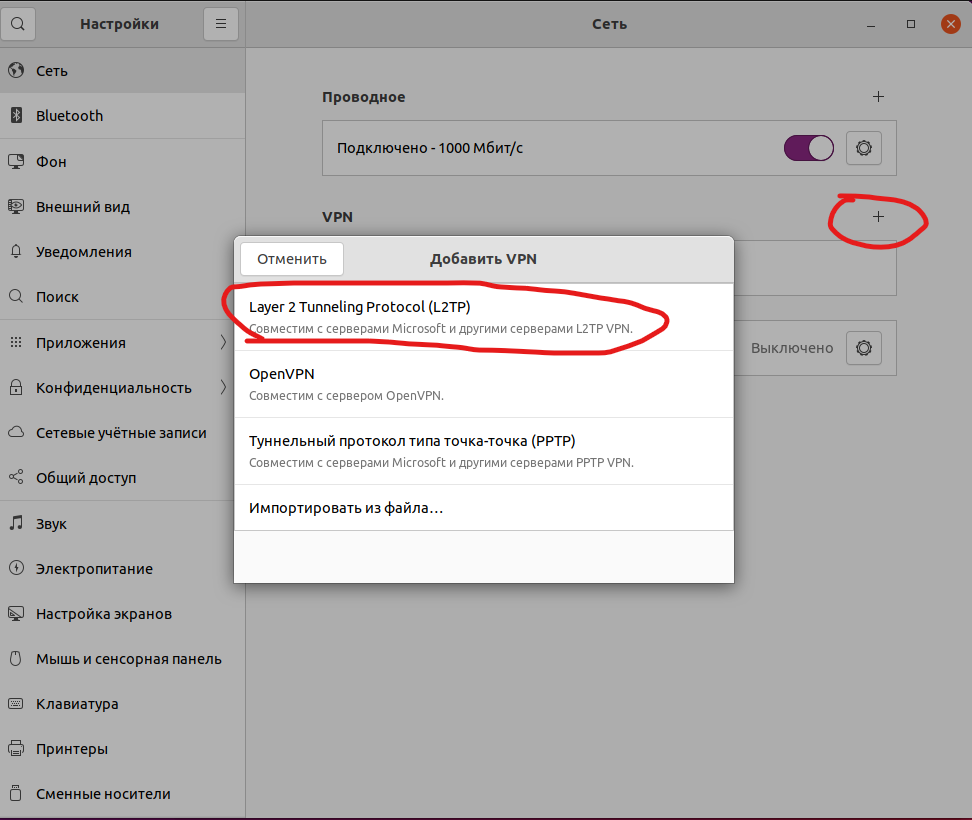

Мой основной и самый любимый дистрибутив для декстопа это Ubuntu. Поэтому буду показывать на ее примере, но в других дистрибутивах будет оналогично.

Для начала установим требуемый пакет, которого почему-то нет по умолчанию

sudo apt install network-manager-l2tp network-manager-l2tp-gnomeПосле этого открываем настройки, сетевые подключения и жмем добавить VPN

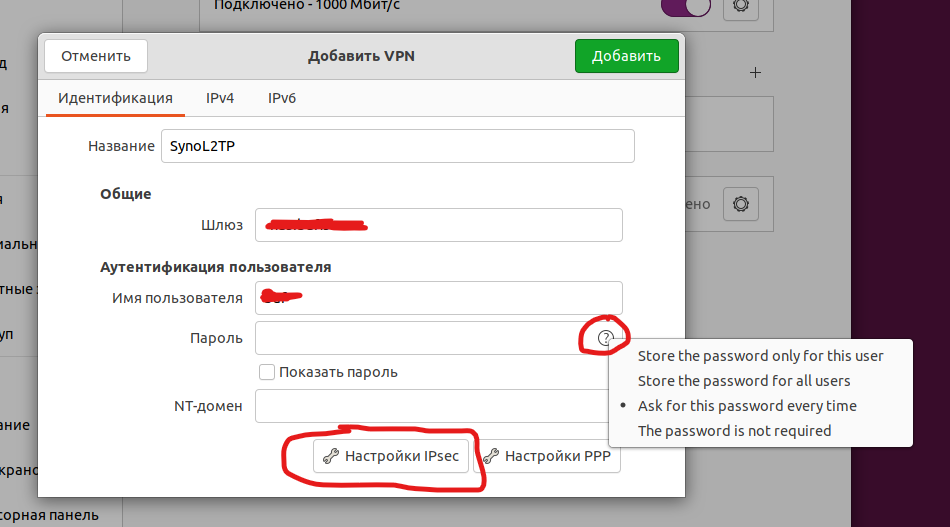

В открывшемся окне указываем название, доменное имя вашего NAS или IP адрес, логин DSM и тут начинается интересное

По умолчанию пароль вы не введете, нажимаем на вопрос и выбираем пункт 1 или 2 (сохранять пароль дя пользователя или всей ОС). Я выбрал первое. Затем жмете на кнопку Настройка Ipsec и вводите общий ключь сервера

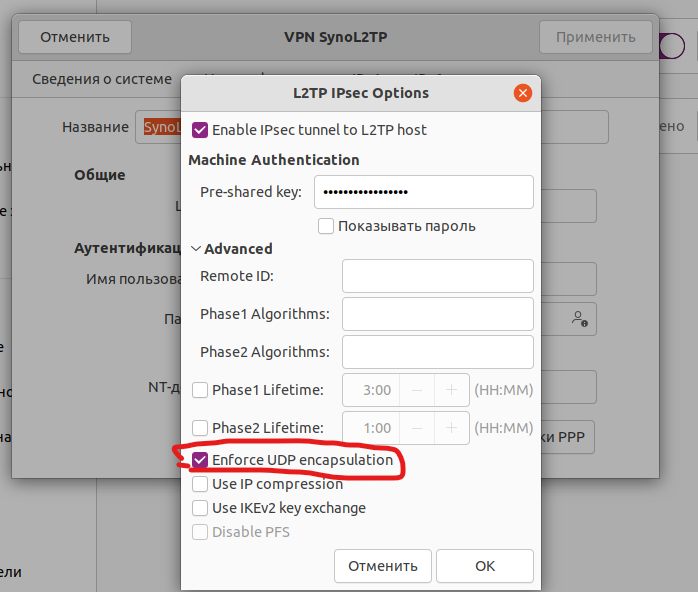

Так же обязательно открывайте дополнительные настройки и ставте галочку: Enforce UDP encapsulation

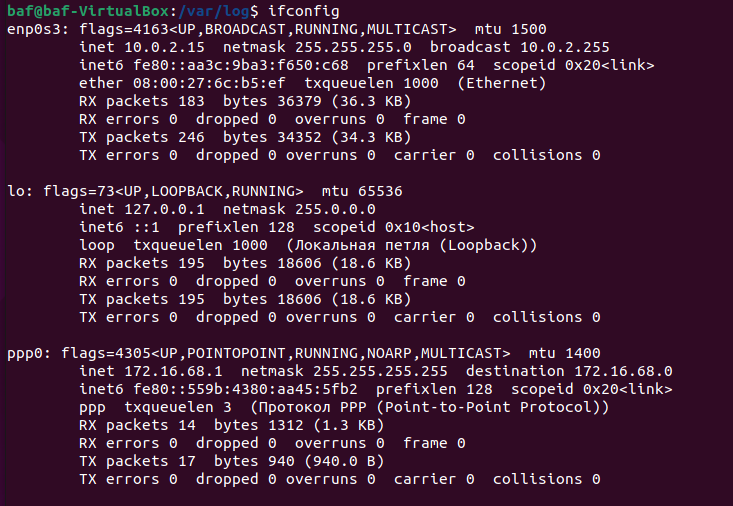

Сохряняем все настройки, и включаем VPN. Если все введено правильно, то в терминале можно увидеть VPN интерфейс ну и проверить, что все работает как надо.

На этом моя статья “Synology NAS поднимаем VPN сервер” завершена. Пользуйтесь Synology и желаю удачи.

Канал Телеграм Канал Дзенс Группа ВКонтакте Канал YouTube Канал Rutube

Учим NAS Synology маршрутизировать трафик в OpenVPN туннель с аутентификацией по сертификату

Понадобилось мне чтобы некоторые сайты думали что я нахожусь не в Европе, а в России. Да и свой интерес к торрентам хотелось скрыть от местных властей (не уверен что они следят, но тем не менее.) И были у меня файл конфигурации клиента OpenVPN и сертификаты к нему. Кроме того, очень не хотелось ставить OpenVPN на каждое устройство в сети. Домашний маршрутизатор относится к крайне нижней ценовой группе и точно не умеет работать с OpenVPN. И вспомнил я про свое сетевое хранилища данных, которое у меня только и делает что данные хранит. Раньше еще и торренты качало, но после переезда от торрентов было решено временно отказаться. Вот его-то (Synology DS211j) и было решено превратить в шлюз в Российский интернет, а то что процессорные мощности простаивают.

Заранее предупреждаю что все манипуляции были произведены на DSM версии 5.0-4458 и на других версиях все может быть иначе.

Настройка OpenVPN подключнения на synology

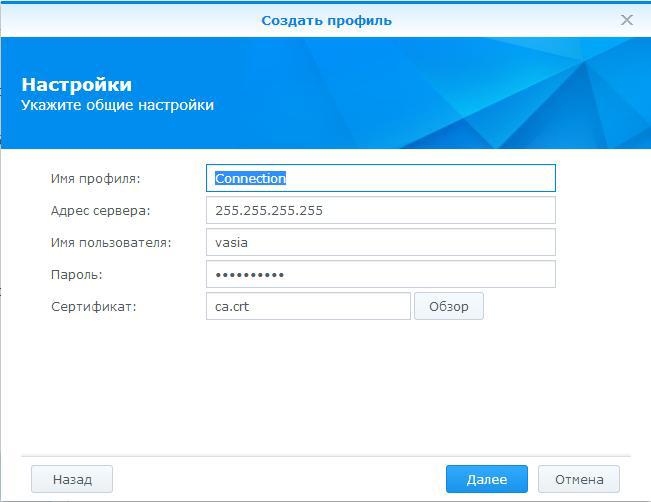

В первую очередь заходим в web-интерфейс нашего хранилища в раздел «Панель управления>Сеть>Сетевой интерфейс» и создаем там профиль OpenVPN. К сожалению web-интерфейс рассчитан только на создание подключения с парольной аутентификацией. Нас же интересует аутентификация по сертификату. Поэтому заполняем предложенные поля любыми данными:

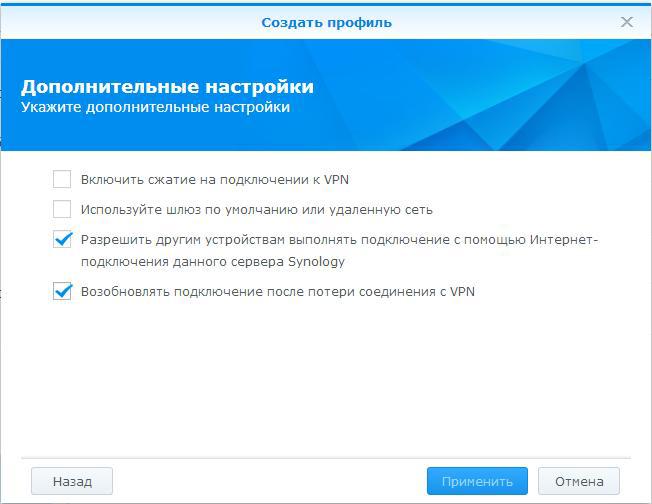

Щелкаем далее, и устанавливаем следующие настройки:

Обратите внимание на второй пункт настроек. Что имеется в виду не очень понятно. В DSM версии 4.3 таких недостатков перевода мною замечено не было.

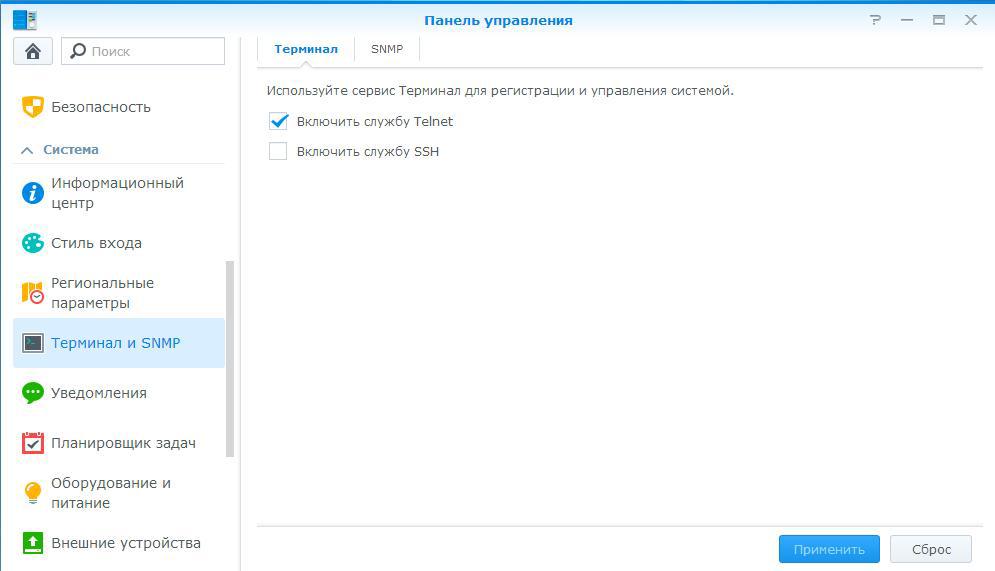

Затем в разделе «Панель управления>Терминал и SNMP>Терминал» включаем тот способ коммуникации с хранилищем который вам идеологически ближе:

Подключаемся к synology c использованием выбранного протокола. Затем нам будет необходимо поправить созданный автоматически файл /usr/syno/etc/synovpnclient/openvpn/client_oXXXXXXXXXX. Гуру vi могут это сделать прямо в консоли, остальным может быть удобно скопировать файл к себе в папку общего доступа и отредактировать файл там с использованием более привычных инструментов. Делается это следующей командой

cp /usr/syno/etc/synovpnclient/openvpn/client_oXXXXXXXXXX /volume1/Share

При редактировании файла обратите внимание что у Linux и windows разные подходы к обозначению конца строки, поэтому используйте текстовый редактор который сможет сохранить файл в привычном synology формате.

В моем случае файл конфигурации выглядит следующим образом:client

dev tun

proto udp

remote 255.255.255.255 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca keys/ca.crt

cert keys/client.crt

key keys/client.key

ns-cert-type server

cipher AES-128-CBC

auth SHA1

redirect-gateway def1Затем с помощью команды mkdir создаем директорию keys в директории /usr/syno/etc/synovpnclient/openvpn/ куда и положим с помощью команды cp имеющиеся у нас файлы сертификатов и ключи от них. С помощью этой же команды необходимо скопировать измененный файл конфигурации обратно в соответствующую директорию.

Для того чтобы подключиться к серверу OpenVPN необходимо зайти в «Панель управления>Сеть>Сетевой интерфейс», выбрать созданное нами подключение и нажать на кнопку «Подключить». Благодаря строке «redirect-gateway def1» в конфигурационном файле synology будет использовать созданный туннель в качестве основного канала для доступа к интернет, а при отключении от VPN сервера наше хранилище будет вновь использовать имеющийся в локальной сети маршрутизатор для доступа в глобальную сеть.

Настраиваем остальные устройства

Теперь осталось научить остальные устройства выбирать путь в интернет. Для этого у меня создано два скрипта с следующим содержимым:

напрямую.bat:route change 0.0.0.0 mask 0.0.0.0 255.255.255.254 metric 1

route change 0.0.0.0 mask 0.0.0.0 255.255.255.255 metric 1

где 255.255.255.254 — адрес домашнего маршрутизатора, а 255.255.255.255 — адрес synology в локальной сети.При необходимости выпустить одно из устройств в интернет через российский канал на synology через web-интерфейс поднимается VPN подключение, а на ПК, с помощью скрипта, меняется шлюз по умолчанию. Когда необходимость пропадает — подключение на synology гасится, а на ПК, с помощью другого скрипта, шлюз по умолчанию возвращается обратно.

Скорость

При моем паттерне использования подобной конфигурации нагрузка на процессор хранилища не превышает 80% что много, но не критично. Не стоит также забывать, что подобная конфигурация вносит большие задержки, а скорость через туннель в моем случае не превышает 8 мегабит при скорости домашнего интернета в 20 мегабит и скорости в 40 мегабит на том конце туннеля.