Возможности ПАК СЗИ НСД « АККОРД-Х» для ОС Linux

В настоящее время в ОКБ САПР ведется разработка программно-аппаратного комплекса средств защиты информации от несанкционированного доступа (ПАК СЗИ НСД) для операционных систем семейства Linux. Разработка получила название «Аккорд-Х», что указывает на ее родство с аналогичным комплексом «Аккорд-NT/2000» для ОС Windows.

ОС Linux использует традиционную модель дискреционного разграничения доступа, применяемую в UNIX, где каждому файлу назначены правила разграничения доступа (ПРД) для владельца файла, группы, владеющей файлом, и для всех остальных субъектов ОС. Также, в Linux присутствуют средства для «точечного» задания прав доступа при помощи списков контроля доступа (СКД), однако они поддерживаются не всеми файловыми системами(ФС) используемыми в Linux, и существует возможность их отключения в процессе загрузки ОС.

Для осуществления мандатного разграничения доступа в ядре Linux существует подсистема SELinux (Security Enhanced Linux). Для работы SELinux требуется, чтобы ФС поддерживали создание и хранение произвольных метаданных для любых файлов, что, опять же, реализовано не во всех ФС, поддерживаемых Linux. Кроме того, ПРД SELinux можно отключить во время загрузки ядра ОС.

Таким образом, при использовании существующих штатных средств защиты от НСД всегда существует возможность их обхода или отключения на ранних этапах загрузки ОС. Отсюда, в соответствии со следствиями из теоремы об использовании компонента безопасности [1], в состав комплекса СЗИ НСД должен быть включен аппаратный компонент, устраняющий вышеописанные недостатки чисто программных средств. В Аккорд-Х аппаратной частью является СЗИ Аккорд-АМДЗ. Программная часть комплекса разрабатывается с учетом требований руководящих документов (РД) «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» для 3 класса защищенности и «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» для класса защищенности 1В.

В задачи Аккорд-АМДЗ в рамках комплекса входит:

- Идентификация и аутентификация пользователя до начала загрузки ОС. В качестве идентификатора используется устройство touch memory, либо ПСКЗИ ШИПКА. Аутентификация осуществляется путем ввода пароля.

- Запрет загрузки ОС с внешних носителей (приводы CD/DVD, USB-устройства, сетевые интерфейсы с возможностью загрузки ОС по протоколам BOOTP/PXE)

- Контроль неизменности оборудования, входящего в состав защищаемой ЭВМ.

- Контроль целостности загрузочных областей жестких дисков и системных файлов.

После успешного прохождения всех проверок Аккорд-АМДЗ, происходит загрузка ОС и программной части комплекса — монитора разграничения доступа (МРД). МРД реализует следующие функции комплекса:

- Разграничение доступа процессов пользователя к объектам ОС на основании мандатных и дискреционных ПРД, заданных администратором безопасности (АБ);

- Периодический контроль целостности файлов, задаваемых в списках контроля целостности (СКЦ). СКЦ могут быть двух видов: статические — файлы проверяются во время входа и выхода пользователя и через заданный интервал времени; динамические — целостность файлов проверяется каждый раз при загрузке их в оперативную память.

- Разграничение доступа к внешним USB-носителям. Существует возможность задания списка USB-устройств, разрешенных к использованию в качестве внешних носителей данных. Носители идентифицируются по их серийным номерам.

- Разграничение доступа к сетевым ресурсам.

- Ведение журналов активности пользователей. Возможна как регистрация самого факта доступа пользователя к ресурсу (например, открытие файла), так и запись информации о каждой операции, произведенной над ресурсом (например, чтение/запись в открытый файл).

Использование аппаратной части является первой фазой создания изолированной программной среды (ИПС) работы пользователя. МРД, на базе ПРД, заданных АБ комплекса, реализует вторую фазу.

Взаимодействие АБ с комплексом осуществляется через единый интерфейс администрирования. В данном интерфейсе интегрированы средства управления пользователям, задания ПРД, управления журналами и остальными аспектами работы комплекса.

Встроенных средств ОС семейства Linux недостаточно для обеспечения защиты от НСД к данным. При использовании только программных СЗИ всегда существуют способы их обхода, поэтому, наряду с программными компонентами, в комплексе СЗИ НСД для ОС Linux необходимо применять аппаратную часть, ликвидирующую недостатки программных средств.

Разрабатываемый комплекс «Аккорд-Х» позволит:

— Создать изолированную программную среду работы пользователей;

— Внедрить мандатный и дискреционный механизмы разграничения доступа, функционирующие независимо от соответствующих механизмов ОС;

— Произвести сертификацию существующих дистрибутивов ОС Linux на соответствие 3 классу защищенности СВТ и классу 1В АС.

Список литературы:

1. Конявский В. А. Управление защитой информации на базе СЗИ НСД «Аккорд». М.: Радио и связь, 1999. — 325 с.

2. Макейчик Ю. С. Об изделии «Аккорд v2.0 для Windows NT/2000» // Комплексная защита информации (25-27 февраля 2003 года, Раубичи). Минск, 2003. С. 114-115.

Дата публикации: 01.01.2009

Библиографическая ссылка: Бажитов И. А. Возможности ПАК СЗИ НСД «АККОРД-Х» для ОС Linux // Комплексная защита информации. Материалы XIV международной конференции (19–22 мая 2009 года). Мн., 2009. С. 26–27.

СЗИ от НСД Secret Net LSP – новая сертифицированная защита информационных ресурсов Linux-машин

Компания «Код Безопасности» объявляет о старте продаж нового решения Secret Net LSP, предназначенного для защиты конфиденциальной информации и персональных данных, обрабатываемых на рабочих станциях и серверах под управлением ОС Linux.

Новое СЗИ от НСД Secret Net LSP для ОС Linux сочетает в себе набор защитных подсистем и возможностей, позволяющих создать надежную защиту автоматизированных систем, отвечающую требованиям российского законодательства.

Система защиты на основе Secret Net LSP обеспечивает:

- идентификацию и аутентификацию пользователей, в том числе и с использованием персональных идентификаторов;

- разграничение доступа к защищаемым ресурсам Linux-машины;

- очистку освобождаемой оперативной памяти и запоминающих устройств;

- регистрацию событий безопасности в журнале;

- аудит и контроль действий пользователей;

- контроль целостности файлов и каталогов;

- уничтожение содержимого файлов при их удалении.

Также разработчики программного решения отмечают удобство работы администраторов с СЗИ Secret Net LSP. Это относится как к программе установки, позволяющей просто и быстро развернуть комплекс защиты, так и к возможности выбора варианта управления СЗИ – графические и консольные утилиты.

«Новое решение, вошедшее в семейство продуктов Secret Net, получило не только название флагманского продукта, но и такие характеристики, как качество, надежность и удобство эксплуатации, – говорит Андрей Голов, генеральный директор компании «Код Безопасности». – Новое средство защиты от несанкционированного доступа Secret Net LSP позволит выполнить требования законодательных актов, упростив аттестацию информационных систем, функционирующих под управлением ОС Linux. Выпустив сертифицированное в ФСТЭК России решение такого класса, мы даем возможность заказчикам без потери гибкости системы выполнить требования регуляторов при использовании дистрибутивов Linux».

Решение прошло сертификацию в ФСТЭК России на соответствие требованиям руководящих документов по 5-му классу защищенности по СВТ и по 4-му уровню контроля отсутствия НДВ. Сертификат позволяет использовать СЗИ от НСД Secret Net LSP при создании автоматизированных систем до класса защищенности 1Г включительно и для защиты информации в ИСПДн до 1-го класса включительно.

По вопросам приобретения средств защиты информации вы можете обратиться в коммерческий отдел компании «Код Безопасности»: sales@securitycode.ru; +7 (495) 980-23-45.

Secret Net LSP

Secret Net LSP обеспечивает защиту от несанкционированного доступа на рабочих станциях и серверах под управлением ОС Linux, а также разграничивает доступ к конфиденциальной информации, осуществляет контроль доступа к устройствам и портам ввода-вывода информации, контроль целостности.СЗИ Secret Net LSP позволяет привести автоматизированную систему в соответствие законодательным требованиям по защите персональных данных и конфиденциальной информации.

Установка и настройка Secret Net LSP на Debian

В статье показано как произвести установку и настройку сертифицированного средства защиты от несанкционированного доступа к информации (СЗИ от НСД) Secret Net LSP на в операционной системе ОС Linux Debian. СЗИ от НСД Secret Net LSP выполняет администратор безопасности, который должен входить в локальную группу администраторов компьютера.

Для корректной установки Secret Net LSP в операционной системе Debian 8 необходимо выполнить следующие команды:

# sudo apt-get install ntp, ntpdate, openssh-server

Установка ПО Secret Net LSP на в среду ОС Debian 8 осуществляется с помощью установочного DEB-пакета: sn-lsp-1.5.xxx-x86_64.deb.

Для установки Secret Net LSP:

- Вставьте установочный компакт-диск Secret Net LSP в привод DVD/CD-ROM. Запустить программу эмулятора терминала.

- Смонтируйте DVD/CD-ROM в систему, для этого выполните следующую команду:

#dpkg -i sn-lsp-1.5.ххх-x86_64.deb

- Перезагрузите компьютер

- После перезагрузки на компьютере будет отключена мандатная система контроля доступа (SELinux, Apparmor, Tomoyo Linux, RSBAC и пр.).

Результатом выполнения описанной процедуры является установка на защищаемом компьютере программного обеспечения Secret Net LSP.

Настройка Secret Net LSP

Настройка параметров объектов политик безопасности

Настройка параметров защитных подсистем производиться специализированными консольными утилитами в составе Secret Net LSP.

Утилиты используются в следующих задачах:

- настройка параметров политик;

- управление персональными идентификаторами;

- безопасное удаление;

- разграничение доступа к устройствам;

- контроль целостности объектов файловой системы;

- настройка правил аудита;

- управление режимом аутентификации;

- настройка удаленного управления;

- резервное копирование;

- работа с журналами.

Утилиты расположены в каталогах /opt/secretnet/bin и /opt/secretnet/sbin

Для настройки параметров объектов политик безопасности необходимо привести параметры к следующим значениям:

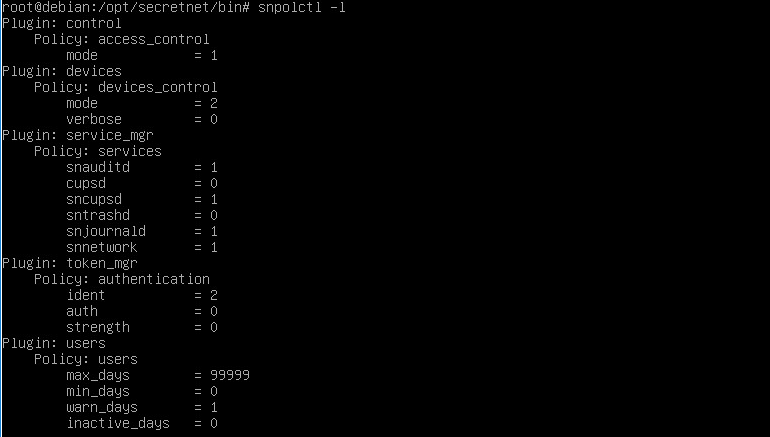

Вывод команды #snpolctl -l (покажет текущие настройки политик безопасности)

Список выполняемых команд

| Команды | Значение |

| snpolctl –p control –c access_control,mode,1 | режим работы, включено |

| snpolctl –p control –c access_control,mode,1 | режим работы, жесткий режим |

| snpolctl –p devices –c device_control,mode,2 | детализация сообщений, включено |

| snpolctl –p devices –c device_control,verbose,1 | сервис аудита , включено |

| snpolctl –p service_mgr –c service,snaudit,1 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,cupsd,0 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,snupshd,0 | сервис печати, выключено |

| snpolctl –p service_mgr –c service,sntrashd,1 | сервис безопасного удаления, включено |

| snpolctl –p service_mgr –c service,snjournald,1 | сервис журналирования, включено |

| snpolctl –p service_mgr –c service,snnetwork,1 | сервис удаленного управления, выключено |

| snpolctl –p token_mgr –c authentication,ident,2 | метод идентификации, смешанный |

| snpolctl –p token_mgr –c authentication,auth,0 | метод аутентификации, пароль введен с клавиатуры |

| snpolctl –p token_mgr –c authentication,strength,0 | усиленная аутентификация, выключено |

| snpolctl –p users –c users,max_days,120 | число дней, после которых срок действия пароля истекает, 120 |

| snpolctl –p users –c users,min_days,120 | минимальное количество дней между сменами пароля, 120 |

| snpolctl –p users –c users,warm_days,3 | дни до истечения срока действия пароля, когда пользователь будет предупрежден, 3 |

| snpolctl –p users –c users,inactive_days,3 | число дней после устаревания пароля до его блокировки, 3 |

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net LSP представлены в документации, входящей в состав комплекта поставки.