Помогите. Админка роутера Huawei HG8245H

Здравствуйте, граждане специалисты. Помогите плиз! Провели мне оптику в дом, поставили сей роутер, но доступа к нему не дают. Даже пароль на беспроводной интерфейс поменять не могу. Через веб косоль пролезть стандартными и нестандартными связками логин:пароль не смог. Перечитал кучу форумов, так ничего и не нашел. Зато через телнет подходит связка root:admin. Но он какой-то урезанный. Почти все комманды не поддерживаются. Посоветуйте что-нибудь пожалуйста. Может кто сталкивался.

Вложения

Wenzel

ghostphisher

местный

На сайте производителя есть решение по сбросу к заводским настройкам, только после этого придется перенастроить все, читать тут ->

neoline.kmv

Active member

На сайте производителя есть решение по сбросу к заводским настройкам, только после этого придется перенастроить все, читать тут ->

Я в оптических коммуикациях не сильно силен. В общем меня уверяют все, что сам я не настрою, не зная какого-то там ключа, который знает только провайдер. То есть данные PPPOE то у меня есть, а того ключа сети (или как его зовут, даже толком не понимаю о чем говорю) не имею

Вложения

ghostphisher

местный

У Вас на руках должен быть договор с провайдером, в котором есть реквизиты для входа. В любом случае, обратившись на линию тех.поддежки , они обязаны оказать помощь в настройках. Не знаю, кто у Вас провайдер , федералы норм помогают.

neoline.kmv

Active member

У Вас на руках должен быть договор с провайдером, в котором есть реквизиты для входа. В любом случае, обратившись на линию тех.поддежки , они обязаны оказать помощь в настройках. Не знаю, кто у Вас провайдер , федералы норм помогают.

Post ltd провайдер. Договор есть. Кроме логина и пароля PPPOE ничего нет. Помощь они оказывают, но следующим образом: пишешь заявление на сайте «Прошу открыть порт 4444» например. И ждешь. ждешь. ждешь. «Ааааааа. Уже не надо». Геморой дикий. Но у них интернет хороший, стабильный. А по поводу роутера: даже человек который мне устанавливал (знакомый оказался) он не знает данных авторизации. Он просто его подоткнул и уехал. Был ли он уже настроен или они его потом удаленно настраивают, я не знаю.

Наковырял я справку по коммандам

amp add policy-stats pon amp add policy-stats port amp add stats gemport amp clear policy-stats pon amp clear policy-stats port amp clear stats gemport amp debug lswtable all amp del policy-stats pon amp del policy-stats port amp del stats gemport amp display efc amp display l2act amp display l2mac amp display sfc amp display userflow amp show ampcmd show car all ampcmd show car index ampcmd show emac stat ampcmd show flow all ampcmd show flow index ampcmd show log ampcmd show queue all ampcmd show queue index ampcmd trace all ampcmd trace cli ampcmd trace dpoe ampcmd trace drv ampcmd trace emac ampcmd trace emap ampcmd trace eth ampcmd trace gmac ampcmd trace gmap ampcmd trace onu ampcmd trace optic ampcmd trace qos bbsp add policy-stats btv bbsp clear policy-stats btv all bbsp clear policy-stats wan bbsp del policy-stats btv bbspcmd Broadband debug Broadband display Broadband stat chipdebug clear amp pq-stats clear file clear lastword clear pon statistics clear poncnt dnstatistic clear poncnt gemport upstatistic clear poncnt upstatistic clear port statistics collect debug info component delete all debug dsp down msg debug dsp msg debug dsp up msg debug ifm debug qoscfg debug rtp stack debug sample mediastar display access mode display amp policy-stats pon display amp policy-stats port display amp pq-stats display amp stats gemport display apmChipStatus display batteryStatus display bbsp stats btv display bbsp stats wan display bmsxml crc display boardItem display cwmp debug display debug info dhcp6c display debug info dhcp6s display debug info pppoev6 display debug info ra display deviceInfo display dhcp_em result display dsp channel para display dsp channel running status display dsp channel status display dsp chip stat display dsp codec status display dsp interrupt stat display epon ont info display ethoam ma info display ethoam md info display ethoam mep info display ethoam mep perf display file display filter rf display flashlock status display flow display if display inner version display jb grid status display jb para display lanmac display last call log display lastword display log info display macaddress display machineItem display memory info display msg-queue display oaml2shell ethvlan display onu info display optic display optmode display patch information display pon statistics display poncnt dnstatistic display poncnt gemport upstatistic display poncnt upstatistic display portstatistics display pppoe_em result display productmac display progress load display rf config display rtp stack channel stat display rtp stack chip stat display rtp stack para display rtp stack version display sn display startup info display swm bootstate display swm state display sysinfo display syslog display timeout display timer display usb devList display version display wan layer all display wanmac display wifi multicast display wifi pa type display wifichip display wlanmac display zsp version get battery alarm policy get battery alarm status get ip conntrack get iptables filter get iptables mangle get iptables nat get iptables raw get mac agingtime get ont oamfrequency get opm switch get optic debug info get optic par info get optic phy type get optic txmode get poncnt upgemport get port config get port isolate get port vlan get rogue status get testself get vlan auth get wlan advance get wlan associated get wlan basic get wlan enable get wlan stats get wlan txpower get wlan wps ifconfig igmp clear statistics igmp get debug switch igmp get flow info igmp get global cfg igmp get iptv igmp get multilmac igmp get port multicast config igmp get statistics igmp set debug switch igmp set iptv ip -6 neigh ip -6 route ip -6 rule ip neigh ip route ip rule load pack logout make ssh hostkey mgcp mg-config mgcp mgc 1 mgcp mgc 2 mid get mid off mid set napt cli netstat -na oamcmd clear log oamcmd debug oamcmd error log oamcmd pdt show log oamcmd show flow oamcmd show log omcicmd alarm show omcicmd clear log omcicmd debug omcicmd error log omcicmd mib show omcicmd pdt show log omcicmd pm show omcicmd show flow omcicmd show log omcicmd show qos omcicmd show tcont table ping qoscfg get quit reset restore manufactory route get default route get static rps save data save log set cwmp debug set ethportmirror set flashlock set led set opticdata set port isolate set ringchk set timeout set userpasswd set voicedebug set voicedsploop set voicelinetest set voiceportloop set voicesignalingprint set wlan basic set wlan enable setconsole shell stats clear stats display su traceroute voice remote diagnose server set voice remote diagnose set vspa clear rtp statistics vspa debug vspa display conference info vspa display dsp running info vspa display dsp state vspa display mg if state vspa display mg info vspa display mgcp config vspa display online user info vspa display port status vspa display rtp statistics vspa display service log vspa display signal scene info vspa display signal scene list vspa display user call state vspa display user status vspa mgc switch vspa reset vspa shutdown mg wap list wap ps wap topВот теперь не могу разобраться в следующей проблеме. Вот тут я root с привелегиями суперпользователя. Что мне надо победить, чтоб с этими же правами войти в вебморду?

Да хоть с любыми правами. Команда set userpasswd «логин» меняет пароль этого пользователя при известном old pass. В случае если такого пользователя нет- уведомляет об этом. Пользователей admin, telecomadmin не существует. Это пока всё что я нарыл

Может кто-то даст намёк. Че дальше то делать? К ssh может как-то получить доступ можно или к ftp? Ибо порт filtered. Или как-то пользователя для веб морды добавить.

Accessing HG8245Q Shell Through Telnet

Accessing HG8245Q Shell: in this article, you will learn how to access HG8245Q shell through Telnet, using default credentials, and how to solve the challenge for SU password using a simple Python script.

HG8245Q Home Router

This is a short story, about accessing HG8245Q shell through Telnet, the whole process took me less than 15 minutes to finish.

In this article, I will show you how to:

- Scan for open ports using nmap (searching for telnet).

- Connect to the CLI via telnet, using default credentials.

- Access the configuration mode, and solve the challenge string.

- Access the shell of the router.

Note: the time on the snapshots in this article, is not accurate, so please ignore it.

Scanning and Discovery

Using ipconfig command to get the gateway address.

To get the gateway IP address, you can use the IPCONFIG command, or ifconfig command in care you are using Linux/Unix, the snapshot above illustrates my results.

Using nmap to scan for open TCP ports.

Once you get the gateway IP address, you can scan for open ports, I recommend using nmap (TCP/first 1000 ports), where -sT option is for TCP port scanning, and -T5 option means insane (fast) scan, we don’t care about the traffic or being detected, once the scan is finished, you should see that port 23 was open.

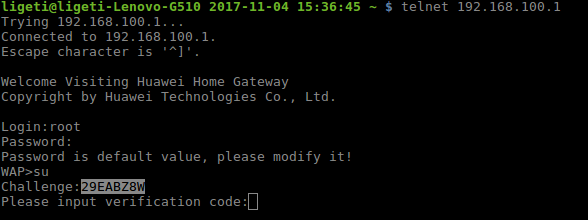

Solving the Telnet Riddle

Use telnet command to connect to the AP, you should see a banner that reads: “Welcome Visiting Huawei Home Gateway”, I believe that it would be really rude not to enter, especially after this generous invitation, we don’t want to be rude now, do we?

However, we need the credentials, so let’s try the default username and password, which is very easy to guess, and you can even search for it online.

Username: root

Password: admin

Telnet access using default credentials.

Once you are logged in, you can list all the available command by using the ‘/?’ Command, you will find two commands that are interesting: su and shell.

Now, to become su, you be asked to solve a challenge string, I didn’t know the algorithm, so I searched for the frameware first, thinking that I may be able to find it there, but instead, I found a script on GitHub: https://github.com/abrdiaz/router-scripts/blob/master/huawei/gpons/hgsupass.py, that you will need to solve the challenge and eventually, accessing HG8245Q shell.

Solving the SU Challenge

To get the challenge string, use the su command, as shown in the snapshot below.

Access the configuration mode (su).

Copy the challenge string, and solve it using the python script, as shown in the snapshot below, and this is it, you should be in now.

Solving the challenge using the python script.

Accessing HG8245Q Shell

The rest is easy, all you need to do is to issue the shell command and voila, access granted.

Now, you should notice that BusyBox/Shell commands are disabled, there are only two “useless” scripts, that I didn’t have time to be interested in them, but I believe that it is critical enough to be in the configuration mode, because you can gain total control of the AP , just check the commands and use your imagination.

Conclusion

Accessing HG8245Q shell not magic, nevertheless, I don’t think that the above is an effective exploit/attack, I was just exploring, and I didn’t try to tamper with the configuration or anything, the point is, you should never trust your ISP, and don’t trust any vendors, to secure your network, you must check the configuration, and believe me, I found many back-doors, and security flaws in home devices and IoT, so many, that I am utterly and ridiculously bored.

Finally, don’t forget to share your thoughts with us, so please leave your comments or questions if you have any, and I will try my best to answer them as soon as possible.