Классификация трафика — Traffic classification

Классификация трафика — это автоматизированный процесс, который классифицирует компьютерную сеть трафик в соответствии с различными параметрами (например, на основе номера порта или протокола ) на несколько классов трафика. Каждый результирующий класс трафика может обрабатываться по-разному, чтобы различать сервис, предполагаемый для генератора или потребителя данных.

- 1 Типичное использование

- 2 Методы классификации

- 2.1 Номера портов

- 2.2 Глубокая проверка пакетов

- 2.3 Статистическая классификация

- 4.1 Чувствительный трафик

- 4.2 Оптимальный трафик

- 4.3 Нежелательный трафик

Типичное использование

Пакеты классифицируются для различной обработки сетевой планировщик. После классификации потока трафика с использованием определенного протокола к нему и другим потокам может применяться заранее определенная политика, чтобы либо гарантировать определенное качество (как с VoIP или услугой потоковой передачи мультимедиа), либо обеспечить доставку с максимальной эффективностью. Это может быть применено в (точке, в которой трафик входит в сеть) с детализацией, которая позволяет механизмам управления трафиком разделять трафик на отдельные потоки и очереди, контролировать и формировать их по-разному.

Методы классификации

Классификация достигается различными способами.

Номера портов

- Быстро

- Низкое потребление ресурсов

- Поддерживается многими сетевыми устройствами

- Не реализует полезную нагрузку на уровне приложений, поэтому не ставит под угрозу конфиденциальность пользователей

- Используется только для приложений и служб, которые используют фиксированные номера портов

- Легко обмануть, изменив номер порта в системе

- Проверяет фактическую полезную нагрузку пакета

- Обнаруживает приложения и службы независимо от номера порта, на котором они работают

- Медленно

- Требуется большая вычислительная мощность

- Необходимо поддерживать актуальность подписей, так как приложения меняются очень часто

- Шифрование делает этот метод невозможным во многих случаях

Сопоставление битовых шаблонов данных с таковыми из известных протоколов является простой широко распространенной использованная техника. Примером соответствия протоколу BitTorrent этап установления связи может быть проверка того, начинается ли пакет с символа 19, за которым следует 19-байтовая строка «Протокол BitTorrent».

Подробное сравнение различных классификаторов сетевого трафика, зависящих от Deep Packet Inspection (PACE, OpenDPI, 4 различных конфигурации L7-filter, NDPI, Libprotoident и Cisco NBAR), показано в Независимом сравнении популярных Инструменты DPI для классификации трафика.

Статистическая классификация

- Основывается на статистическом анализе таких атрибутов, как частота байтов, размеры пакетов и время между прибытиями пакетов.

- Очень часто используются алгоритмы машинного обучения, как K-среднее, наивный байесовский фильтр, C4.5, C5.0, J48 или случайный лес

- Быстрый метод (по сравнению с глубокой проверкой пакетов классификацией)

- Он может определять класс еще неизвестных приложений

Реализация

И сетевой планировщик Linux, и Netfilter содержат логику для идентификации и маркировки или классификации сетевых пакетов.

Типичные классы трафика

Операторы часто выделяют три основных типа сетевого трафика: чувствительный, оптимизированный и нежелательный.

Чувствительный трафик

Чувствительный трафик это трафик, который оператор ожидает доставить вовремя. Сюда входят VoIP, онлайн игры, видеоконференции и просмотр веб-страниц. Схемы управления трафиком обычно настраиваются таким образом, что качество обслуживания для этих выбранных видов использования гарантируется или, по крайней мере, имеет приоритет над другими классами трафика. Это может быть достигнуто за счет отсутствия формирования для этого класса трафика или путем установления приоритета для конфиденциального трафика над другими классами.

Трафик с максимальным усилием

Трафик с максимальным усилием — это все другие виды трафика без ущерба. Это трафик, который, по мнению интернет-провайдера, не зависит от показателей качества обслуживания (джиттер, потеря пакетов, задержка). Типичным примером могут быть приложения одноранговой сети и электронная почта. Схемы управления трафиком обычно настраиваются таким образом, чтобы трафик с максимальными усилиями получил то, что осталось после конфиденциального трафика.

Нежелательный трафик

Эта категория обычно ограничивается доставкой спама и трафика, создаваемого червями, ботнетами, и другие злонамеренные атаки. В некоторых сетях это определение может включать такой трафик, как нелокальный VoIP (например, Skype ) или услуги потокового видео, чтобы защитить рынок «внутренних» услуг того же типа. В этих случаях механизмы классификации трафика идентифицируют этот трафик, позволяя оператору сети либо полностью заблокировать этот трафик, либо серьезно затруднить его работу.

Совместное использование файлов

Одноранговое совместное использование файлов приложения часто предназначены для использования любой и всей доступной полосы пропускания, которая влияет на QoS -чувствительные приложения (например, онлайн-игры ), использующие сравнительно небольшую полосу пропускания. Программы P2P также могут страдать от неэффективности стратегии загрузки, а именно загрузки файлов с любого доступного однорангового узла, независимо от стоимости ссылки. Приложения используют трафик ICMP и обычный HTTP для обнаружения серверов и загрузки каталогов с доступными файлами.

В 2002 году Sandvine Incorporated посредством анализа трафика определила, что P2P-трафик составляет до 60% трафика в большинстве сетей. Это показывает, в отличие от предыдущих исследований и прогнозов, что P2P стал мейнстримом.

Некоторые P2P-приложения могут быть настроены для работы в качестве самоограничивающихся источников, выступающих в качестве формирователя трафика, настроенного в соответствии со спецификацией трафика пользователя (в отличие от сетевого оператора).

Некоторые поставщики рекомендуют управление клиентами, а не конкретными протоколами, особенно для интернет-провайдеров. Управляя для каждого клиента (то есть для каждого клиента), если клиент решает использовать свою справедливую долю пропускной способности, выполняемой приложениями P2P, он может это сделать, но если их приложение является оскорбительным, они только забивают свою собственную пропускную способность и не могут повлиять на пропускная способность, используемая другими клиентами.

2.5. Типы трафика

Требования к синхронности передаваемых данных очень важны для многих приложений — не только голоса, но и видеоизображения, и наличие этих требований стало первым критерием для деления трафика на классы. Другим важным параметром трафика, существенно влияющим на способ его передачи через сеть, является величина его пульсаций. По этому параметру выделяют два типа трафика:

- трафик с постоянной битовой скоростью (Constant Bit Rate, CBR);

- трафик с временной битовой скоростью (Variable Bit Rate, VBR).

Для того, чтобы классифицировать и определить требования к сетевому оборудованию, унифицировать и упростить монтаж сетей для передачи данных, было описано несколько видов и классов передаваемого по сетям трафика. К разным классам были отнесены трафики, порождаемые приложениями, использующими для обмена сообщениями протоколы с установлением соединений и без установления соединений:

- в первом случае данные передаются самим приложением достаточно надежно, как это обычно делают протоколы с установлением соединения, поэтому от сети ATM высокой надежности передачи не требуется;

- во втором случае приложение работает без установления соединения и восстановлением потерянных и искаженных данных не занимается, что предъявляет повышенные требования к надежности передачи ячеек сетью ATM.

В результате, было определено пять классов графика, отличающихся следующими качественными характеристиками:

- наличием или отсутствием пульсации трафика, то есть трафики CBR или VBR;

- требованием к синхронизации данных между передающей и принимающей сторонами; « типом протокола, передающего свои данные через сеть ATM, — с установлением соединения или без установления соединения (только для случая передачи компьютерных данных).

Основные характеристики классов трафика ATM приведены в таблице 2.1.

Таблица 2.1 Классы трафика ATM

Постоянная битовая скорость — CBR.

Требуются временные соотношения между передаваемыми и принимаемыми данными.

С установлением соединения.

Примеры: голосовой трафик, трафик телевизионного изображения

Переменная битовая скорость — VBR.

Требуются временные соотношения между передаваемыми и принимаемыми данными.

С установлением соединения.

Примеры: компрессированный голос, компрессированное видео изображение.

Переменная битовая скорость — VBR.

Не требуются временные соотношения между передаваемыми и прнимаемыми данными.

С установлением соединения.

Примеры: трафик компьютерных сетей, в которых конечные узлы работают по протоколам с установлением соединений: frame relay X25, LLC2, TCP

Переменная битовая скорость — VBR.

Не требуются временные соотношения между передаваемыми и принимаемыми данными.

Без установления соединения.

Примеры: трафик компьютерных сетей, в которых конечные узлы работают по протоколам без установления соединений (IP, Ethernet, DNS, SNMP)

В технологии АТМ поддерживается следующий набор основных количественных параметров:

- Peak Cell Rate (PCR) — максимальная скорость передачи данных;

- Sustained Cell Rate (SCR) — средняя скорость передачи данных;

- Minimum Cell Rate (MCR) — минимальная скорость передачи данных;

- Maximum Burst Size (MBS) — максимальный размер пульсации;

- Cell Loss Ratio (CLR) — доля потерянных ячеек;

- Cell Transfer Delay (CTD) — задержка передачи ячеек;

- Cell Delay Variation (CDV) — вариация задержки ячеек.

Максимальный размер пульсации задает количество ячеек, которое приложение может передать с максимальной скоростью PCR, если задана средняя скорость. Доля потерянных ячеек является отношением

потерянных ячеек к общему количеству отправленных ячеек по данному виртуальному соединению.

Такие технологии передачи, как Ethernet и Token Ring, соответствуют семиуровневой модели взаимодействия открытых систем (Open Systems Interconnection — OSI). ATM же имеет собственную модель, разработанную организациями по стандартизации. Модель ATM, в соответствии с определением ANSI, МСЭ-Т и ATM Forum, состоит из трех уровней:

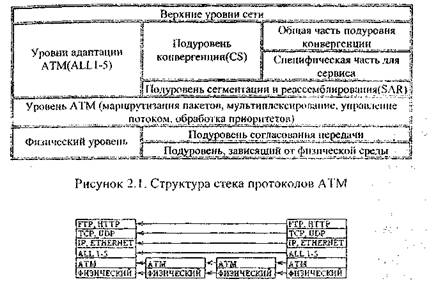

Стек протоколов ATM показан на рисунке 2. а распределение протоколов по конечным узлам и коммутаторам ATM — на рисунке 2.2.

Рисунок 2.2. Распределение протоколов по узлам и коммутаторам ATM

Стек протоколов ATM соответствует нижним уровням семиуровневой модели OSI. Прямого соответствия между уровнями протоколов технологии ATM и уровнями модели OSI пег.