- Создание VPN туннеля между двумя квартирами на базе роутеров с dd-wrt

- Подготовка, проблемы, решение:

- Как поднять vpn туннель между двумя роутерами

- Настойка IPsec VPN-туннеля между двумя сетевыми узлами (Site-to-Site) при помощи маршрутизаторов TP-Link

- VPN между роутерами

- Как настроить VPN-туннель?

- Настройка VPN между роутерами с прошивкой DD-WRT

- VPN между роутерами ASUS

- VPN между роутерами ZyXEL Keenetic

- VPN между роутерами Mikrotik

- Настройка VPN-туннеля между офисами

Создание VPN туннеля между двумя квартирами на базе роутеров с dd-wrt

Собственно, задача — объединить дом 1 и дом 2. На вооружении имеем схемы:

Дом 1: -internet пров. Beeline l2tp; psTV (196.168.2.13); dir615С2 (внут: 192.168.2.1, внеш: 95.24.х.х (будет клиентом VPN))

Дом 2: -internet пров. Interzet с белым ip; PS4 (192.168.1.13); dir615Е4 (внеш st.IP: 188.Х.Х.Х, внут: 192.168.1.1 (будет сервер VPN)

На обоих роутерах были установлены прошивки от dd-wrt. Процедура установки не сложная, в интернете много информации на эту тему.

Цель чтобы оборудование dir615с2 (далее «В») было доступно в локальной сети dir615Е4 (далее «А») и обратно.

Подготовка, проблемы, решение:

После установки dd-wrt и настройки подключения к интернету было замечено на роутере А отсутствие ping между клиентами, подключенными по lan (по wifi такой проблемы нет). Решается данная проблема двумя способами:

1. Установки прошивки dd-wrt от 04-18-2014-r23919

2. Заход во вкладку «Администратор — Команды » и выполнение команды:

swconfig dev eth0 set enable_vlan 1 swconfig dev eth0 set apply Увлекшись настройками, почувствовал желание сделать автоматическое отключение и включение WIFI, то ли с целью эксперимента, то ли для уменьшения количества излучающих приборов в квартире. Для это было найдено несколько решений:

1. Использование команд ifup,ifdown и командами cron. Для это во вкладке «Администратор» в пункте Cron пишем:

0 7 * * * root /sbin/ifconfig ath0 up 0 0 * * * root /sbin/ifconfig ath0 down Это позволит вкл. в 7:00 утра и выкл. 00:00 ночи. Но у меня как и у многих она не работала.

2. Этот метод заключается в использовании кнопки WPS/Перезагрузки на корпусе роутера. Для это в меню Services в пункте SES/AOSS/EZ-SETUP/WPS Button следует вкл. Turning off radio. Но каждый раз нажимать кнопку это не очень интересно.

3. Использование команды расписания работы WIFI:

nvram set radio0_timer_enable=1 nvram set radio0_on_time=000000011111111111111111 nvram commit Где 0 — выкл, 1 — вкл., в моем примере он вкл. в 7:00 а выкл. в 01:00.

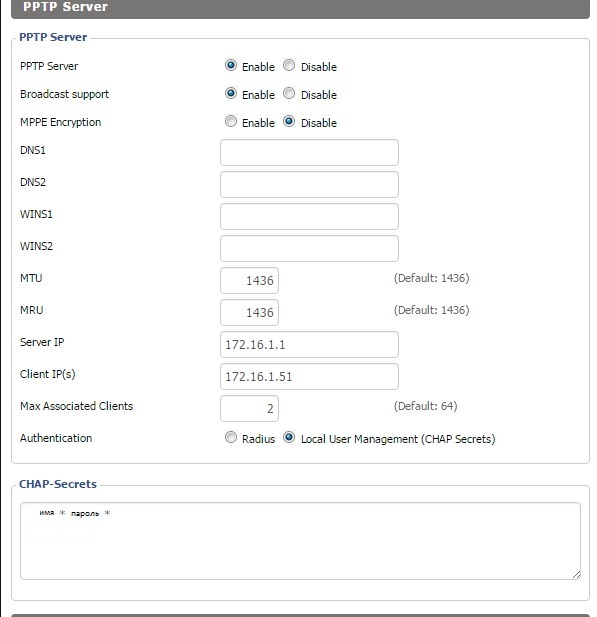

Теперь можно и приступить к настройке VPN. На «А» поднят сервер PPTP, а на «В» клиент. Убедится в работе VPN можно на вкладке «Статус — lan». В самом низу указывается, что клиент «В» подключен к серверу «А».

(Настройки сервера и клиента проводились в Web интерфейсе)

На сервере задавая имя и пароль следует ставить * через пробел.

Если у вас, так же как у меня, роутер на базе Atheros AR7240, то возможно клиент VPN будет при подключении оставаться со своим локальным IP (не принимая ip из диапазона сервера). В этом случае необходимо добавить noipdefault в поле мппе шифрование. Также не лишним будет добавить —nobuffer в поле ип пптп сервера через пробел для выкл. буферизации.

Теперь, когда у нас есть VPN-туннель, нам надо прописать маршрут в соседнею сеть.

«А» имеет сеть 192.168.1.0/24 и ip как сервер VPN 172.16.1.1

«В» имеет сеть 192.168.2.0/24 и ip как клиент VPN 172.16.1.51

Для доступа из «А» в «В» нужно задать:

route add -net 192.168.2.0 netmask 255.255.255.0 gw 172.16.1.1 Для доступа из «В» в «А» нужно задать:

route add -net 192.168.1.0 netmask 255.255.255.0 gw 172.16.1.51 Так как при переподключении клиента к серверу VPN маршрут будет сброшен и его надо будет повторно задавать, было принято решение о написании Shell-скрипта. Он бы проверял периодически на наличие маршрута и в случае его отсутствия проверял поднятие туннеля, и при его наличии задавал бы маршрут.

Выглядит он для сервера так:

#!/bin/sh if PPTP=`ip ro | awk '/192.168.2.0/ '`; test "$PPTP" = "192.168.2.0/24" then exit; #Тут мы указали если есть в ip ro маршрут на сеть 192.168.2.0 то скрипт заканчивается иначе идем дальше else if PPTPup=`ip ro | awk '/172.16.1.51/ '`; test "$PPTPup" != "" then route add -net 192.168.2.0 netmask 255.255.255.0 gw 172.16.1.1 else exit; # тут мы указали если в ip ro "VPN" соединение не равно пустоте то добавить маршрут и закончить скрипт fi fi exit; Для клиента меняем 192.168.2.0 на 192.168.1.0, 172.16.1.51 на 172.16.1.1, 172.16.1.1 на 172.16.1.51.

Теперь нам нужно сделать так, чтобы этот скрипт срабатывал по заданному интервалу. Это возможно сделать во вкладке «Администратор» в пункте Cron, пишем:

Это нам даст запуск скрипта каждые 3 минуты, каждый час и каждый день. На этом настройка VPN туннеля закончена.

Как поднять vpn туннель между двумя роутерами

Настойка IPsec VPN-туннеля между двумя сетевыми узлами (Site-to-Site) при помощи маршрутизаторов TP-Link

Для настройки IPsec VPN-туннеля между маршрутизаторами TP-Link вам необходимо совершить следующие действия: 1. Установить соединение между двумя устройствами 2. Уточнить настройки маршрутизаторов, необходимые для создания IPsec VPN-туннеля 3. Настроить параметры IPsec VPN-туннеля на yстройстве TL-ER6120 (Маршрутизатор «А»)

4. Настроить параметры IPsec VPN-туннеля на устройстве TL-R600VPN (Маршрутизатор «B») 5. Проверить настройки IPsec SA ПРИМЕЧАНИЕ: В данном примере мы используем устройства TL-ER6120 и TL-R600VPN. Способ настройки IPsec VPN-туннеля для устройства TL-WR842ND является таким же, как и для устройства TL-R600VPN. Установка соединения между двумя устройствами: Перед установкой VPN-туннеля, убедитесь, что два маршрутизатора подключены к сети интернет. После того как вы убедились, что для каждого маршрутизатора установлено активное интернет-соединение, вам необходимо проверить настройки VPN для данных устройств. Для этого следуйте инструкции ниже. Проверьте настройки маршрутизатора, необходимые для установки IPsec VPN-туннеля Для проверки настроек, необходимых для двух маршрутизаторов, перейдите на веб-страницу управления маршрутизатором «А».

Страница состояния маршрутизатора «А»:

.jpg)

VPN между роутерами

Поддержка VPN в роутере – зачем она нужна? В первую очередь, чтобы осуществить раздачу VPN через Wi-Fi и подключаться к ВПН-серверу с любого устройства, с которого вы выходите в интернет. Вторая причина – это возможность настройки VPN между двумя роутерами, чтобы создать безопасную единую локальную сеть, например, если есть два удаленных офиса. Как настроить VPN между двумя роутерами и обязательно ли должен быть VPN-символ на роутере, чтобы создать VPN-туннель? Все это вы узнаете в нашей статье.

Как настроить VPN-туннель?

- 13 языков (включая русский)

- 802.1X (EAP (Extensible Authentication Protocol) encapsulation over LANs)

- Access Restrictions

- Adhoc Mode

- Afterburner

- Client Isolation Mode

- Client Mode (supports multiple connected clients)

- Client Mode WPA

- DHCP Forwarder (udhcp)

- DHCP Server (udhcp or Dnsmasq)

- DNS forwarder (Dnsmasq)

- DMZ

- Dynamic DNS (DynDNS, easyDNS, FreeDNS, [www.no-ip.com/ No-IP], TZO, ZoneEdit, custom, and others)

- Hotspot Portal (Sputnik Agent, Chillispot)

- IPv6 Support

- JFFS2

- MMC/SD Card Support (требуется аппаратная модификация)

- NTP client in a client-server basis

- Ntop Remote Statistic

- OpenVPN Client & Server (only in -vpn build of the firmware)

- Port Triggering

- Port Forwarding (max. 30 entries)

- PPTP VPN Server & Client

- QoS Bandwidth Management (Optimize for Gaming and Services / Netmask / MAC / Ethernet Port Priority)

- QoS L7 Packet Classifier l7-filter)

- RFlow/MACupd

- Routing: Static entries and Gateway, BGP, OSPF & RIP2 via (BIRD)

- Samba FS Automount

- Syslog to remote server

- Rx/Tx Antenna (Select or Auto)

- Show Status of Wireless Clients and WDS with System Uptime/Processor Utilization

- Site Survey

- SNMP

- SSH server & client (dropbear)

- Startup, Firewall, and Shutdown scripts (startup script)

- Static DHCP Assignment

- Style (Changeable GUI; v.23)

- Supports New Devices (WRT54G V3, V3.1, V4, V5 and WRT54GS V2.1, V3, V4)

- Telnet server & client

- Transmit Power Adjustment (0-251 mW, default is 28 mW, 100 mW is safe)

- UPnP

- VLAN

- Wake On Lan client (WOL)

- WDS Connection Watchdog

- WDS Repeater Mode

- Wireless MAC Addresses Cloning

- Wireless MAC filter

- WMM (Wi-Fi Multimedia QoS) или Wireless Multimedia Extensions (WME)

- WPA over WDS

- WPA/TKIP with AES

- WPA2

- Xbox Kaid (Kai Engine)

- Управление через web-интерфейс, основанный на Ajax

- Управление через telnet и/или SSH

- Сервер DHCP

- Сервер/форвардер DNS

- Файрвол (iptables)

- Wake-on-LAN

- QoS (10 предопределенных классов QoS), графическое представление текущего трафика

- Управление полосой пропускания для клиентов

- Разные режимы работы:

- Точка доступа (AP)

- Беспроводной клиент

- Мост Wifi-Ethernet

- WDS

- Wifi-повторитель (смешение WDS и AP)

Если вы возьмете устройства с альтернативной прошивкой, то настроить VPN-туннель между роутерами будет несложно, потребуется лишь знание скриптов.

Настройка VPN между роутерами с прошивкой DD-WRT

VPN-туннель между двумя роутерами с прошивкой DD-WRT настраивается в несколько этапов:

- Открыть веб-интерфейс. В окне Administration в командной строке можно ввести скрипт.

- Чтобы скрипт заработал во время стартовой загрузки, необходимо нажать на кнопку Save Startup. Кнопка Save Firewall, соответственно, относится к скрипту файервола.

- Скрипт файервола выглядит следующим образом (без него настройка VPN-туннеля не получится):

- Начальный скрипт для маршрутизатора, который будет «клиентом», зависит от «родных» характеристик. В нашем примере получается так:

- Далее необходимо настроить роутер, который будет «сервером». Скрипт выглядит следующим образом:

- Скрипт для файервола точно такой же, как для роутера-клиента.

- Настройка VPN между двумя роутерами завершена. Все изменения начнут действовать после перезагрузки.

Получить ключ для скриптов можно через программу OpenVpn. Скачать ее можно с официального сайта. Во время установки проставьте галочки так, как показано на скриншоте:

Чтобы сгенерировать ключ, в командной строке необходимо набрать следующее:

После этого ключ появится в файле, откуда его можно скопировать в скрипт.

VPN между роутерами ASUS

Чтобы настроить VPN между роутерами ASUS, необходимо сделать следующее:

- Провести обновление прошивки до свежей версии, скачать ее можно с официального сайта ASUS.

- Как только обновление закончилось, зажать Reset на три-пять секунд и сбросить настройки по умолчанию.

- После этого настроить подключение к интернету на обоих маршрутизаторах.

- На роутере, выступающим в качестве «клиента», изменить LAN IP.

- Настроить сервер OpenVPN (это делается в веб-меню ВПН-сервера, тип интерфейса нужно изменить на TAN).

- Настроить ВПН-клиент, добавив имя пользователя и пароль VidVPN.

- Импортировать файл .ovpn с настройками ВПН-сервера.

Если у вас не получилось настроить VPN-туннель между двумя роутерами ASUS, обратитесь в службу поддержки VidVPN или непосредственно ASUS.

VPN между роутерами ZyXEL Keenetic

Во многих роутерах ZyXEL Keenetic можно применять встроенный клиент/сервер IPSec VPN, благодаря чему настройка между двумя маршрутизаторами становится проще и быстрее. Чтобы проверить наличие данного компонента, необходимо зайти во встроенный web-конфигуратор и найти этот пункт в разделе Applications.

Это удобно, если требуется сделать VPN-туннель между офисами или, например, офисом и домашней сетью.

Первым делом настроим роутер-сервер:

- Нужно зайти в раздел Безопасность, выбрать IPsec VPN и создать IPsec-подключение.

- В открывшемся окне отмечаем галочки, как показано на скриншоте:

- В этом же окне в Фаза 1 указываем идентификатор шлюза (это может быть IP-адрес, адрес VPN-сервера для роутера), шифрование.

- В Фаза 2 указываем режим и IP-адреса локальной и удаленной сетей (они должны быть разными).

- Возвращаемся в раздел Безопасность и активируем IPSec VPN.

Настройка роутера-клиента начинается в том же разделе Безопасность.

- Ставим галочки, как показано на скриншоте:

- В Фаза 1 указываем тот же идентификатор, что и при настройке роутера-сервера.

- В Фаза 2 указываем IP-адреса и их маски.

- Возвращаемся в раздел Безопасность и активируем IPSec VPN.

Настройка VPN-туннеля между двумя роутерами Keenetic завершена.

VPN между роутерами Mikrotik

Разберем настройку IPSec VPN между роутерами Микротик. Предположим, что один маршрутизатор Mikrotik находится в Санкт-Петербурге, а другой – в Москве.

- Для того чтобы поднять ВПН-туннель, достаточно ввести параметры address, auth-method и secret. Для этого открываем окно IP, оттуда переходим в IPSec и далее в Peers. Изменяем данные, как показано на скриншотах:

- Обратите внимание, что пароль должен быть одинаковый на обоих устройствах.

- В Policies в окне General указываем адреса московской и петербургской локальных сетей.

- В разделе Action указываем протокол шифрования SA. Остальные параметры сверяем по скриншоту:

Настройка VPN-туннеля между офисами

Как мы уже говорили, настройка VPN-туннеля между офисами – это, по сути, настройка ВПН между двумя роутерами. Сам процесс, главным образом, зависит от модели маршрутизаторов. О некоторых из них мы уже рассказали выше.

Если у вас возникли вопросы, обращайтесь в службу поддержки VidVPN.

.jpg)