- Режим мониторинга в Kali Linux 2021.4 для TP-Link TP-WN722N V2-V3

- Устанавливаем зависимости в Kali Linux

- Установка драйвера для TP-Link TP-WN722N V2-V3

- Режим мониторинга TP-Link TP-WN722N V2-V3

- Заключение

- Вам также может понравиться

- KDiskMark — утилита для тестирования производительности HDD и SSD

- Задаем статический IP адрес в Ubuntu Server 20.04

- Создаем свое сетевое хранилище с ОС FreeNAS

- 14 комментариев к « Режим мониторинга в Kali Linux 2021.4 для TP-Link TP-WN722N V2-V3 »

- Tp link tl wn722n кали линукс

- Enable adapter in VM

- WLAN sniffing

Режим мониторинга в Kali Linux 2021.4 для TP-Link TP-WN722N V2-V3

Режим мониторинга позволяет перехватывать пакеты Wi-Fi сетей, что крайне важно при аудите. В идеале для этих целей используют адаптеры Alfa, вроде серии 036. Но стоит учесть, что стоимость этих адаптеров весьма не маленькая. Суть заключается в чипе, который установлен в адаптерах и имеет возможность мониторинга. Альтернативой выше упомянутым адаптерам могут и другие, вроде того же TP-Link TP-WN722N V2-V3, тут крайне важно понимать, какой чип стоит внутри, а внутри TP-Link TP-WN722N V2-V3 стоит rtl8188eus, который не совсем подходит для перехвата пакетов в режиме мониторинга, да и по умолчанию, режим мониторинга в нем отсутствует. На github разработчики утилиты aircrack-ng выпустили модифицированный драйвер для TP-WN722N V2-V3, который включает режим мониторинга. Его мы в этой статье и установим.

Обращаю ваше внимание, что устанавливать данный драйвер мы будем в Kali Linux 2021.4, обновленную до последней версии на момент написания данной статьи. В идеале конечно, купить адаптер Alfa, или найти этот же TP-WN722N, но первой ревизии, где чип стоит Atheros AR9002U, который вполне пригоден по умолчанию для аудита безопасности беспроводный Wi-Fi сетей.

На сайте уже выходила статья про TP-Link TP-WN722N V2-V3, и в той статье мы так же рассматривали как включить режим мониторинга, но по истечению времени она устарела. По этому решено было ее обновить, да и без режима мониторинга невозможно произвести DOS атаку, о которой вскоре будет написана статья. Что бы лучше понять как работают сети, рекомендую вам к прочтению – Сетевая модель OSI, где описаны некоторые возможные атаки. А так же TCP / IP – Сетевая модель, которая в свою очередь и используется на практике по созданию сетей.

Весь материал в статье предоставлен исключительно для ознакомления и просвещения общественности. Помните, что использование полученных знаний в противозаконных целях может повлечь за собой уголовную ответственность. Автор не несет ответственности за деяния других, информация предоставленная в статье носит исключительно образовательный характер и не побуждает на какие-то действия.

Устанавливаем зависимости в Kali Linux

И так, первым делом необходимо обновить систему до актуальной, это делается командами “sudo apt update && sudo apt dist-upgrade”. Затем устанавливаем необходимые зависимости для сборки модифицированного драйвера TP-Link TP-WN722N V2-V3:

Когда зависимости установятся, необходимо перезагрузить Kali Linux, это можно сделать командой “sudo reboot” либо из меню, кому как удобней… Далее обновляем заголовки ядра, на момент написания этой статьи, в Kali Linux 2021.4 установлено ядро 5.15:

sudo apt install linux-headers-$(uname -r)Следующим шагом к нашей цели создадим файл realtek.conf и внесем в него следующее содержимое “blacklist r8188eu”. Но перед этим необходимо перейти в режим root пользователя командой “sudo -i”. Выполняем следующую последовательность команд:

sudo -i echo "blacklist r8188eu" >> "/etc/modprobe.d/realtek.conf"Выходим из под root пользователя командой:

Установка драйвера для TP-Link TP-WN722N V2-V3

Переходим к установке модифицированного драйвер для адаптера TP-Link TP-WN722N V2-V3, его можно взять с github от разработчиков Aircrack-ng, где он расположен в свободном доступе. Мы же для этих целей воспользуемся утилитой “git” и клонируем его в нашу систему выполнив команду:

git clone https://github.com/drygdryg/rtl8188eus.gitКогда процесс клонирования данного репозитория завершится, переходим в директорию “rtl8188eus” при помощи команды “cd”, о которой на сайте имеется отдельная статья, доступная по этой ссылке. Ну а мы переходим в директорию “rtl8188eus”:

Далее необходимо собрать драйвер из исходников которые мы получили, для этого выполняем команду:

Когда процесс сборки драйвера для TP-Link TP-WN722N V2-V3 завершится, установим его:

Перезагружаем систему, как вы помните, ее можно перезагрузить командой “sudo reboot”. Собственно, когда вы снова загрузитесь в Kali Linux, можно переводить наш адаптер в режим мониторинга.

Режим мониторинга TP-Link TP-WN722N V2-V3

Собственно все, теперь мы можем переводить адаптер TP-Link TP-WN722N V2-V3 в режим мониторинга, но для начала нужно убить процессы которые могут помешать:

Переводим адаптер TP-Link TP-WN722N V2-V3 в режим мониторинга командами:

sudo ip link set wlan0 down sudo iw dev wlan0 set type monitor Обращаю ваше внимание, что адаптер в вашей системе может называться не “wlan0”, а как-то иначе, узнать его имя можно командой “iwconfig”, собственно, этой же командой мы можем увидеть, перевелся ли TP-Link TP-WN722N V2-V3 в режим мониторинга:

В строке “mode” вы можете увидеть, что адаптер на данный момент переведен в режим мониторинга – “Monitor”.

Заключение

Теперь, когда у нас TP-Link TP-WN722N находится в режиме мониторинга, можно переходить к аудиту беспроводных Wi-Fi сетей, для этих целей можно использовать все тот Aircrack-ng, либо, полуавтоматическую утилиту Wifite.

О том, как защитится от атак, первое, использовать стойкие пароли содержащие как минимум 10 символов из цифр, букв и символов, а второе, не использовать функцию wps, так как атака на нее так же приведет к взлому вашей Wi-Fi сети.

К вопросу о версии Kali Linux и Wi-fi адаптера, версию вашей системы можно узнать командой “cat /etc/os-release”:

А версию Wi-Fi адаптера можно узнать командой “lsusb”. Как видно на скриншоте, версия адаптера TP-Link TP-WN722N V2-V3:

А на этом сегодня все, надеюсь, данная статья будет вам полезна.

Если вам нравится данный проект и вы хотите что бы он процветал, то вы можете поддержать журнал “Cyber-X” перейдя в соответствующий раздел на сайте.

Журнал Cyber-X

Вам также может понравиться

KDiskMark — утилита для тестирования производительности HDD и SSD

Задаем статический IP адрес в Ubuntu Server 20.04

Создаем свое сетевое хранилище с ОС FreeNAS

14 комментариев к « Режим мониторинга в Kali Linux 2021.4 для TP-Link TP-WN722N V2-V3 »

Выдает ошибку на моменте удаления модуля. И далее возникают ошибки по ходу выполнения. Изучаю вопрос уже больше 3 недель, все гайды на ютубе на всех языках не помогают, ставил и 5.14 ядро, и 5.15 и скачивал старые версии, нигде не работает. Хотя до покупки, говорилось что данный адаптер подключается достаточно просто. В чем может быть проблема? rmmod: ERROR: Module r8188eu is not currently loaded

И есть ли разница r8188 или 8188? И так же eus или eu?

Tp link tl wn722n кали линукс

There are many WLAN adapter on the market that has the option of running in monitor mode. The TP-Link TL-WN722N WLAN adapter is one of the more accessible and cheap adapters in Scandinavia. Unfortunately, it’s a bit of a pain to get up and running in Kali Linux. Especially the versions you can buy in stores today (v2/v3).

In this article, I will guide you through the process of installing the needed kernel module, and making it run in monitor mode in Kali Linux on a Virtual Machine in VirtualBox.

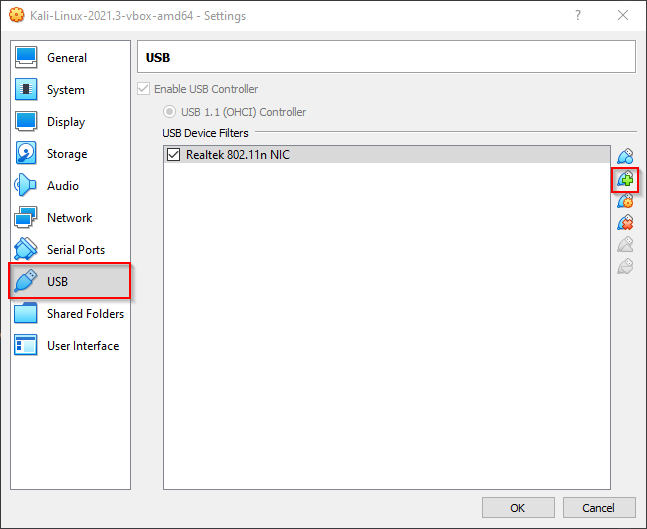

Enable adapter in VM

Make the Wi-Fi adapter accessable in the VM

Before the adapter can be used by Kali Linux, the adapter has to be enabled or attached to the VM. Open the settings for the VM, navigate to the USB menu, and add the Wi-Fi adapter to the VM. This way only the VM will be able to use the Wi-Fi adapter, and no other VM or your host OS.

Add the Wi-Fi NIC to the Kali Linux Virtual Machine

To make the adapter appear in the VM you might have to restart it. To check if it’s available you run the iwconfig command. If it’s discovered by the Operating System it will appear in the output.

iwconfig lo no wireless extensions. eth0 no wireless extensions. wlan0 IEEE 802.11g ESSID:"haxor" Mode:Managed Frequency:2.427 GHz Access Point: 00:0D:9D:FF:FF:FF Bit Rate=48 Mb/s Tx-Power=20 dBm Sensitivity=8/0 Retry limit:7 RTS thr:off Fragment thr:off Power Management:off Link Quality=91/100 Signal level=-39 dBm Noise level=-87 dBm Rx invalid nwid:0 Rx invalid crypt:860 Rx invalid frag:0 Tx excessive retries:0 Invalid misc:39 Missed beacon:8As you can see from the output above the adapter was discovered. To enable monitor mode and start using it for ethical hacking you need to install a custom kernel module, and enable monitor mode.

Kernel module

Install the needed packages for your Kali VM

Before anything can be done, you need to have a fully updated version of Kali Linux. In my experience, the 2021 versions of Kali Linux do not break during updates. But proceed with caution! You might not be as lucky. Your best bet might be to download the newest VirtualBox image and proceed from there. To update Kali run these commands.

sudo apt update sudo apt upgradeNow you must install the Linux kernel header files and the bc programming language packet. Both are necessary dependencies that are needed to compile the driver for the Wi-Fi adapter.

sudo apt install linux-headers-amd64 sudo apt install bcBefore we can use the new driver we must blacklist the default realtech kernel module (driver). To do this you first need to login as the root user. Please note that this is not possible to do with sudo privileges.

Once logged in as root you can blacklist the kernel module.

echo "blacklist r8188eu" > "/etc/modprobe.d/realtek.conf" exitNow you are ready to download the sourcecode to the custom kernel modules for the Wi-Fi adapter.

cd ~/Downloads git clone https://github.com/aircrack-ng/rtl8188eus cd rtl8188eusOnce downloaded you can compile the kernel module and install it.

make sudo make install sudo modprobe rtl8188eusAfter the installation, you can use the Wi-Fi adapter for ethical hacking.

WLAN sniffing

Make sure the adapter is running the new kernel module run this command

sudo airmon-ng PHY Interface Driver Chipset phy0 wlan0 8188eu TP-Link TL-WN722N v2/v3 [Realtek RTL8188EUS]As you can see from the output — the kernel module was successfully installed and running. To enable monitor mode on the adapter run this command:

sudo airmon-ng --verbose start wlan0 Found 2 processes that could cause trouble. Kill them using 'airmon-ng check kill' before putting the card in monitor mode, they will interfere by changing channels and sometimes putting the interface back in managed mode PID Name 485 NetworkManager 3847 wpa_supplicant No LSB modules are available. Distributor ID: Kali Description: Kali GNU/Linux Rolling Release: 2021.4 Codename: kali-rolling Linux kali 5.14.0-kali4-amd64 #1 SMP Debian 5.14.16-1kali1 (2021-11-05) x86_64 GNU/Linux Regulatory Domain appears to be unset, please consider setting it with 'iw reg set XX' https://wireless.wiki.kernel.org/en/users/documentation/iw#updating_your_regulatory_domain Detected VM using lspci This appears to be a VirtualBox Virtual Machine If your system supports VT-d, it may be possible to use PCI devices If your system does not support VT-d, you can only use USB wifi cards K indicates driver is from 5.14.0-kali4-amd64 V indicates driver comes directly from the vendor, almost certainly a bad thing S indicates driver comes from the staging tree, these drivers are meant for reference not actual use, BEWARE ? indicates we do not know where the driver comes from. report this X[PHY]Interface Driver[Stack]-FirmwareRev Chipset Extended Info K[phy0]wlan0 8188eu[mac80211]-unavailable TP-Link TL-WN722N v2/v3 [Realtek RTL8188EUS] mode managed (monitor mode enabled)From the verbose output for the command, you can see that it got activated in monitor mode. Another method of verifying that it is running in monitor mode is to run iwconfig:

iwconfig lo no wireless extensions. eth0 no wireless extensions. wlan0 unassociated Nickname:"" Mode:Monitor Frequency=2.457 GHz Access Point: Not-Associated Sensitivity:0/0 Retry:off RTS thr:off Fragment thr:off Power Management:off Link Quality=0/100 Signal level=0 dBm Noise level=0 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0 Tx excessive retries:0 Invalid misc:0 Missed beacon:0As you can see from the output — the NIC is in monitor mode. You are now able to use it with wireshark and a lot of other fun networking tools. As a starter you can start running scan for access points and endpoints using airodump-ng:

sudo airodump-ng wlan0 CH 13 ][ Elapsed: 36 s ][ 2021-12-12 16:48 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 72:02:71:7C:FF:FF -82 5 0 0 9 130 WPA2 CCMP PSK Victim_AP_01 72:02:71:7C:FF:FF -69 16 0 0 1 130 WPA2 CCMP PSK Victim_AP_02 50:C7:BF:4F:FF:FF -57 15 2 0 9 405 WPA2 CCMP PSK Victim_AP_03 BSSID STATION PWR Rate Lost Frames Notes Probes (not associated) 7E:45:E3:FF:FF:FF -38 0 - 5 0 3 Victim_AP_04The Wi-Fi sniffer program airodump-ng will listen in on every channel looking for access points and devices. After a couple of minutes, you should have a list of all devices in the area. If you were able to successfully run airodump-ng using the Wi-Fi adapter you have verified that monitor mode is working correctly.

Congratulations. You now have a working Wi-Fi packet sniffing solution using the TP-Link TL-WN722N. Now, go ahead and use this for good!

Skarshaug Solutions © 2010 — 2023