В роутерах TP-Link нашли серьезные дыры. Они позволяют хакерам получать полный контроль над устройством

11 января 2023 года Национальный институт стандартов и технологий США (NIST) обнародовал два бюллетеня безопасности с информацией об уязвимостях в маршрутизаторах Netcomm и TP-Link. Злоумышленники, в частности, могут захватить полный контроль над устройством.

Модели роутеров Netcomm NF20, NF20MESH и NL1902 с версиями прошивки до R6B035 подвержены проблеме переполнения стекового буфера (CVE-2022-4873) и ошибке аутентификации (CVE-2022-4874). Эксплуатируя эти дыры, киберпреступники могут выполнить на маршрутизаторе произвольный программный код. Уязвимости впервые обнаружил в октябре 2022 года исследователь в области информационной безопасности Брендан Скарвелл (Brendan Scarvell).

В роутерах TP-Link нашли серьезные дыры

Вместе с тем в маршрутизаторах TP-Link WR710N-V1-151022 и Archer-C5-V2-160201 также обнаружены две уязвимости: одна из них обеспечивает возможность удалённого выполнения вредоносного кода (CVE-2022-4498), а другая создаёт угрозу несанкционированного раскрытия информации (CVE-2022-4499). Вторая из этих дыр может применяться при проведении атак по сторонним каналам, нацеленных на уязвимости в практической реализации криптосистемы. В частности, измеряя время вычислений во время определённых операций и проводя статистический анализ данных, злоумышленники теоретически могут получить информацию о секретном ключе. О том, какое количество пользователей могло пострадать в результате нападений через эти дыры, ничего не сообщается.

7 октября 2021 года компания TP-Link, мировой поставщик сетевых решений, объявила о старте российских продаж двухдиапазонного роутера Archer AX55 — оптимизированной модели роутера класса AX3000, с поддержкой стандарта беспроводной связи Wi-Fi 6, встроенной системой безопасности HomeShield и функцией OneMesh.

TP-Link Archer AX55 предназначен для пользователей, которым необходим быстрый доступ в интернет для множества гаджетов и мультимедиа-устройств. Благодаря скорости беспроводного подключения до 2400 Мбит/с на диапазоне 5 ГГц и до 574 Мбит/с на диапазоне 2,4 ГГц пользователи смогут одновременно просматривать потоковое видео в высоком разрешении, загружать файлы большого размера и играть в онлайн-игры без задержек.

Archer AX55 обладает одним гигабитным портом WAN и четырьмя гигабитными портами LAN, а также четырьмя фиксированнными антеннами c поддержкой Beamforming, 2×2 MU-MIMO и модулями FEM. Функция статического агрегирования для двух портов LAN позволит добиваться подключения устройств на скорости до 2 Гбит/с по кабелю Ethernet.

Archer AX55 работает на базе двухъядерного процессора от Qualcomm и 512 МБ оперативной памяти. Он оснащён портом USB 3.0 для подключения внешних накопителей, создания FTP/Samba-сервера и использования функции Apple Time Machine.

Беспроводной модуль с поддержкой Wi-Fi 6 обеспечивает работу функций OFDMA, BSS Coloring, Target-wake-Time, Airtime Fairness, а также позволяет использовать канал 160 МГц для достаточно высокой пропускной способности Wi-Fi. Система безопасности. Подробнее на TAdviser

Ботнет Dark используют RCE-уязвимость в роутерах TP-Link

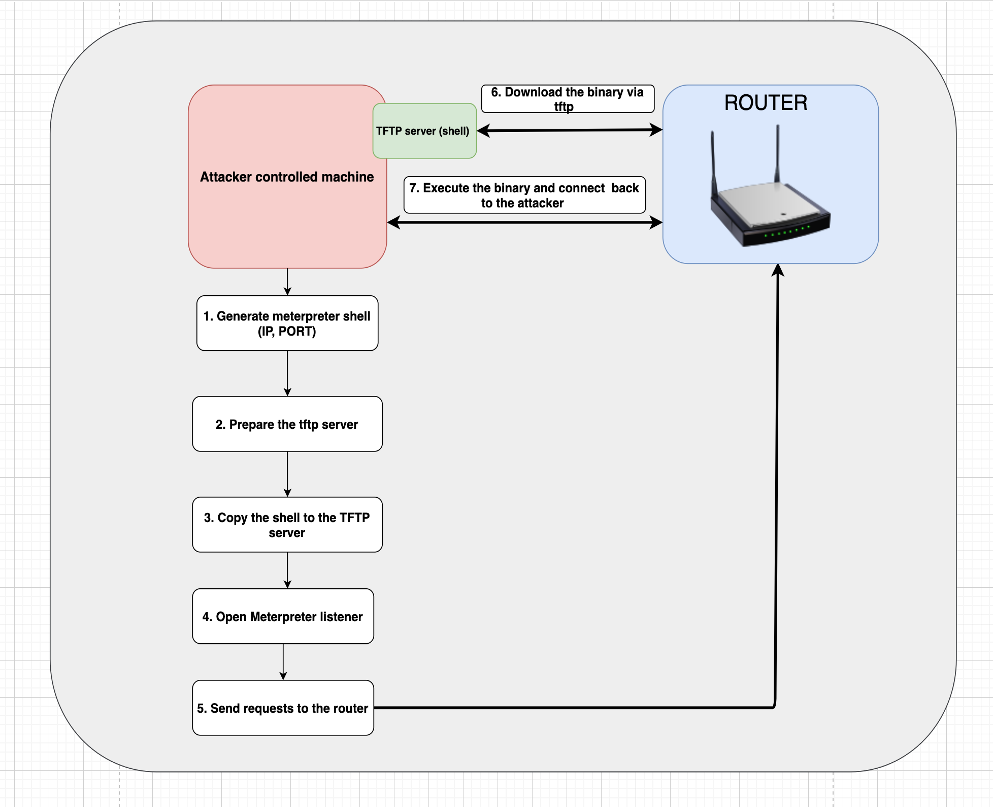

Операторы ботнета Dark (MANGA) начали эксплуатировать уязвимость удаленного выполнения кода в домашнем маршрутизаторе TP-Link TL-WR840N EU V5.

CVE-2021-41653 связана с переменной host. Авторизованный злоумышленник может использовать ее для выполнения команд на устройстве.

TP-Link исправила ошибку с выпуском обновления прошивки (TL-WR840N (EU) _V5_211109) 12 ноября 2021 года. Но проблема в том, что многие пользователи еще не применили обновление безопасности.

Исследователь кибербезопасности Матек Камильо, обнаруживший уязвимость, опубликовал PoC-код для ее эксплуатации. После этого злоумышленники начали использовать уязвимость в своих атаках.

Компания Fortinet заявила, что операторы Dark начали свои атаки всего через две недели после того, как TP-Link выпустила обновление прошивки. Они могут задействовать уязвимые устройства для загрузки и выполнения вредоносного сценария tshit.sh, который загружает основные двоичные данные с помощью двух специальных запросов. Хакерам нужно пройти аутентификацию для проведения атаки, но, если пользователь эксплуатирует устройство с учетными данными по умолчанию, то проблем с этим не возникает.

Операторы ботнета блокируют на зараженном устройстве подключения к часто используемым портам, чтобы другие ботнеты не смогли перехватить контроль. Затем вредоносная программа ожидает команды от командного центра для выполнения той или иной формы DoS-атаки.

В октябре исследователи из компаний Acronis и Search-Lab рассказали о ботнете из роутеров TP-Link. Они отмечали, что устройства взламывали с использованием уязвимости, обнаруженной еще в 2015 году. В отличие от большинства IoT-ботнетов, использующих уязвимости в роутерах для атак на пользователей и DDoS, взломанные MR6400 использовались для рассылки текстовых сообщений. Среди «выловленных» в логах роутеров SMS были как обычные вредоносные сообщения, так и коды двухфакторной авторизации, а также предсказания результатов спортивных состязаний. Владельцев ботнета установить не удалось.