Настройка маршрутизации трафика через VPN в RouterOS

В качестве домашней точки доступа я использую маршрутизатор MikroTik hAP ac2. Я выбрал его из-за обилия настроек и возможности реализации таких сценариев которые недоступны его конкрурентам.

Один из таких сценариев — настройка автоматического соединение с некоторыми хостами через VPN.

Зачем это может быть нужно:

- Сайт недоступен из интернета. Например, он находится в корпоративной сети

- Вы не хотите чтобы провайдер знал что вы посещаете данный сайт

- У сайта есть ограничения на доступ из вашей локации. Spotify или Telegram

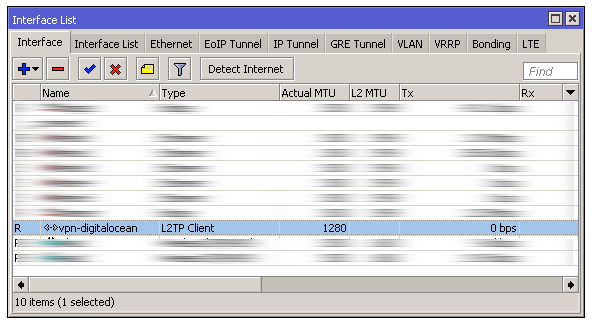

Итак, предположим что у вас уже есть настроенный роутер, вы приобрели доступ к VPN и настроили подключение к нему.

В моем случае используется сервер на Digital Ocean. Для поднятия собственного vpn сервера можно использовать установку в один клик

После настройки соединения с VPN, этот маршрут станет доступным на роутере, но трафик не будет направлен через данный интерфейс. Если мы хотим сделать чтобы весь трафик направлялся через VPN, для этого достаточно сделать интерфейс VPN маршрутом по умолчанию, предварительно удалив стандартный.

/ip firewall nat add action=masquerade chain=srcnat out-interface=vpn-digitalocean Второй вариант, как я уже писал выше, это направление через VPN трафика только до определенных заранее хостов.

- Создать в firewall лист адресов, трафик до которых будет маршрутизировать через VPN

- Добавить правило для маркировки нашего трафика определенной меткой

- Создать правило маршрутизации, чтобы пакеты помеченные меткой направлялись через интерфейс VPN

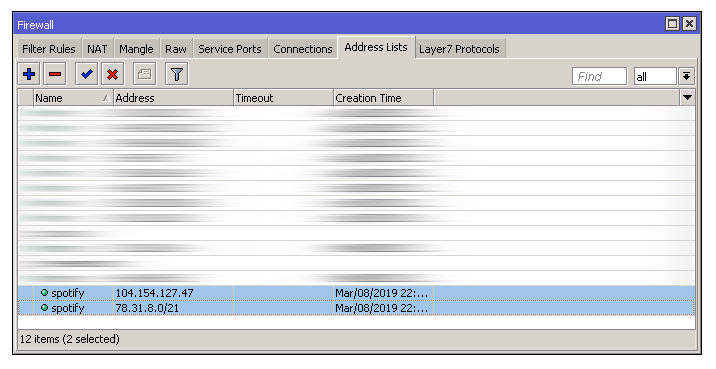

Добавляем лист адресов в firewall

/ip firewall address-list add address=104.154.127.47 list=spotify add address=78.31.8.0/21 list=spotify Теперь у нас появился лист адресов, который мы назвали spotify

Создаём правило маркировки трафика

/ip firewall mangle add action=mark-routing \ chain=prerouting \ comment="Mark Spotify" \ dst-address-list=spotify \ new-routing-mark=mark_vpn \ passthrough=no \ src-address=10.0.0.0/24 Мы создали правило, в котором определяем все обращения к хостам из списка spotify ( dst-address-list=spotify ) и довляем к ним метку mark_vpn ( new-routing-mark=mark_vpn ). src-address=10.0.0.0/24 указан для маршрутизации обращений из нашей локальной сети, возможно у вас другие диапазоны, например 192.168.0.0/24 , тогда нужно исправить.

Параметр passthrough=no нужен для уменьшения потребляемых ресурсов при обработке трафика, подробнее в документации.

Для названия метки я выбрал mark_vpn , это нужно для универсальности. В дальнейшем, когда появятся другие листы адресов, для них не придется создавать отдельные правила.

Настраиваем маршрутизацию маркированных пакетов

/ip firewall nat add action=masquerade chain=srcnat out-interface=vpn-digitalocean routing-mark=mark_vpn Мы создали правило, которое аналогичному тому что было в «первом сценарии», за исключением того что оно обрабатывает только пакеты которые помечены специальной меткой routing-mark=mark_vpn .

Дополнительная информация

Настройка роутинга интернета через VPN сервер на MikroTik

В связи с тем, что вопрос использования частных VPN серверов ставится все чаще, поскольку все больше и больше ресурсов блокируются на территории страны без разбора, то я рекомендую следующее решение. Вы устанавливаете свой частный VPN сервер заграницей (например, на базе CentOS), а в вашем офисе или квартире вы ставите сетевое оборудование, которое маршрутизирует весь ваш трафик через этот VPN сервер. В качестве такого устройства — надежного и стабильного я рекомендую использовать роутеры MikroTik.

В этой статье я рассказываю, как настроить роутер MikroTik для маршрутизации интернет трафика через VPN на примере hAP ac lite. К сожалению, все статьи, что я читал на эту тему обзорные и не полные, в них отсутствуют некоторые необходимые шаги.

Предположим, что ваш роутер подключен к интернет через Ethernet и провайдер выдает IP динамически. Пусть наш Ethernet порт подключенный к кабеля провайдера называется в Mikrotik «ether1 wan» и он получил IP 10.54.194.83/20 и ходит он через шлюз 10.54.192.1. Создадим VPN туннель поверх этого соединения.

1. Откройте Winbox Mikrotik.

2. Добавьте новый интерфейс PPTP:

3. Далее выберите вкладку «Dial Out»

- «Connect to»: IP или FQDN вашего сервера

- «User»:

- «Password»:

- «Profile»: default encryption

- «Keepalive Timeout»: 60 или оставьте пустым

- Add default route: enable

- Default route distance: 1

- «Allow»: mschap2, mschap1, chap (только если требует VPN сервер)

Нажимаем Apply и проверяем, что соединение установилось — статус connected, running.

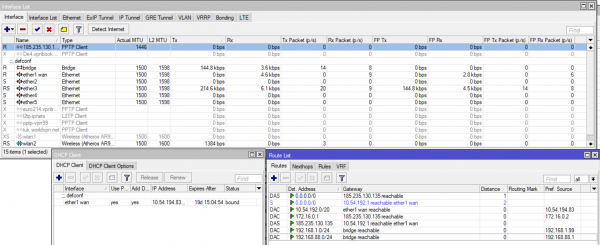

4. Переходим на вкладку «IP» > «Route List» и проверяем в таблице наличие маршрута созданного VPN подключением.

Если ваш VPN сервер выдает IP адреса сети 172.16.0.0/16, то должна появиться строка Dst. address = 172.16.0.1 с gateway = «your_VPN_conenction reachable». Reachable здесь показывает, что само соединение работает и доступно.

Помимо этого должна появиться строка Dst. address = 0.0.0.0/0 с gateway = «your_VPN_conenction reachable» и distance = 1. Если такой строки нет, то её нужно создать, нажав + в окне Routes.

Поскольку Ethernet WAN соединение, которое является DHCP клиентом, создает свою запись в маршрутах с сетью назначения 0.0.0.0/0 и дистанцией = 1, то это будет конфликтовать с VPN туннелем. Необходимо удалить эту строку, чтобы запись с distance = 1 осталась одна. Далее, необходимо добавить статический маршрут через сеть провайдера с адресом назначения 0.0.0.0/0, но дистанцией 2 или более. Это нужно для того, чтобы в случае, когда VPN не доступен или отключен, пустить весь трафик через через шлюз провайдера.

Также проверьте, что для работы сети провайдера есть динамический или статический маршрут с дистанцией 0 и интерфейсом по умолчанию — вашим WAN портом. В нашем случае это 10.54.194.83/20, ходящий через DHCP WAN интерфейс 10.54.194.83.

В нашем примере сеть VPN это de4.vpnbook.com, VPN сеть доступна через шлюз — 172.16.36.1 с дистанцией 0. Этот маршрут добавлен автоматически VPN соединением (динамические маршруты букву D в первой колонке):

5. Осталось только добавить несколько правил файервола, которые разрешат использование PPTP.

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

- На закладке General:

- Chain: srcnat

- Out interface: название вашего PPTP соединения

- Action: masquerade.

L2TP клиент настраивается аналогично, разница во 2 и 3 шаге. Также там необходимо включить IPsec и ввести ввести ключ IPsec в поле IPsec secret.

[Посещений: 22 220, из них сегодня: 1]

Заворачиваем избранный трафик в VPN на Mikrotik

Задача: доступ к определенным ресурсам через VPN (L2TP+IPSEC / PPTP ). Можно сказать, что это ответвление от статьи «Установка Mikrotik CHR на VPS с CentOS 7 за 5 минут».

1. Подключаемся к нашему L2TP или PPTP-серверу с нашего Mikrotik

2. Подготовим Mangle-правило под себя:

/ip firewall mangle add action=mark-routing chain=prerouting comment="Mark Traffic_via_VPN" dst-address-list=RouteTrafficOutside new-routing-mark=MarkToVPN passthrough=no src-address=10.10.17.0/24- dst-address-list= RouteTrafficOutside — название address-list

- new-routing-mark= MarkToVPN — маркируем трафик меткой MarkToVPN

- src-address=10.10.17.0/24 — ваша локальная сеть из под которой вы собираетесь ходить на указанные в address-list ресурсы

3. Подготовим дополнительный маршрут по умолчанию:

/ip route add comment=Mark Traffic_via_VPN distance=2 gateway=l2tp-VPN routing-mark=MarkToVPN- distance=2; тогда весь остальной трафик продолжить ходить по default-маршруту с distance 1, а избранные в address-list ресурсы — через l2tp-VPN

- gateway= l2tp-VPN — указываем наш l2tp-out или pptp-out до нашего VPN сервера

- routing-mark= MarkToVPN — указываем нашу метку

4. Наконец, подготовим список хостов, на которые мы хотим ходить через наш VPN, например такие:

/ip firewall address-list add address=apple.com comment=ORIGINAL list=RouteTrafficOutside /ip firewall address-list add address=2ip.ru comment=ORIGINAL list=RouteTrafficOutside5. А также, добавляем src-nat Masquarade для вашей сети через Интерфейс L2TP-out до вашего VPN

На этом инструкция подходит к концу. Вы можете расширить список хостов, которые по той или иной причине вы хотите посещать через VPN уже своими силами, копируя уже созданные записи и подставляя новые доменные имена или IP-адреса.