Настраиваем удаленный доступ на роутере Mikrotik

Бывают случаи, что нужно настроить на роутере Mikrotik удаленный доступ, для этого необходимо иметь так называемый белый IP адрес, или, как его еще называют – статический. А так же, у вас должен быть уже настроен сам роутер Mikrotik, о том как его настраивать, читайте в этой статье, где подробно описан процесс настройки PPPoE соединения на Mikrotik. И так, предположим, что у вас имеется статический IP адрес, который выдал вам ваш интернет-провайдер, и вы скачали с официального сайта утилиту для роутеров Mikrotik под названием Winbox. Если же нет, переходите по этой ссылке на официальный сайт и скачиваете ее, после чего можно продолжать настройку удаленного доступа через утилиту Winbox.

Настройка удаленного доступа к Mikrotik

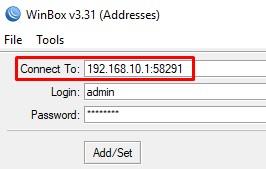

В данной статье мы рассмотрим два простых способа, как можно настроить удаленный доступ к Mikrotik, и начнем с утилиты Winbox. Запускаем Winbox, авторизуемся, а затем идем в пункт “IP” и в открывшейся вкладке выбираем “Firewall”:

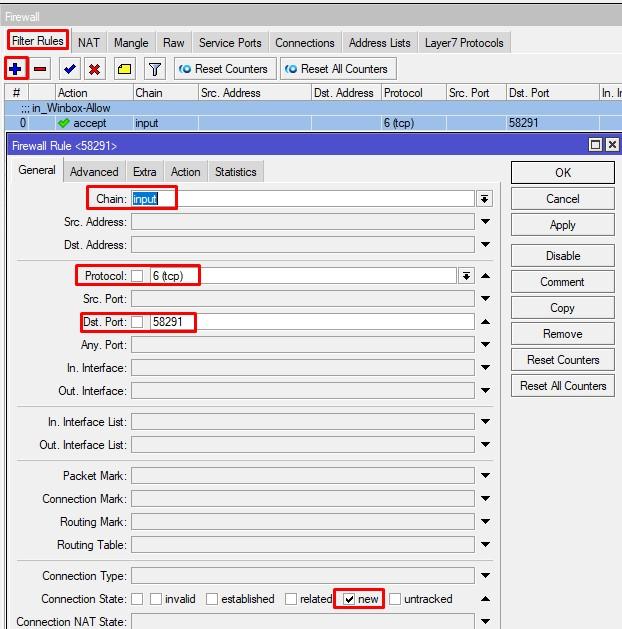

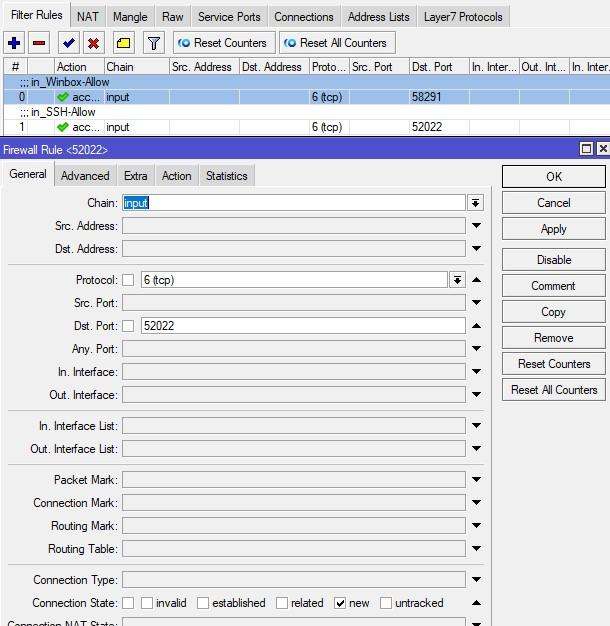

Откроются настройки Firewall, тут нас интересует вкладка “Filter Rules”, так как в ней отображаются правила для фаервола. В верхнем углу нажимаем на крестик:

Откроется окно, в котором можно задавать правила для Firewall, что мы собственно сейчас и сделаем. В поле “Chain” выставляем “input”, в поле “Protocol” задаем “tcp”, а в поле “Dst. Port” выставим порт по котором работаем Winbox “8291”:

Далее переходим во вкладку “Action” и в поле “Action” выставляем “accept”, затем сохраняем настройки, для этого нажимаем на кнопки “Apply” и “OK”:

Новое правило сохраниться в самом низу, но, перед ним будут стоять другие правила Firewall, которые возможно будут перекрывать наше только что созданное, по этому его необходимо переместить в самый верх. Это делается при помощи мышки, зажимаете правой клавишей наше правило и перемещаете его вверх:

Но, это еще не все, осталось добавить адреса откуда мы разрешим подключаться к Mikrotik. Для этого идем в пункт “IP”, далее в выпадающем списке выбираем пункт “Services”:

В открывшемся окне нас интересует на данный момент Winbox, для него необходимо задать адреса и подсети, с которых и будет происходить подключение:

Двойным нажатием левой клавишей мыши открываем окно, и в строке “Available From” вписываем адрес, затем, если нам нужно добавить еще один адрес, нажимаем на черную стрелку в низ, и у нас появляется еще одна строка, в которую так же вписываем адрес. А в том случае, если необходимо удалить какой-то адрес, эту же черную стрелку нажимаем вверх:

Сохраняем настройки нажатием на кнопки “Apply” и “OK”, можно приступать к проверке, все должно работать. Так же имеется способ задать эти же правила через терминал Mikrotik. Что бы задать правила через терминал, нажимаем на вкладку “New Terminal”:

И в открывшемся терминале вводим команды:

/ip firewall filter add chain=input protocol=tcp dst-port=8291 disabled=no action=accept place-before 0

Первой командой мы разрешаем входящий трафик на порт 8291, и поднимем его в самый верх в списке правил Firewall. Затем, необходимо задать правило на адреса подключений, в примере приведу правило на подключение со всех адресов. Но, в целях безопасности, настоятельно рекомендую вам исправить строку “0.0.0.0/0” и задать вместо нее только доверенные адреса.

/ip service set winbox address=0.0.0.0/0

К примеру, если задавать несколько IP адресов, то есть, примерно вот так:

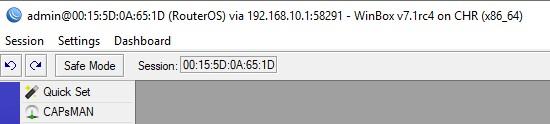

P.S. первый IP адрес указан локальной сети, если его не указать, то вы из локальной сети не сможете подключаться к Mikrotik, и тем самым рискуете потерять над ним контроль. А адреса 168.66.9.10 и 198.56.88.105/24 идут для подключения из сети. По этой причине, рекомендую работать в режиме “Safe Mode”, он активируется вверху утилиты Winbox:

Заключение

Не рискуйте и не оставляете настройки подключения для всех IP адресов, так как в этом случае, ваш Mikrotik может превратиться в чей-то Proxy или того хуже, станет частью ботнета. В любом случае лучше перестраховаться и не рисковать вашим Mikrotik, так как были случае, когда ‘угоняли’ роутеры и использовали их как машину для атак.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

Настройка удалённого доступа к MikroTik

Давайте разберём тему по настройке удалённого доступа к MikroTik через интернет, поговорим о нюансах, с которыми вы столкнитесь в реальном мире, а также ответим на вопрос «Как подключаться к микротику, который находится за микротиком?»

В повседневной жизни администратора, есть необходимость подключения к различным консолям управления. Будь то телефония (через веб), RDS ферма (через RDP) и другие системы по SSH. Находясь в периметре компании вы не сталкиваетесь с проблемой подключения к ним. Но что делать, если вы за пределами ее и нужно внести изменения в конфигурацию пограничного маршрутизатора или свечей и точек доступа за ним? Да, у Mikrotik есть множество сервисов (в том числе и API) для удалённого его управления (Winbox, WEB, SSH, Telnet etc…).

Обращаю ваше внимание, что основополагающим в схеме удалённого подключения через интернет является наличие хотя бы одного публичного IP адреса на пограничном маршрутизаторе.

Что есть у Mikrotik

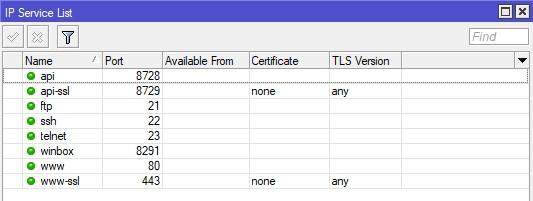

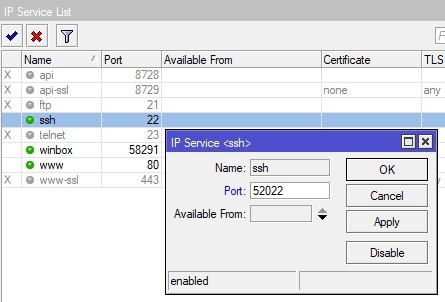

Давайте взглянем для начала, что вообще есть из сервисов удалённого управления. Открываем IP-Services.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

- Первый пункт это обычный API интерфейс без шифрования, второй – соответственно то же самое, но только шифрованный.

- FTP – это не сервис управления, а в принципе сервис, по которому можете сделать свой Mikrotik FTP-сервером для приёма и передачи файлов.

- Telnet и SSH – доступ к командной строке роутера. Telnet — все команды, а так же логин и пароль подключения остаются не зашифрованные (открытым текстом). SSH – все данные зашифрованы.

- Winbox — это подключение к роутеру через специальное приложение (этот способ чаще всего используется).

- WWW и WWW-SSL – аналогично пункту выше только через веб.

- Для пунктов с SSL в названии нужен сертификат.

Как видно из скриншота выше, все порты установлены стандартные и все сервисы включены (т.е. по ним можно подключиться).

Основное

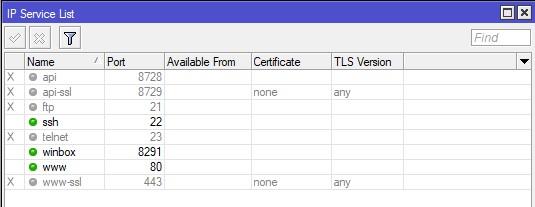

Самое важное – это определиться какие методы управления вам необходимы. Рекомендую оставлять 2, максимум 3, остальное отключаем. В моей демонстрации я буду показывать подключение по Winbox, SSH и WEB.

Выделяем все сервисы через CTRL + A, зажимаем CTRL и кликаем на нужные сервисы, отключаем через крестик. В итоге должна получиться следующая картина.

Winbox

Пожалуй, самая любимая моя вещь. Здесь есть нюанс. Многие для доступа к управлению с телефона оставляют включённый WWW или в лучшем случае WWW-SSL. Я не сторонник выставления любых веб-сервисов наружу т.к. это довольно популярное направление атак. Хитрость заключается в том, что если вы выставляете порт Winbox наружу, то вы легко подключитесь через мобильное приложение TikApp (работает на Android), тем самым двух зайцев одним выстрелом.

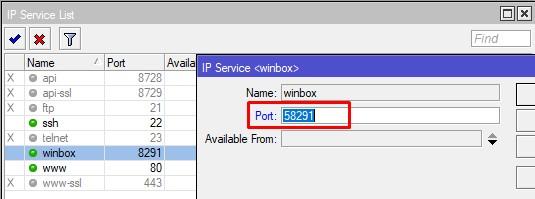

Чтобы совсем спокойнее было, я ещё ставлю не стандартный порт. Двойным кликом открываем настройку сервиса и меняем порт.

Далее открываем данный порт на input в firewall.

Подключаемся внутри сети к Winbox по не стандартному порту.

Аналогично и снаружи, по прямому белому адресу или по доменному имени, или по DDNS Mikrotik.

Если нажата галочка «Сохранить пароль», то в случае успешного подключения, данные коннекта сохранятся во вкладке «Сохранённые»

SSH

Аналогично предыдущего пункта, изменим порт по умолчанию. Почему мы это делаем? Потому что «желтолицые» ребята не дремлют и сканируют/брутфорсят девайсы с публичными адресами.

И создадим правило фаервола на input с action accept.

В принципе, вы можете не создавать новое, а дописать в предыдущее дополнительный порт через запятую. Но тогда вы не поймёте, что относится к Winbox, а что к SSH. Тут уже все зависит от ваших предпочтений, но конечно, чем меньше правил, тем лучше.

Web

Ранее я говорил, что лучше http-сервисы не выставлять наружу. Сейчас мы разрешим подключаться по web только изнутри компании. Открываем сервис для редактирования и указываем нашу подсеть, применяем.

Столбец Available From изменился. Вы можете указать сколько угодно подсетей и адресов не только для данного сервиса, а для любого в целом.

Если указано хотя бы одна сеть Available From, то сервис не позволит подключиться с других, не подпадающих в диапазон.

В некоторых ситуациях может не устроить, что Winbox и SSH доступны снаружи, тогда в их свойствах добавляете нужные подсети и адреса, к примеру локальную и VPN.

Следующий важный момент в правиле фаервола, это указание Src. Address

В чем вы спросите изюминка?

- Мы защитили сервис на уровне его собственных настроек;

- Запретим доступ к нему (и девайсу в целом) следующими правилами фаервола.

/ip firewall filter

add action=accept chain=input comment=in-E&R-Allow connection-state=established,related

add action=drop chain=input comment=in-All-Drop

Тем самым организовали 2 уровня его защиты.

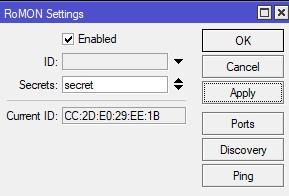

Подключение к микротику за микротиком RoMON

Тема довольно интересная. Хороша она тем, что простой проброс порта у вас не сработает, как не старайся. К тому же это не безопасно, вы же помните за «желтолицых»?

RoMON – протокол передачи данных, позволяющих подключаться к устройствам на L2. Доступен с RouterOS 6.28. У каждого устройства должен быть ID, обычно он равен MAC адресу интерфейса.

В моем стенде есть домашний роутер и виртуалка за ним CHR. Включим сначала на пограничном роутере Tools – RoMON.

Включаем и задаём пароль. После включения генерится ID.

Если хотите что-то не стандартное на уровне портов, то вам в Ports.

Открываем CHR и делаем то же самое, он даже может не иметь IP адрес, но пароль должен быть идентичен!

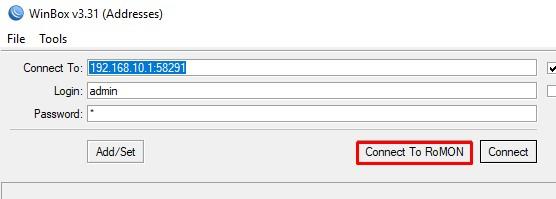

Далее берём Winbox, и подключаемся к белому адресу (в моем стенде я буду использовать серый, но сути не меняет, оно будет работать как снаружи, так и внутри) и жмём Connect To RoMON.

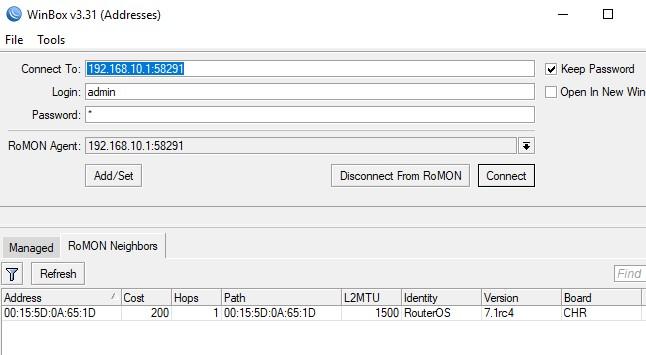

Далее открывается вкладка RoMON Neighbors, в которой будут видны, все агенты.

Выбираем MAC девайса и жмём Connect. Поле адреса в строке подключения изменится, соответственно и логин пароль должен быть корректно вписан. Но он у меня одинаков на обоих устройствах, поэтому ничего не менял, но в вашем случае, все может быть по-другому.

А теперь взгляните на строку подключения.

В этой демонстрации я показал простое использование RoMON, вы можете крутить его, как угодно, в реальной жизни лучше создавать Management VLAN и вешать именно на него.

На этом пожалуй все способы настройки удалённого доступа к Mikrotik закончены. Чтобы не запоминать сложные публичные IP адреса, используйте DNS или DDNS (IP – Cloud).

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.