Угроза перехвата данных передаваемых по вычислительной сети

SECURITM это SGRC система, ? автоматизирующая процессы в службах информационной безопасности. SECURITM помогает построить и управлять ИСПДн, КИИ, ГИС, СМИБ/СУИБ, банковскими системами защиты.

А еще SECURITM это место для обмена опытом и наработками для служб безопасности.

УБИ.116 Угроза перехвата данных, передаваемых по вычислительной сети

Угроза заключается в возможности осуществления нарушителем несанкционированного доступа к сетевому трафику дискредитируемой вычислительной сети в пассивном («прослушивание» трафика) или активном (подмена пакетов, изменение их содержимого) режиме для сбора и анализа сведений (например, аутентификационной информации), которые могут быть использованы в дальнейшем для реализации других угроз, оставаясь при реализации данной угрозы невидимым (скрытным) получателем перехватываемых данных. Кроме того, нарушитель может проводить исследования других типов потоков данных, например, радиосигналов.

Данная угроза обусловлена слабостями механизмов сетевого взаимодействия, предоставляющими сторонним пользователям открытые данные о дискредитируемой системе, а также ошибками конфигурации сетевого программного обеспечения.

Реализация данной угрозы возможна в следующих условиях:

наличие у нарушителя доступа к дискредитируемой вычислительной сети;

неспособность технологий, с помощью которых реализована передача данных, предотвратить возможность осуществления скрытного прослушивания потока данных

Типы активов

Перехват данных, передаваемых по локальной сети

В передаваемых по сети данных могут содержаться в незашифрованном виде пароли доступа, хеши паролей, рабочая информация, в том числе конфиденциального характера, техническая информация об ИТ инфраструктуре.

Цепочка угроз

| № | Этап -1 | Этап -2 | Этап -3 | Этап -4 | Этап -5 |

|---|---|---|---|---|---|

| 1 | Несанкционированный доступ к корпоративному публичному сервису из интернета | Несанкционированное подключение к локальной сети | |||

| 2 | Несанкционированный физический доступ на территорию Компании | Несанкционированное физическое подключение к портам сетевого оборудования | Несанкционированное подключение к локальной сети | ||

| 3 | Несанкционированный физический доступ на территорию Компании | Несанкционированное физическое подключение к компьютерным (сетевым, ethernet) розеткам | Несанкционированное подключение к локальной сети | ||

| 4 | Несанкционированный доступ к корпоративному публичному сервису из интернета | Несанкционированное подключение к локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети | ||

| 5 | Несанкционированный физический доступ на территорию Компании | Несанкционированный физический доступ к ПК | Несанкционированное локальное подключение к ОС | Несанкционированное подключение к локальной сети | |

| 6 | Несанкционированный физический доступ на территорию Компании | Несанкционированное физическое подключение к портам сетевого оборудования | Несанкционированное подключение к локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети | |

| 7 | Несанкционированный физический доступ на территорию Компании | Несанкционированное физическое подключение к компьютерным (сетевым, ethernet) розеткам | Несанкционированное подключение к локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети | |

| 8 | Несанкционированный доступ к корпоративному публичному сервису из интернета | Несанкционированное подключение к локальной сети | Несанкционированный доступ к сетевому оборудованию из локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети | |

| 9 | Несанкционированный физический доступ на территорию Компании | Несанкционированный физический доступ в серверное помещение | Несанкционированный физический доступ к серверному оборудованию | Несанкционированное локальное подключение к ОС | Несанкционированное подключение к локальной сети |

| 10 | Несанкционированный физический доступ в серверное помещение | Несанкционированный физический доступ к серверному оборудованию | Несанкционированное локальное подключение к ОС | Несанкционированное подключение к локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети |

| 11 | Несанкционированный физический доступ на территорию Компании | Несанкционированный физический доступ к ПК | Несанкционированное локальное подключение к ОС | Несанкционированное подключение к локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети |

| 12 | Несанкционированный физический доступ на территорию Компании | Несанкционированное физическое подключение к портам сетевого оборудования | Несанкционированное подключение к локальной сети | Несанкционированный доступ к сетевому оборудованию из локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети |

| 13 | Несанкционированный физический доступ на территорию Компании | Несанкционированное физическое подключение к компьютерным (сетевым, ethernet) розеткам | Несанкционированное подключение к локальной сети | Несанкционированный доступ к сетевому оборудованию из локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети |

| 14 | Несанкционированный физический доступ к серверному оборудованию | Несанкционированное локальное подключение к ОС | Несанкционированное подключение к локальной сети | Несанкционированный доступ к сетевому оборудованию из локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети |

| 15 | Несанкционированный физический доступ к ПК | Несанкционированное локальное подключение к ОС | Несанкционированное подключение к локальной сети | Несанкционированный доступ к сетевому оборудованию из локальной сети | Несанкционированное сетевое подключение к сегменту локальной сети |

Каталоги

Угроза заключается в возможности внесения нарушителем изменений в работу сетевых протоколов путём добавления или удаления данных.

Угроза заключается в возможности осуществления нарушителем несанкционированного доступа к сетевому трафику дискредитируемой вычи.

Угроза заключается в возможности получения нарушителем управления критическими операциями пользователя путём перехвата одноразов.

Adversaries may sniff network traffic to capture information about an environment, including authentication material passed over.

Перехват данных по сети

Перехватом данных по сети считается получение любой информации с удаленного компьютерного устройства. Она может состоять из личных сведений пользователя, его сообщений, записей о посещении веб-сайтов. Захват данных может осуществляться программами-шпионами или при помощи сетевых снифферов.

Шпионские программы представляют собой специальное программное обеспечение, способное записывать всю передаваемую по сети информацию с конкретной рабочей станции или устройства.

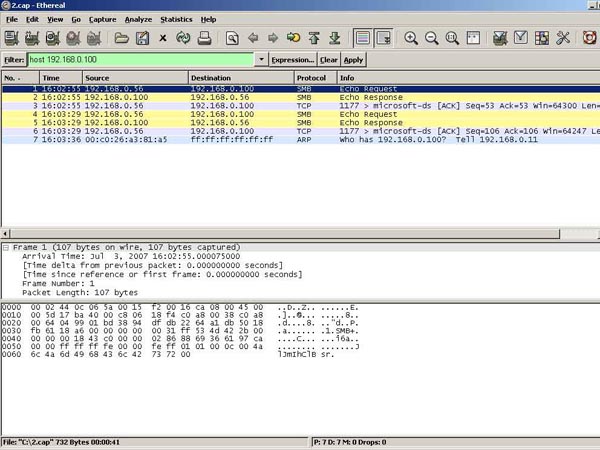

Сниффером называют программу или компьютерную технику, перехватывающую и анализирующую трафик, который проходит через сеть. Сниффер позволяет подключаться к веб-сессии и осуществлять разные операции от имени владельца компьютера.

Если сведения передаются не в режиме реального времени, шпионские программы формируют отчеты, по которым удобно смотреть и анализировать информацию.

Перехват по сети может организовываться на законных основаниях или выполняться противозаконно. Главным документом, фиксирующим законность завладения информацией, является Конвенция о киберпреступности. Она создана в Венгрии в 2001 году. Правовые требования разных государств могут несколько различаться, но ключевой смысл одинаков для всех стран.

Классификация и способы перехвата данных по сети

В соответствии со сказанным выше перехват информации по сети можно разделить на два вида: санкционированный и несанкционированный.

Санкционированный захват данных осуществляется с разной целью, начиная от защиты корпоративной информации и заканчивая обеспечением безопасности государства. Основания для выполнения такой операции определяются законодательством, специальными службами, работниками правоохранительных органов, специалистами административных организаций и служб безопасности компаний.

Существуют международные стандарты выполнения перехвата данных. Европейский институт телекоммуникационных стандартов сумел привести к единой норме ряд технических процессов (ETSI ES 201 158 «Telecommunications security; Lawful Interception (LI); Requirements for network functions»), на которых базируется перехват информации. В результате была разработана системная архитектура, которая помогает специалистам секретных служб, сетевым администраторам законно завладеть данными из сети. Разработанная структура реализации перехвата данных по сети применяется для проводных и беспроводных систем вызова голосом, а также к переписке по почте, передаче голосовых сообщений по IP, обмену информацией по SMS.

Несанкционированный перехват данных по сети осуществляется злоумышленниками, желающими завладеть конфиденциальными данными, паролями, корпоративными тайнами, адресами компьютерных машин сети и т.д. Для реализации своих целей хакеры обычно используют сетевой анализатор трафика — сниффер. Данная программа или устройство аппаратно-программного типа дает мошеннику возможность перехватывать и анализировать информацию внутри сети, к которой подключен пользователь-жертва, включая зашифрованный SSL-трафик через подмену сертификатов. Данными из трафика можно завладеть разными способами:

- прослушиванием интерфейса сети,

- подключением устройства перехвата в разрыв канала,

- созданием ветки трафика и ее дублированием на сниффер,

- путем проведения атаки.

Существуют и более сложные технологии перехвата важных сведений, позволяющие вторгаться в сетевое взаимодействие и изменять данные. Одна из таких технологий — это ложные запросы ARP. Суть способа состоит в подмене IP-адресов между компьютером жертвы и устройством злоумышленника. Еще один метод, с помощью которого можно выполнить перехват данных по сети, — ложная маршрутизация. Он заключается в подмене IP-адреса маршрутизатора сети своим адресом. Если киберпреступник знает, как организована локальная сеть, в которой находится жертва, то он сможет легко организовать получение информации с машины пользователя на свой IP-адрес. Захват TCP-соединения тоже служит действенным способом перехвата данных. Злоумышленник прерывает сеанс связи путем генерации и отправки на компьютер жертвы ТСР-пакетов. Далее сеанс связи восстанавливается, перехватывается и продолжается преступником вместо клиента.

Объект воздействия

Объектами перехвата данных по сети могут быть государственные учреждения, промышленные предприятия, коммерческие структуры, рядовые пользователи. Внутри организации или бизнес-компании может реализовываться захват информации с целью защиты инфраструктуры сети. Спецслужбы и органы правопорядка могут осуществлять массовый перехват информации, передаваемой от разных владельцев, в зависимости от поставленной задачи.

Если говорить о киберпреступниках, то объектом воздействия с целью получения передаваемых по сети данных может стать любой пользователь или организация. При санкционированном доступе важна информативная часть полученных сведений, в то время как злоумышленника больше интересуют данные, с помощью которых можно завладеть денежными средствами или ценной информацией для ее последующей продажи.

Чаще всего жертвами перехвата информации со стороны киберпреступников становятся пользователи, подключающиеся к общественной сети, например в кафе с точкой доступа Wi-Fi. Злоумышленник подключается к веб-сессии с помощью сниффера, подменяет данные и осуществляет кражу личной информации. Подробнее о том, как это происходит, рассказывается в статье об атаке посредника (Man in the Middle, MitM).

Источник угрозы

Санкционированным перехватом сведений в компаниях и организациях занимаются операторы инфраструктуры сетей общего пользования. Их деятельность направлена на защиту персональных данных, коммерческих тайн и другой важной информации. На законных основаниях за передачей сообщений и файлов могут следить спецслужбы, правоохранительные органы и разные государственные структуры для обеспечения безопасности граждан и государства.

Незаконным перехватом данных занимаются злоумышленники. Чтобы не стать жертвой киберпреступника, нужно соблюдать некоторые рекомендации специалистов. Например, не стоит выполнять операции, требующие авторизации и передачи важных данных, в местах, где подключение происходит к общедоступным сетям. Безопаснее выбирать сети с шифрованием, а еще лучше — использовать личные 3G- и LTE-модемы. При передаче личные данные советуют зашифровать, используя протокол HTTPS или личный VPN-туннель.

Защитить компьютер от перехвата сетевого трафика можно с помощью криптографии, антиснифферов; снизит риски коммутируемый, а не беспроводной доступ к сети.