Структура управления эффективностью функционирования сети. Основные требования

Рассмотрим структуру управления эффективностью функционирования сети в рамках приведенных структур сети и перечисленных ранее основных принципов администрирования. В рамках корпоративной, как и в любой иной сети связи, должны быть реализованы все основные функции сетевых протоколов корпоративных сетей:

• управление потоками (обеспечение эффективности функционирования при высокой загрузке);

• контроль времени жизни пакета.

Также как в любой иной сети задачи управления эффективностью решаются в рамках вторичной (наложенной) сети связи. Эффективное управление функционированием корпоративной сети может быть обеспечено только при динамической маршрутизации, где маршруты должны выбираться адаптивно к топологии и нагрузки в сети.

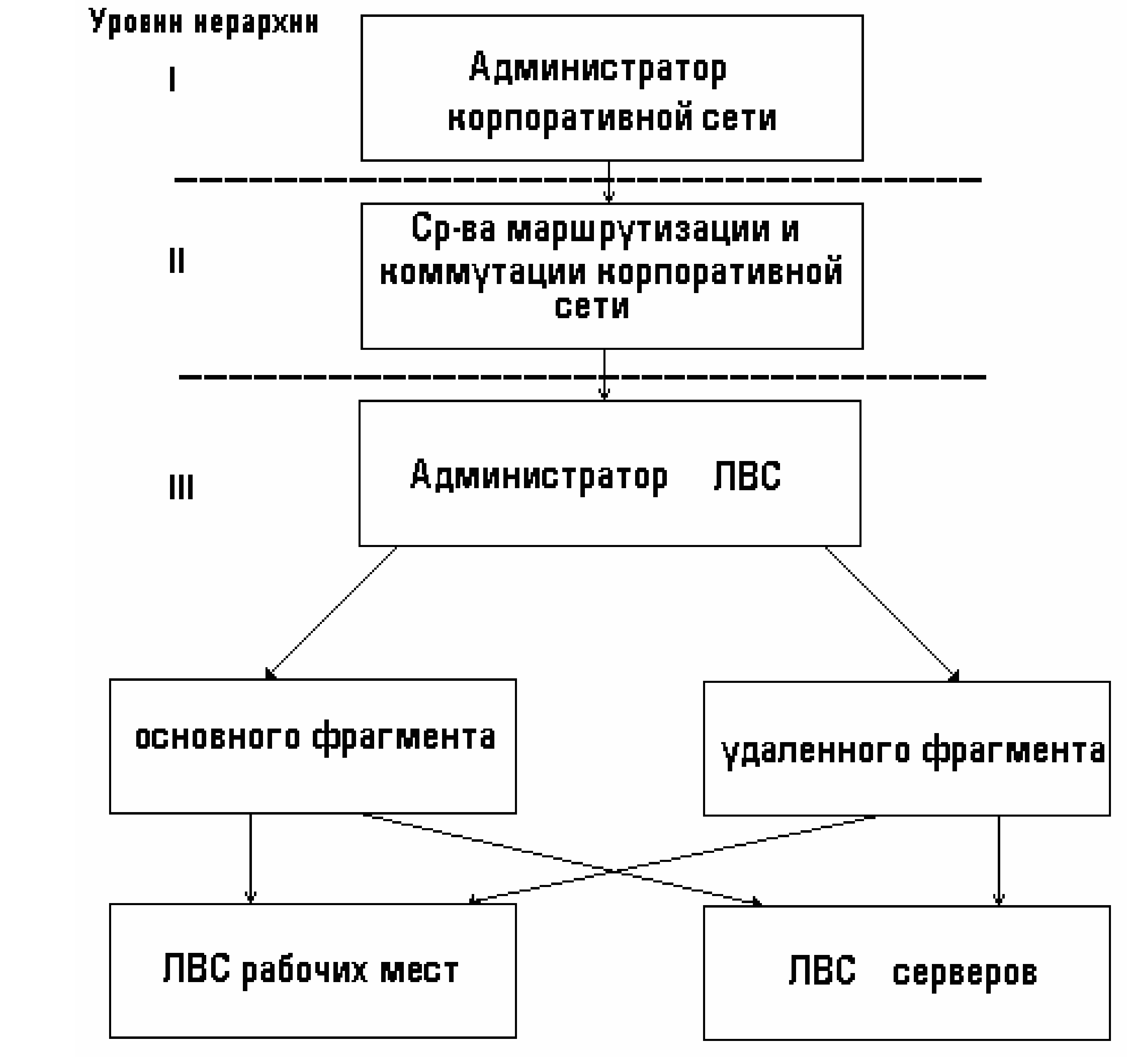

Замечание. Изменение маршрутов адаптивно к изменению топологии реализуется совместно с системой управления живучестью сети. Иерархическая структура системы управления эффективностью приведена на рис.16, где маршрутизатор может рассматриваться в качестве узла коммутации корпоративной сети.

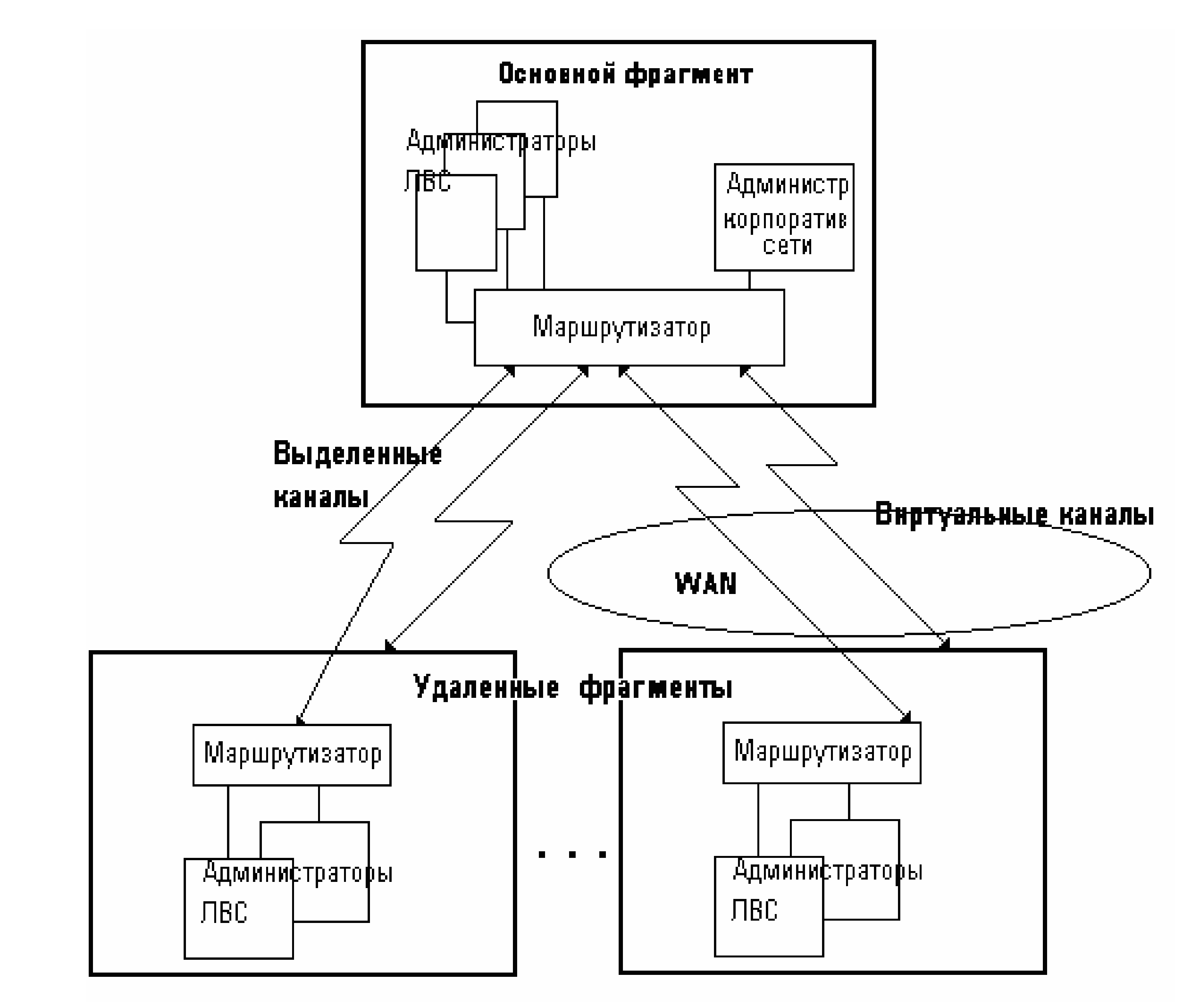

Замечание. WAN общего пользования закрыты для управления в рамках корпоративной сети (если только это не сети Х.25, где при установлении соединения возможно согласование качества обслуживания, включая задание маршрутов), поэтому в общем случае фрагмент сети WAN следует рассматривать как виртуальный (не управляемый) канал. Структура системы управления эффективностью корпоративной сети представлена на рис.17, потоки информации в системе управления проиллюстрированы на рис.18. Идеология централизованного/распределенного управления эффективностью состоит в следующем:

• из единого центра реализуется управление узлами коммутации (маршрутизаторами, именно это позволяет строить эффективные корпоративные сети);

• локальные администраторы фрагментов управляют соответствующими ЛВС. Отсюда получаем следующие требования к элементам управления:

• администратор корпоративной сети должен осуществлять сбор информации о состоянии сетевых компонент, в том числе и от удаленных фрагментов; должен обрабатывать эту информацию в соответствии с реализуемым алгоритмом управления, должен вырабатывать и выдавать к объектам управления соответствующие команды;

• маршрутизатор должен удалено управляться; осуществлять сбор обработки и передачу информации (в рамках системы сбора информации) о состоянии соответствующих компонент корпоративной сети;

• администраторы ЛВС должны обеспечивать сбор обработки и передачу необходимой информации о состоянии сетевых компонент ЛВС, управлять ЛВС в рамках прописанных полномочий.

Рисунок 16. Иерархическая структура системы управления эффективностью

Рисунок 17. Обобщенная структура системы управления эффективностью.

Рисунок 18. Потоки информации в системе управления.

Структура управления безопасностью сети. Основные требования

Система обеспечения безопасности информации должна иметь многоуровневую структуру и включать следующие уровни:

• уровень защиты автоматизированных рабочих мест (АРМ);

• уровень защиты локальных сетей и информационных серверов;

• уровень защиты корпоративной АС.

На уровне защиты автоматизированных рабочих мест должна осуществляться идентификация и аутентификация пользователей операционной системы. Должно осуществляться управление доступом: предоставление доступа субъектов к объектам в соответствии с матрицей доступа, выполнение регистрации и учета всех действий субъекта доступа в журналах регистрации. Должна быть обеспечена целостность программной среды, периодическое тестирование средств защиты информации.

Рекомендуется обеспечение защиты сертифицированными ФСТЭК России средствами защиты от несанкционированного доступа. Такие средства защиты должны обладать гибкими средствами настройки и возможностью удаленного администрирования.

Уровень защиты локальных сетей и сетевых серверов должен обеспечивать:

• идентификацию пользователей и установление подлинности доступа в систему, к компонентам;

• защиту аутентификационных данных;

• установление подлинности при доступе к серверам;

• пропуск аутентификационной информации от одного компонента до другого без переустановки подлинности доступа.

Механизмы защиты должны быть способны создавать, обслуживать (поддерживать) и защищать от модификации или неправомочного доступа или разрушения аутентификационную информацию и матрицу доступа к объектам.

Должна осуществляться регистрация следующих событий:

• использование идентификационных и аутентификационных механизмов;

• действия пользователей с критическими объектами;

• действия, предпринятые операторами и администраторами системы и/или офицерами безопасности;

• другие случаи безопасности.

• успешная или неуспешная попытка для идентификации/аутентификации дополнительно

• происхождение запроса (например, локальная или сетевая аутентификация);

для случаев уничтожения объектов и доставки информации в место адреса пользователя:

Администратор системы должен быть способен выборочно контролировать действия любого пользователя или группы пользователей на основании индивидуальной идентичности. Средства защиты информации должны иметь модульную структуру, каждый модуль должен поддерживать область памяти для собственного выполнения. Для каждого модуля СЗИ, каждого компонента СЗИ, разделенного в АС, должна обеспечиваться изоляция ресурсов, нуждающихся в защите так, чтобы они подчинялись контролю доступа и требованиям ревизии.

Периодическое тестирование правильности функционирования аппаратных средств, микропрограммных элементов СЗИ, программного обеспечения СЗИ. При разделении СЗИ должна обеспечиваться способность сообщения административному персоналу об отказах, ошибках, попытках несанкционированного доступа, обнаруженных в разделенных компонентах СЗИ. Протоколы, осуществленные в пределах СЗИ, должны быть разработаны так, что должно обеспечиваться правильное функционирование СЗИ в случае отказов (сбоев) коммуникационной сети или ее индивидуальных компонентов. Механизмы безопасности должны быть проверены и функционировать в соответствии с требованиями документации.

Уровень защиты корпоративной АС должен гарантировать:

1. Целостность передачи информации от ее источников до адресата:

• Целостность коммуникационного поля;

• Невозможность отказа партнеров по связи от факта передачи или приема сообщений.

2. Безотказность в предоставлении услуг

• Устойчивость к атакам типа «отказ в обслуживании»;

• Защищенный протокол передачи данных.

3. Защиту от несанкционированного раскрытия информации:

• Сохранение конфиденциальности данных с помощью механизмов шифрования;

Средства защиты должны обеспечивать:

Конфиденциальность содержания (отправитель должен быть уверен, что никто не прочитает сообщения, кроме определенного получателя);

Целостность содержания (получатель должен быть уверен, что содержание сообщения не модифицировано);

Целостность последовательности сообщений (получатель должен быть уверен, что последовательность сообщений не изменена); Аутентификацию источника сообщений (отправитель должен иметь возможность аутентифицироваться у получателя как источник сообщения, а также у любого устройства передачи сообщений, через который они проходят); Доказательство доставки (отправитель может убедиться в том, что сообщение доставлено неискаженным нужному получателю);

Доказательство подачи (отправитель может убедиться в идентичности устройства передачи сообщения, на которое оно передано);

Безотказность источника (позволяет отправителю доказать получателю, что переданное сообщение принадлежит ему);

Безотказность поступления (позволяет отправителю сообщения получить от устройства передачи сообщения, на которое оно поступило, доказательство того, что сообщение поступило на это устройство для доставки определенному получателю);

Безотказность доставки (позволяет отправителю получить от получателя доказательство получения им сообщения);

Управление контролем доступа (позволяет двум компонентам системы обработки сообщений установить безопасное соединение);

Защиту от попыток расширения своих законных полномочий (на доступ, формирование, распределение и т.п.), а также изменения (без санкции на то) полномочий других пользователей;

Защиту от модификации программного обеспечения путем добавления новых функций.