- ViPNet CSP

- ViPNet CSP

- Установка

- Пути к исполняемым файлам

- Просмотр лицензии

- Контейнеры

- Сертификаты

- Электронная подпись

- Создание

- Проверка

- Установка сертификатов vipnet csp linux

- Установка сертификата ViPNet CSP

- Если на устройстве Рутокен сохранен сертификат с ключевой парой (личный сертификат)

- Если на устройстве Рутокен сохранена ключевая пара

ViPNet CSP

Внимание! Служба обеспечения совместимости Базальт СПО не отвечает за содержимое данной страницы. Актуальную информацию о совместимости и актуальную информацию по установке от службы обеспечения совместимости смотрите в соответствующих таблицах: p10 и p9.

ViPNet CSP

Сведения о продуктах и решениях ViPNet, распространенные вопросы и другая полезная информация собраны на сайте ОАО «ИнфоТеКС»:

- Веб-портал документации ViPNet http://docs.infotecs.ru.

- Описание продуктов ViPNet http://www.infotecs.ru/products/line/.

- Информация о решениях ViPNet http://www.infotecs.ru/solutions/.

- Сборник часто задаваемых вопросов (FAQ) http://www.infotecs.ru/support/faq/.

- Форум пользователей продуктов ViPNet http://www.infotecs.ru/forum.

- Законодательная база в сфере защиты информации http://www.infotecs.ru/laws/.

Внимание! Совет: не пытайтесь использовать Рутокены S под Linux и с ViPNet CSP. Хорошо работают Рутокены ЭЦП и Рутокены Lite.

Установка

Выдержка из руководства пользователя:

Установка пакетов ViPNet CSP Linux Пакеты из состава ПО ViPNet CSP Linux следует устанавливать в следующем порядке:

- itcs-licensing

- itcs-entropy-gost itcs-known-path

- itcs-winapi

- itcs-csp-gost

- Остальные пакеты — в любом порядке, при необходимости.

Пути к исполняемым файлам

Для того, чтобы не вводить полный путь к исполняемым файлам ViPNet CSP, выполните в терминале:

export PATH=/opt/itcs/bin:$PATH

Просмотр лицензии

$ license status --product csp_linux Product ID: csp_linux Version: 4 S-code: 0x00000011 State: Valid,Trial (14 days left) Контейнеры

Контейнеры пользователя находятся в ~/.itcs/vipnet-csp/containers/ .

$ csp-gost print_containers Printing available containers (for user): 0. /home/user/.itcs/vipnet-csp/containers/le-b324dba8-7f71-45ad-b9f6-021ea2e9c924 1. /home/user/.itcs/vipnet-csp/containers/12345678 SUCCESSED Сертификаты

Добавить сертификат удостоверяющего центра в хранилище CA из контейнера:

$ certmgr add_certificate --store CA --container le-b324dba8-7f71-45ad-b9f6-021ea2e9c924 Добавить сертификат пользователя в хранилище My из контейнера:

$ certmgr add_certificate --store My --container 12345678 Просмотреть свои сертификаты:

$ certmgr print_certificates --store My | sed '/Fingerprint/ s/ //g' Enumerating certificates. Location=CurrentUser, store=My. Index: 0 Issuer: БУ ВО "ЦИТ" Subject: БУ ВО ЦИТ тестовая Serial: 01 d4 6a ea f3 93 5e 80 00 00 08 f2 1a 89 00 0e Subject key identifier: 1e 90 ba cd 5a 98 e2 b5 f2 fd 59 26 e7 f6 48 bf 1a eb e6 1d Not before: 23-10-2018 19:11:00 Not after: 23-10-2019 19:11:00 Fingerprint(SHA1hash):4810535c95ecdf0f5814d6b36444b916fc3f232b Enumeration completed. 1 certificate(s) found.

Обратите внимание, мы убрали пробелы для отпечатка ключа (он нам пригодится для подписи).

В свежих версиях появилась графическая утилита certmgr-gui, упрощающая описанные выше операции с сертификатами.

Электронная подпись

Создание

Создание подписи для файла file в формате DER:

$ cryptofile sign --in=file --out=file.sig --fingerprint="4810535c95ecdf0f5814d6b36444b916fc3f232b" --nodetach --DER File to sign: file Signed output file: file.sig Hash algorithm OID (signer 0): 1.2.643.2.2.9 ASN.1 encoding: DER Block size in bytes: 1024 Signer's certificates: 0 - Issuer: "ул. Ленина, д. 1", 003525249297, 1103525015593, RU, Урюпинск, 35 Волгоградская область, gos@gov1111.ru, "БУ ВО ""ЦИТ""", "БУ ВО ""ЦИТ""" Serial Number: 01d46aeaf3e80000008f21a89000e Before the end of the trial period less than 14 days, please register the product. SUCCESSED (6871.6197 ms) В результате появится запакованный файл с подписью file.sig .

Проверка

$ cryptofile verify --in=file.sig --out=file File to verify: file.sig Output data file: file Block size in bytes: 1024 Progress: [100%] CMS SignedData v1 * Signer 0 Issuer: БУ ВО "ЦИТ" Subject: БУ ВО ЦИТ тестовая Serial: 01 d4 6a ea f3 93 5e 80 00 00 08 f2 1a 89 00 0e Subject key identifier: 1e 90 ba cd 5a 98 e2 b5 f2 fd 59 26 e7 f6 48 bf 1a eb e6 1d Not before: 23-10-2018 19:11:00 Not after: 23-10-2019 19:11:00 Fingerprint (SHA1 hash): 48 10 53 5c 95 ec df 0f 58 14 d6 b3 64 44 b9 16 fc 3f 23 2b Signature: CAdES-BES with signing time, SignerInfo v1 Signing time: 04-04-2019 16:19:37 (local) Hash algorithm: 1.2.643.2.2.9 Hash encryption algorithm: 1.2.643.2.2.19 Signature is valid Certificate status: revocation status unknown, offline revocation check, partial chain (0x1010040) Certification path (building time 13.6710 ms) < Issuer: БУ ВО "ЦИТ" Subject: БУ ВО ЦИТ тестовая Serial: 01 d4 6a ea f3 93 5e 80 00 00 08 f2 1a 89 00 0e Subject key identifier: 1e 90 ba cd 5a 98 e2 b5 f2 fd 59 26 e7 f6 48 bf 1a eb e6 1d Not before: 23-10-2018 19:11:00 Not after: 23-10-2019 19:11:00 Fingerprint (SHA1 hash): 48 10 53 5c 95 ec df 0f 58 14 d6 b3 64 44 b9 16 fc 3f 23 2b --- Certificate status: revocation status unknown, offline revocation check (0x1000040) >SUCCESSED (571.0904 ms) Будет распакован файл file .

Установка сертификатов vipnet csp linux

На устройстве Рутокен ЭЦП может быть сохранен сертификат с ключевой парой ViPNet CSP (личный сертификат) или ключевая пара ViPNet CSP.

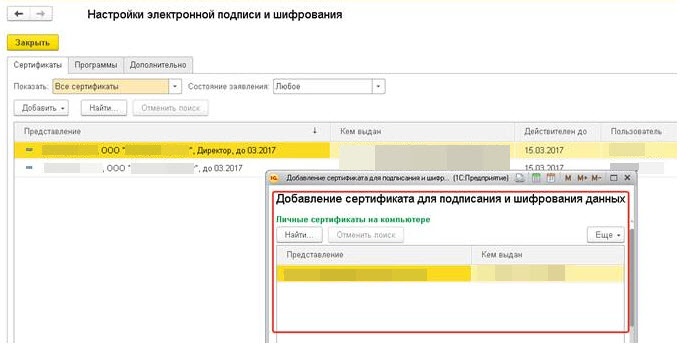

Установка сертификата ViPNet CSP

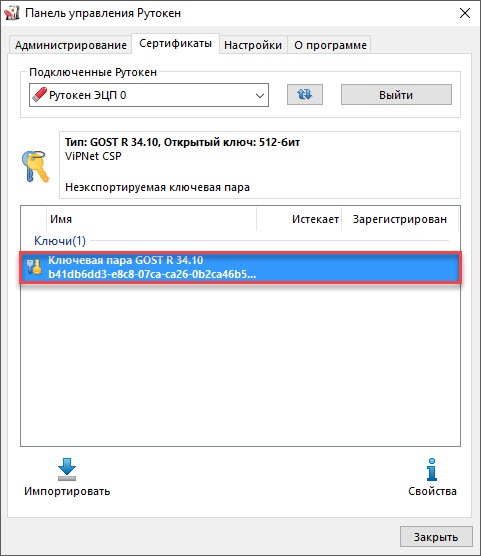

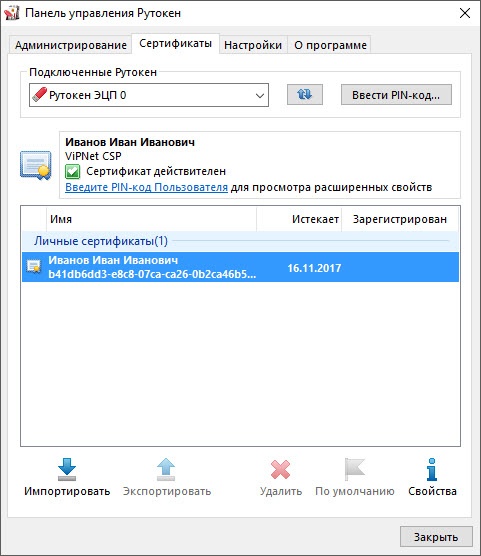

Чтобы проверить какой сертификат сохранен на устройстве Рутокен:

- Подключить Рутокен к компьютеру.

- Открыть Панель управления Рутокен.

- Перейти на вкладку Сертификаты.

Если на устройстве Рутокен сохранен сертификат с ключевой парой (личный сертификат)

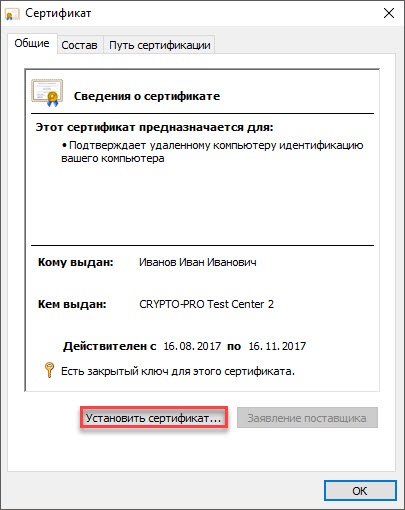

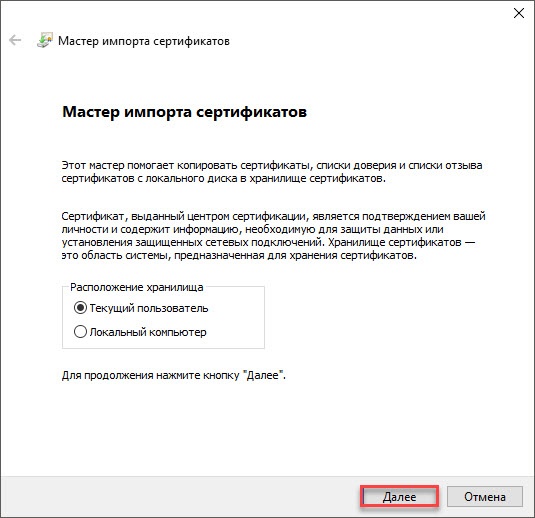

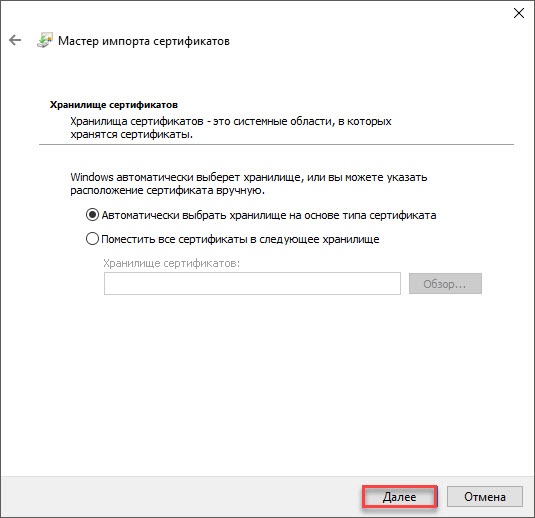

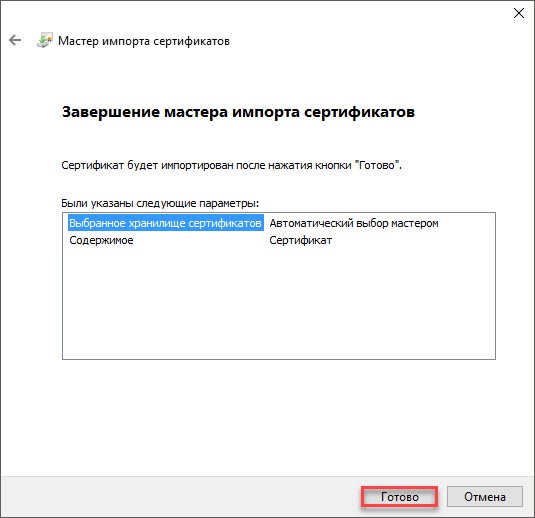

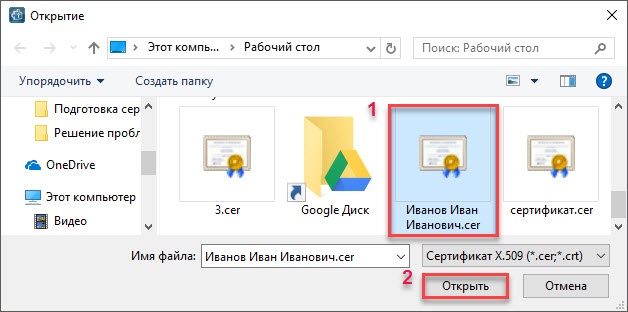

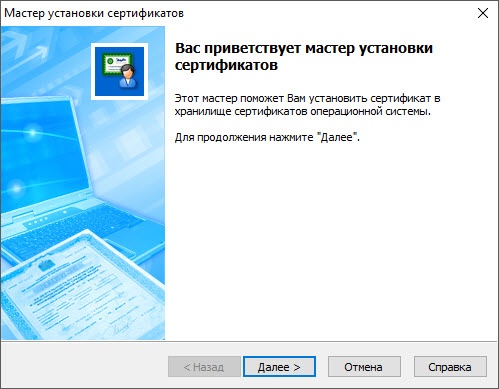

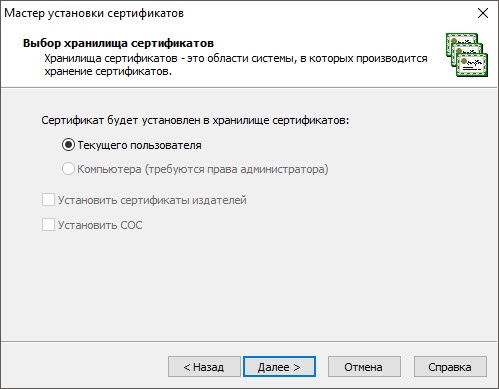

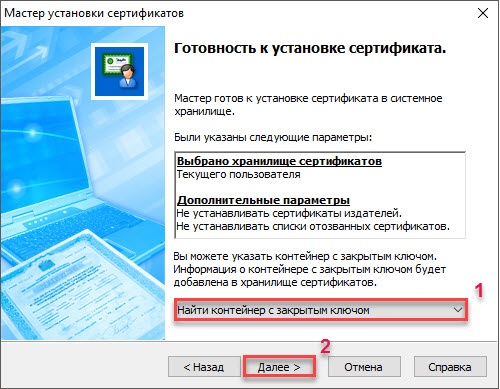

Для установки сертификата ViPNet CSP в систему:

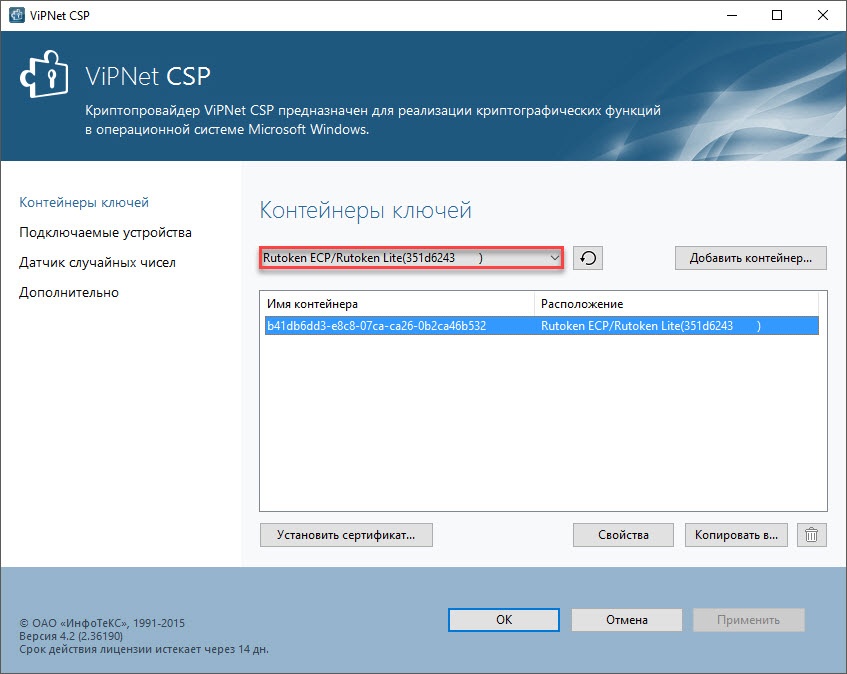

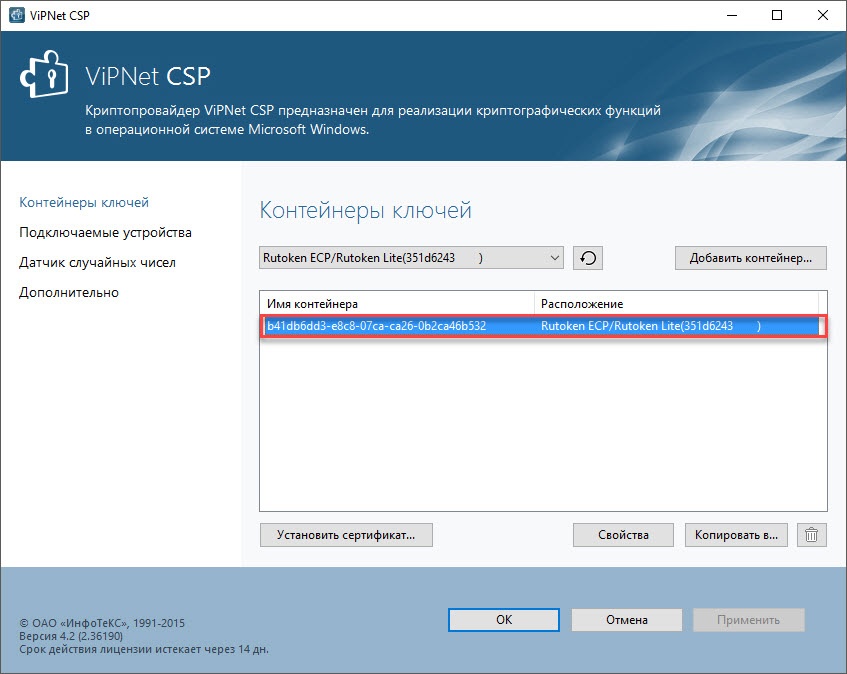

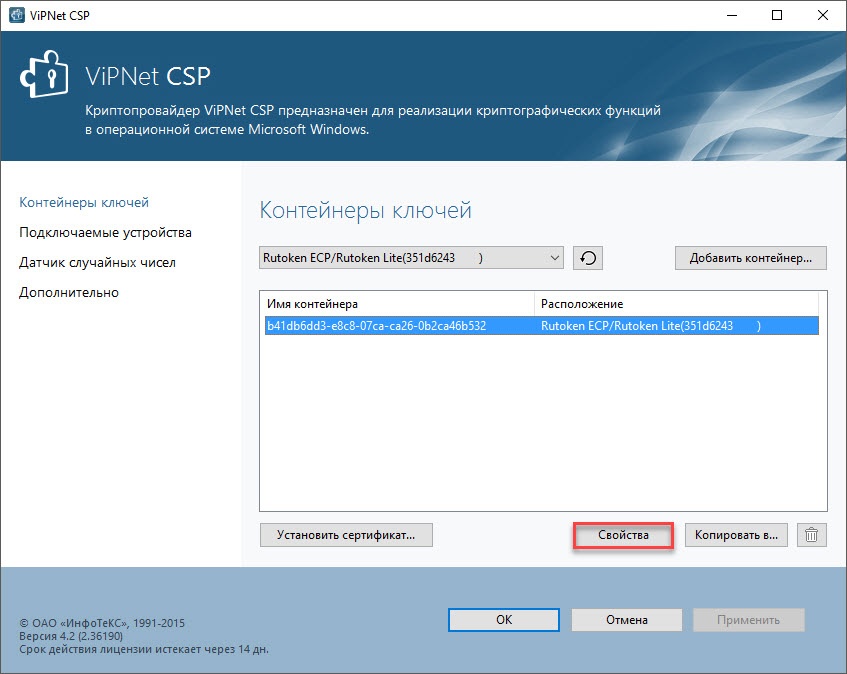

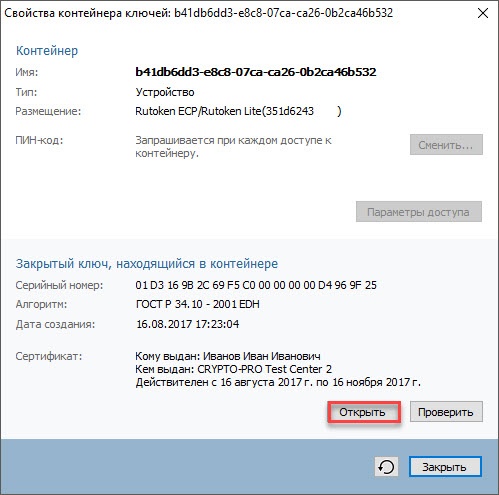

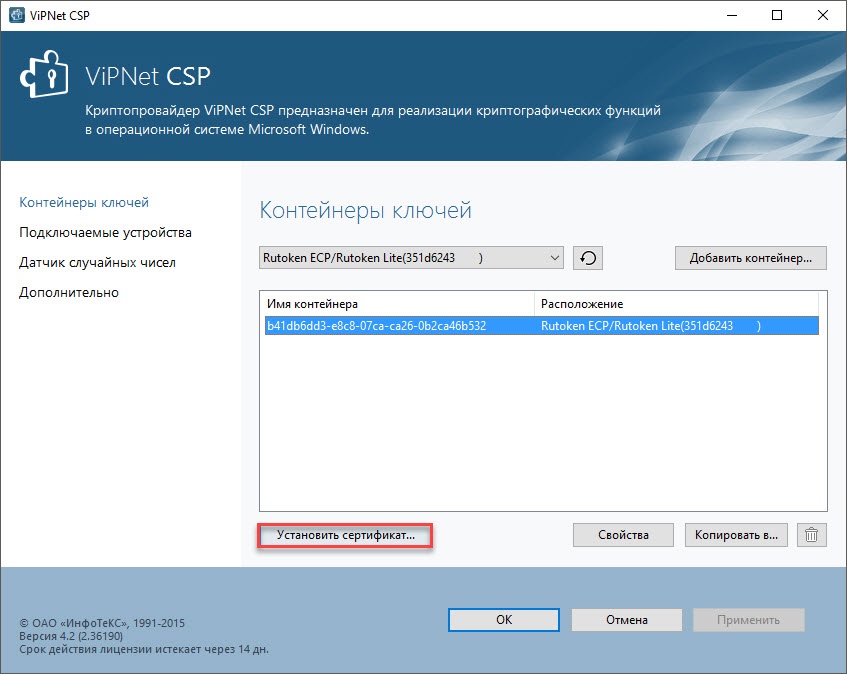

- Откройте программу ViPNet CSP.

- В раскрывающемся списке выберите необходимое устройство Рутокен.

- Щелкните левой кнопкой мыши на названии необходимого контейнера.

Обязательно сравните имена личного сертификата в Панели управления Рутокен и контейнера в ViPNet CSP.

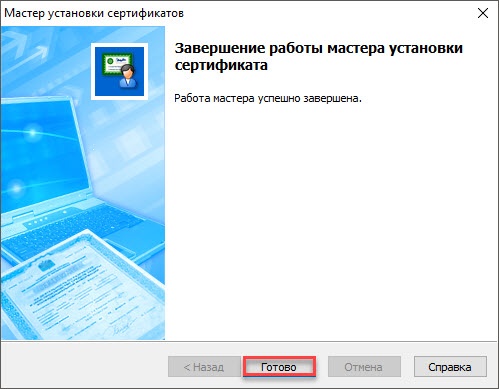

В результате сертификат будет установлен в систему и его можно использовать в работе с прикладным программным обеспечением.

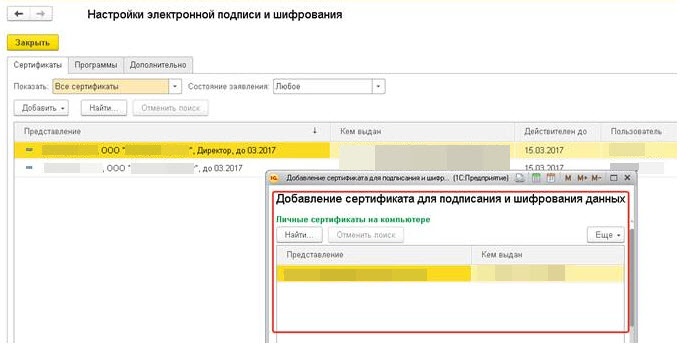

Если на устройстве Рутокен сохранена ключевая пара

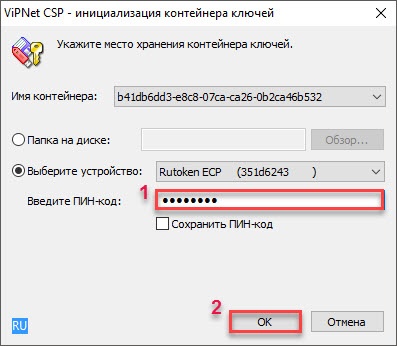

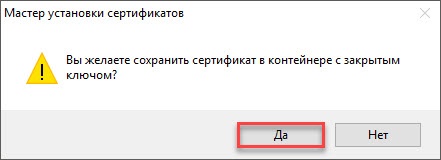

Для установки сертификата ViPNet CSP в систему:

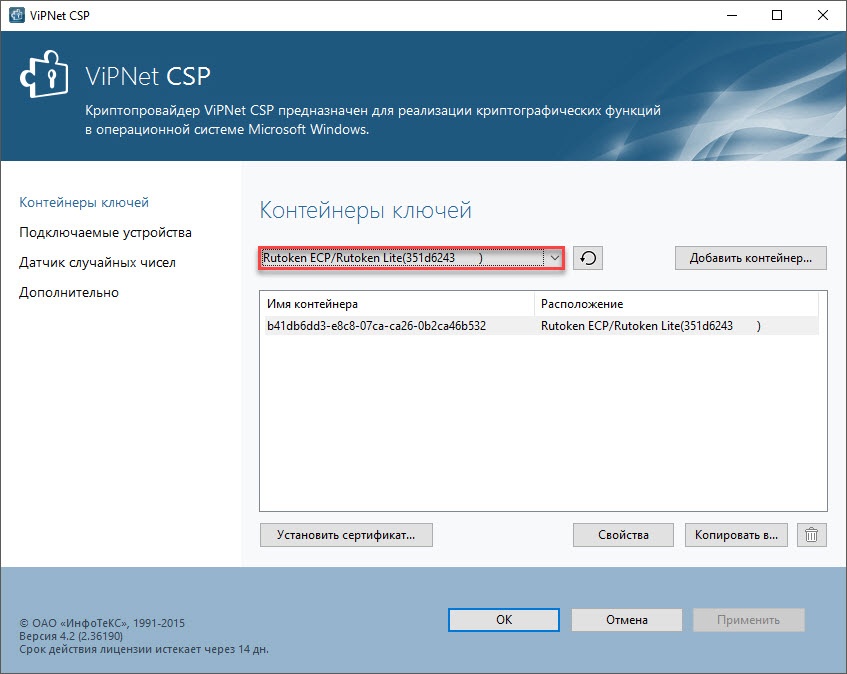

- Откройте программу ViPNet CSP.

- В раскрывающемся списке выберите необходимое устройство Рутокен.

- Щелкните левой кнопкой мыши на названии контейнера.

Он должен отображаться в разделе «Личные сертификаты».

В результате сертификат будет установлен в систему и его можно использовать в работе с прикладным программным обеспечением.

- На платформе Atlassian Confluence 7.13.7

- Напечатано компанией Atlassian Confluence 7.13.7

- Сообщить об ошибке

- Новости Atlassian