Tool Documentation:

Attack access points with over 50 dB of power ( -pow 50 ) using the WPS attack ( -wps ):

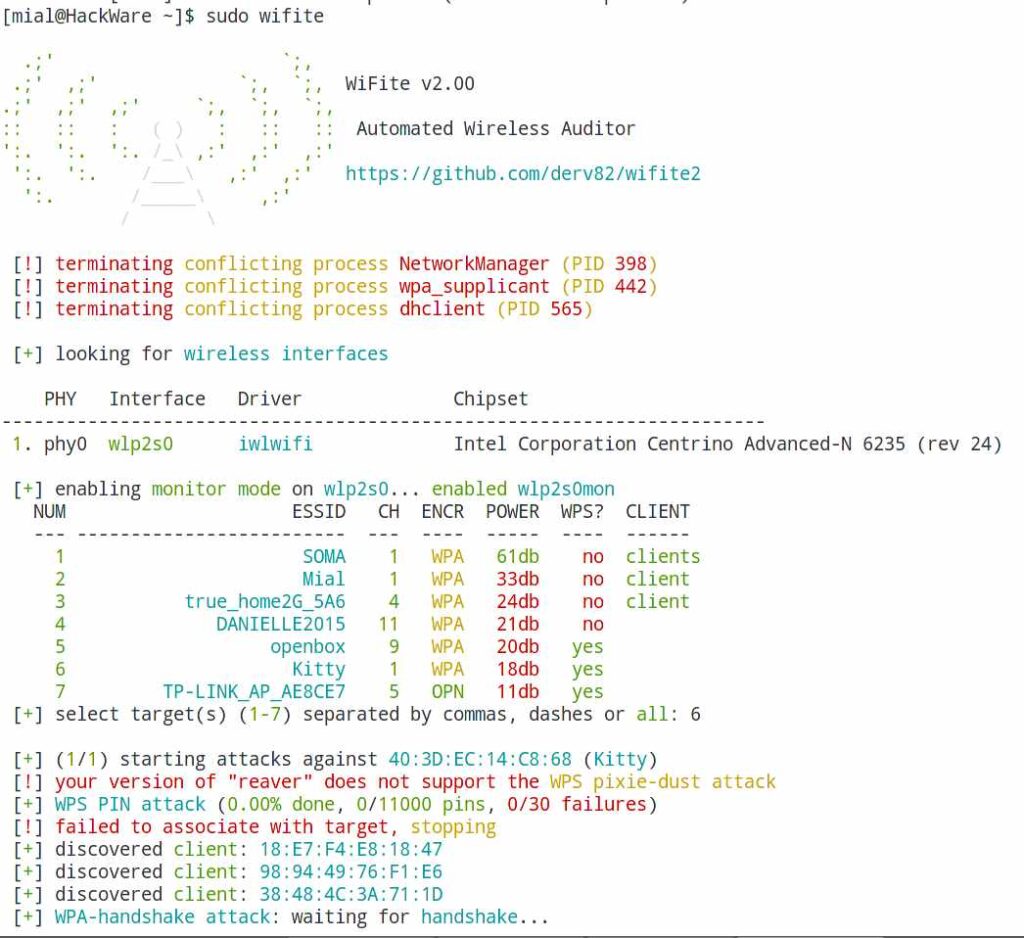

[email protected]:~# wifite -pow 50 -wps .;' `;, .;' ,;' `;, `;, WiFite v2 (r85) .;' ,;' ,;' `;, `;, `;, :: :: : ( ) : :: :: automated wireless auditor ':. ':. ':. /_\ ,:' ,:' ,:' ':. ':. /___\ ,:' ,:' designed for Linux ':. /_____\ ,:' / \ [+] targeting WPS-enabled networks [+] scanning for wireless devices. [+] enabling monitor mode on wlan0. done [+] initializing scan (mon0), updates at 5 sec intervals, CTRL+C when ready. Packages and Binaries:

wifite

Wifite is a tool to audit WEP or WPA encrypted wireless networks. It uses aircrack-ng, pyrit, reaver, tshark tools to perform the audit.

This tool is customizable to be automated with only a few arguments and can be trusted to run without supervision.

Installed size: 2.34 MB

How to install: sudo apt install wifite

- aircrack-ng

- ieee-data

- net-tools

- python3

- python3-chardet

- reaver

- tshark

wifite

Python script to automate wireless auditing using aircrack-ng tools

[email protected]:~# wifite -h . . .´ · . . · `. wifite2 2.6.6 : : : (¯) : : : a wireless auditor by derv82 `. · ` /¯\ ´ · .´ maintained by kimocoder ` /¯¯¯\ ´ https://github.com/kimocoder/wifite2 options: -h, --help show this help message and exit SETTINGS: -v, --verbose Shows more options (-h -v). Prints commands and outputs. (default: quiet) -i [interface] Wireless interface to use, e.g. wlan0mon (default: ask) -c [channel] Wireless channel to scan e.g. 1,3-6 (default: all 2Ghz channels) -inf, --infinite Enable infinite attack mode. Modify scanning time with -p (default: off) -mac, --random-mac Randomize wireless card MAC address (default: off) -p [scan_time] Pillage: Attack all targets after scan_time (seconds) --kill Kill processes that conflict with Airmon/Airodump (default: off) -pow [min_power], --power [min_power] Attacks any targets with at least min_power signal strength --skip-crack Skip cracking captured handshakes/pmkid (default: off) -first [attack_max], --first [attack_max] Attacks the first attack_max targets -ic, --ignore-cracked Hides previously-cracked targets. (default: off) --clients-only Only show targets that have associated clients (default: off) --nodeauths Passive mode: Never deauthenticates clients (default: deauth targets) --daemon Puts device back in managed mode after quitting (default: off) WEP: --wep Show only WEP-encrypted networks --require-fakeauth Fails attacks if fake-auth fails (default: off) --keep-ivs Retain .IVS files and reuse when cracking (default: off) WPA: --wpa Show only WPA-encrypted networks (includes WPS) --new-hs Captures new handshakes, ignores existing handshakes in hs (default: off) --dict [file] File containing passwords for cracking (default: /usr/share/dict/wordlist- probable.txt) WPS: --wps Show only WPS-enabled networks --wps-only Only use WPS PIN & Pixie-Dust attacks (default: off) --bully Use bully program for WPS PIN & Pixie-Dust attacks (default: reaver) --reaver Use reaver program for WPS PIN & Pixie-Dust attacks (default: reaver) --ignore-locks Do not stop WPS PIN attack if AP becomes locked (default: stop) PMKID: --pmkid Only use PMKID capture, avoids other WPS & WPA attacks (default: off) --no-pmkid Don't use PMKID capture (default: off) --pmkid-timeout [sec] Time to wait for PMKID capture (default: 300 seconds) COMMANDS: --cracked Print previously-cracked access points --check [file] Check a .cap file (or all hs/*.cap files) for WPA handshakes --crack Show commands to crack a captured handshake Wifite kali linux как пользоваться (Взлом Wi-Fi сетей)

Wifite — это мощный инструмент для тестирования беспроводных сетей, предназначенный для автоматизации атак на сети Wi-Fi. Программа Wifite работает на операционной системе Kali Linux и использует различные методы атаки для взлома Wi-Fi сетей. В этой статье мы рассмотрим, как использовать Wifite на Kali Linux.

Установка Wifite на Kali Linux

Wifite входит в стандартный набор инструментов Kali Linux и обычно уже установлен на системе. Если же Wifite не установлен на вашей системе, вы можете установить его с помощью команды:

sudo apt-get update

sudo apt-get install wifite

После установки запустите Wifite из терминала, введя команду:

Wifite автоматически обнаруживает все беспроводные интерфейсы на вашей системе и предлагает выбрать нужный. Выберите нужный интерфейс и нажмите Enter.

Выбор режима атаки

Wifite предлагает несколько режимов атаки на Wi-Fi сети, которые вы можете выбрать в зависимости от ваших потребностей.

- Словарная атака (WPA / WPA2) — использует словарь паролей для попыток взлома пароля Wi-Fi сети. Для этого требуется загрузить словарь паролей, который можно найти в Интернете, или создать свой собственный.

- WPS атака — использует уязвимости в протоколе WPS (Wi-Fi Protected Setup) для взлома пароля Wi-Fi сети. Этот метод работает только на Wi-Fi сетях, использующих WPS.

- Атака на рукопожатие (WPA / WPA2) — использует рукопожатие между клиентом и точкой доступа Wi-Fi для взлома пароля Wi-Fi сети. Для этого требуется захватить рукопожатие и использовать его для взлома пароля.

Выберите нужный режим атаки, нажав на соответствующую клавишу на клавиатуре, и нажмите Enter.

Запуск атаки

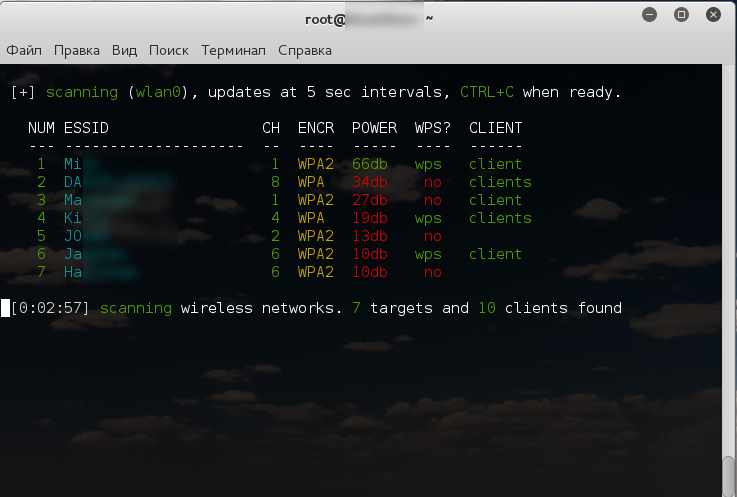

После выбора режима атаки Wifite автоматически начинает сканирование беспроводных сетей в окружающей области и показывает список доступных сетей.

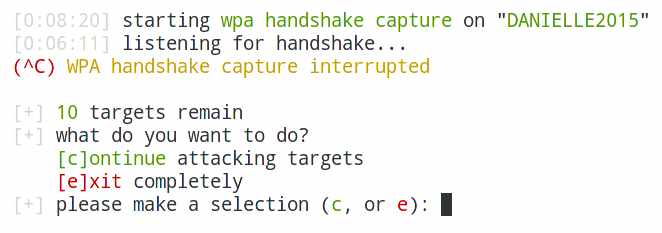

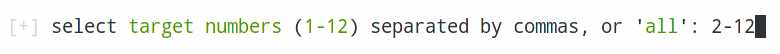

Выберите нужную сеть, нажав на соответствующую клавишу на клавиатуре, и нажмите Enter. Wifite начинает атаку на выбранную Wi-Fi сеть, используя выбранный режим атаки. Во время атаки Wifite показывает информацию о прогрессе атаки, включая скорость и количество попыток взлома пароля.

Если Wifite успешно взломал пароль Wi-Fi сети, он автоматически сохраняет пароль в файле и продолжает атаку на другие сети.

Дополнительные опции Wifite

Wifite предоставляет несколько дополнительных опций, которые вы можете использовать для настройки атаки.

- Игнорировать клиентов — игнорирует клиентов, которые уже подключены к Wi-Fi сети.

- Игнорировать точки доступа с защитой — игнорирует Wi-Fi сети с защитой, такие как WEP и WPA.

- Использовать мониторный режим — использует мониторный режим для сканирования беспроводных сетей. Это может увеличить скорость сканирования и улучшить результаты атаки.

- Использовать поддержку GPU — использует поддержку GPU для ускорения процесса взлома паролей.

Вы можете использовать эти опции, добавив соответствующие ключи в команду запуска Wifite. Например, для использования мониторного режима введите следующую команду:

Возможно вам будет интересно: Как использовать команду Su в Linux. Сравнение команда Su и Su — с примерами.

Заключение

Wifite — это мощный инструмент для тестирования беспроводных сетей, который можно использовать для взлома Wi-Fi сетей с помощью различных методов атаки. Он легко устанавливается на Kali Linux и предоставляет множество опций для настройки атаки. Однако, обязательно убедитесь, что вы имеете разрешение владельца сети на тестирование и атаку Wi-Fi сети. В противном случае это может быть незаконным и повлечь за собой неприятные последствия.

WiFite

To attack multiple WEP, WPA, and WPS encrypted networks in a row. This tool is customizable to be automated with only a few arguments. Wifite aims to be the «set it and forget it» wireless auditing tool.

- sorts targets by signal strength (in dB); cracks closest access points first

- automatically de-authenticates clients of hidden networks to reveal SSIDs

- numerous filters to specify exactly what to attack (wep/wpa/both, above certain signal strengths, channels, etc)

- customizable settings (timeouts, packets/sec, etc)

- «anonymous» feature; changes MAC to a random address before attacking, then changes back when attacks are complete

- all captured WPA handshakes are backed up to wifite.py’s current directory

- smart WPA de-authentication; cycles between all clients and broadcast deauths

- stop any attack with Ctrl+C, with options to continue, move onto next target, skip to cracking, or exit

- displays session summary at exit; shows any cracked keys

- all passwords saved to cracked.txt

- built-in updater: ./wifite.py -upgrade

WiFite Help

optional arguments: -h, --help show this help message and exit SETTINGS: -i [interface] Wireless interface to use (default: ask) -c [channel] Wireless channel to scan (default: all channels) -5, --5ghz Include 5Ghz channels (default: off) -b [bssid] BSSID (e.g. AA:BB:CC:DD:EE:FF) of access point to attack -e [essid] ESSID (name) of access point to attack -v, --verbose Verbose mode, prints more lines (default: quiet) WEP-RELATED: --wep Filter to display WEP-encrypted networks (default: off) --require-fakeauth Fails attacks if fake-auth fails (default: off) --pps [pps] Packets Per Second to replay (default: 600 pps) --wept [seconds] Seconds to wait before failing (default: 600 sec) --wepca [ivs] Start cracking at this many IVs (default: 10000 ivs) --weprs [seconds] Restart aireplay if no new IVs appear (default: 11 sec) --weprc [seconds] Restart aircrack after this delay (default: 30 sec) --arpreplay Use ARP-replay WEP attack (default: on) --fragment Use fragmentation WEP attack (default: on) --chopchop Use chop-chop WEP attack (default: on) --caffelatte Use caffe-latte WEP attack (default: on) --p0841 Use p0841 WEP attack (default: on) --hirte Use ARP-replay WEP attack (default: on) WPA-RELATED: --wpa Filter to display WPA-encrypted networks (includes WPS) --wpadt [seconds] Time to wait between sending Deauths (default: 10 sec) --wpat [seconds] Time to wait before failing WPA attack (default: 500 sec) --hs-dir [dir] Directory to store handshake files (default: hs) --dict [file] File containing passwords for cracking (default: None) --strip Strip unnecessary packets from handshake capture using tshark or pyrit WPS-RELATED: --wps Filter to display WPS-enabled networks --reaver ONLY use Reaver on WPS networks (default: off) --no-reaver Do NOT use Reaver on WPS networks (default: off) --pixie Only use the WPS Pixie-Dust attack (default: off) --pixiet [seconds] Time to wait before failing PixieDust attack (default: 300 sec) --pixiest [seconds] Time to wait for a step to progress before failing PixieDust attack (default: 30 sec) --wpst [seconds] Time to wait before failing WPS PIN attack (default: 600 sec) --wpsmr [retries] Maximum number of Retries before failing (default: 20) --wpsmf [fails] Maximum number of Reaver Failures before failing attack (default: 30) --wpsmt [timeouts] Maximum number of Timeouts before stopping (default: 30) --ignore-ratelimit Ignores attack if WPS is rate-limited (default: on) COMMANDS: --cracked Display previously-cracked access points --check [file] Check a .cap file (or all hs/*.cap files) for WPA handshakes

WiFite Usage Example

Attack access points with over 50 dB of power (-pow 50) using the WPS attack (-wps):

How to install WiFite

The program is pre-installed on Kali Linux.