- Уязвимости Wi-Fi-сетей: типовые сценарии атак на корпоративные беспроводные сети

- Вардрайвинг — один из самых распространенных методов атаки на корпоративные беспроводные сети

- Уязвимость Wi-Fi-роутеров — ахиллесова пята вашей сетевой безопасности

- IoT-устройства

- В Wi-Fi нашли уязвимость, через которую можно перехватывать трафик и распространять вирусы

Уязвимости Wi-Fi-сетей: типовые сценарии атак на корпоративные беспроводные сети

Используют ли ваши сотрудники Wi-Fi? Вопрос уже давно стал риторическим. Это быстро, удобно, мобильно и… чрезвычайно опасно. Передача информации по воздуху буквально означает, что «подслушать» вас может кто-угодно. Поэтому вряд ли мы найдем системного администратора, специалиста по защите информации либо любого другого ИТ-специалиста, кто не понимает потенциальной угрозы, которую таит в себе беспечная эксплуатация беспроводных сетей. Но вот между теорией и практикой, как это обычно бывает, расположилась пропасть. Из года в год специалисты по сетевой безопасности продолжают озвучивать просто ужасающую статистику своих наблюдений — огромное количество компаний по всему миру продолжают халатно относиться к безопасности своих корпоративных Wi-Fi-сетей.

Мне нужна консультация. Свяжитесь со мной.

Вот всего лишь несколько примеров того, насколько легко кибер злоумышленники могут воспользоваться уязвимостями Wi-Fi-сети и добраться до учетных данных пользователей и другой чувствительной конфиденциальной информации вашей компании, если не уделять должного внимания защите ваших корпоративных беспроводных сетей.

Вардрайвинг — один из самых распространенных методов атаки на корпоративные беспроводные сети

Уязвимость Wi-Fi-сети заключается в том, что для передачи используется воздух. Это означает, что любой человек, находящийся в непосредственной близости от вашей беспроводной сети, может попытаться получить к ней доступ. Собственно, вардрайвинг (от английского Wardriving) — это атака на уязвимые точки доступа, в ходе которой злоумышленники перехватывают Wi-Fi-сигнал, используя перемещаемый компьютер. Часто хакеры для этих целей применяют стратегию с привлечением автомобиля, откуда и пошло название. Ее суть заключается в следующем: отдельные злоумышленники или целая группа, вооружившись ноутбуком с беспроводными возможностями и устройством GPS, объезжают деловые или правительственные районы в поисках доступных незащищенных или слабозащищенных Wi-Fi-сетей, через которые может передаваться важная информация. В последние годы также участились случаи с использованием беспилотных аппаратов.

Обычно жертвами вардрайвинга становятся небольшие компании сегмента малого бизнеса, использующие устаревшие стандарты безопасности. И как только хакеры получают доступ к такой сети, они смогут перехватывать важные коммерческие данные, взламывать устройства в корпоративной сети и даже получить доступ к финансам через кражу идентификационной информации.

Так, к примеру, несколько лет назад одна группа злоумышленников использовала сложную стратегию для кражи финансовой информации: они переоборудовали автомобиль Mercedes, снабдив его специализированными антеннами и инструментарием для взлома сетей. На нем киберпреступники ездили по центральным улицам одного из американских городов, выискивая уязвимые корпоративные сети с устаревшей системой шифрования, взламывали их, после чего похищали данные о проводимых платежах и операциях с кредитными карточками, используя эту похищенную информацию для покупки компьютерной техники и предметов роскоши. В конце концов правоохранительные органы эту банду хакеров смогли вычислить и поймать, но за время своей «охоты» на слабо защищенные беспроводные сети только одна эта группа злоумышленников успела причинить бизнесу различных компаний колоссальные убытки, измеряемые сотнями тысяч долларов.

Чтобы наглядно продемонстрировать уязвимости беспроводных сетей, исследователи сетевой безопасности из проекта Sophos, известные как «warbiking», ездят по центральным улицам крупнейших мегаполисов в мире на велосипедах, оборудованных специализированными антеннами, и, в поисках сетевых уязвимостей, сканируют десятки тысяч Wi-Fi-сетей, попадающиеся в зону видимости их оборудования.

Результаты их исследований поражают. Так, к примеру, из 81 743 беспроводных сетей, просканированных несколько лет назад в Лондоне, 29,5 % вообще не имеют никакой защиты или используют алгоритм WEP (Wired Equivalent Privacy), уже более 15 лет считающийся крайне уязвимым. Более того, еще 52 % отсканированных сетей использовали Wi-Fi protected Access (WPA), который также более не рекомендуется к использованию специалистами в сфере информационной безопасности.

Таким образом, если бы у исследователей из группы Sophos был бы злой умысел, им бы не понадобилось прикладывать больших усилий и тратить много времени на взлом большей половины из обнаруженных ими Wi-Fi-сетей, чтобы получить доступ к любой передаваемой конфиденциальной информации по этим потенциально опасным беспроводным сетям.

Уязвимость Wi-Fi-роутеров — ахиллесова пята вашей сетевой безопасности

Хакеры часто выбирают маршрутизаторы Wi-Fi-сетей целью своих атак. Ведь, если они получат контроль над вашим беспроводным роутером, они смогут осуществлять такие действия, как мониторинг сетевого трафика, перенаправление трафика, блокирование пользователей, а также использование этого роутера в качестве промежуточной точки для осуществления более глубокой атаки на вашу корпоративную сеть.

Для тех же компаний, которые дополнительно не шифруют свой беспроводный трафик, получения доступа к их маршрутизатору автоматически означает, что злоумышленники смогут видеть практически все данные, которые передаются через эту беспроводную сеть, включая незашифрованные пароли и информацию о кредитных картах.

Исследователи утверждают, что широкий спектр моделей беспроводных маршрутизаторов имеют уязвимости безопасности. В частности, в одном из исследовательских отчетов компании Tripwire говорится о том, что около 80 % из 25 лучших Wi-Fi-роутеров для сегмента SOHO (Small office/home office, малый офис/домашний офис) по версии Amazon, имеют известные уязвимости безопасности. Фактически, большая часть этих уязвимостей хорошо задокументирована. А это означает, что, если не уделять должного внимания сетевой безопасности, злоумышленникам не придется проявлять чудеса изобретательности, чтобы получить доступ к вашей сети. Другими словами, вас не обязательно должна целенаправленно атаковать профессиональная группа хакеров. Почти каждый, у кого есть базовые знания и стандартный инструментарий для взлома, потенциально может проникнуть в вашу сеть.

Это может быть даже автоматизированный вирус. Так, к примеру, недавно сообщалось о том, что ботнет VPNFilter поработил более 500 000 маршрутизаторов и NAS-устройств по всему миру. Помимо прочего, он может привести захваченные устройства в нерабочее состояние, заражать любые подключенные оконечные устройства (ПК/телефоны) и воровать учетные данные пользователей даже при использовании безопасного https-соединения. Список уязвимых к вирусу устройств содержит более 50 моделей роутеров и продуктов NAS (Network attached storage – сетевая система для хранения данных на файловом уровне), и, как отмечают исследователи, он, вероятнее всего, все еще не является полным. Специалисты считают, что для атаки на беспроводные маршрутизаторы используются эксплойты, ориентированные на общеизвестные проблемы с безопасностью данных устройств, а не уязвимости нулевого дня. Более детально читайте статью Вирус VPNFilter: описание, возможности, список уязвимых устройств.

Таким образом, существует длинный список выявленных уязвимостей Wi-Fi-роутеров, и, если вы не предпримите необходимые меры для защиты своей беспроводной сети, вы подвергнете все ваши корпоративные и личные данные, передаваемые по Wi-Fi, повышенному риску.

IoT-устройства

Еще одна причина, почему вам нужна дополнительная безопасность и мониторинг для вашей беспроводной сети, связана с Интернетом вещей (Internet of Things, IoT). Беспроводные устройства IoT все чаще начинают использоваться в бизнесе. Существует высокий шанс, что ваш малый или средний бизнес уже использует или будет использовать IoT в обозримом будущем. Однако, проблемы безопасности, присущие IoT, открывают новый очень заманчивый диапазон возможностей для хакеров. И эта угроза затрагивает не только виртуальные, но и повседневные сферы нашего реального мира, включая безопасность дорожного движения и медицинскую помощь.

Отныне злоумышленники могут саботировать работу IoT-устройств, используемых на производствах, захватив, к примеру, систему вентиляции и кондиционирования HVAC на вашем предприятии или взломать холодильник на складе вашей компании. Даже пациентам в больницах угрожает смертельная опасность, так как существует гипотетический риск взлома имплантированных дефибрилляторов или систем, дозирующих лекарство.

Беспроводные возможности теперь также встроены в камеры видеонаблюдения, что значительно облегчает проникновение хакеров в вашу систему безопасности, открывая перед ними возможность наблюдать за вами или вашими сотрудниками в режиме реального времени.

Если учесть, что 70 процентов устройств IoT не используют шифрование при передаче данных, то вы можете получить примерное представление о том, насколько серьезной является угроза для вашей информационной безопасности. Тем более, что опытные хакеры стараются как можно меньше привлекать к себе внимание, и поэтому взлому ПК, который часто используется и зачастую принадлежит одному человеку, они предпочтут захватить принтер или IP-камеру, которые используются гораздо реже и большим количеством людей, что значительно увеличивает шансы хакеров остаться незамеченными.

Известен случай, когда через взломанный термостат в аквариуме, расположенный в холле здания, злоумышленники осуществили успешную атаку на корпоративную сеть одного из казино и получили доступ к базе данных с конфиденциальной информацией о ВИП-клиентах.

Мне нужна консультация. Свяжитесь со мной.

Смотрите также:

В Wi-Fi нашли уязвимость, через которую можно перехватывать трафик и распространять вирусы

Специализирующиеся на вопросах кибербезопасности исследователи Северо-восточного университета (США) и Лёвенского католического университета (Бельгия) обнаружили уязвимость в протоколе IEEE 802.11, более известном как Wi-Fi, которая заставляет беспроводную точку доступа передавать сетевые фреймы в незашифрованном виде, пишет BleepingComputer.

Источник изображения: Dreamlike Street / unsplash.com

Фреймы Wi-Fi (Wi-Fi frames) — это пакеты информации, включающие в себя заголовок, полезную нагрузку и метаданные: MAC-адрес отправителя и получателя, а также управляющие данные. Фреймы упорядочиваются и передаются контролируемым образом, что позволяет избежать коллизий и увеличить производительность, а также отслеживать состояние сетевого оборудования. Исследователи обнаружили, что помещённые в очередь или буферизованные фреймы обладают недостаточной защитой от вторжения — их можно перехватывать и фальсифицировать, манипулируя передачей данных. Уязвимости подвержен сам протокол Wi-Fi, то есть её можно эксплуатировать на различном сетевом оборудовании и устройствах под управлением Linux, FreeBSD, iOS и Android. Можно также перехватывать TCP-соединение и вмешиваться в клиентский веб-трафик.

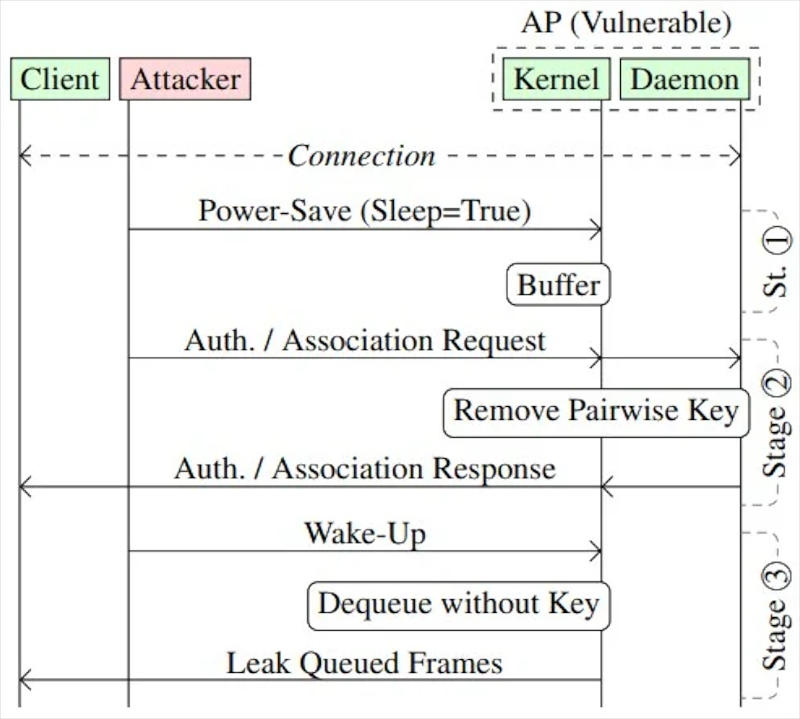

Стандарт IEEE 802.11 предусматривает механизмы энергосбережения: фреймы, адресованные спящим устройствам, для экономии энергии буферизуются и ожидают своей очереди. Когда клиентское устройство переходит в спящий режим, оно отправляет на точку доступа фрейм, в заголовке которого указывается «бит энергосбережения», после чего все адресованные ему фреймы ставятся в очередь. В протоколе отсутствует регламент безопасности буферизованных фреймов, и нет ограничений на продолжительность их пребывания в таком состоянии. Когда клиент выходит из спящего режима, точка доступа извлекает буферизованные фреймы из очереди, шифрует их и отправляет адресату.

Источник изображения: bleepingcomputer.com

Эксплуатируя этот механизм, злоумышленник может подделать MAC-адрес сетевого клиента и отправить на точку доступа фрейм с «битом энергосбережения» заставляя тем самым сетевое оборудование ставить в очередь фреймы, адресованные устройству жертвы. Затем хакер отправляет на точку доступа фрейм с командой на выход из спящего режима, чтобы получить буферизованные данные. Эти фреймы шифруются либо ключом, общим для всех устройств в сети, либо ключом сквозного шифрования, который есть лишь у отправителя и получателя. Но злоумышленник может изменить контекст безопасности фреймов, отправив на точку доступа фрейм аутентификации, после чего она начнёт отправлять данные либо в незашифрованном виде, либо шифруя их ключом, которые предоставил сам хакер.

Атака реализуется при помощи программы MacStealer, которую написали сами авторы исследования — она сканирует сети Wi-Fi и позволяет на уровне MAC-адреса перехватывать трафик для других клиентов. Уязвимости подвержены сетевые устройства LANCOM, Aruba, Cisco, ASUS и D-Link — её эксплуатация позволяет, например, внедрять в TCP-пакеты вредоносный код JavaScript или другие данные с сервера злоумышленника. Уязвимость также можно использовать для отслеживания веб-трафика на устройстве жертвы, но сегодня он преимущественно подвергается TLS-шифрованию, так что фактические возможности её применения для этой цели ограничены. Подробный доклад о выявленной проблеме исследователи представят 12 мая на конференции BlackHat Asia. Фактов эксплуатации данной уязвимости на практике пока не зафиксировано.