- Как посмотреть открытые порты в Linux

- Как посмотреть открытые порты linux

- 1. netstat

- 2. ss

- 3. lsof

- 4. Nmap

- 5. Zenmap

- Выводы

- 4 способа узнать, какие порты прослушиваются в Linux

- 1. Используя команду netstat

- 2. Используя команду ss

- 3. Используя программу Nmap

- 4. Используя команду lsof

- Связанные статьи:

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Whatportis

- Описание Whatportis

- Справка по Whatportis

- Руководство по Whatportis

- Примеры запуска Whatportis

- Установка Whatportis

- Установка в Kali Linux, Debian, Mint, Ubuntu

- Установка в BlackArch

- Скриншоты Whatportis

- Инструкции по Whatportis

Как посмотреть открытые порты в Linux

Сетевые порты — это механизм, с помощью которого операционная система определяет какой именно программе необходимо передать сетевой пакет. Здесь можно привести пример с домом. Например, почтальону необходимо доставить посылку. Он доставляет посылку к дому, это IP адрес компьютера. А дальше в самом доме уже должны разобраться в какую квартиру направить эту посылку. Номер квартиры — это уже порт.

Если порт открыт это означает, что какая либо программа, обычно сервис, использует его для связи с другой программой через интернет или в локальной системе. Чтобы посмотреть какие порты открыты в вашей системе Linux можно использовать множество различных утилит. В этой статье мы рассмотрим самые популярные способы посмотреть открытые порты Linux.

Как посмотреть открытые порты linux

1. netstat

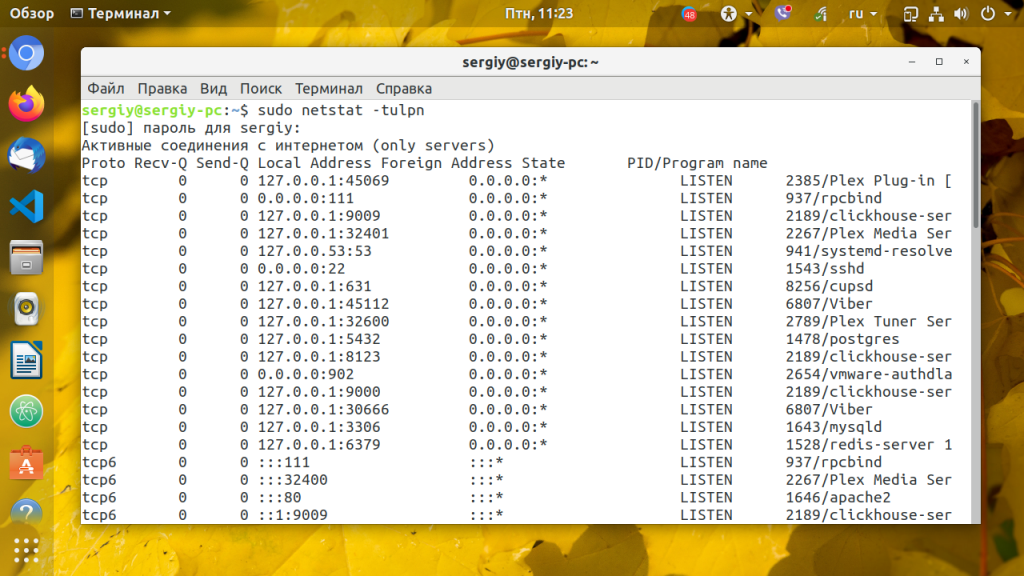

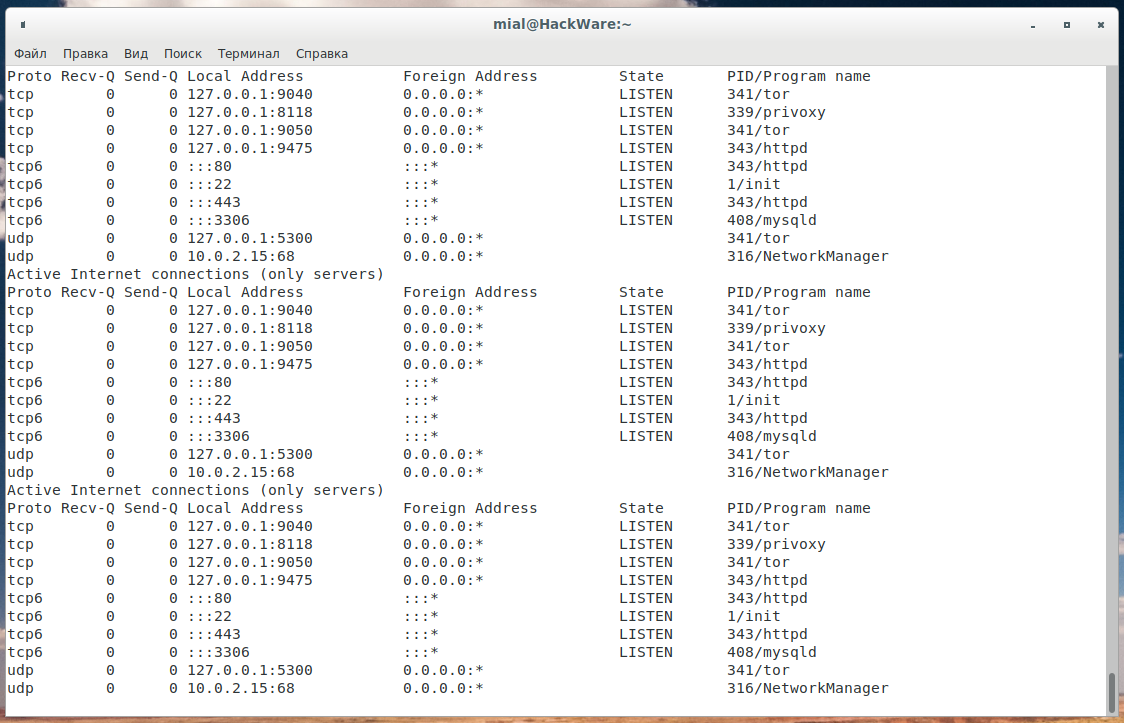

Утилита netstat позволяет увидеть открытые в системе порты, а также открытые на данный момент сетевые соединения. Для отображения максимально подробной информации надо использовать опции:

- -l или —listening — посмотреть только прослушиваемые порты;

- -p или —program — показать имя программы и ее PID;

- -t или —tcp — показать tcp порты;

- -u или —udp показать udp порты;

- -n или —numeric показывать ip адреса в числовом виде.

Открытые порты Linux, которые ожидают соединений имеют тип LISTEN, а перед портом отображается IP адрес на котором сервис ожидает подключений. Это может быть определенный IP адрес или */0.0.0.0 что означают любой доступный адрес:

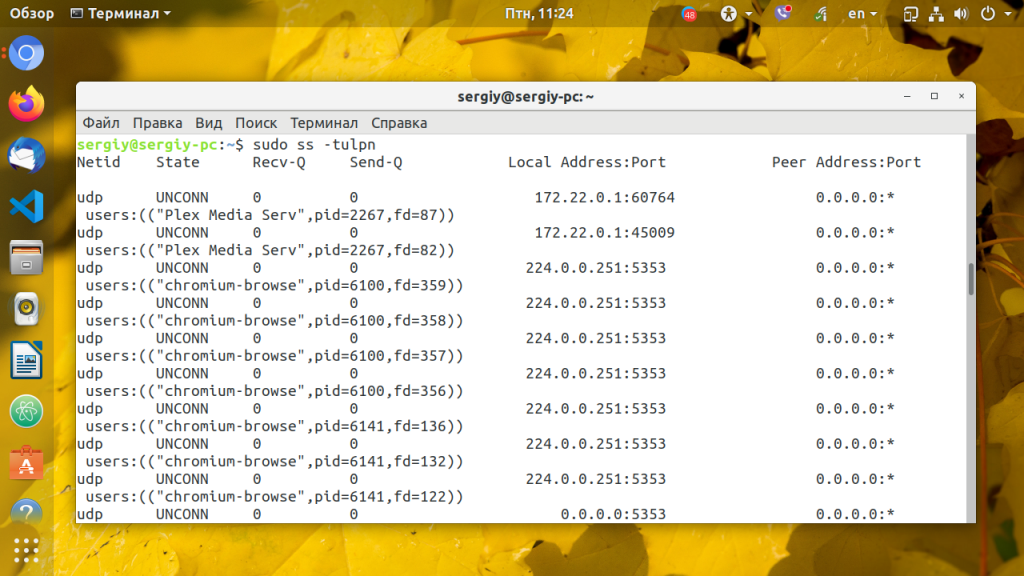

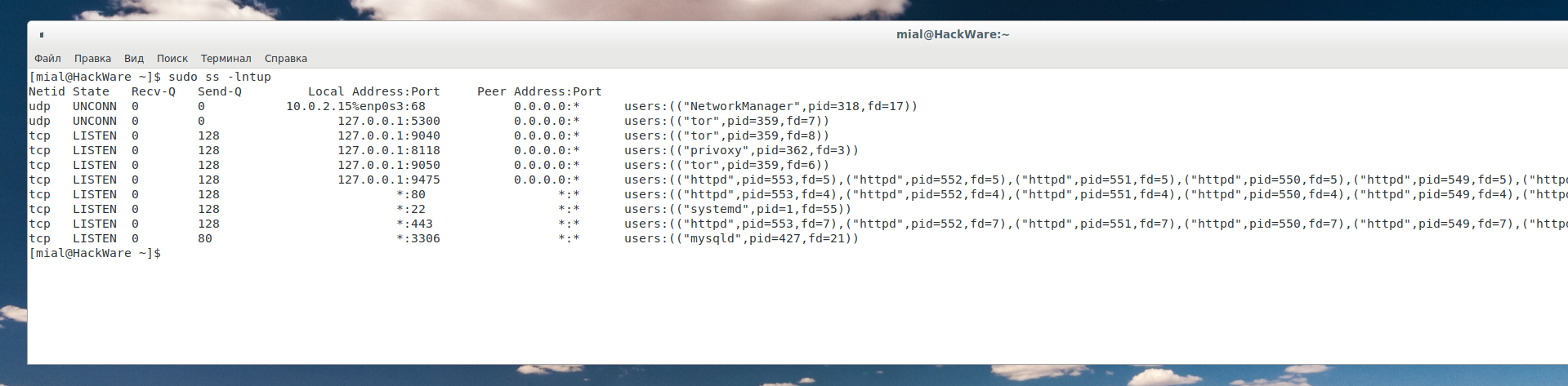

2. ss

Утилита ss — это современная альтернатива для команды netstat. В отличие от netstat, которая берет информацию из каталога /proc, утилита ss напрямую связывается со специальной подсистемой ядра Linux, поэтому работает быстрее и её данные более точные, если вы хотите выполнить просмотр открытых портов это не имеет большого значения. Опции у неё такие же:

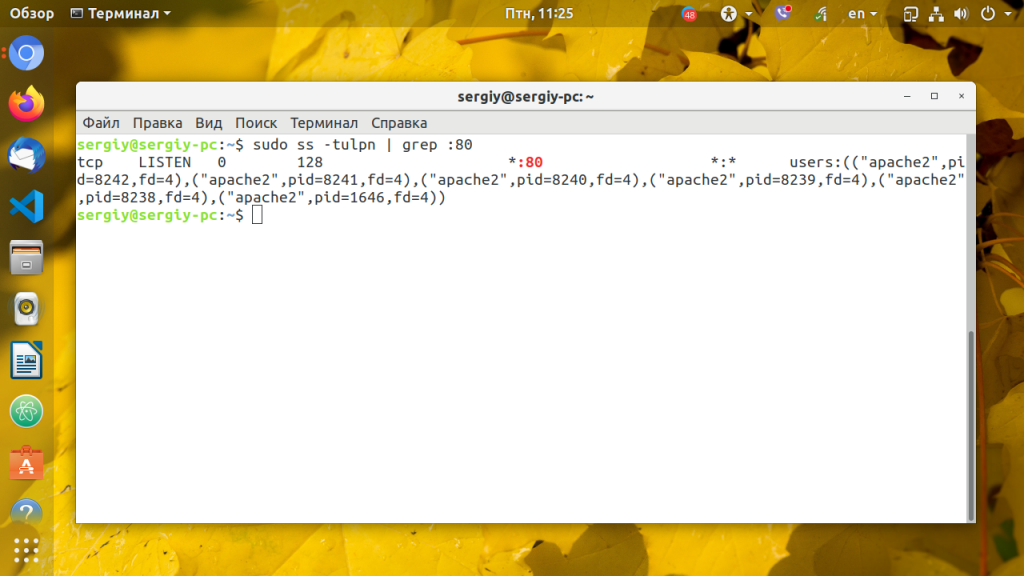

Можно вывести только процессы, работающие на 80-том порту:

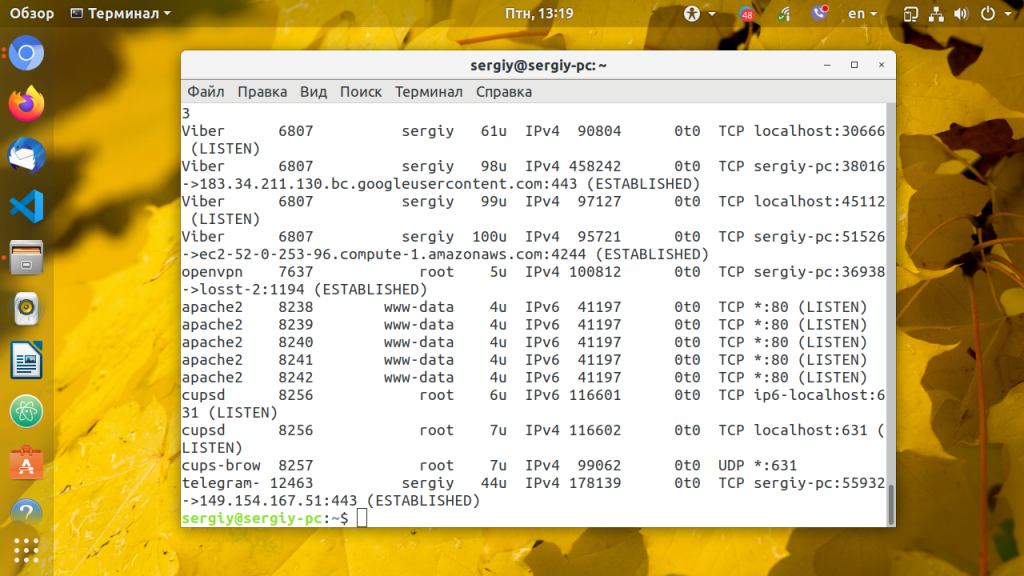

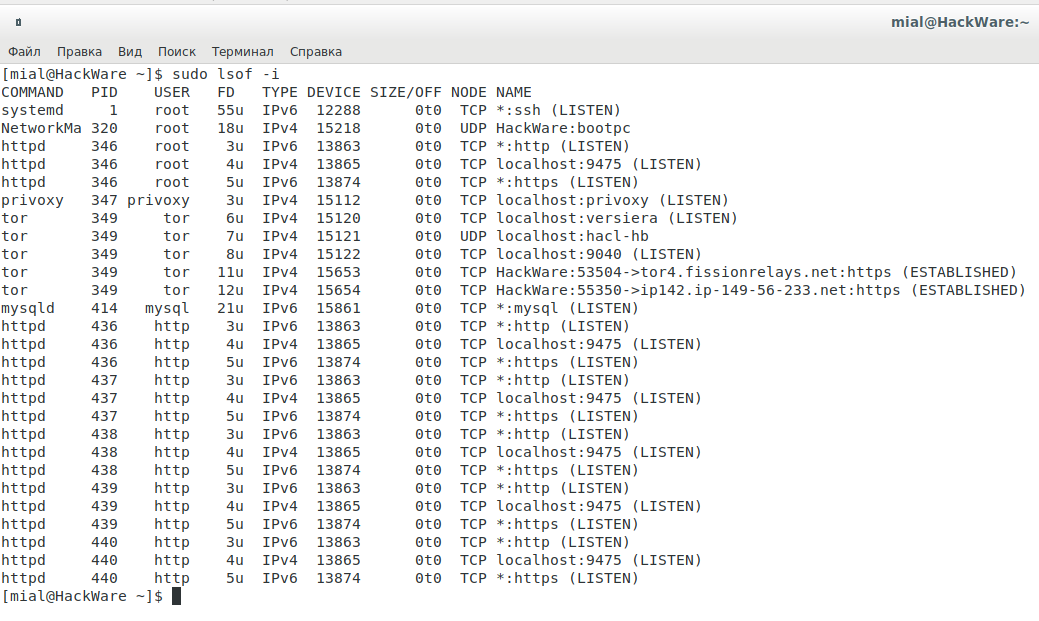

3. lsof

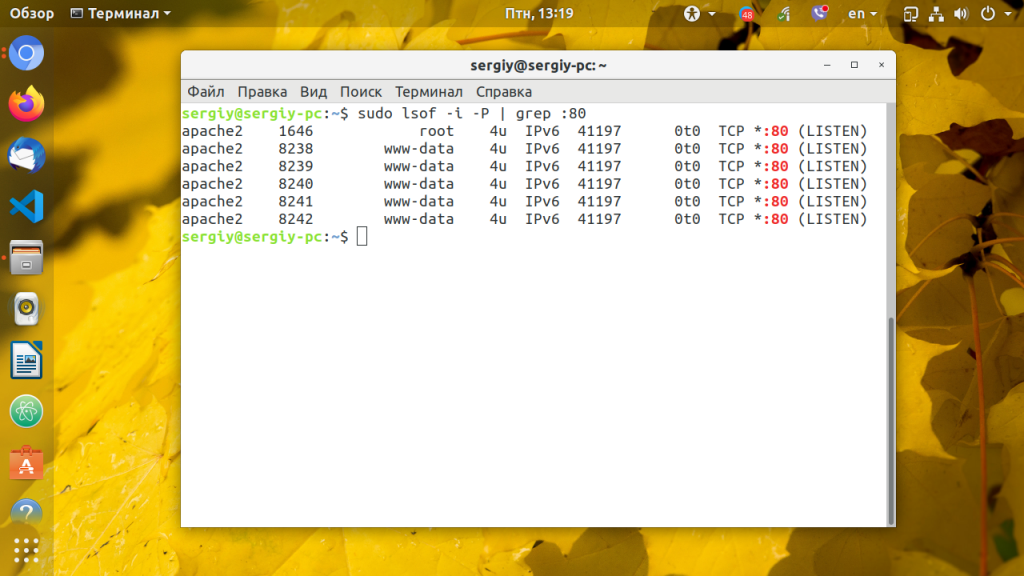

Утилита lsof позволяет посмотреть все открытые в системе соединения, в том числе и сетевые, для этого нужно использовать опцию -i, а чтобы отображались именно порты, а не названия сетевых служб следует использовать опцию -P:

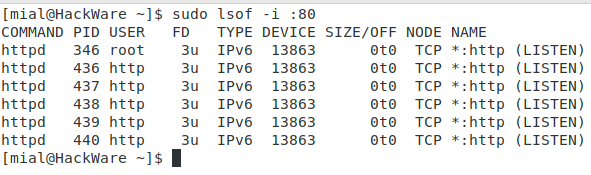

Ещё один пример, смотрим какие процессы работают с портом 80:

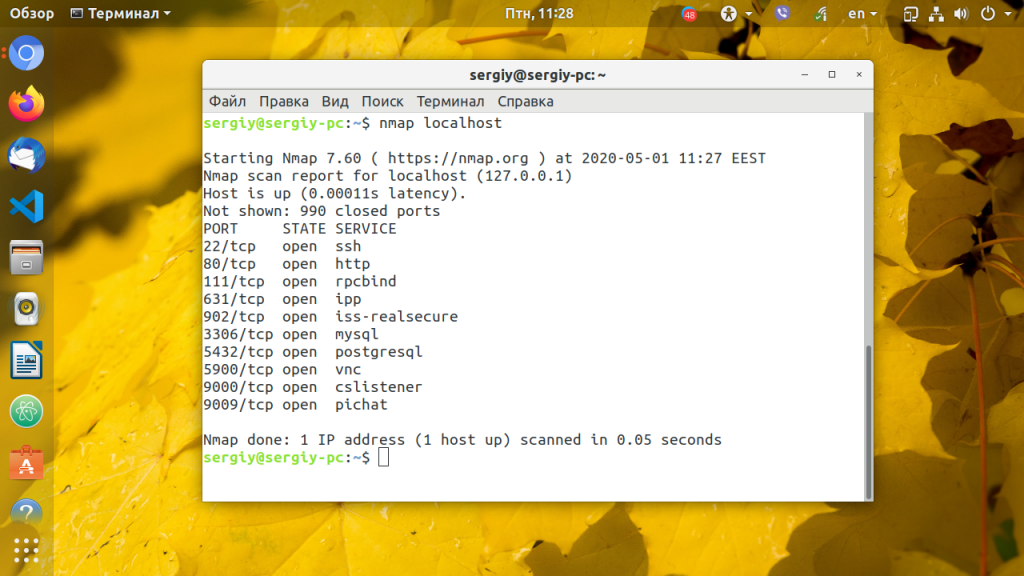

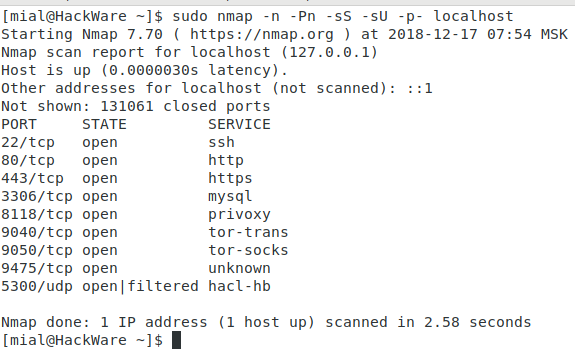

4. Nmap

Программа Nmap — мощный сетевой сканер, разработанный для сканирования и тестирования на проникновение удаленных узлов, но ничего не мешает направить его на локальный компьютер. Утилита позволяет не только посмотреть открытые порты, но и примерно определить какие сервисы их слушают и какие уязвимости у них есть. Программу надо установить:

Для простого сканирования можно запускать утилиту без опций. Детальнее о её опциях можно узнать в статье про сканирование сети в Nmap. Эта утилита ещё будет полезна если вы хотите посмотреть какие порты на компьютере доступны из интернета.

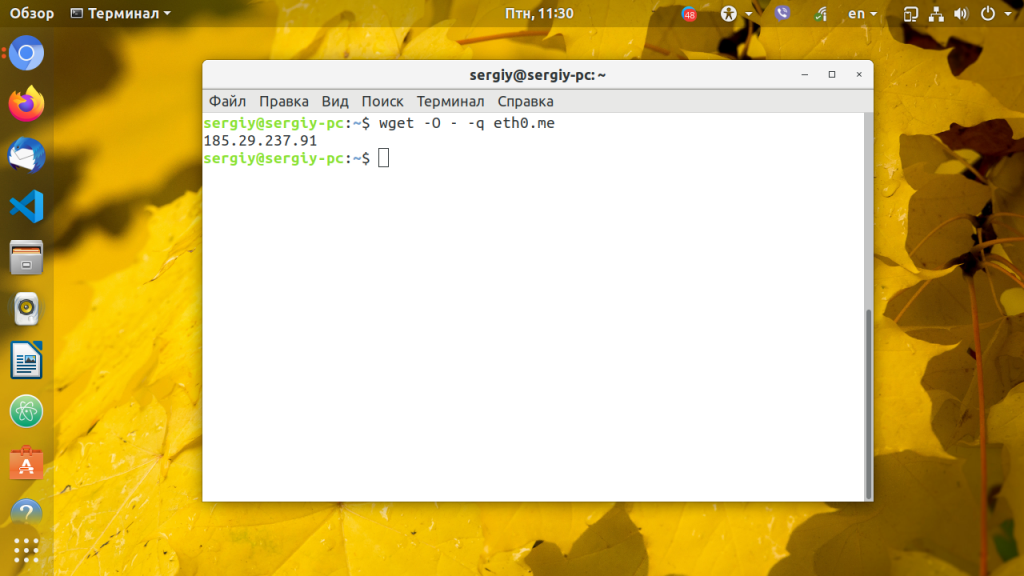

Если это публичный сервер, то результат скорее всего не будет отличатся от локального сканирования, но на домашнем компьютере все немного по другому. Первый вариант — используется роутер и в сеть будут видны только порты роутера, еще одним порогом защиты может стать NAT-сервер провайдера. Технология NAT позволяет нескольким пользователям использовать один внешний IP адрес. И так для просмотра открытых внешних портов сначала узнаем внешний ip адрес, для надежности воспользуемся онлайн сервисом:

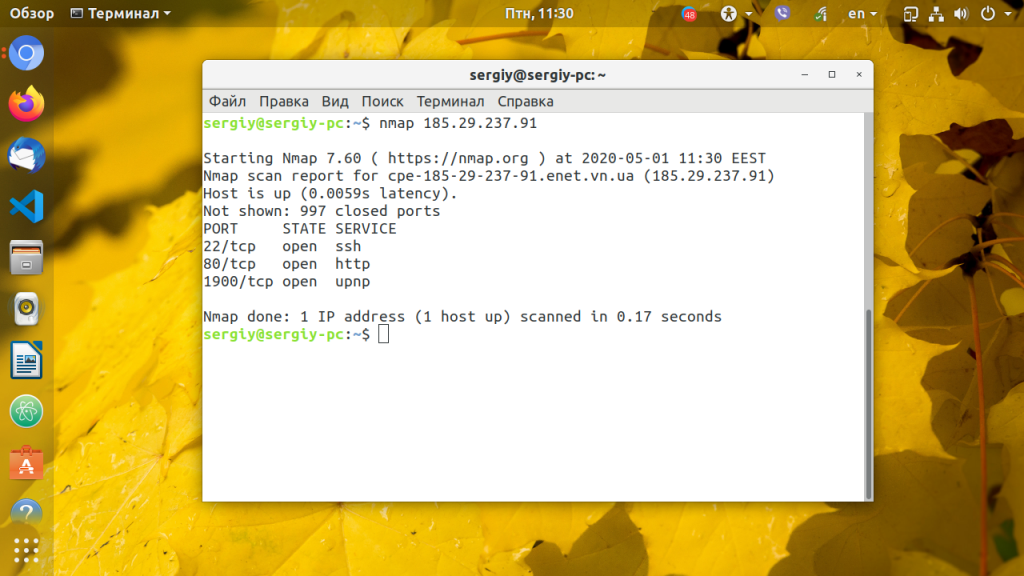

Дальше запускаем сканирование:

В результате мы видим, что открыт порт 80 веб-сервера и 22 — порт службы ssh, я их не открывал, эти порты открыты роутером, 80 — для веб-интерфейса, а 22 для может использоваться для обновления прошивки. А еще можно вообще не получить результатов, это будет означать что все порты закрыты, или на сервере установлена система защиты от вторжений IDS. Такая проверка портов может оказаться полезной для того, чтобы понять находится ли ваш компьютер в безопасности и нет ли там лишних открытых портов, доступных всем.

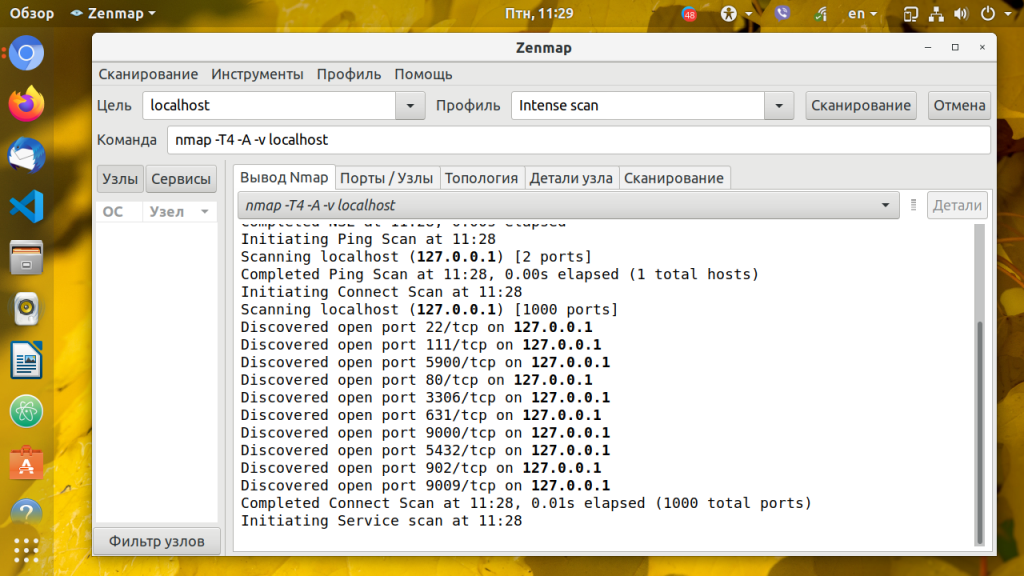

5. Zenmap

Программа Zenmap — это графический интерфейс для nmap. Она не делает ничего нового кроме того, что может делать nmap, просто предоставляет ко всему этому удобный интерфейс. Для её установки выполните:

Запустить программу можно из главного меню или командой:

Затем введите адрес localhost в поле Цель и нажмите кнопку Сканирование:

После завершения сканирования утилита вывела список открытых портов Linux.

Выводы

В этой статье мы рассмотрели инструменты, которые вы можете использовать для того чтобы узнать узнать открытые порты linux. Инструментов не так много как для просмотра информации об оперативной памяти или процессоре, но их вполне хватает. А какими программами пользуетесь вы? Напишите в комментариях!

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

4 способа узнать, какие порты прослушиваются в Linux

Порт может в одном из следующих состояний: открыт (open), фильтруется (filtered), закрыт (closed), без фильтрации (unfiltered). Порт называется открытым если какое-либо приложение, служба на целевой машине прослушивает (listening) его в ожидании соединений/пакетов. Также по отношению к службе часто употребляют термин «привязка» (bind), который означает, что служба назначена к определённому порту, то есть после её запуска она будет прослушивать его, чтобы ответить на входящие запросы.

Термин «привязка» используют по отношению к службам, которые прослушивают порт на постоянной основе и готовы принять входящие соединения. Примером таких служб являются SSH, MySQL, веб-сервер. Некоторые приложения (например, веб-браузер) делают исходящие соединения. Для этих исходящих соединений обычно используется порт с номером в десятки тысяч, например, 37830 или 46392 или 54284 или что-то подобное. Но они используют порт на короткое время — только чтобы отправить запрос и получить ответ. Сразу после получения ответа программа освобождает порт. Если ей понадобится вновь сделать запрос, то она может выбрать любой другой незанятый порт — необязательно тот же самый. Такие порты не являются прослушивающими, то есть они не принимают внешние запросы на инициализацию соединения. Это состояние сокета называется ESTABLISHED, его нужно отличать от прослушивания порта (LISTENING), то есть от открытых портов.

В этой статье будут рассмотрены четыре способа проверить открытые порты, точнее говоря, какие порты прослушиваются в системе, а также показано вам как найти приложение (службу) прослушивающие определённый порт в Linux.

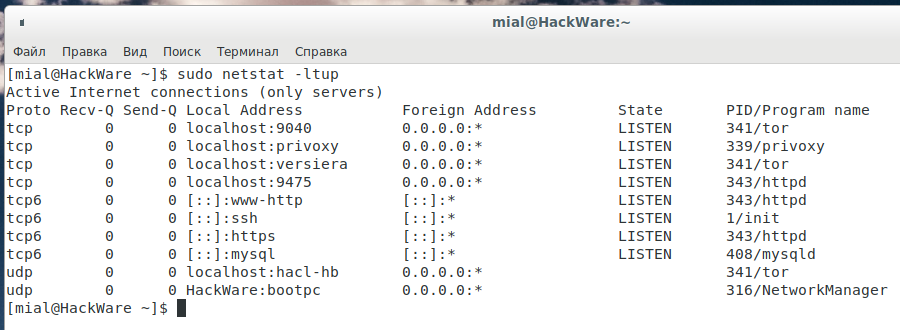

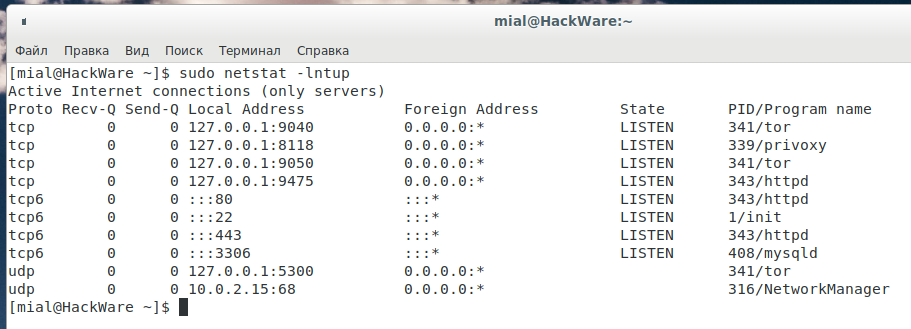

1. Используя команду netstat

Netstat — это широко применяемый инструмент для запроса информации о сетевой подсистеме Linux. Вы можете использовать её для показа всех открытых портов примерно так:

Флаг -l говорит netstat вывести все прослушивающие сокеты, -t означает показать все TCP соединения, -u для показа всех UDP соединений и -p включает показывать PID и имя программы/приложения, которое прослушивает порт.

Обратите внимание, что вместо номеров портов программа выводит имена популярных служб. Если вы хотите, чтобы порты были показаны как числа, то добавьте флаг -n.

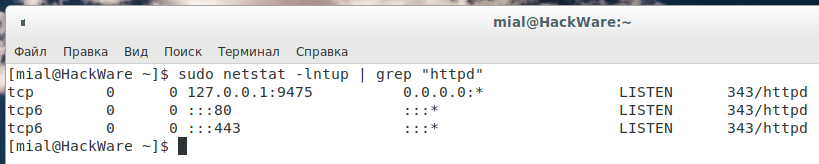

Вы также можете использовать команду grep для определения, какое приложение прослушивает определённый порт, например:

sudo netstat -lntup | grep "httpd"

Можно искать не по имени службы, а по номеру порта, с помощью этого можно определить, какая служба привязана к определённому порту:

sudo netstat -lntup | grep ":80"

Если вам нужно чтобы данные постоянно обновлялись, то используйте ключ -c, тогда новые данные будут выводиться каждую секунду.

2. Используя команду ss

ss — это другой полезный инструмент для отображения информации о сокетах. Её вывод выглядит похоже с тем, какую информацию даёт netstat. В документации netstat сказано, что она в основном устарела и её заменой является как раз ss.

Следующая команда покажет все прослушиваемые порты для TCP и UDP соединений в виде цифровых значений:

Опции имеют такое же значение:

- -l означает показать только прослушивающие сокеты (по умолчанию они опускаются);

- -t означает показать TCP сокеты;

- -u означает показать UDP сокеты.

Если добавить ключ -p, то программа дополнительно покажет процессы, использующие сокет:

Программа очень детально показывает информацию по каждому процессу, в том числе выводит все подпроцессы, связанные с родительским. С одной стороны, это хорошо, так как информация исчерпывающая, но с другой, данных о процессах может быть слишком много и вывод становится трудно читаемым.

3. Используя программу Nmap

Nmap — это мощный и популярный инструмент исследования сети и сканер портов. Для установки nmap в вашу систему используйте стандартный менеджер пакетов как показано ниже.

На Debian/Ubuntu/Linux Mint:

На CentOS/RHEL:

На Fedora 22+:

На Arch Linux:

Для сканирования открытых/прослушиваемых портов на вашей системе Linux, запустите следующую команду (она может занять долгое время для завершения):

sudo nmap -n -Pn -sS -sU -p- localhost

4. Используя команду lsof

Последний инструмент, который мы рассмотрим в этой статье, это команда lsof, которая используется для вывода списка открытых файлов в Linux. Поскольку в Unix/Linux всё является файлом, открытый файл может быть потоком или сетевым файлом.

Для вывода списка всех Интернет и сетевых файлов, используйте опцию -i. Помните, что эта команда показывает смесь имён служб и цифровых портов.

Чтобы найти, какое приложение прослушивает определённый порт, запустите lsof в следующей форме:

Вот и всё! В этой статье мы узнали четыре способа проверить открытые порты в Linux. Мы также показали, как проверить, какой процесс привязан к определённому порту.

О том, как правильно понимать вывод этих команд, смотрите статью «Что означают 0.0.0.0, :*, [::], 127.0.0.1. Как понять вывод NETSTAT».

Связанные статьи:

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Whatportis

Описание Whatportis

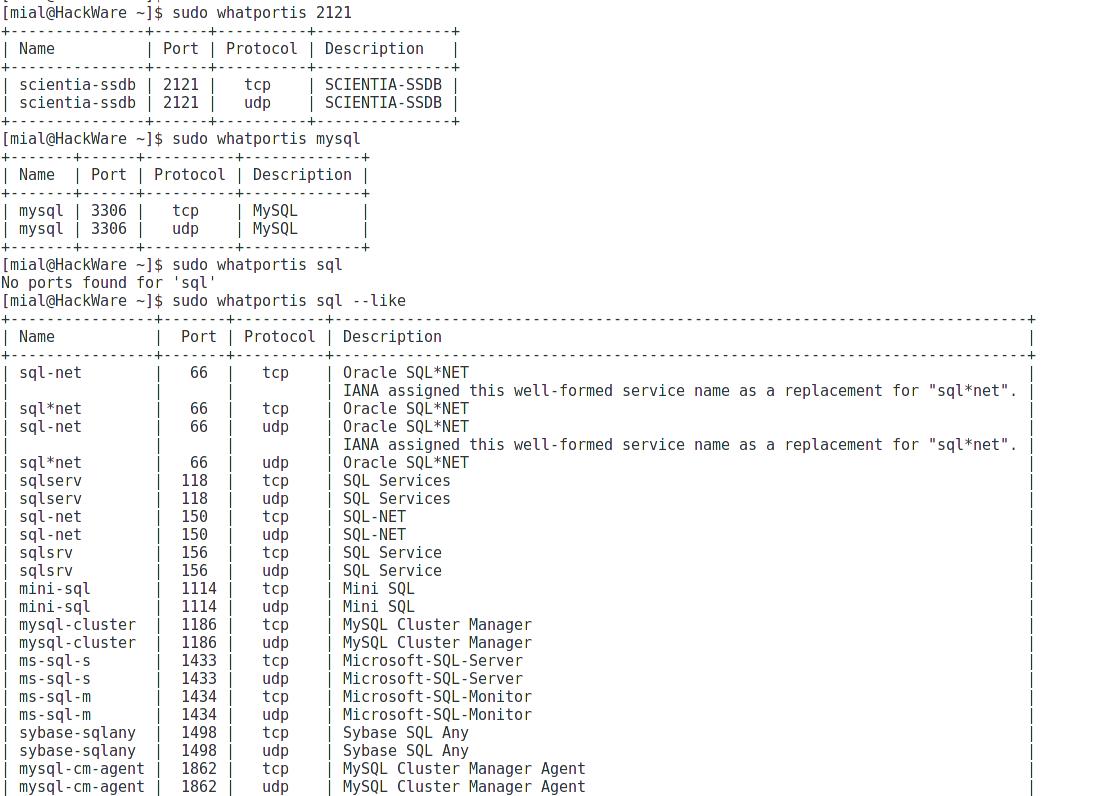

Whatportis — это команда для поиска имён и номеров портов. Довольно часто бывает, что нам нужно узнать порт по умолчанию для конкретной службы, или наоборот — какие службы обычно прослушивают данный порт. Именно для этих задач и предназначена утилита Whatportis.

Справка по Whatportis

whatportis [ОПЦИИ] [ПОРТ] или [СЛУЖБА]

Обязательные аргументы: порт ИЛИ название службы по которым искать информацию Опции: --like Поиск по образцу, если не знаете точного имени --json Показать результат в JSON --server localhost 8080 Запуск API сервера

Руководство по Whatportis

В некоторых системах программу нужно запускать от суперпользователя.

Примеры запуска Whatportis

Узнать, какой порт ассоциирован со службой:

whatportis redis +-------+------+----------+---------------------------------------+ | Name | Port | Protocol | Description | +-------+------+----------+---------------------------------------+ | redis | 6379 | tcp | An advanced key-value cache and store | +-------+------+----------+---------------------------------------+

Или наоборот, нужно узнать, какая служба ассоциирована с портом:

whatportis 5432 +------------+------+----------+---------------------+ | Name | Port | Protocol | Description | +------------+------+----------+---------------------+ | postgresql | 5432 | tcp | PostgreSQL Database | | postgresql | 5432 | udp | PostgreSQL Database | +------------+------+----------+---------------------+

Вы можете также искать по паттерну, даже если не знаете точного названия. Для этого используйте опцию —like:

whatportis mysql --like +----------------+-------+----------+-----------------------------------+ | Name | Port | Protocol | Description | +----------------+-------+----------+-----------------------------------+ | mysql-cluster | 1186 | tcp | MySQL Cluster Manager | | mysql-cluster | 1186 | udp | MySQL Cluster Manager | | mysql-cm-agent | 1862 | tcp | MySQL Cluster Manager Agent | | mysql-cm-agent | 1862 | udp | MySQL Cluster Manager Agent | | mysql-im | 2273 | tcp | MySQL Instance Manager | | mysql-im | 2273 | udp | MySQL Instance Manager | | mysql | 3306 | tcp | MySQL | | mysql | 3306 | udp | MySQL | | mysql-proxy | 6446 | tcp | MySQL Proxy | | mysql-proxy | 6446 | udp | MySQL Proxy | | mysqlx | 33060 | tcp | MySQL Database Extended Interface | +----------------+-------+----------+-----------------------------------+

С опцией —json вы можете получить результаты в JSON:

Можно запустить Whatportis как тихий API сервер:

$ whatportis —server localhost 8080 * Running on http://localhost:8080/ (Press CTRL+C to quit) $ curl http://localhost:8080/ports «ports»: [ < "description": "Description", "name": "Service Name", "port": "Port Number", "protocol": "Transport Protocol" >, . ] $ curl http://localhost:8080/ports/3306 < "ports": [ [ "mysql", "3306", "tcp", "MySQL" ], [ "mysql", "3306", "udp", "MySQL" ] ] >$ curl http://localhost:8080/ports/mysql?like

Установка Whatportis

Установка в Kali Linux, Debian, Mint, Ubuntu

pip install whatportis ~/.local/bin/whatportis

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Whatportis

Инструкции по Whatportis

Ссылки на инструкции будут добавлены позже.